从网站提供的百度网盘链接中下载一个文件为1.jpg.zip,在linux下直接解压缩失败。

直接使用binwalk查看,是一个普通的zip压缩包。里面有一个名为1.jpg的文件。

使用foremost进行提取,提取出三类文件

提取的zip文件与源文件相同。rar文件应该是隐藏在jpg文件中。

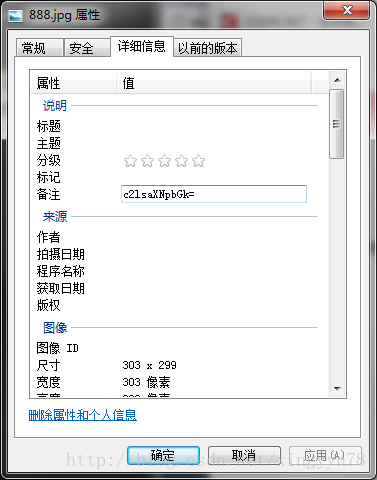

rar文件解压缩需要密码。通过查看jpg文件的属性,备注中有一堆编码,使用base64解码,得到MSDS456ASD123zz。

解压缩rar文件获得2.png

这个图片前面做过,修改了图片大小隐藏了flag。怎么获得可以点击链接http://blog.csdn.net/xingyyn78/article/details/79146467

获得flag为BUGKU{a1e5aSA}