0和255

题目给了俩个文件,一个.txt,一个.py

.txt文件中包含0和255

一个字节有八位,每一位只能储存1或0,计算机只懂二进制,所以就是2的八次方,又计算机规定从0开始计数,所以是0至255

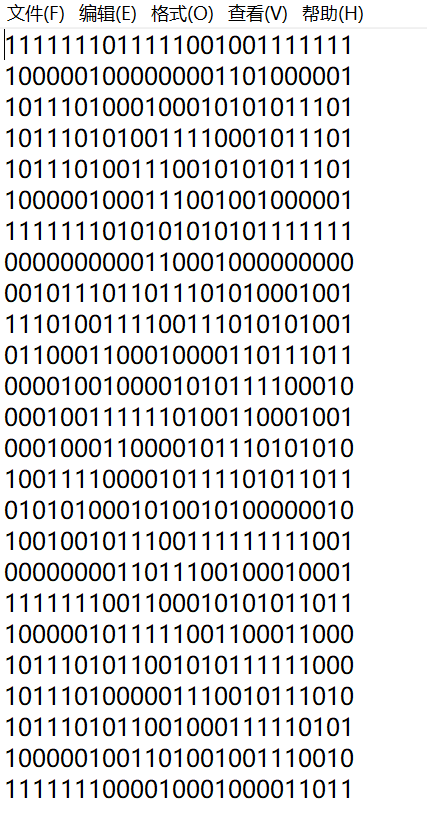

考虑用编码转换工具将其中的255都变为1,删除无用字符,只留下1和0

111111111111111111111111111111111111111111111111111111111111111111111111111111111111111111111111111111111111111111111111111111111111111100000001000010001100000001111111101111101011010011101111101111111101000101100110001101000101111111101000101001001000101000101111111101000101011111111101000101111111101111101011101101101111101111111100000001010101010100000001111111111111111100011111111111111111111111101101111000011110001001111111111101110010000111001110001111111101011101101010100111111001111111111100110001100011111011001111111110110100111111110001111011111111110011011110000101100100001111111101101100111010000100100101111111110000110111000110010011011111111100011101000010000000000101111111111111111000010010111001011111111100000001110000110101011001111111101111101111010000111010101111111101000101111000110000000011111111101000101011100111010010011111111101000101111101011101000101111111101111101101001101000111111111111100000001100011101110110001111111111111111111111111111111111111111111111111111111111111111111111111111111111111111111111111111111111111111111111111111111111111111

得到一串字符,0和1杂乱无章,网上查阅

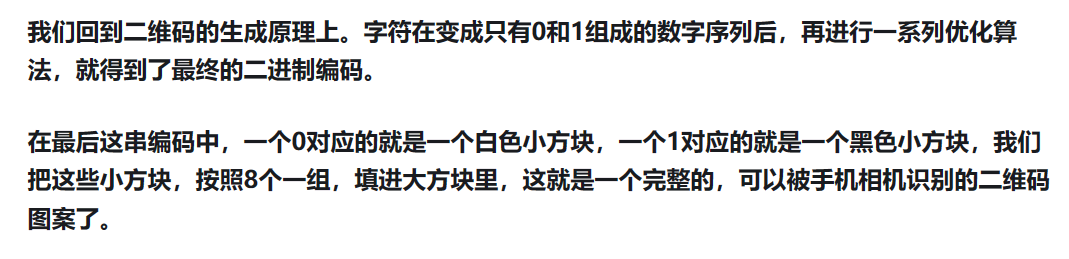

二维码的生成原理,就是由0和1组成的

编写一段python代码,使用pillow包(Pillow是一个Python图像处理库)

试着得到二维码(MAX处填行列数,str填代码)

python文件中提示分辨率为33*33,则MAX处为33

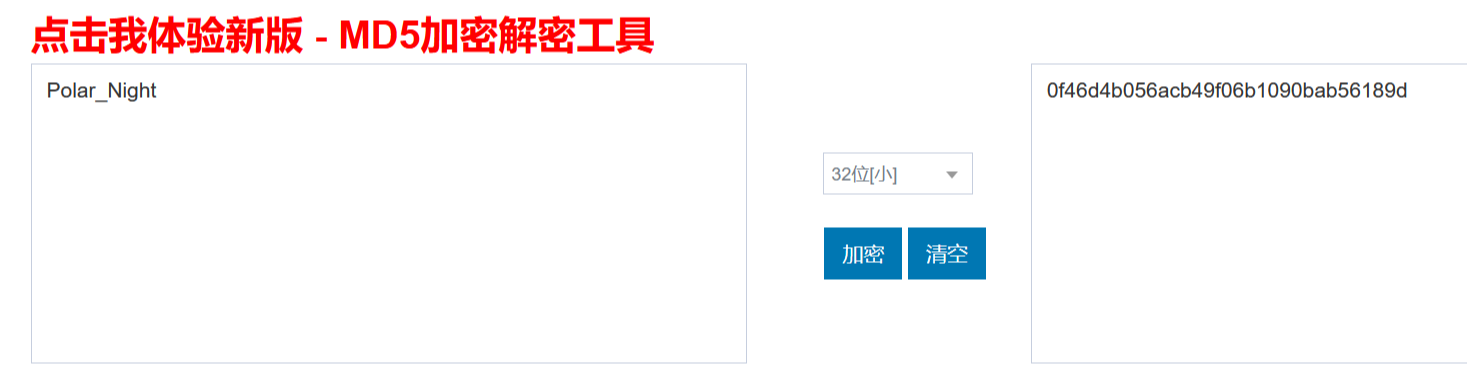

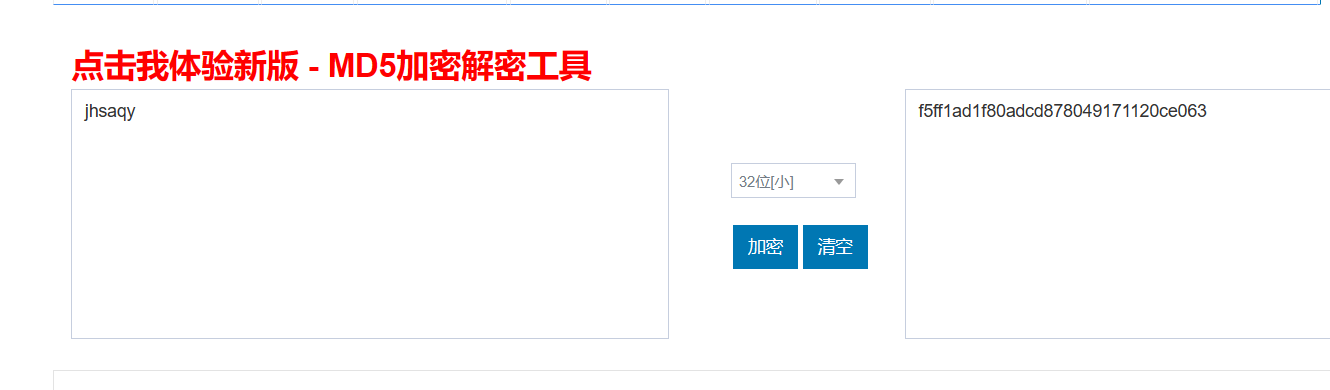

之后解析二维码,得到字符串Polar_Night

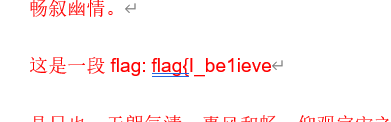

之后看提示:

得到密码

0f46d4b056acb49f06b1090bab56189d

01

题目给了俩个文件

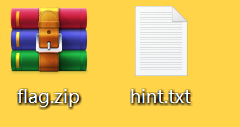

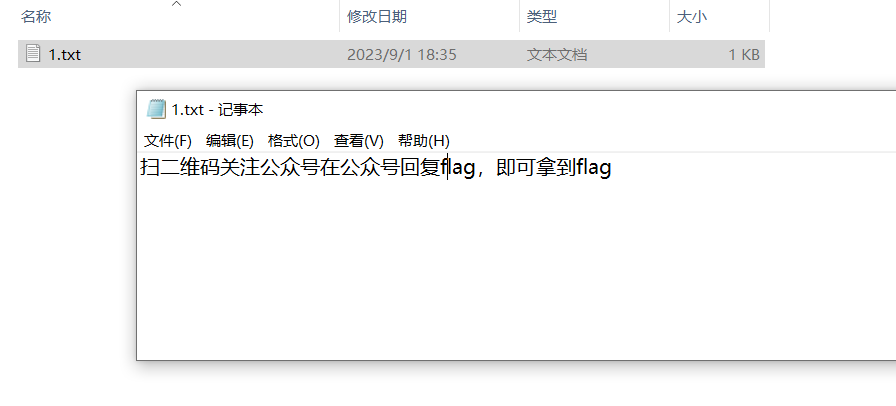

一个压缩zip文件和一个.txt文件

.txt文件中有

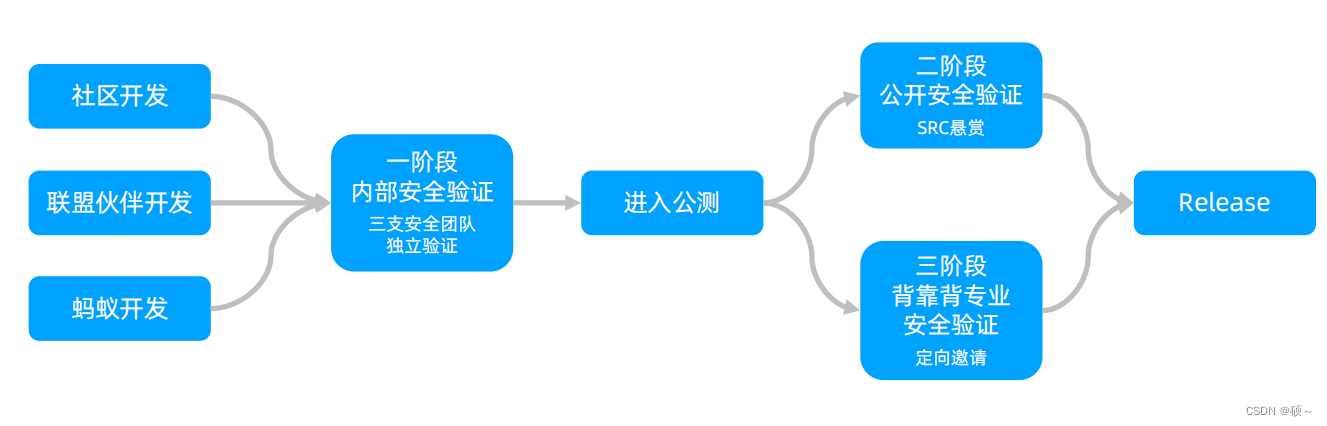

《0和255》的思路:01二维码的实现

将代码粘贴到python实现二维码的模版中

.txt文件中像素是25*25

所以MAX处填25

得到第一个密码:p@ssw0rd!

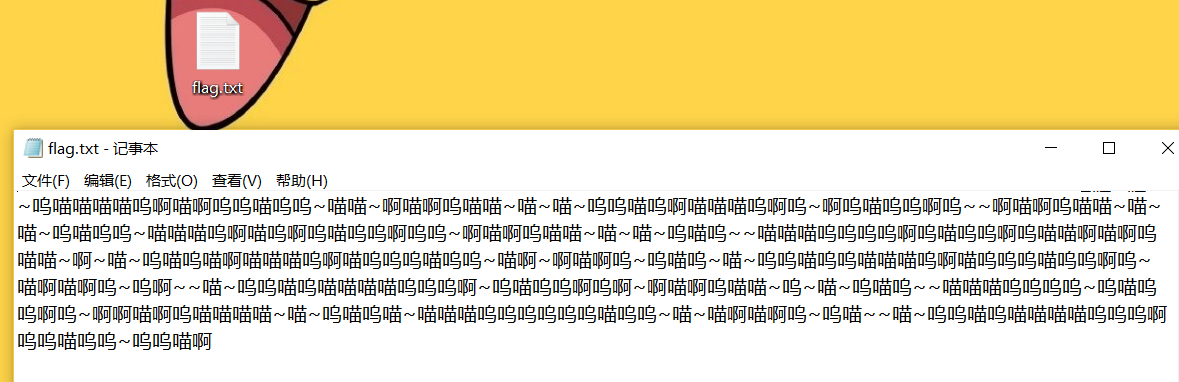

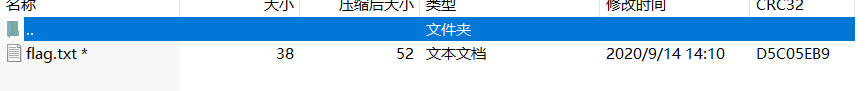

解压.zip文件得到flag.txt

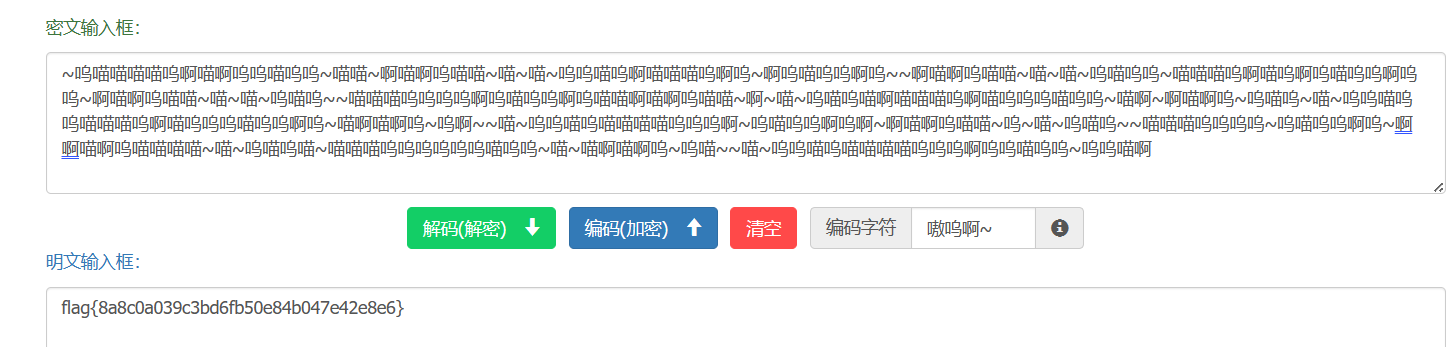

很明显,是兽语解密

得到flag

flag{8a8c0a039c3bd6fb50e84b047e42e8e6}

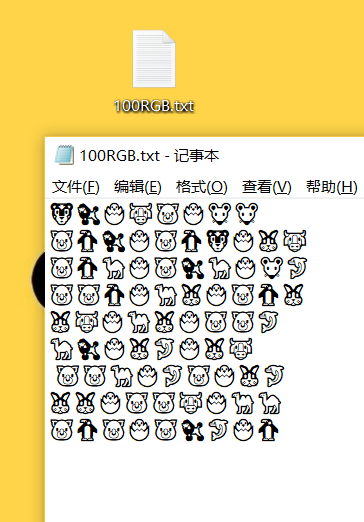

100RGB

打开.txt文件

之前了解过base100编码,很明显是base100

按照码表,将其分割成正确的ASCII码,换成字符

得到flag

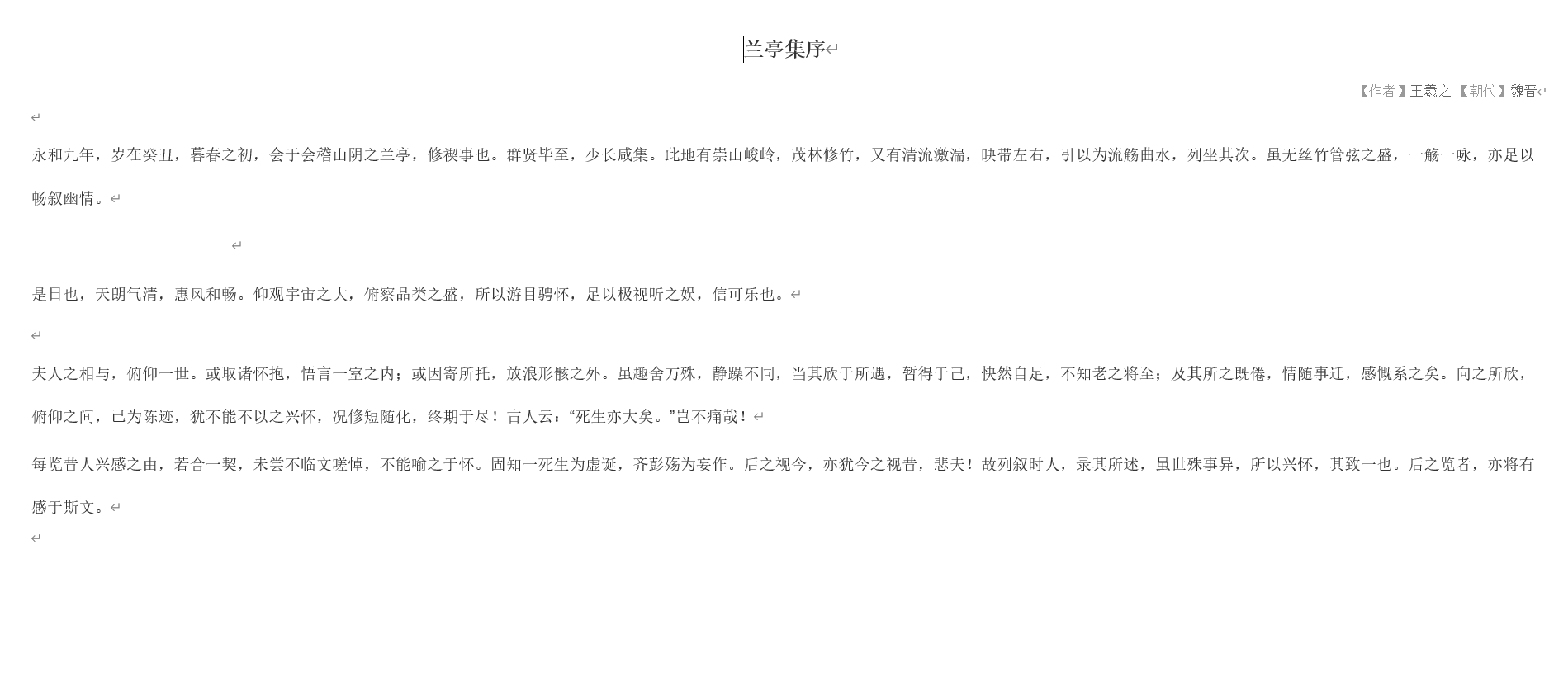

docx隐写

解压文件,得到一个docx文件

通过字体,取消隐藏找到了第一个flag

之后改变了文字的颜色,出现新的flag

之后将.docx改成.zip

找到最后一个flag

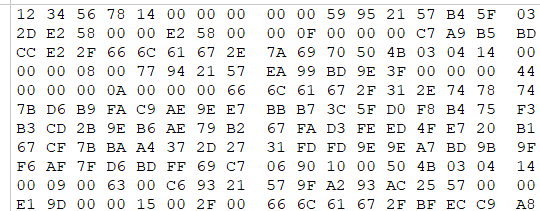

LSB

一张.png静态图

调整信道,没有发现线索

对图片进行数据提取:

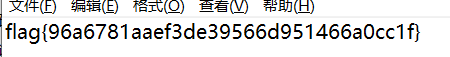

得到flag

爆破鬼才

打开文件,一张.jpg的文件

根据题目标题,“爆破”初步判断这是一个zip加密压缩包,

查看文件属性,没有线索

先用stegsolve对文件观察,没有发现线索

修改文件后缀:将.jpg文件改为.zip

发现一个加密的txt文件

用winhex查看数据,没有发现线索

使用ziperello暴力破解文件

得到flag

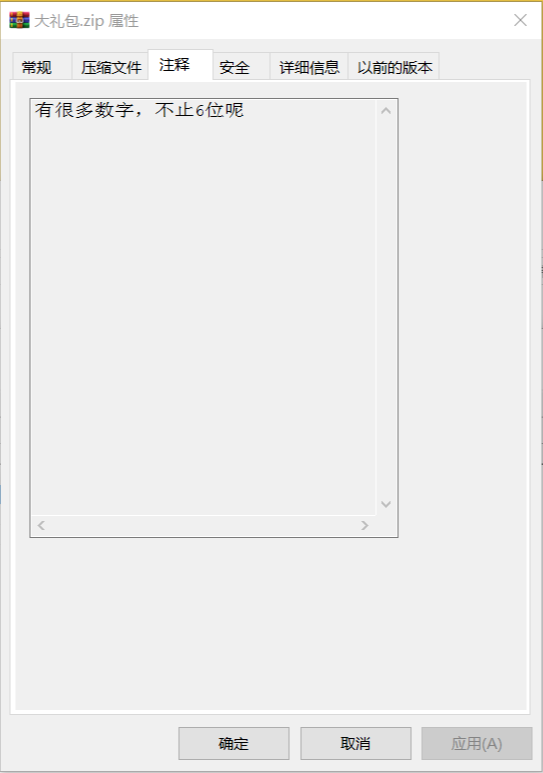

大礼包

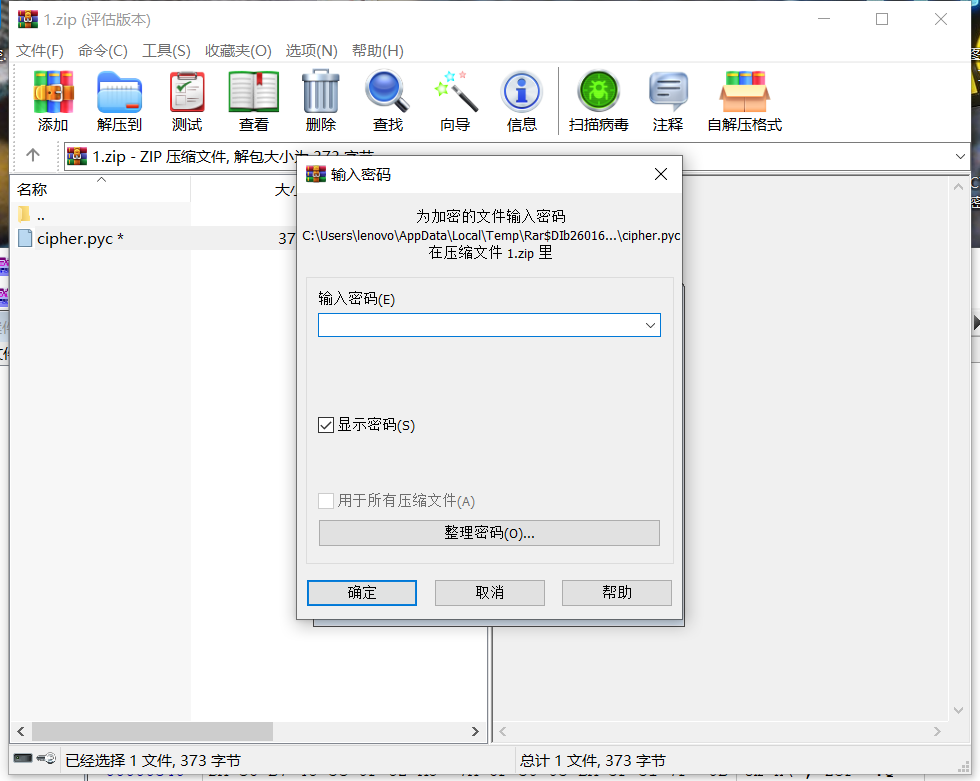

一个加密的zip文件

看文件属性。密码提示

进行暴力破解(我先开始用winhex进行尝试,发现是真加密)

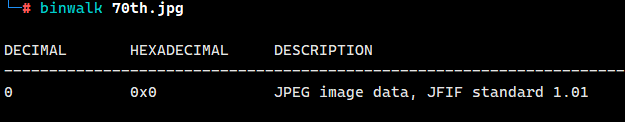

得到一个图片

之后我用kali的binwalk分离图片,并没有找到隐藏文件

之后我尝试去用stegsolve分析图片

我将其转换为二进制,认为可能是一个二维码,用python写了之后发现不对

重头分析标题:大礼包,应该是里面有很多东西

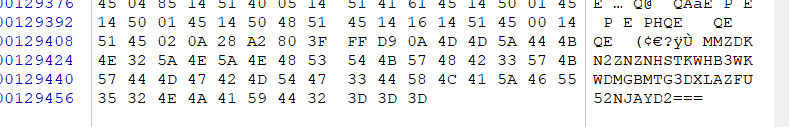

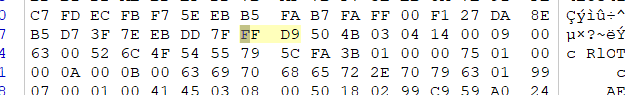

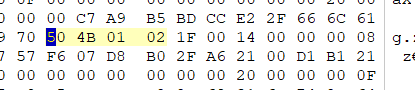

用winhex打开,分析文件头文件尾,发现文件尾不是jpg文件格式

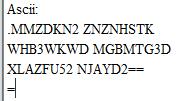

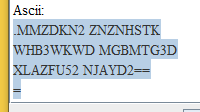

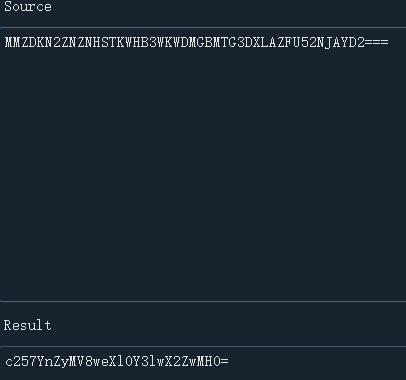

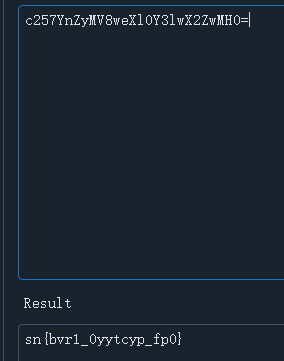

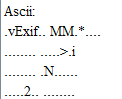

而是一串ASCII编码值

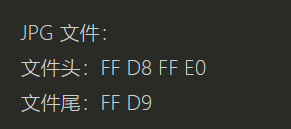

查阅资料:

密码在这个里面

判断是base编码,但不确定是哪种编码

对其进行解密,去除空格

base64解码失败

base32解码成功

很明显,解码后的结果是base64编码

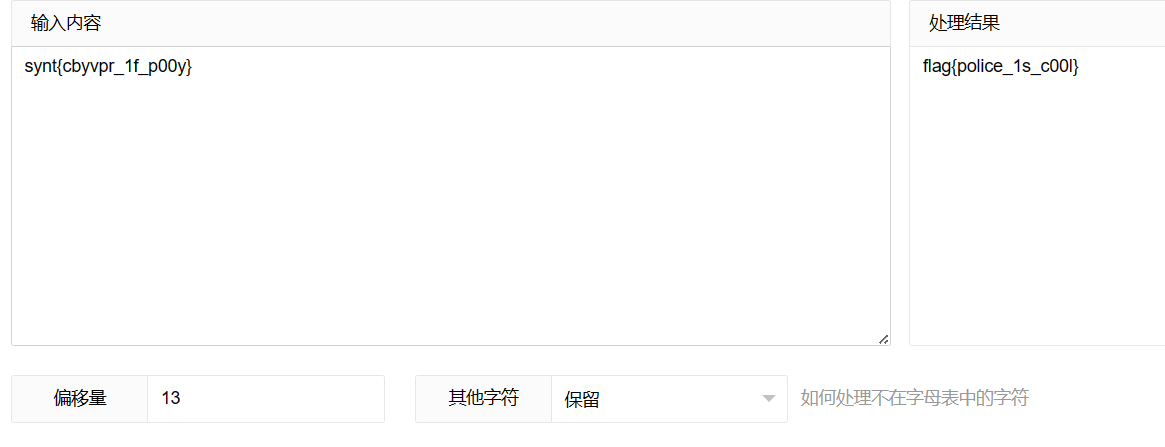

解码后的样子和flag格式不一样,使用栅栏解码

分为10栏的时候,解密结果和flag格式相同

想到使用凯撒密码,当偏移量为13的时候,得到flag

二维码

解压文件,一个png文件

格式错误,使用winhex查看文件格式

提示信息?

![]()

既然是base64编码

那就将png文件后缀改为txt获取文本信息

使用base64转图片工具转为png文件

得到二维码:

得到flag

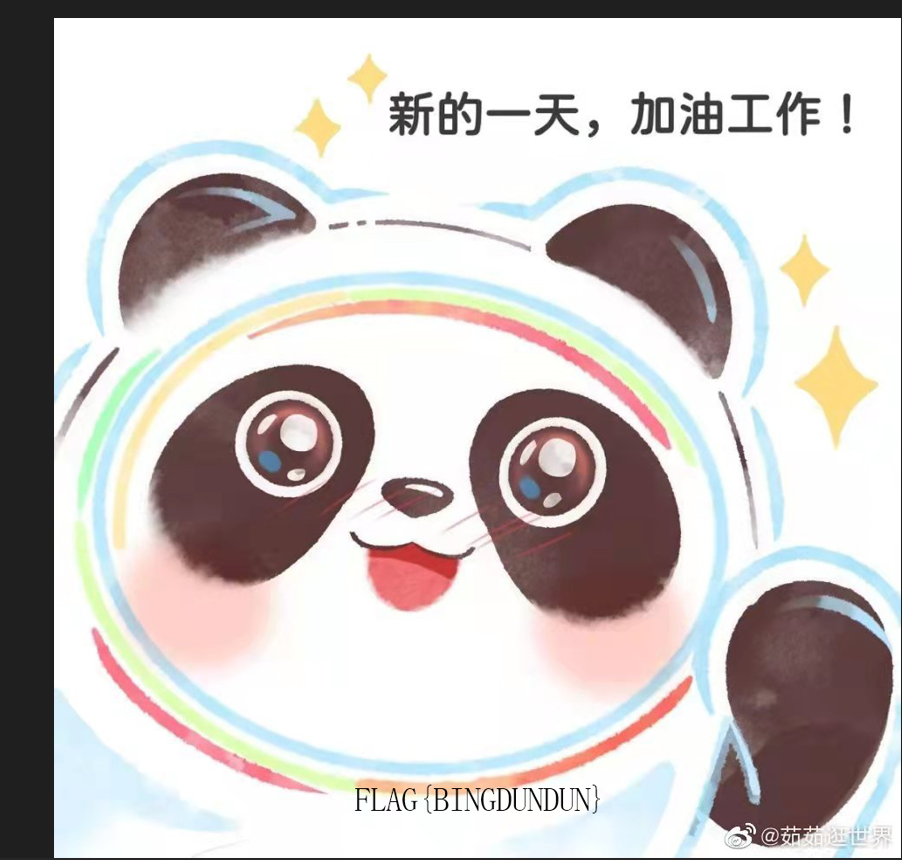

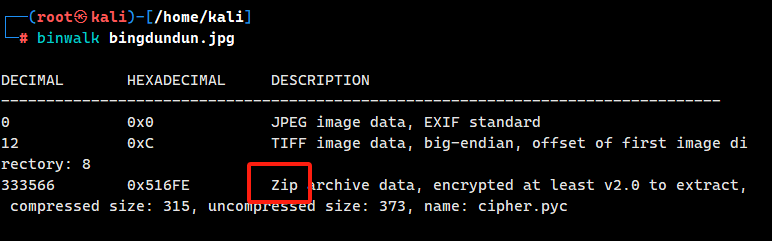

可爱的冰墩墩

一张jpg文件

查看文件属性:无收获

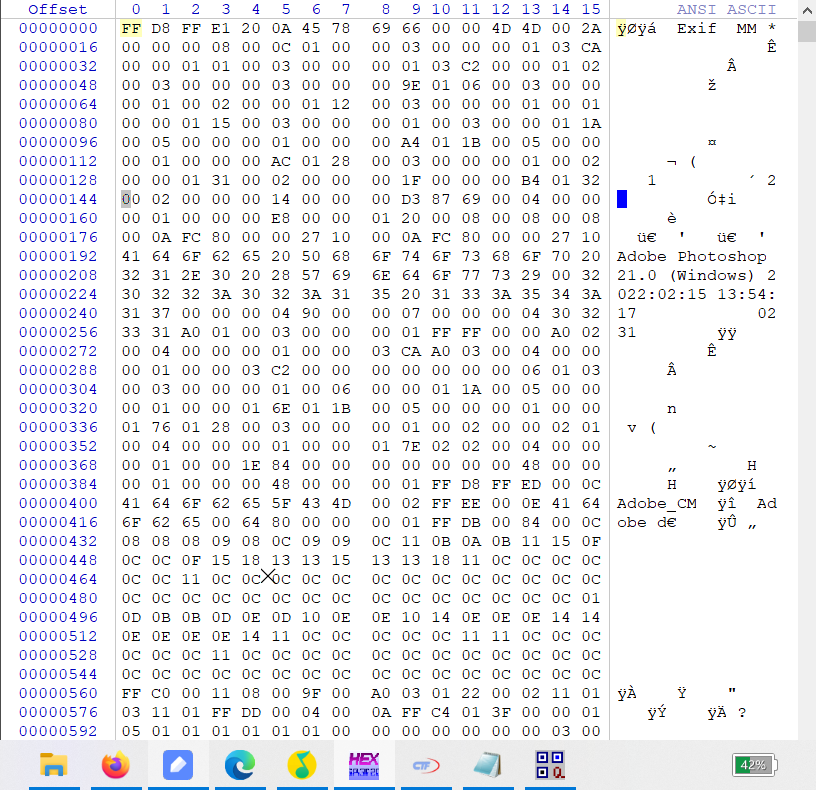

用winhex打开:

不是jpg的文件头,初步判断里面藏有其他图片

1.用kali分离文件,可以很明显的发现一个隐藏的zip文件

解压以后得到一个图片

2.或者用winhex分离图片

jpg的文件尾,zip的文件头

得到一个加密的压缩文件

查看文件的属性

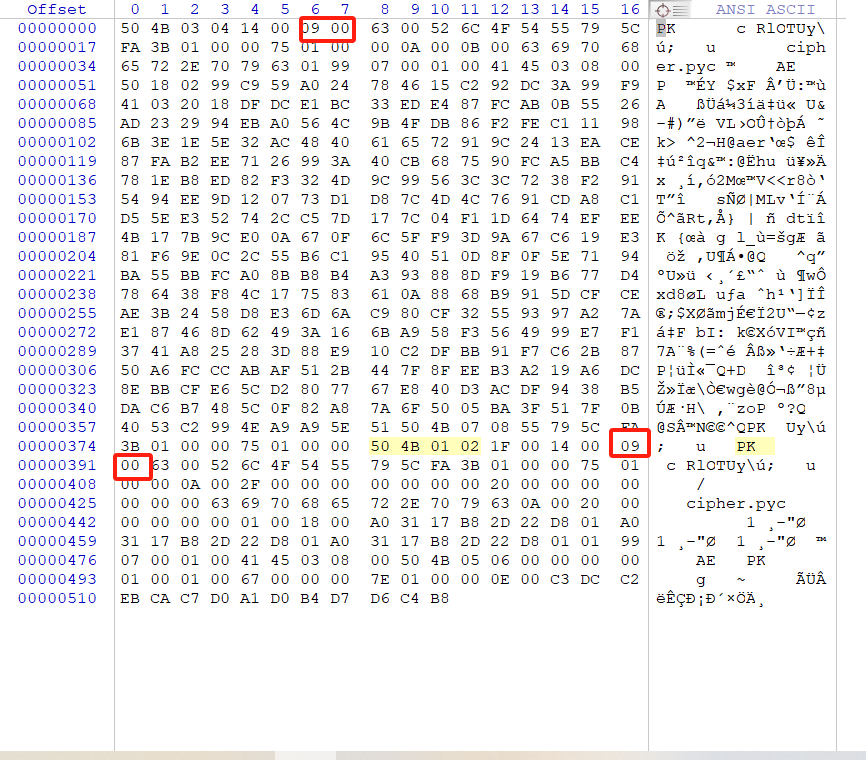

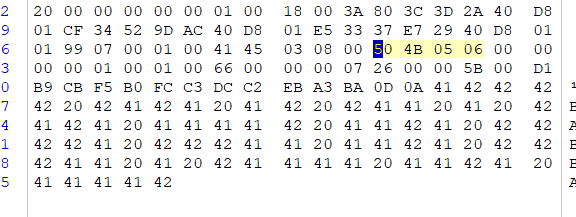

用winhex查看文件的十六进制数据

真加密,采取暴力破解的方法(不可取!不知道密码长度)

尝试把图片上密码输进去

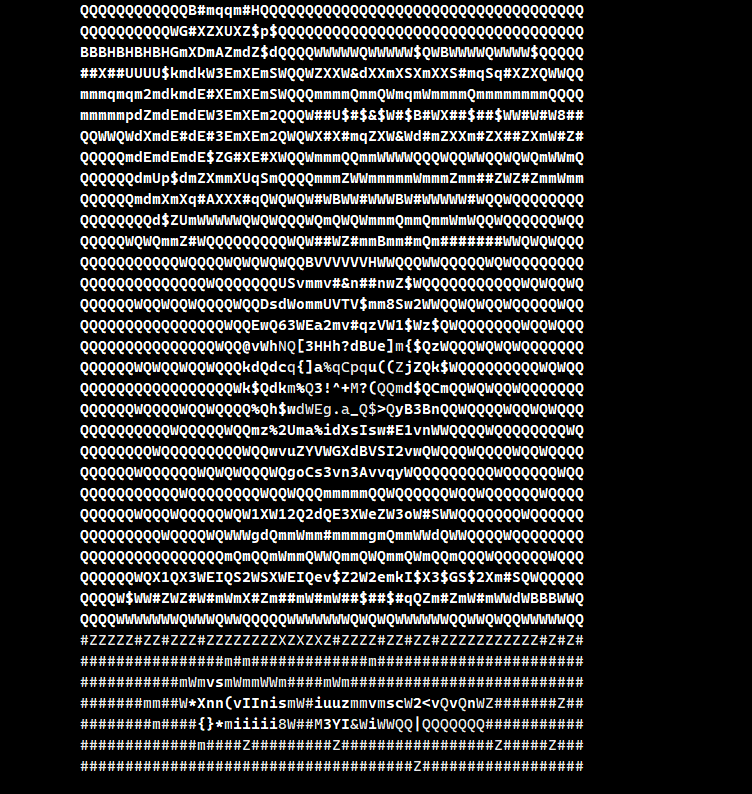

得到一个pyc的文件

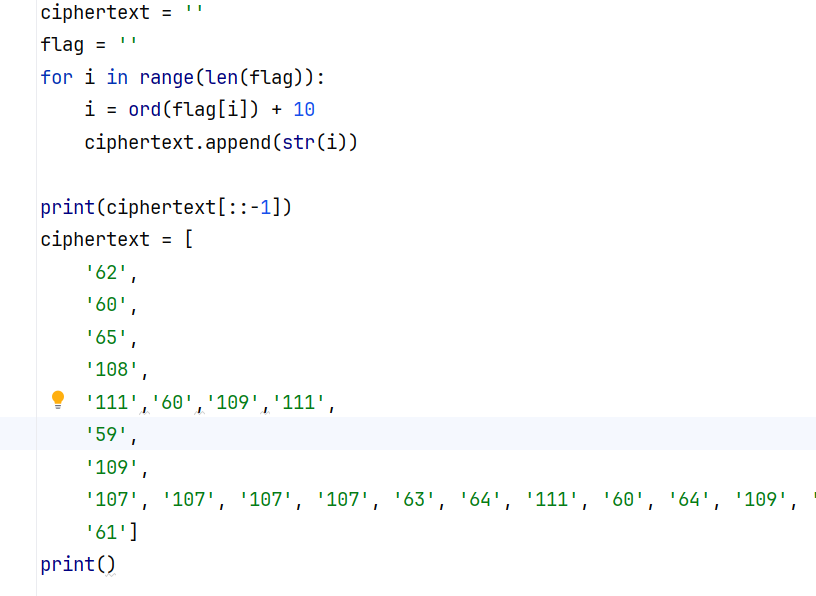

介绍:pyc文件是Python编译后的二进制文件, 通过反编译得到py文件(可以去baidu在线反编译)

进行反编译得到python代码

Python chr () 函数 Python 内置函数 描述 chr () 用一个范围在 range(256) 内的(就是0~255)整数作参数,返回一个 对应的字符。

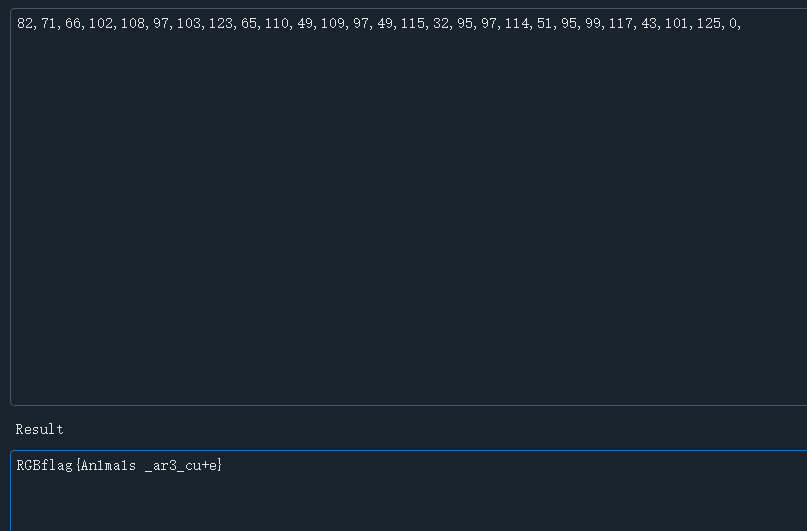

得到flag

ciphertext = ['62','60','65','108','111','60','109',

'111','59','109','107', '107', '107',

'107', '63', '64', '111', '60', '64',

'109', '60', '108', '59', '60', '109',

'64', '66', '61', '111', '109', '65','61']

ciphertext = ciphertext[::-1]

flag = ''

for i in range(len(ciphertext)):

i = int(ciphertext[i]) - 10

flag = flag + chr(i)

print(flag)

离骚

用winhex查看压缩包

真加密,从.txt文件入手

怀疑是零宽度隐写,用kali打开并没有发现信息

![]()

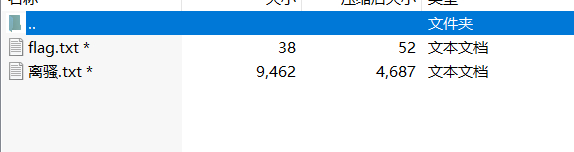

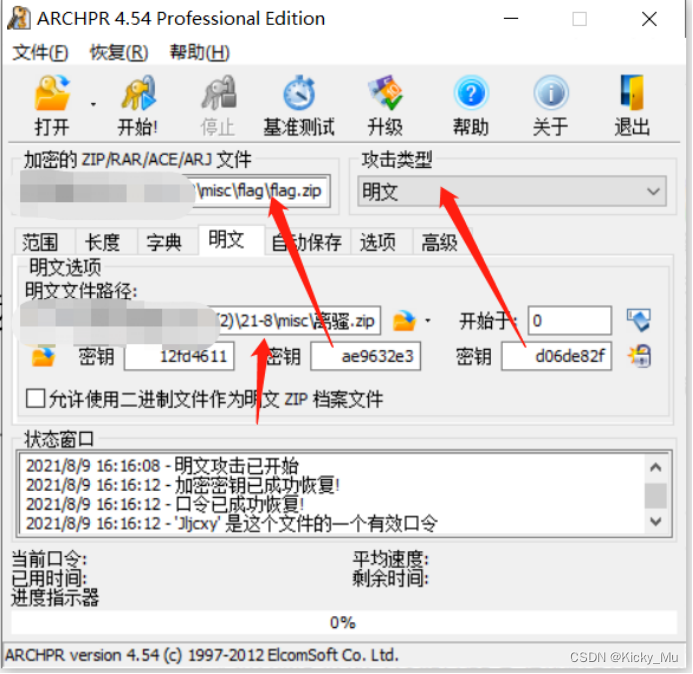

拿到文件是一个文本和一个含有flag的压缩包。观察发现里面有一个跟给的文本是一样的文本。

压缩包中也有一个离骚.txt,怀疑是明文爆破

怀疑这是明文爆破,将外边的文本压缩为zip文件。选择明文爆破,然后把两个压缩包放到对应的位置。 得到flag

得到flag

属性?真加密?

用winhex打开:

![]()

![]()

感觉是伪加密,修改01 --> 00

得到一个jpg图片

查看属性,无信息

用stegsolve打开,查看文件格式

发现疑似flag的信息!

we _are_young}

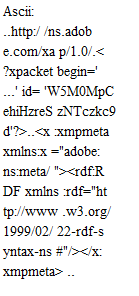

根据提示:属性?查看压缩包属性得到字符串

102,108,97,103,123,105,116,95,105,115,95,115,105,109,112,108,101,95

像十进制的ASCII编码值

得到第二段flag

flag{it_is_simple_we _are_young}

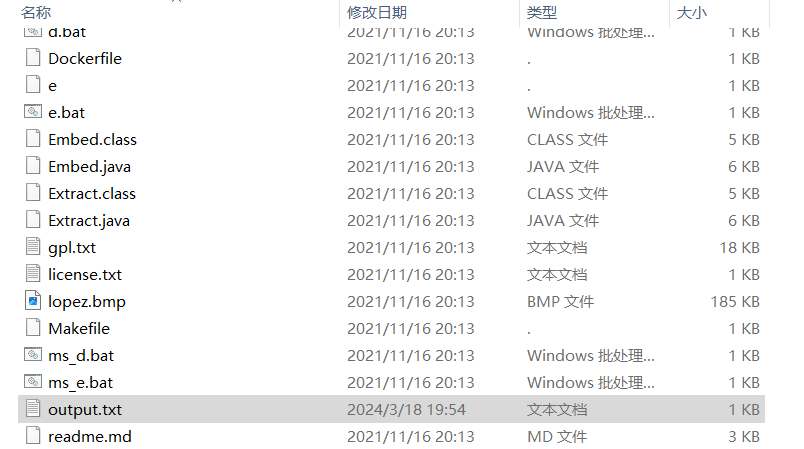

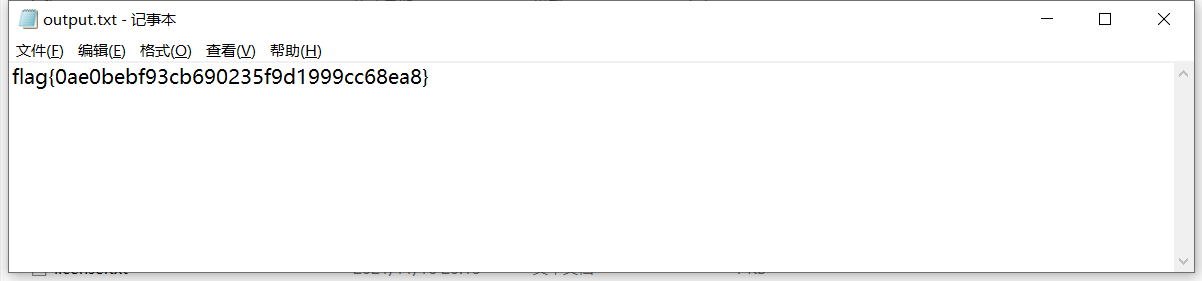

刷新试一下

查看俩文件属性,没有发现信息

看题目刷新,想到F5隐写(因为电脑上F5是刷新的意思)

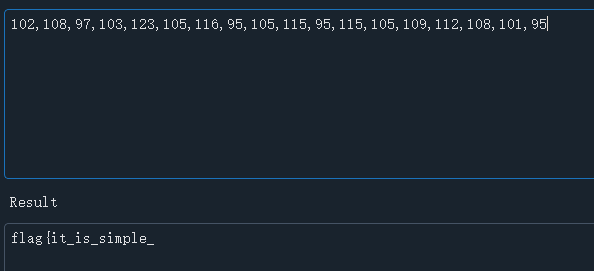

文件备注有504,猜测应该是密码

查看目录下的output文件

得到flag

备注:工具链接GitHub - matthewgao/F5-steganography: F5 steganography

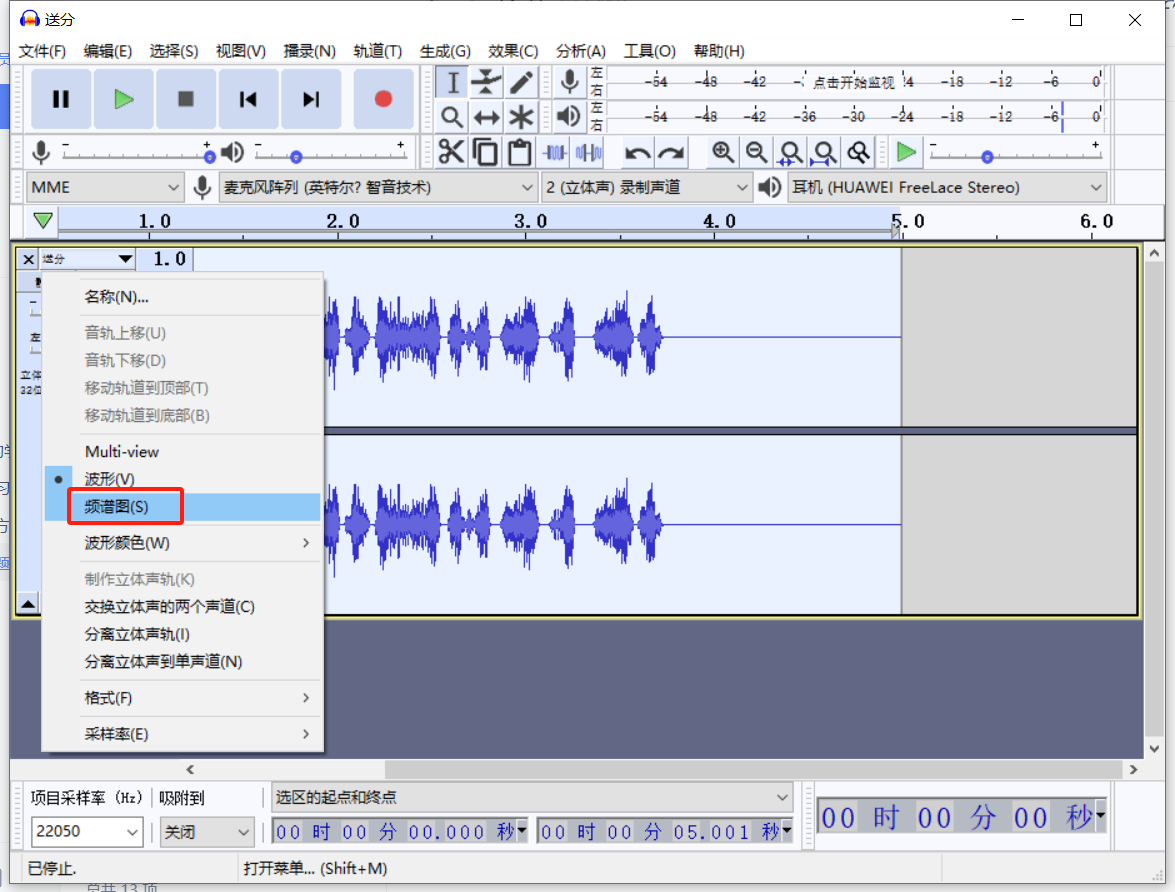

送分

用aupacity打开,查看频谱图

得到flag

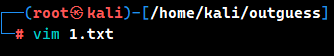

我的❤是冰冰的

细心观察会发现,音频上有一个图片,所以这里就是猜测图片里可能会有东西。

使用potplayer打开,提取图片

属性中内嵌图片,查看属性,发现bingbing

在kali中使用outguess工具

得到flag

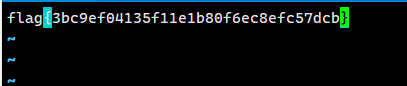

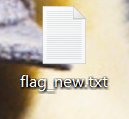

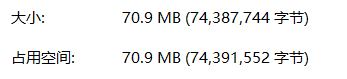

无限解base64(大文件解码base64)

7000万字节,不能采取打开文本的方法

得到flag(参考大佬博文)

import base64

with open("flag_new.txt", "r") as file:

data = file.read()

for _ in range(50):

data = base64.b64decode(data)

print(data)

#flag{f31ff0b8e83b6fdf70f5d3ba365e62e7}

无字天书

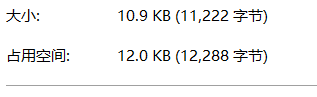

一个加密的zip压缩包

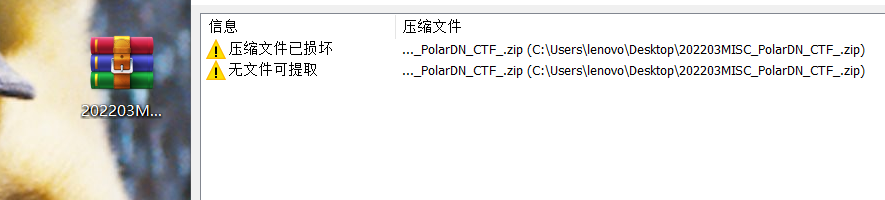

压缩包损坏,先尝试修复压缩包

发现文件头错误

而且发现文件尾后面有数字

属性注释有提示:

压缩包密码:

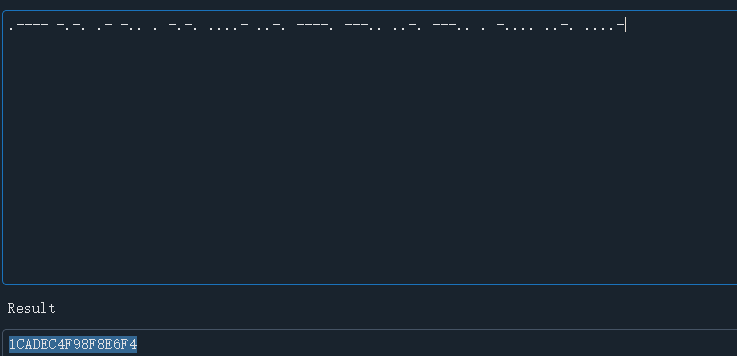

ABBBB BABA AB BAA A BABA AAAAB AABA BBBBA BBBAA AABA BBBAA A BAAAA AABA AAAAB

猜测可能是摩斯密码,也可能是培根密码

把它分成五个一组,排除是培根密码

ABBBB BABAA BBAAA BABAA AAABA ABABB BBABB BAAAA BABBB AAABA AAAAA BAAAA AB

把A换成. 把B换成-,摩斯密码解密

将得到密码小写:1cadec4f98f8e6f4

得到word文档:

用WPS打开,全选能看出来内容被隐藏。判断是零宽度字符隐写:

Unicode Steganography with Zero-Width Characters

得到flag

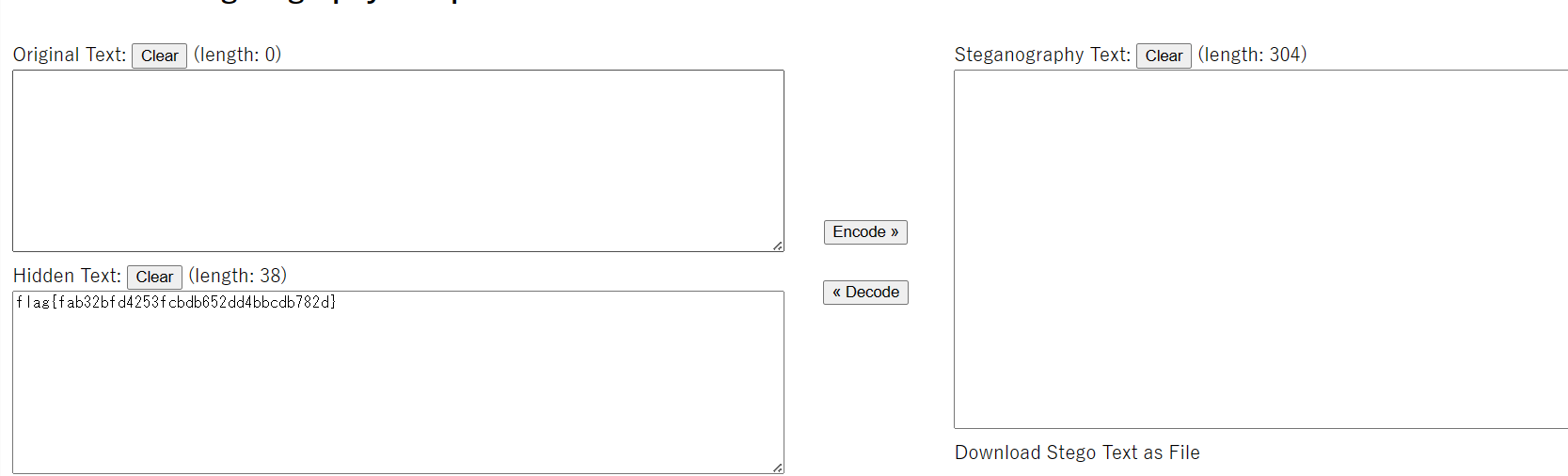

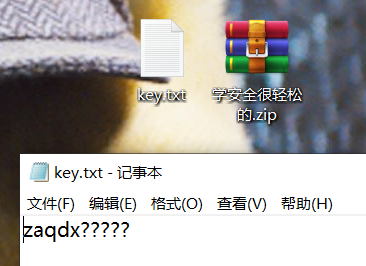

学安全很轻松的

给定密码范围,直接采取掩码破解

找到密码

打开zip压缩包

发现flag的后半段

查看图片:

winhex也没有发现信息

用stegsolve打开,没有发现信息

看分辨率450*460,感觉下面少了一部分

用tweakpng打开,修改高度,发现flag!

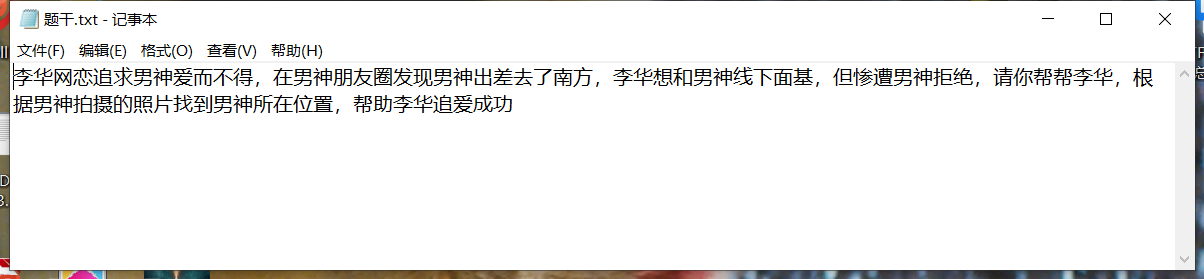

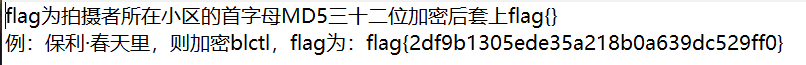

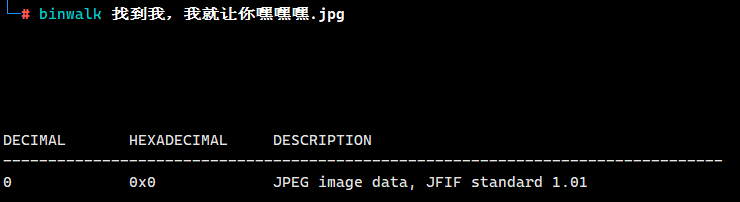

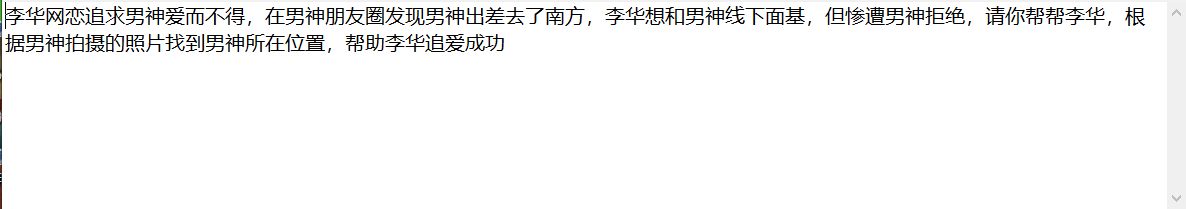

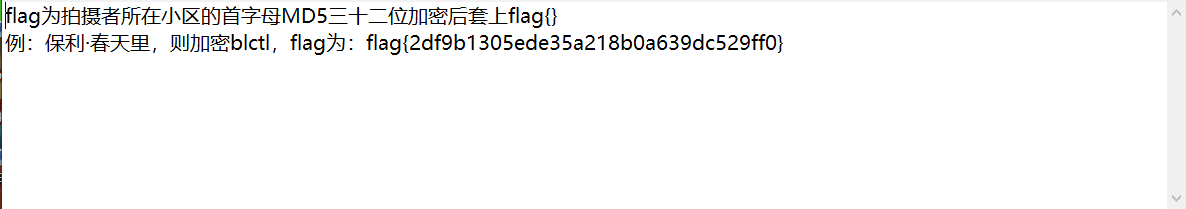

找到我我就让你嘿嘿嘿

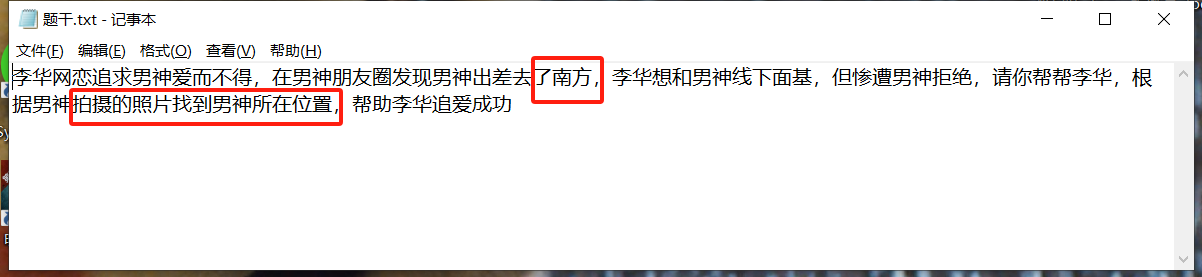

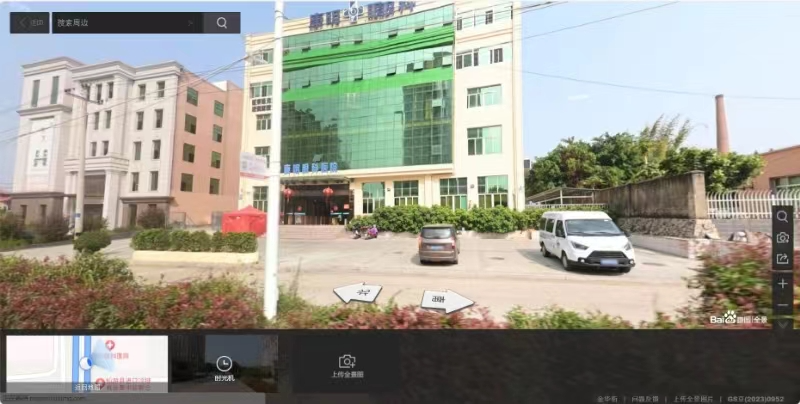

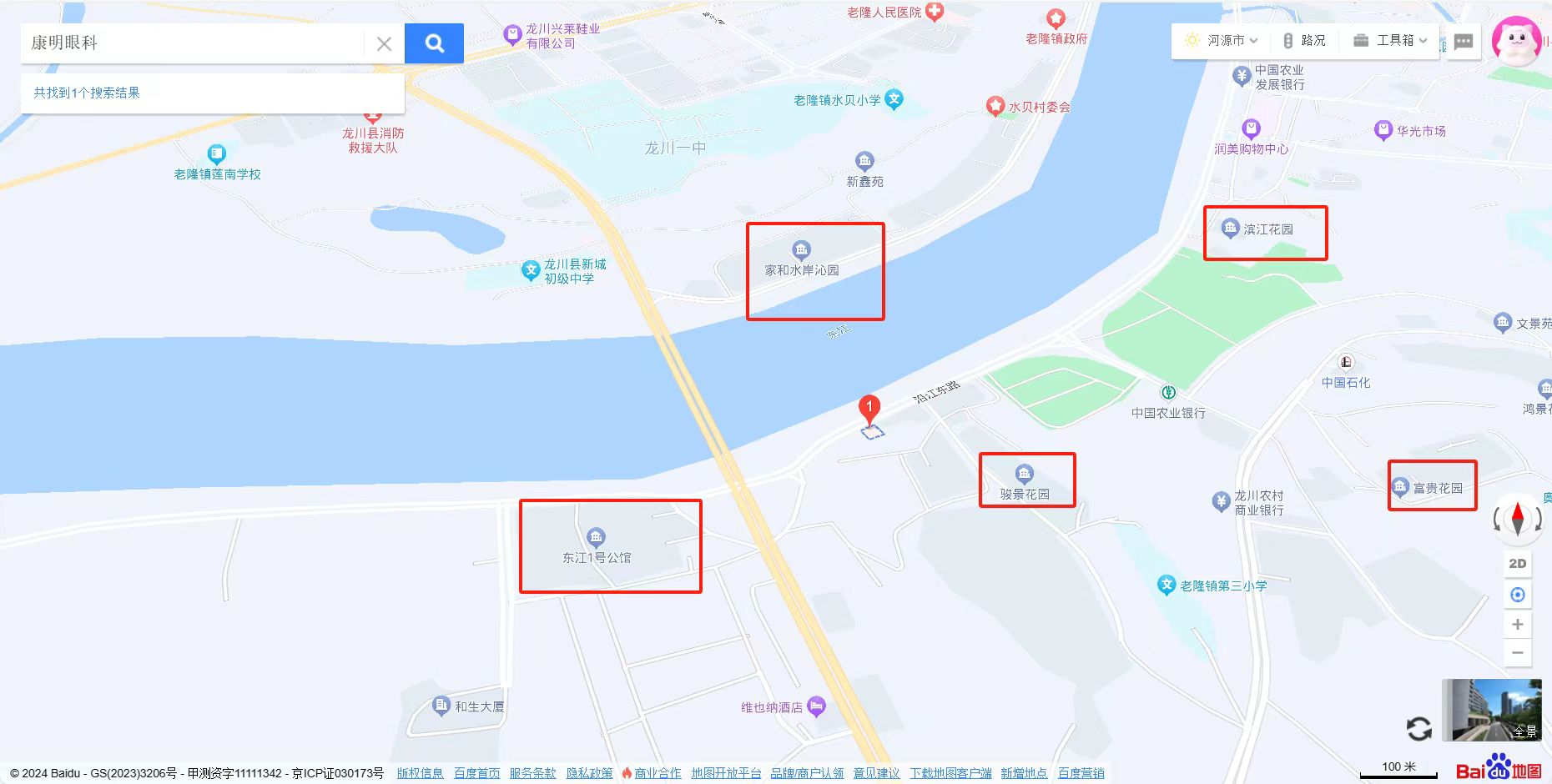

题干:

题目:

不是jpg文件的文件尾FF D9,怀疑藏有其他内容

果断用kali的binwalk foremost

并没有

正确思路:

分析:康明医院,南方,靠近江边

套上flag

找一找

第一段flag

![]()

隐藏文件:找到第二段flag

![]()

没有零宽度隐写

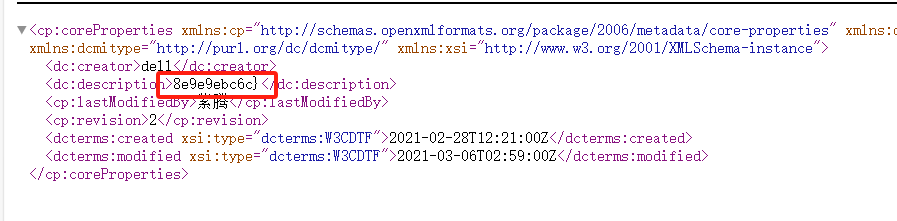

改后缀zip,在docprops目录下的core.xml找到第三个flag

三段密码

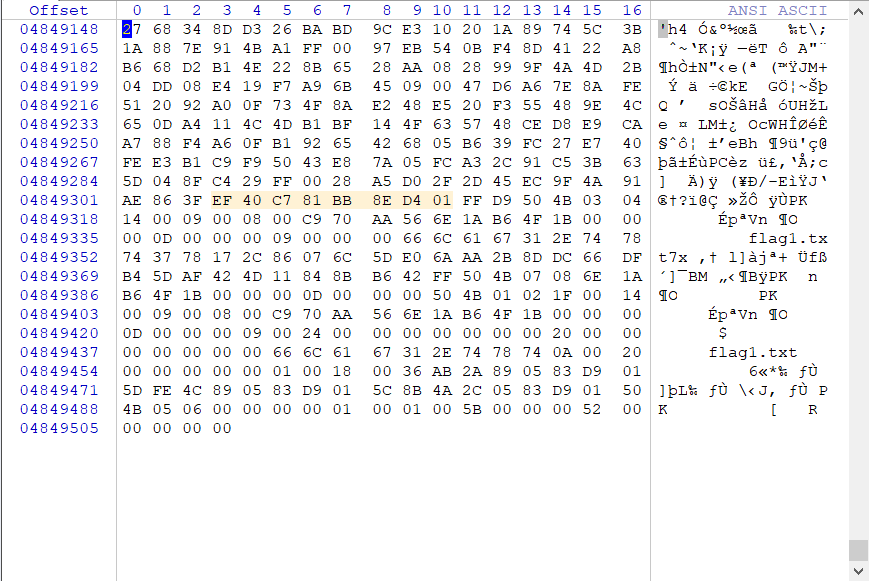

用winhex打开

增加后缀zip

解压后

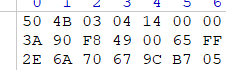

用winhex打开2.jpg,文件尾不是jpg文件格式

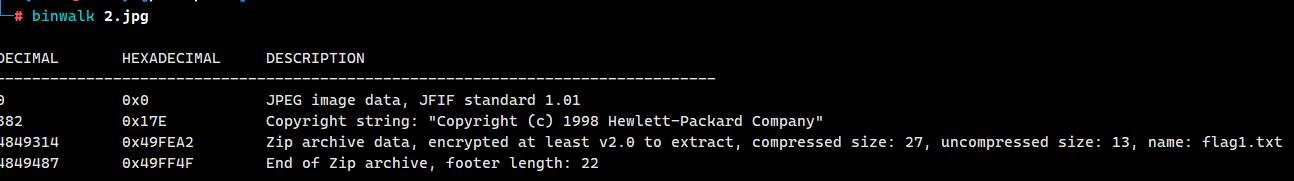

尝试用kali试试分离图片,发现zip压缩包

分离出加密的压缩包flag.1

纯粹的暴力破解:

得到flag:flag{7782bbc5

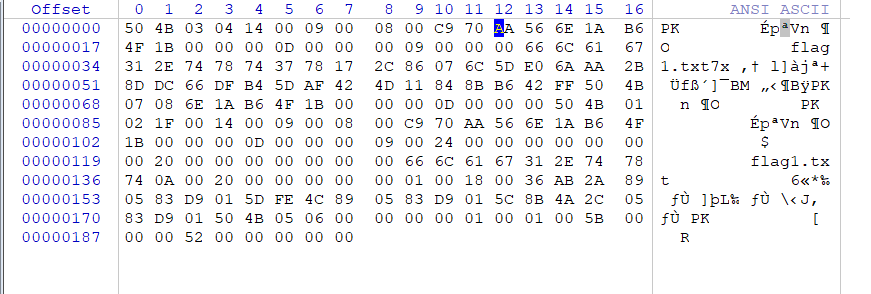

flag.2是一个格式错误的jpg文件,用winhex打开

是zip文件。改后缀,得到第二段flag:6f03fabe56689b

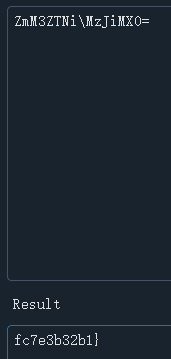

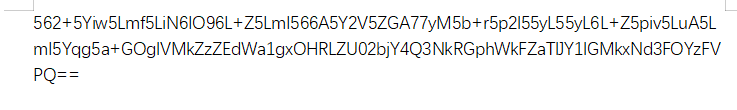

flag.3是一段字符串

![]()

初步判断是base编码

有大写有小写有特殊字符,base64编码

得到第三段flag:fc7e3b32b1}

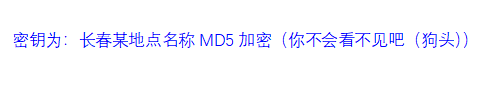

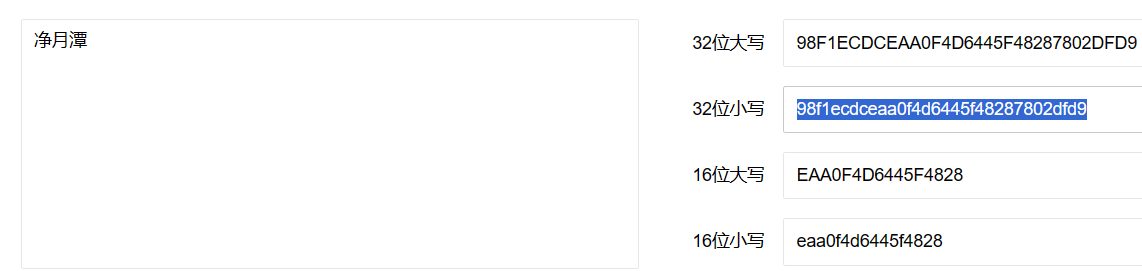

签个到叭

一个加密zip文件

没见过的文件头,打开后文件损坏

文件头错误,改成zip文件头

解压后:

将目录区全局方位标记改为00(伪加密)

打开文本文件:base编码

文本文件中改变字体颜色

还有一张jpg图片(我就在长春,一眼净月潭)

MD5加密

base64解密得到新字符串

判断出这是AES加密,(我也不知道为啥)

得到密码

打开jpg文件,扫描二维码,发送公众号,得到flag

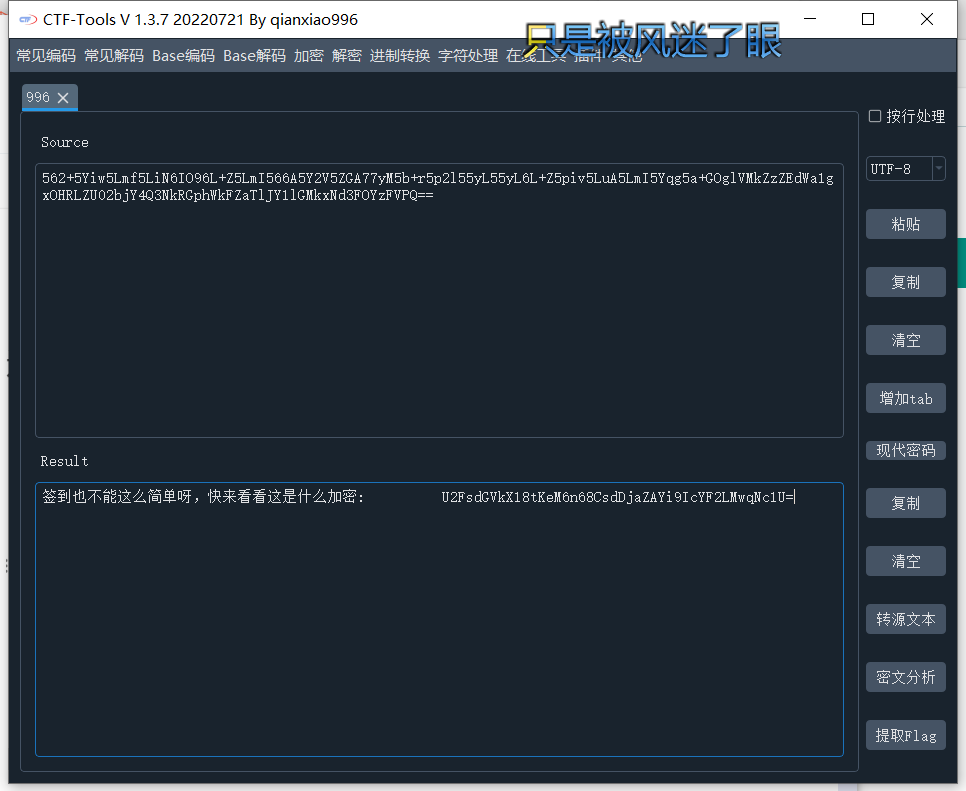

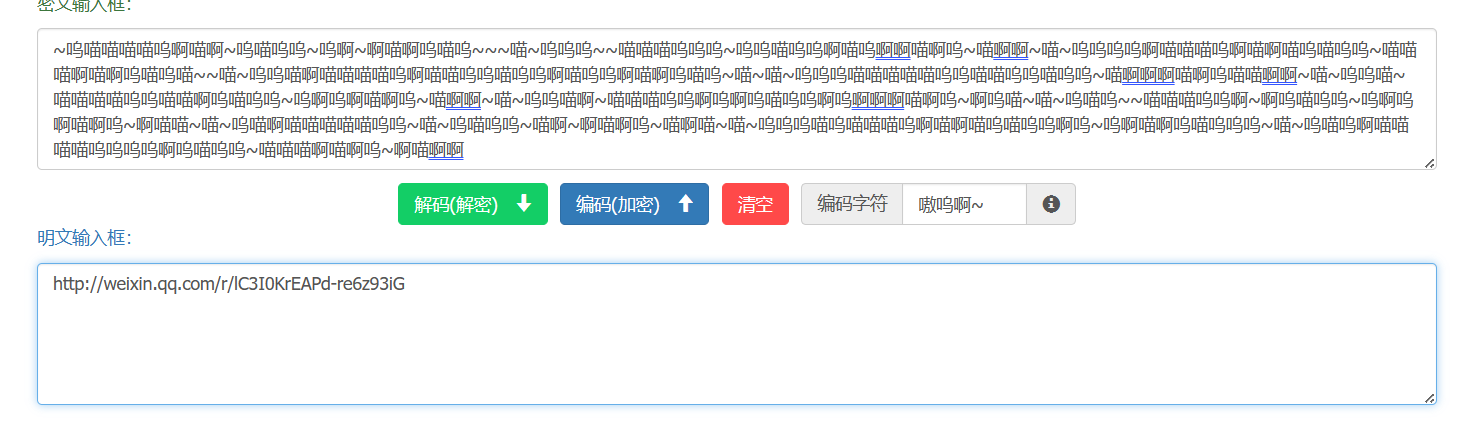

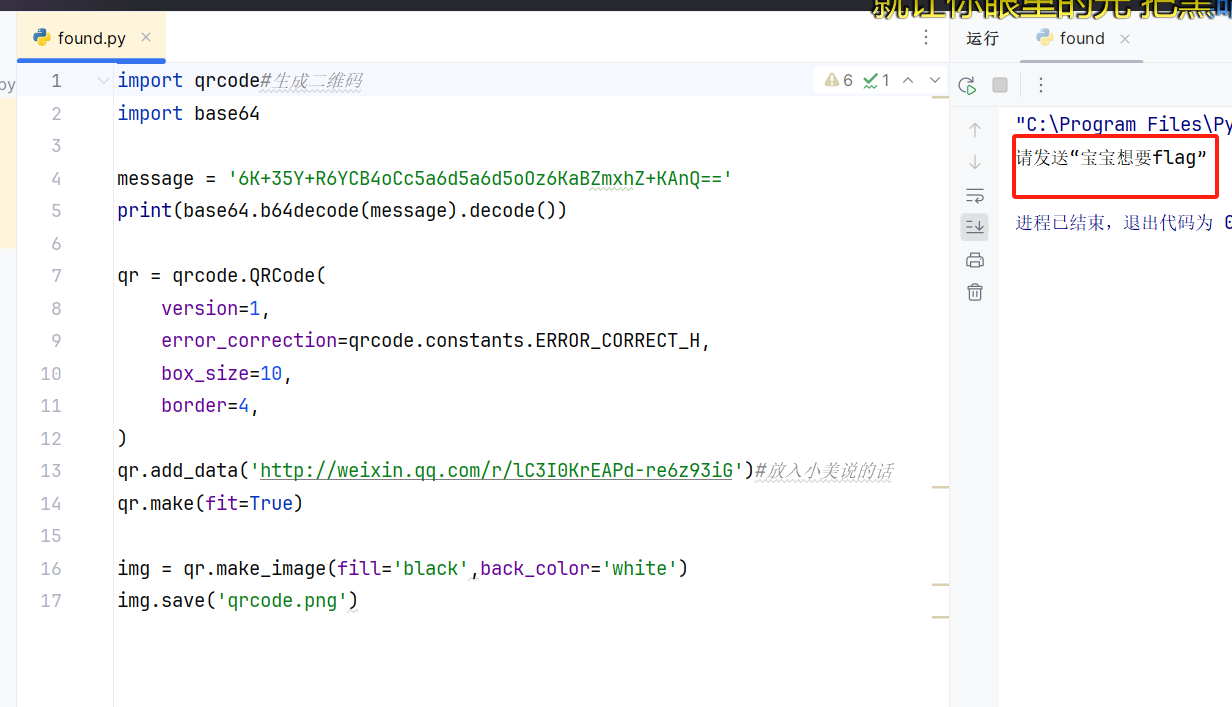

签到喵

一个txt文件和一个py文件

一眼兽言兽语

得到一个网页

把网址放到python代码中:

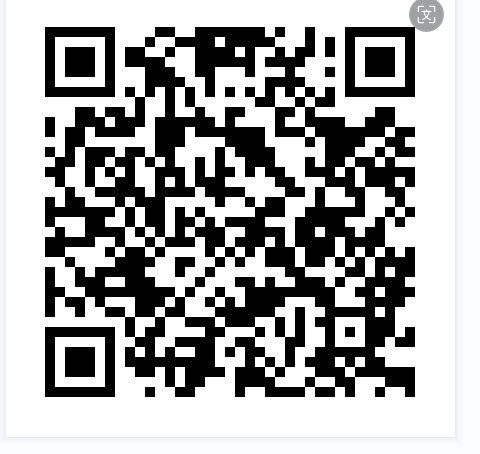

得到一个二维码和请发送“宝宝想要flag”

再根据输入网址打开微信提示,应该是用微信扫

扫描二维码关注公众号发送得到flag

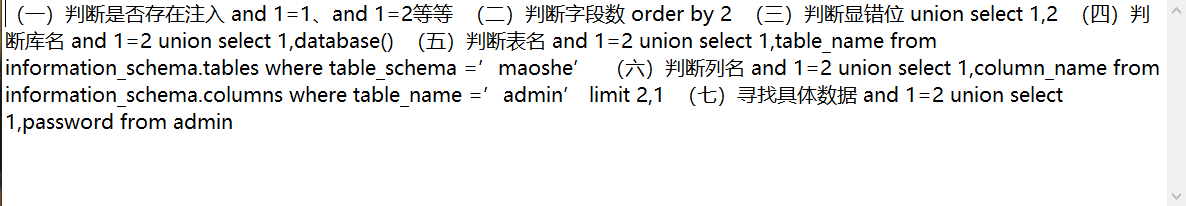

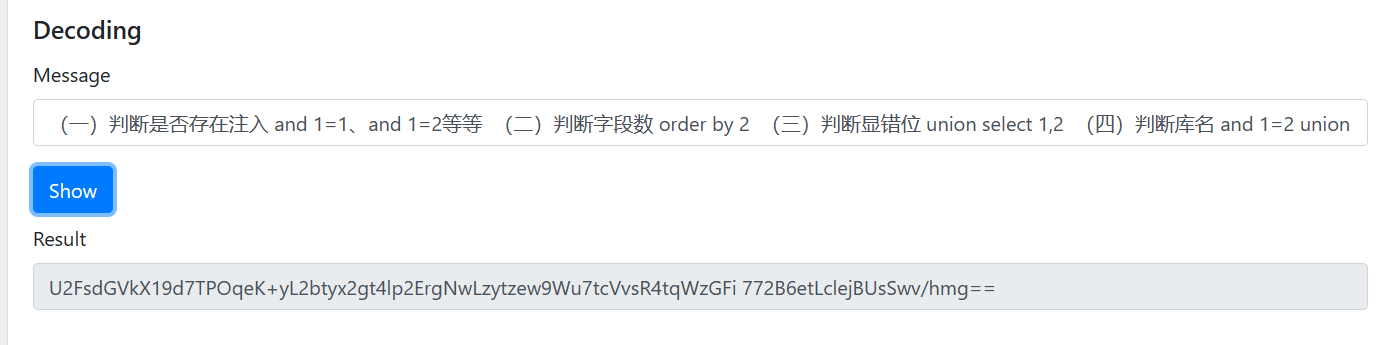

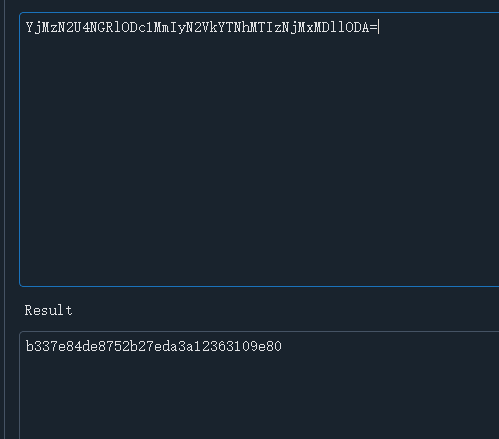

A 宽宽 S 00 E

根据题目,判断是零宽度隐写

根据文本信息,判断为sql语句,解出密钥

判断为base编码,解码得到flag

超级简单的流量

没接触过流量题,不会写。在学习了