一、AES简介

AES(Advanced Encryption Standard,高级加密标准)的出现,是因为以前使用的DES算法密钥长度较短,已经不适应当今数据加密安 全性的要求,因此2000年10月2日,美国政府宣布将比利时密码学家Joan Daemen和Vincent Rijmen提出的密码算法RIJNDAEL作为高级加密标准。2001年11月26日,美国政府正式颁布AES为美国国家标准(编号为FIST PUBS 197)。这是密码史上的又一个重要事件。目前,AES已经被一些国际标准化组织,如OSO、IETF、IEEE 802.11等采纳,作为标准

二、AES原理

AES是一个迭代的、分组密码加密方式,可以使用128、192和256位密钥。与公共密钥密码使用密钥对不同,对称密钥密码使用相同的 密钥加密和解密数据。通过分组密码返回的加密数据的位数与输入数据相同。迭代加密使用一个循环结构,在该循环中重复置换(permutation)和替换(substitution)输入数据,加之算法本身复杂的加密过程,使得该算法成为数据加密领域的主流。

在AES算法中,每一次变换操作产生的中间结果称为状态。将状态表示为二维字节数组(每个元素为一个字节),包括4行,Nb列。Nb等于数据块长度除以32。例如,数据块长度为128时,Nb=4;

数据块长度为192时,Nb=6。同理,密钥也可表示为二维字节数组(每个元素为一个字节),包括4行,Nk列。Nk等于密钥块长度除以32。 圈密钥根据圈密钥产生算法由用户密钥产生。圈密钥加密由密钥扩展和圈密钥选择两步完成。首先将用户的密钥进行密钥扩展,再从扩展密钥中选出圈密钥。第一个圈密钥由扩展密钥中的前Nb个字组成,第二个圈密钥由接下来的Nb个字组成,以此类推。最后获得的圈密钥位总数为数据块长度与圈数加l的乘积。

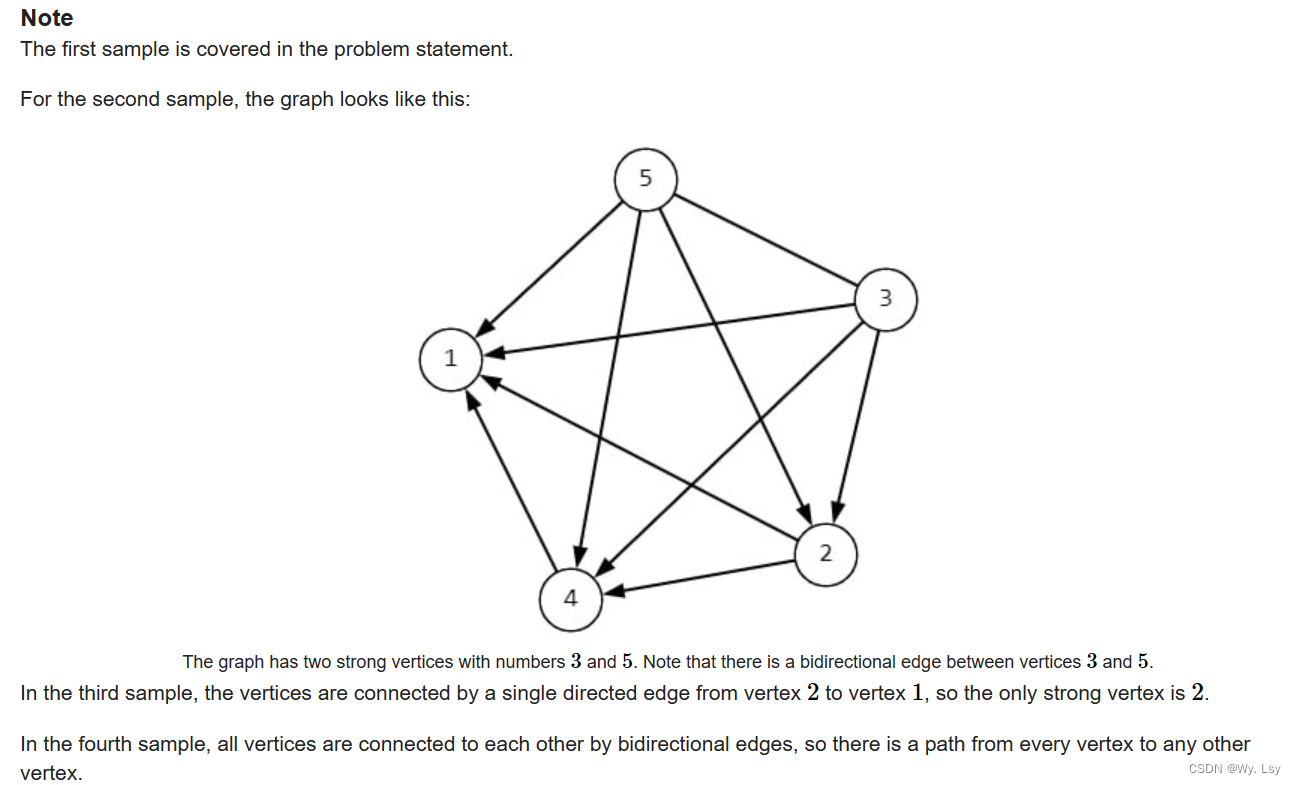

RIJNDAEL算法的迭代圈数Nr由Nb和Nk共同决定,可根据下表相应Nr的值。

| Nr | Nb | Nb | Nb |

|---|---|---|---|

| Nb=4 | Nb=6 | Nb=8 | |

| Nr=4 | 10 | 12 | 14 |

| Nr=6 | 12 | 12 | 14 |

| Nr=8 | 14 | 14 | 14 |

三、AES变换方式

1.S盒

S盒变换是按字节进行的代替变换,是作用在状态中每个字节上的一种非线性字节变换。首先将字节的值用它的乘法逆来代替,然后将获取的值按照下面的式子进行仿射变换。

2.行位移变换

行移位变换对状态行进行循环移位。在行移位变换中,状态的后三行以不同的移位值循环左移。第0行不移位,第1行向左移动C1字节,第2行向左移动C2字节,第3行向左移动C3字节,移位表如下

| Nb | C1 | C2 | C3 |

|---|---|---|---|

| 4 | 1 | 2 | 3 |

| 6 | 1 | 2 | 3 |

| 8 | 1 | 3 | 4 |

3.列混合变换

列混合变换是对状态的列进行混合变换,把状态中的每一列看做GF(2^8)上的多项式,并与一个固定多项式c(x)相乘,然后与多项式x^4+1进行取模运算,其中c(x)可表示为:

4.圈密钥加变换

圈密钥加变换是利用圈密钥对状态进行模2相加的变换。圈密钥被简单地异或到状态中去。其中,圈密钥长度等于数据块长度。

综上所述,AES加密算法由三部分组成:初始圈密钥加、Nr-l圈的标准轮函数、最后一圈的非标准轮函数。

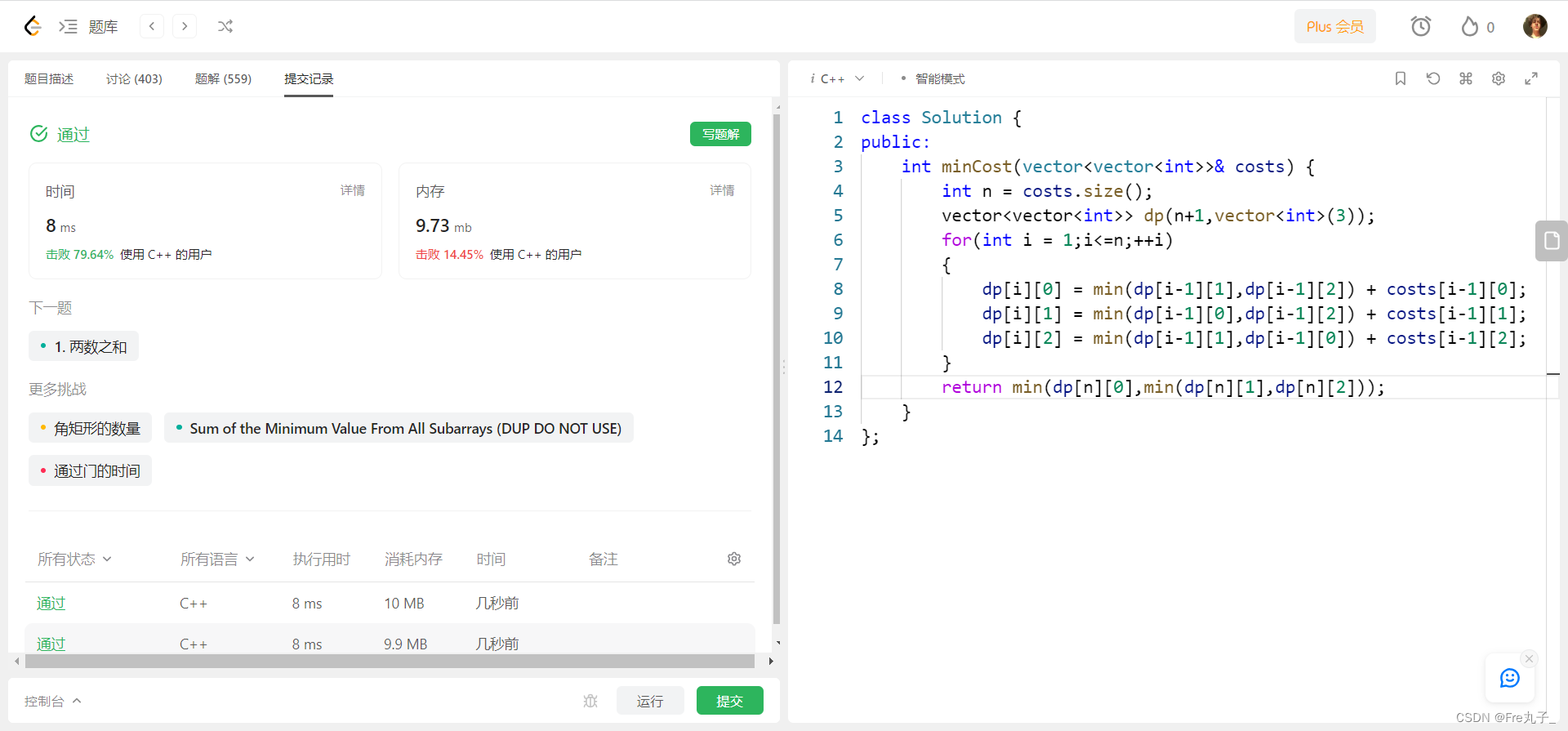

四、Python编写AES加密解密算法

接下来将通过Cryptodome库函数实现对字符串进行AES加密。由于AES为分组密码的加密方式,其工作模式有五种:ECB、CBC、CTR、CFB、OFB。Windows系统中安装pycryptodomex库

1.加密

python">from Cryptodome.Cipher import AES

import binascii

key = b'abcdefghabcdefgh' # key的长度须为8字节

text = 'python.com' # 被加密的数据需要为8字节的倍数

text = text + (16 - (len(text) % 16)) * '='

aes = AES.new(key, AES.MODE_ECB) # ECB模式

encrypto_text = aes.encrypt(text.encode())

encryptResult = binascii.b2a_hex(encrypto_text)

print(text)

print(encryptResult)

2.解密算法

python">from Cryptodome.Cipher import AES

import binascii

key = b'abcdefghabcdefgh' # key的长度须为8字节

encryptResult = b'1a24bd3880741675ec7978d277e26262' # 解密字符串

aes = AES.new(key, AES.MODE_ECB) # ECB模式

encrypto_text = binascii.a2b_hex(encryptResult)

decryptResult = aes.decrypt(encrypto_text)

print(decryptResult)五、DES简介

早先,为了满足对计算机数据安全性越来越高的需求,美国国家标准局(NBS)于1973年征用了IBM公司提交的一种加密算法,并经过一段时间的试用和征求意见,于1977年1月5日颁布,作为数据加密标准(Data Encryption Standard,DES),其设计目的是用于加密保护静态存储和传输信道中的数据。DES算法为密码体制中的对称密码体制,又称为美国数据加密标准。

六、DES加密原理

DES加密算法综合运用了置换、代替、代数等多种密码技术,具有设计精巧、实现容易、使用方便等特点。DES加密算法的明文、密文和密钥的分组长度都是64位。

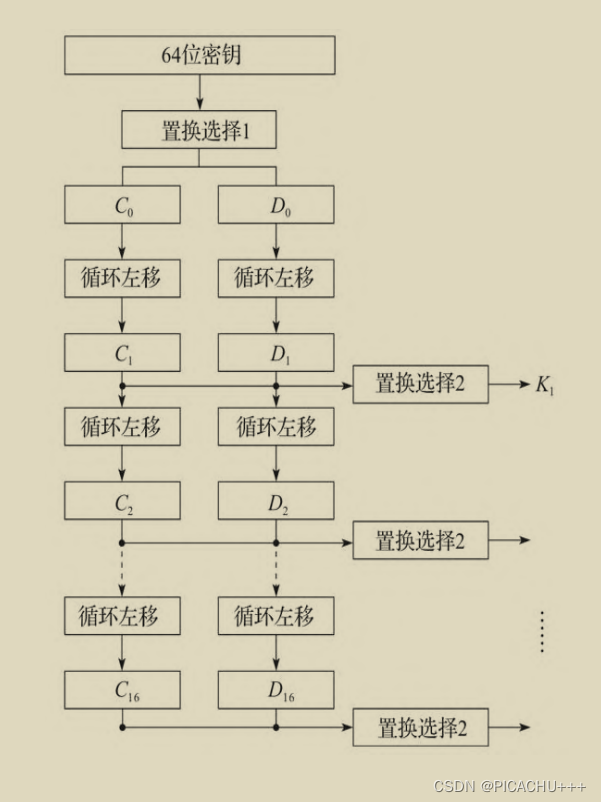

1.DES密钥产生过程

64位密钥经子密钥产生算法产生16个48位子密钥。 64位明文首先经过初始置换IP(Initial Pennutation),将数据打乱重新排列,并分成左右两边,各32位序列。 加密函数f实现子密钥K1对K0的加密,结果为32位的数据组f(R0,K1)。f(R0,K1)再与L0的模2相加,又得到一个32位的数组L0⊕f(R0,K1),以L0⊕f(R0,K1)作为第二次加密迭代的R1,以R0作为第二次加密迭代的Ll,第二次加密迭代至第十六次加密迭代分别用子密钥K2,…,K16进行,其过程与第一次加密迭代相同。 第16次加密迭代结束后,产生一个64位的数据组。以其左边32位作为R16,右边32位作为L16,两者合并后经过逆初始置换IP-1将数据重新排列,便得到64位密文。至此,加密结束。

2.子密钥产生过程

置换选择1:64位的密钥分为8个字节,每个字节的前7位是真正的密钥位,第8位作为奇偶校验位,将64位密钥中去掉8个奇偶校验位,并将其余56位密钥位打乱重排,且将前28位作为C0,后28位作为D0。

置换选择2:将Ci和Di合并成一个56位的中间数据,从中选择出一个48位的子密钥Ki

由于DES的运算是对合运算,所以解密和加密可共用同一个运算,只是子密钥使用的顺序不同。把64位密文当作明文输入,而且第一次解密迭代使用子密钥K16,第二次解密迭代使用子密钥K15,依次类推,第十六次解密迭代使用子密钥K1,最后输出便是64位明文。

七、Python编写DES加密解密算法

1.DES加密

python">from Cryptodome.Cipher import DES

import binascii

key = b'abcdefgh' # key的长度须为8字节

des = DES.new(key, DES.MODE_ECB) # ECB模式

text = 'Python.com'

text = text + (8 - (len(text) % 8)) * '='

encrypt_text = des.encrypt(text.encode())

encryptResult = binascii.b2a_hex(encrypt_text)

print(text)

print(encryptResult)

2.DES解密

python">from Cryptodome.Cipher import DES

import binascii

key = b'abcdefgh' # key的长度须为8字节

des = DES.new(key, DES.MODE_ECB) # ECB模式

encryptResult = b'701a7b6d81555b4314a7fa0ed7aadabc'

encrypto_text = binascii.a2b_hex(encryptResult)

decryptResult = des.decrypt(encrypto_text)

print(decryptResult)

DES加密方式存在许多安全问题。例如,密钥较短可被穷举攻击,存在弱密钥和半弱密钥等。因此,美国NIST在1999年发布了一个新版

本的DES标准3DES。3DES加密算法的密钥长度为168位,能够抵抗穷举攻击,并且3DES底层加密算法与DES相同,许多现有的DES软硬件产品都能方便地实现3DES,因此在使用上也较为方便。

在CTF比赛中往往会利用DES加密算法的密钥较短、弱密钥等安全问题获取flag。一些白帽子在渗透测试过程中会发现拦截的数据包被DES加密,此时,可以考虑DES为对称加密算法,在JavaScript前端代码中寻找相应的key值进行破译。